目录

4.2 Windows下开源工具 libimobiledevice

1. AirCrk's Blog深圳某互联网公司信息安全工程师

一、前言

通过上一篇的学习到了Android移动端APK安全常规检查方法,类推iOS应用ipa安全方法思路大同小异,使用工具和平台略有差别。

本文讲解常用的方法和技巧,深入讲解的暂无。

二、iOS ipa软件安全

1、ipa 简介

iPA是Apple程序应用文件iPhoneApplication的缩写。简单来说,Mac 下的软件就像是 Windows 下的绿色软件一样,解压后即可使用,不需要安装,卸载的话也只用删除程序文件即可(这里不涉及 pkg 格式安装包)。

Android场景的安全包格式即为apk后缀名

2、ipa 提取

2.1 工具提取 失败案例

通过查阅资料获取可通过工具提取ipa,常用的iTools、爱思助手等,尝试发现部分包可提取,部分不可。推测应用有防护设置或iOS系统版本升级后工具支持失效。

2.2 转包软件提取 失败案例

操作步骤:

1、启动抓包软件,手机端或PC电脑端

2、更改手机WiFi代理ip和端口号

3、安装https证书,抓取https接口数据

4、打开App Store,搜索目标软件

5、点击下载,捕获抓包记录并过滤分析

通过上述操作步骤实际未捕获成功

参考某教程Thor抓包成功案例,实际本人未成功……,可能是Apple官方有更新或本人操作失误吧

2.3 日志分析捕获 失败案例

通过爱思助手实时捕获已连接设备的日志导入分析ipa连接地址,有收获但是实际下载ipa无效有问题。

失败截图和按钮暂不上传了

2.4 内测二维码分享 成功案例

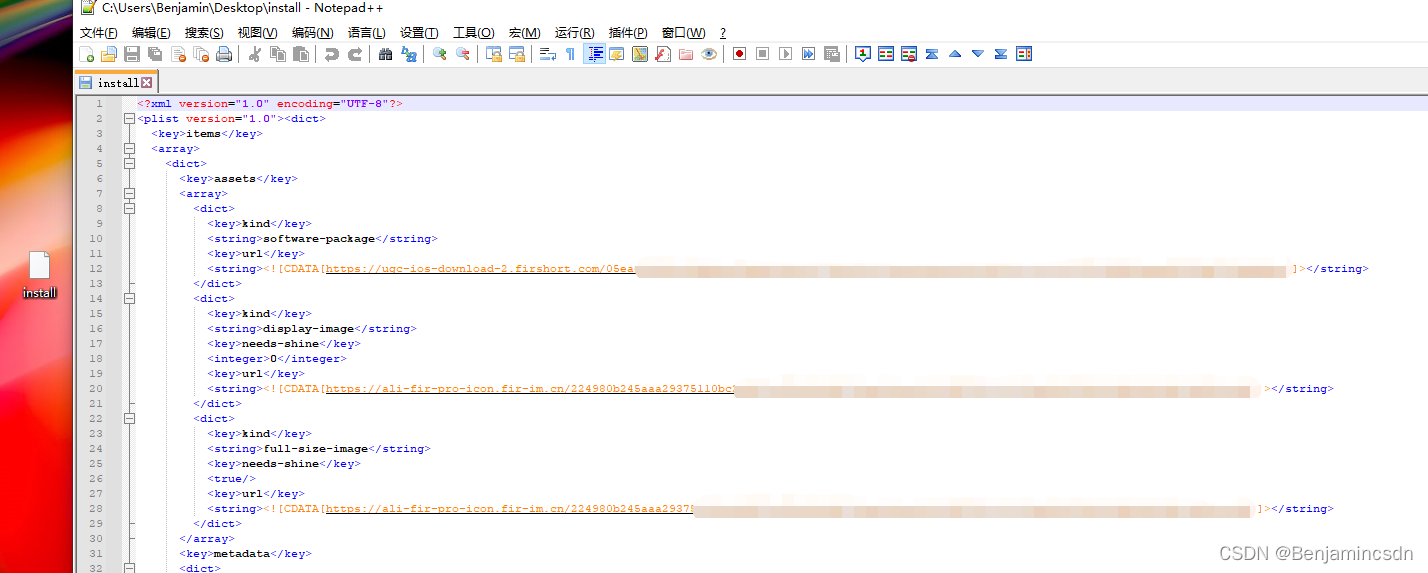

网上搜集资料看到内测码,通过扫码和浏览调试获取到了实际跳转地址和xml或jSON文件。

抓包分析并使用Chrome调试模拟iPhone手机访问获取到下载地址

url解码尝试访问和下载文件并打开,获取到有效地址

下载完毕

ps:仅代表一种思路解决问题的方法,不是所有都使用,需要多种方法去尝试。

3、ipa Info.plist 配置文件分析

可参考本人GitHub案例

https://github.com/Github-Benjamin/iOS-checkIPA

工具示例图

ipa文件分析.txt

iOS Info.plist

Android AndroidManifest.xml

在线解析:

http://www.atool.org/plist_reader.php

在线扫描:

https://www.virustotal.com/

----------------

文件基本信息

----------------

CFBundleIconFiles icon

CFBundleName | name

CFBundleIdentifier | packge

CFBundleShortVersionString | versionName

CFBundleVersion | versionCode

MinimumOSVersion | Min.SDK

证书MD5 | 目前缺失

文件信息:

文件名路径

MD5

大小

签名信息:embedded.mobileprovision

Name | string | iOS Team Inhouse Provisioning Profile: xxx

AppIDName | string | XC com xxx

UUID | string | xxx

TeamName | string | xxx

CreationDate | date 无需要该信息 | 2018-04-28T06:52:43Z

ExpirationDate | date | 2018-12-15T04:23:56Z4、ipa日志分析

4.1 Windows下爱思助手

部分应用日志文件本地存储可查看

获取手机实时日志

4.2 Windows下开源工具 libimobiledevice

Github地址

https://github.com/libimobiledevice/libimobiledevice

文档记录不便一一展示

使用关键点

iOS测试整理(imobiledevice).txt

iOS测试命令简介:

https://www.jianshu.com/p/cff879e5ca65

https://www.cnblogs.com/578y/p/6043649.html

介绍文档:

https://testerhome.com/topics/15440

http://docs.quamotion.mobi/imobiledevice/tools/

http://docs.quamotion.mobi/imobiledevice/download/

iOS系统依赖包:

https://www.jianshu.com/p/42e506998082

https://pan.baidu.com/s/1mhFZl6w srur4.3 黑苹果安装Mac后操作

黑苹果针对没有Mac设备但是需要学习和深入了解开发和测试的用户,可以去深入了解一下

4.4 Mac真机调试

Xcode开发工具,其他请查阅资料

5、ipa反编译

暂未成功尝试过,黑苹果设备已卖闲鱼暂未更新和深入研究,感兴趣的可以去自行学习。

推荐工具Hopper Disassembler,Windows版本不好用13年的版本工具迭代更新不及时不好用。

三、iOS应用安全 完整大纲

1. AirCrk's Blog深圳某互联网公司信息安全工程师

https://www.cnblogs.com/AirCrk

2、某宝iOS服务关键词

关键词:

苹果ipa

ipa文件提取

ipa脱壳

ipa砸壳

ipa抓包

旧版本

历史版本

去壳安装服务器

……

四、结束语

逆向安全?

如果觉得文章写不错,那就点个赞,点个收藏吧。

可关注微信公众号,后期有推文

6561

6561

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?