合天恶意流量分析二

在实验指导书的基础上学习

https://blog.csdn.net/yalecaltech/article/details/104176548

现有材料

1、用户机的流量数据包

2、已知的实验环境:

局域网段:172.16.3.0/24(172.16.3.0 到 172.16.3.255)

域:eggnogsoup.com

域控:172.16.3.2-EggNogSoup-DC

网关:172.16.3.1

广播地址:172.16.3.255

实验任务

Q1:域里有多少台存活的主机,分别给出他们的地址

Q2:哪个主机的操作系统是ubuntu?

Q3:ip地址为172.16.3.188的是什么类型的主机?

Q4:哪个ip地址最有可能是Amazon Fire tablet

Q5:哪些windows主机曾经连接到域控上?

Q6:下面三台主机中哪一台主机有感染Emotet银行木马的迹象?

Q7:运行着安卓8.0.0的ip地址是多少?是什么牌子和型号?

实验过程

Q1:域里有多少台存活的主机,分别给出他们的地址。

在菜单栏里面选中“统计”然后选择“conversation”选项。

选择IPv4选项然后对address A进行排序

当前环境中,局域网段在172.16.3.0 到 172.16.3.255之间,所以根据这个address A即可知道当前局域网内有多少台存活的主机,地址分别是

172.16.3.189 172.16.3.188 172.16.3.133 172.16.3.122

172.16.3.114 172.16.3.112 172.16.3.111 172.16.3.110

172.16.3.109 172.16.3.2

Q2:哪个主机的操作系统是ubuntu?

划重点:

访问网页时,用户的http请求包的头部的user-agent可能会泄露对应的操作系统的部分信息。

那只要通过wireshark自带的过滤器过滤出操作系统是ubuntu的就可以了

ip contains Ubuntu and http.request

语句解析:IP中包含有Ubuntu和http协议请求

打开其中一条,追踪其TCP流,可以确定这台主机是Ubuntu操作系统的。

所以是地址为172.16.3.110的主机为Ubuntu操作系统

Q3:ip地址为172.16.3.188的是什么类型的主机?

首先过滤出ip地址为172.16.3.188的主机

可以看出来这台主机的操作系统是iOS的,但是不知道是属于iPhone还是iPad还是Mac。而这些东西都会存在于访问网站时发出请求时的User-Agent中。所以我们再次输入过滤语句

ip.addr eq 172.16.3.188 and http.request

在获得数据之后追踪TCP流

可得知为该IP地址的主机为iPhone8。

Q4:哪个ip地址最有可能是Amazon Fire tablet

上网先查了一下Amazon Fire tablet是什么东西,发现是亚马逊的平板电脑。所以这个问题就是让我们找到亚马逊平板电脑主机下是哪个IP地址。用之前找Ubuntu的过滤语句先尝试一下

ip contains Amazon and http.request

得到的结果里并没有什么有关于Amazon Fire tablet的东西,说明这个方法失效了。

但是作为亚马逊的平板电脑,肯定会跟苹果主机一样,访问亚马逊独有的服务网站,所以可以从另一个方向,也就是查找访问了亚马逊网站的ip地址有哪些。

dns.qry.name contains amazon

可以看到访问了亚马逊网站的有三个IP地址

172.16.3.122

172.16.3.111

172.16.3.109

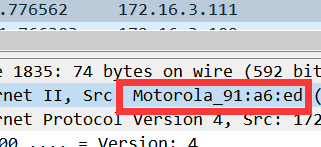

其中地址为172.16.3.122的主机的mac地址很容易看出来是苹果的。

同时172.16.3.111的主机上的mac地址是Motorola

而172.16.3.109的主机上的mac地址就是AmazonTe。所以这个地址最有可能是Amazon Fire Tablet

Q5:哪些windows主机曾经连接到域控上?

域建立后会有一个管理域成员的目录列表,称之为活动目录ActiveDirectory(AD),而AD默认使用Kerberos处理认证请求。

所以我们可以通过以下语句来进行过滤

kerberos.CNameString

选中一条数据流找到CNameString字段,然后右键将其“应用为列”。

为了查找win主机,我们可以将过滤字段优化为:

kerberos.CNameString contains win

得到如下结果。

所以是为如下IP地址的主机:

172.16.3.133

172.16.3.114

172.16.3.189

Q6:下面三台主机中哪一台主机有感染Emotet银行木马的迹象?

(172.16.3.114,172.16.3.133,172.16.3.189)

为了方便查找和分析,先将wireshark的界面中的列调整为:

感染了Emotet银行木马之后的通信特征:

https://blog.csdn.net/weixin_44001905/article/details/104549666

用下列过滤语句,来过滤出每条IP地址的数据流:

(http.request or ssl.handshake.type == 1) and !(udp.port eq 1900) and ip.addr eq 172.16.3.114

(http.request or ssl.handshake.type == 1) and !(udp.port eq 1900) and ip.addr eq 172.16.3.133

(http.request or ssl.handshake.type == 1) and !(udp.port eq 1900) and ip.addr eq 172.16.3.189

172.16.3.114

正常的网站浏览记录。

172.16.3.133

在同一个网站进行了多次的重复访问,而且好像向82.80.25.215这个地址上传了一些文件,所以这台主机可能被木马感染了。

172.16.3.189

可见该地址的访问情况是很正常的,一堆正规网站的客户端问候信息。

Q7:运行着安卓8.0.0的ip地址是多少?是什么牌子和型号?

直接用查找UA的方法,用如下过滤语句过滤出操作系统为安卓8.0.0的ip地址。

http.request and ip contains "8.0.0"

并对其中的一条数据流进行TCP流追踪,可以确定该主机的IP地址为172.6.13.111,主机型号为moto e5 play。

1054

1054

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?