文章目录

前言

从github下载的开源项目源码,你基本上都能在项目根目录下发现会有个

Dockerfile文件,Dockerfile文件是记录构建docker容器的构建命令,用途:一般用来将本地的jar包远程传输到服务器上,然后执行Dockerfile文件实现容器化部署服务。

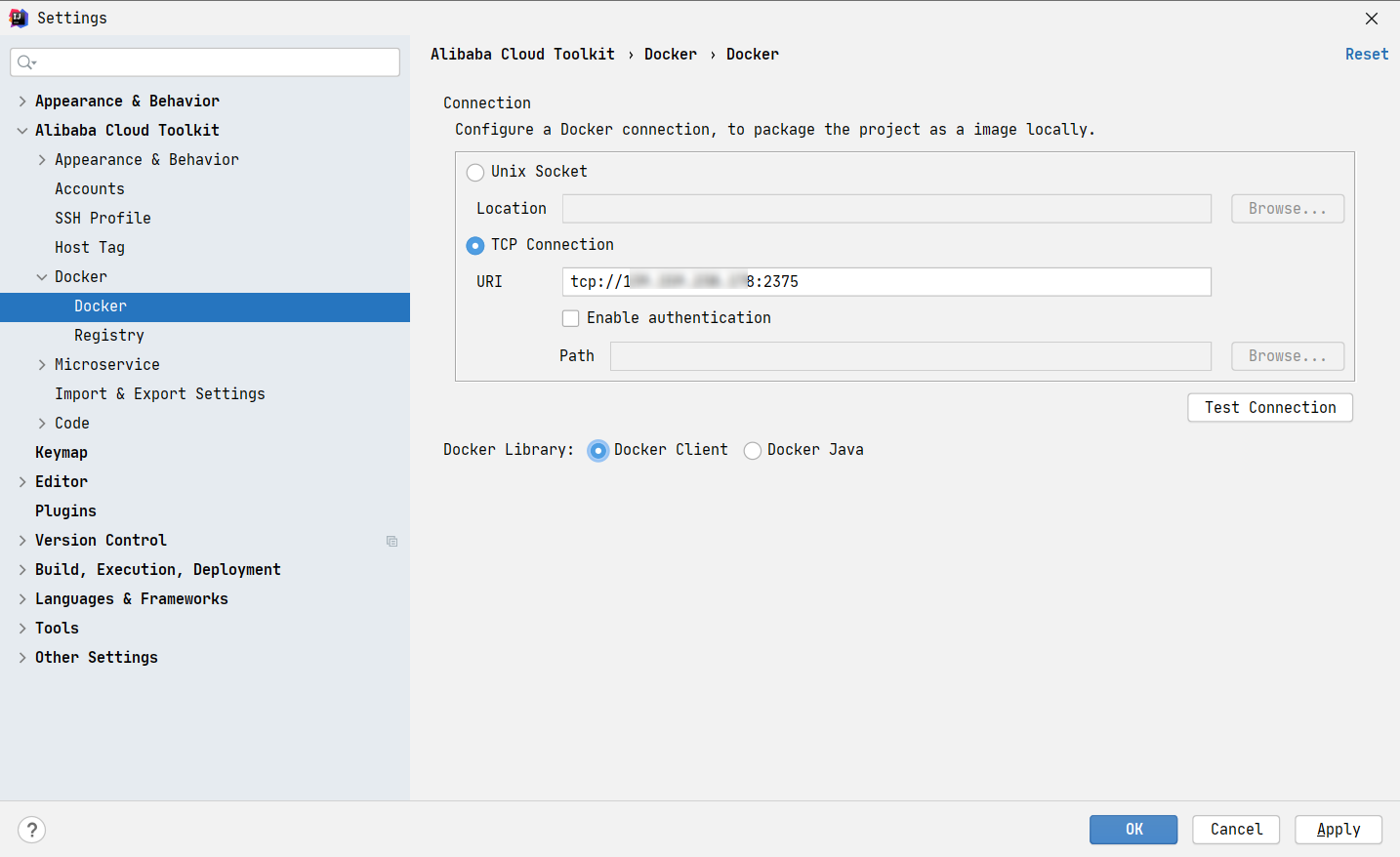

结合 Alibaba Cloud ToolKit 插件如何实现容器化部署呢?

一、tcp://IP:2375或者Unix socket 连接Docker(不安全)

对比 本地虚拟机环境 跟 远程服务器的Docker连接情况:

tcp:// 192.xxx.xxx:2375 连接本地的虚拟机内部的Linux系统,连接成功。

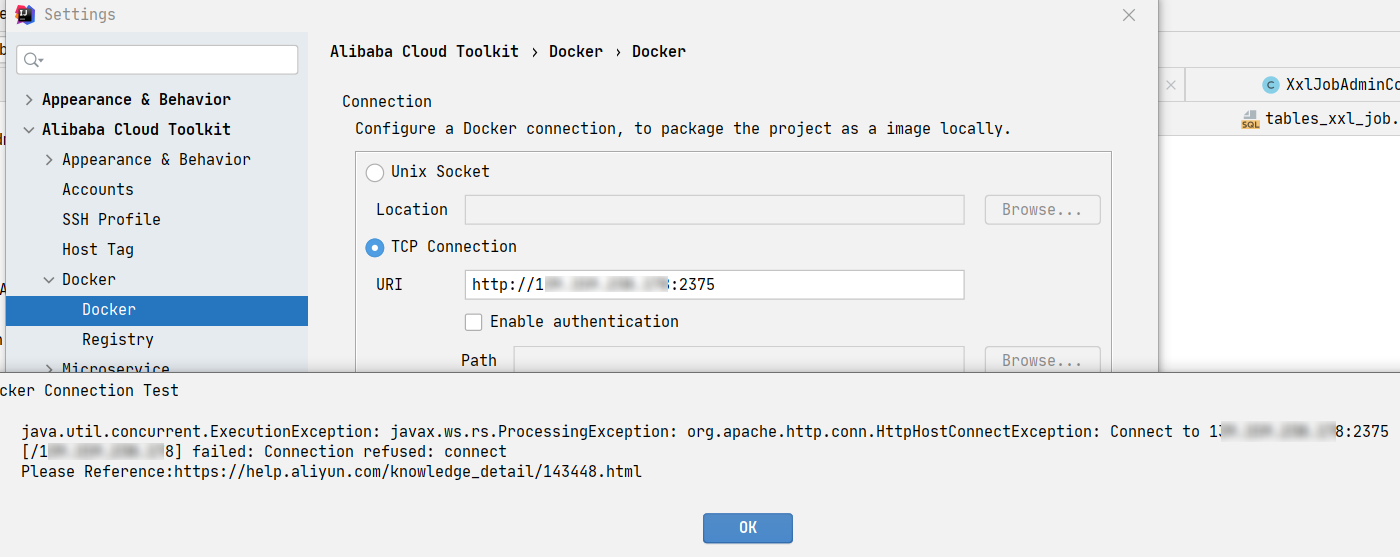

https:// 13x.xxx.xxx:2375 连接XX云ECS远程服务器,连接失败。

问题1:为什么本地虚拟机能连上,xxx云ECS服务器连不上?

对比 两个环境的docker.service 配置

vim /lib/systemd/system/docker.service

docker配置 搜索 ExecStart ,对比配置:

# 远程ECS服务器的配置

# 默认监听unix域套接字,而不是tcp、ip端口

ExecStart=/usr/bin/dockerd -H fd:// --containerd=/run/containerd/containerd.sock

# 本地虚拟机的配置

ExecStart=/usr/bin/dockerd -H fd:// --containerd=/run/containerd/containerd.sock -H=0.0.0.0:2375 # 注意,直接"-H=0.0.0.0:2375"开放2375端口,任何ip任何人都可以通过2375端口操作docker,这有很大风险,容易被攻击。

发现本地虚拟机环境docker配置了 -H=0.0.0.0:2375 ,而远程服务器使用的是默认配置-H fd://,这个命令的意思是启动一个Docker守护进程,使其监听Unix域套接字和containerd的Unix套接字,等待客户端连接。

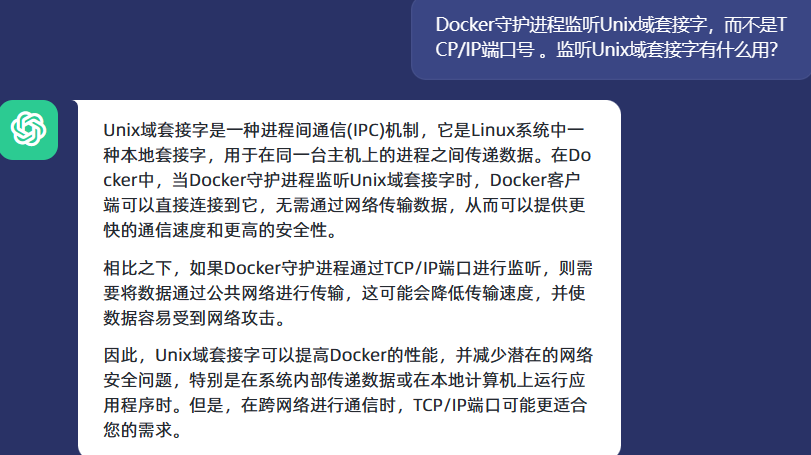

问题2:什么是Unix域套接字?有什么作用?

问题3:2375端口一般是干什么的?

Linux 2375端口通常是用于Docker的远程API服务。当使用Docker命令或客户端进行访问时,它可以允许用户通过网络远程管理Docker守护进程,可以查询Docker运行时环境的状态,启动或停止容器,创建或删除Docker镜像以及执行其他管理任务。但需要注意的是,如果该端口未正确配置或未受到适当的保护,则可能会导致安全漏洞,因此需要谨慎使用和管理。

总结:

默认情况下,Docker远程API未设置的认证机制,因此无论使用哪种连接方式(tcp://IP:2375或者Unix socket),都不需要使用账号密码进行认证。但是这也导致了潜在的安全风险,因为任何人都可以通过该连接方式连接到服务器,并执行Docker相关操作。为了增强安全性,建议对Docker远程API进行认证和授权设置,例如使用TLS证书或设置认证代理等。

注意,直接"-H=0.0.0.0:2375"开放2375端口,任何ip任何人都可以通过2375端口操作docker,这有很大风险,容易被攻击。本地虚拟机可以这么搞,但是上生产环境就不能这么搞了。那么应该怎么做呢?

可以通过开启 TLS证书的方式连接远程Dockr服务器,详见:第二步

二、TLS 方式连接远程服务器的Docker(安全)

1)、Linux 系统 生成CA证书

1. 进入生成证书的目录

cd /home/docker

# 内容比较多, 就写成一个shell脚本, 将需要绑定的服务端ip或域名做参数传入即可

vi tlscert.sh

2. 创建 TLS 证书 (根证书、服务端证书、客户端证书)

脚本内容如下:

#!/bin/bash

if [ $# != 1 ] ; then

echo "USAGE: $0 [HOST_IP]"

exit 1;

fi

#============================================#

# 下面为证书密钥及相关信息配置,注意修改 #

#============================================#

# 必填,CA证书密码

PASSWORD="study@1024"

COUNTRY=CN

# 可选,省份

PROVINCE=yourprovince

# 可选,城市

CITY=yourcity

# 可选,机构/公司名

ORGANIZATION=yourcompany

# 可选,分组

GROUP=yourgroup

# 可选,名称

NAME=yourname

# 必填,CA证书颁发者(即需要被远程连接docker的公网ip或域名)

HOST=$1

SUBJ="/C=$COUNTRY/ST=$PROVINCE/L=$CITY/O=$ORGANIZATION/OU=$GROUP/CN=$HOST"

# CA证书有效天数,这里设置10年

TIME_DAY=3650

echo "your host is: $1"

echo "your CA's password is : $PASSWORD"

# 1.生成根证书RSA私钥,PASSWORD作为私钥文件的密码

openssl genrsa -passout pass:$PASSWORD -aes256 -out ca-key.pem 4096

# 2.用根证书RSA私钥生成自签名的根证书

openssl req -passin pass:$PASSWORD -new -x509 -days $TIME_DAY -key ca-key.pem -sha256 -out ca.pem -subj $SUBJ

#============================================#

# 用根证书签发server端证书 #

#============================================#

# 3.生成服务端私钥

openssl genrsa -out server-key.pem 4096

# 4.生成服务端证书请求文件

openssl req -new -sha256 -key server-key.pem -out server.csr -subj "/CN=$HOST"

# 5.使tls连接能通过ip地址方式,绑定IP

echo subjectAltName = IP:127.0.0.1,IP:$HOST > extfile.cnf

# 6.使用根证书签发服务端证书

openssl x509 -passin pass:$PASSWORD -req -days $TIME_DAY -sha256 -in server.csr -CA ca.pem -CAkey ca-key.pem -CAcreateserial -out server-cert.pem -extfile extfile.cnf

#============================================#

# 用根证书签发client端证书 #

#============================================#

# 7.生成客户端私钥

openssl genrsa -out key.pem 4096

# 8.生成客户端证书请求文件

openssl req -subj '/CN=client' -new -key key.pem -out client.csr

# 9.客户端证书配置文件

echo extendedKeyUsage = clientAuth > extfile.cnf

# 10.使用根证书签发客户端证书

openssl x509 -passin pass:$PASSWORD -req -days $TIME_DAY -sha256 -in client.csr -CA ca.pem -CAkey ca-key.pem -CAcreateserial -out cert.pem -extfile extfile.cnf

#============================================#

# 清理 #

#============================================#

# 删除中间文件

rm -f client.csr server.csr ca.srl extfile.cnf

# 转移目录。服务端的证书保存在server目录下,客户端的证书保存在client目录下

mkdir client server

cp {ca,cert,key}.pem client

cp {ca,server-cert,server-key}.pem server

rm {cert,key,server-cert,server-key}.pem

# 设置私钥权限为只读

chmod -f 0400 ca-key.pem server/server-key.pem client/key.pem

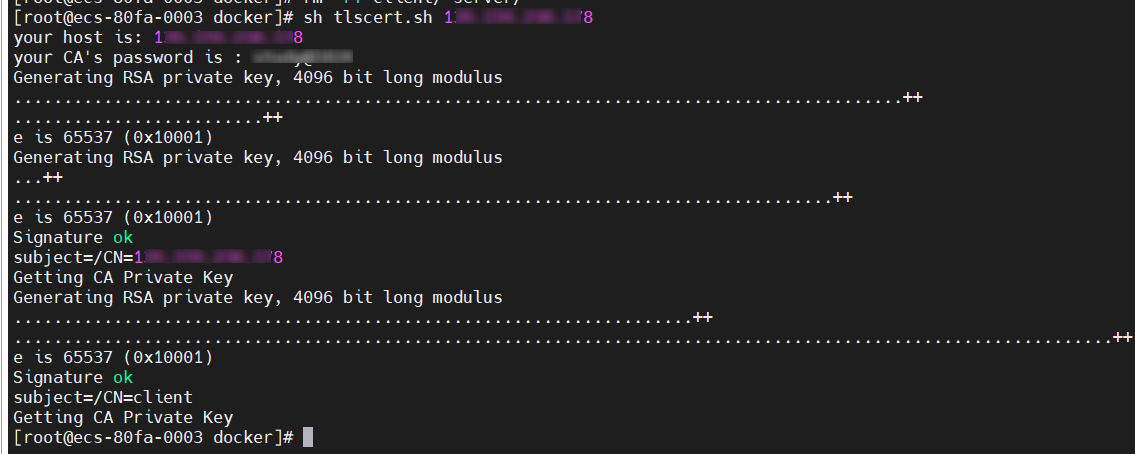

3. 给脚本权限,并执行脚本

# 给脚本添加运行权限

chmod 755 tlscert.sh

HOST_IP=your master Ip

sh ./tlscert.sh $HOST_IP

# 拷贝服务端server目录下的证书,保存在docker目录

sudo cp server/* /etc/docker

# 修改docker守护线程的配置

vim /lib/systemd/system/docker.service

# 找到 ExecStart 并替换

## 这是默认配置,意思是:监听unix域套接字,而不是tcp/ip端口

# ExecStart=/usr/bin/dockerd -H fd:// --containerd=/run/containerd/containerd.sock

## 方式一:这是 直接监听2375端口,任意ip都可以访问,只要别人知道了你的ip和端口,都能连接。不安全!!!

# ExecStart=/usr/bin/dockerd -H fd:// --containerd=/run/containerd/containerd.sock -H=0.0.0.0:2375

### 方式二:启用TLS验证,使用TLS模式监听2376端口 (防火墙记得放开,允许外网通过tcp访问该端口,云服务器在安全组设置入站规则)

ExecStart=/usr/bin/dockerd -H fd:// --containerd=/run/containerd/containerd.sock \

--tlscacert=/etc/docker/ca.pem \

--tlscert=/etc/docker/server-cert.pem \

--tlskey=/etc/docker/server-key.pem \

-H=0.0.0.0:2376

# 重载docker守护进程配置

sudo systemctl daemon-reload

# 重启docker服务

sudo service docker restart

执行脚本示意图

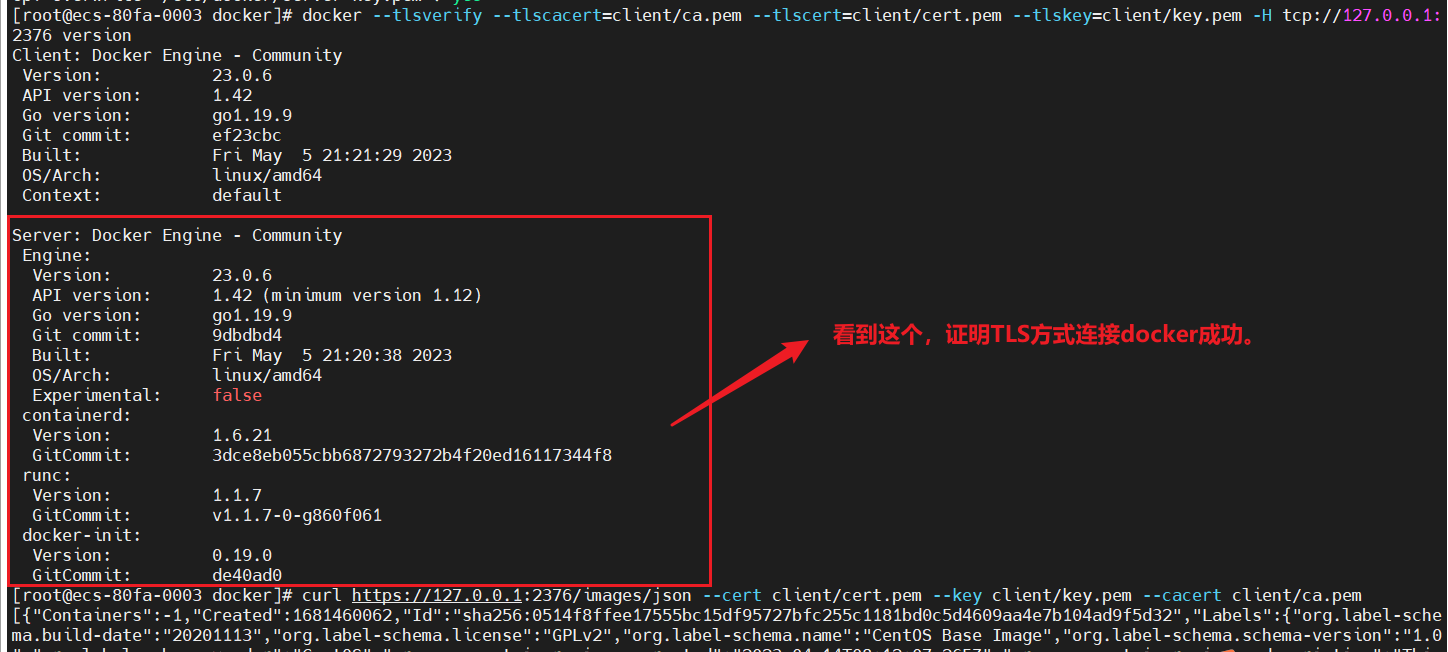

4. 测试客户端通过TLS方式是否能访问docker

命令任选其一,测试:

# 客户端加tls参数访问

docker --tlsverify --tlscacert=client/ca.pem --tlscert=client/cert.pem --tlskey=client/key.pem -H tcp://127.0.0.1:2376 version

# Docker API方式访问

curl https://127.0.0.1:2376/images/json --cert client/cert.pem --key client/key.pem --cacert client/ca.pem

测试成功

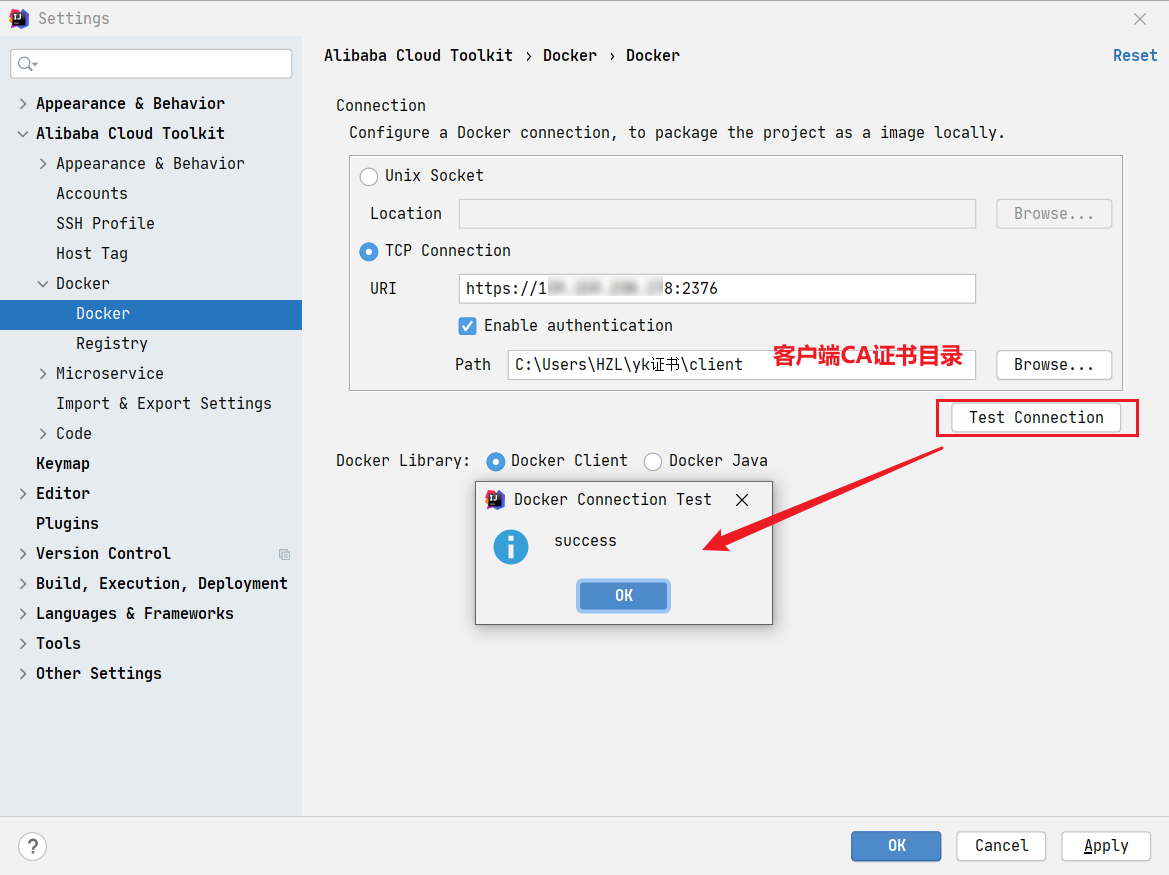

2)、使用Alibaba Cloud Toolkit插件远程操作Docker

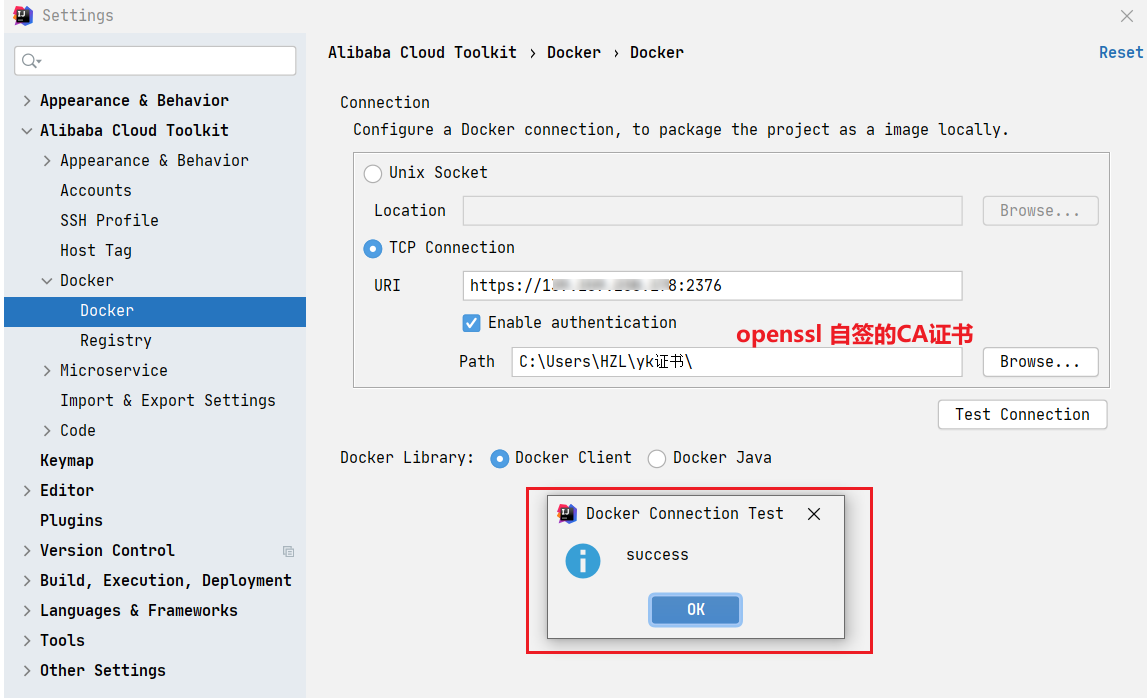

-

拷贝

“/client”客户端相关文件到window本地,比如:我拷贝到C:\Users\HZL\yk证书\client -

File –> Settings –> Alibaba Cloud Toolkit –> Docker配置 TCP连接https://ip:端口,并测试。-

勾选 Enable authentication ,指定 CA证书目录,目录下必须要有三个文件:

key.pem、cert.pem、ca.pem -

点击

Test Connection测试连接, 提示 success ,代表TCP连接远程docker成功

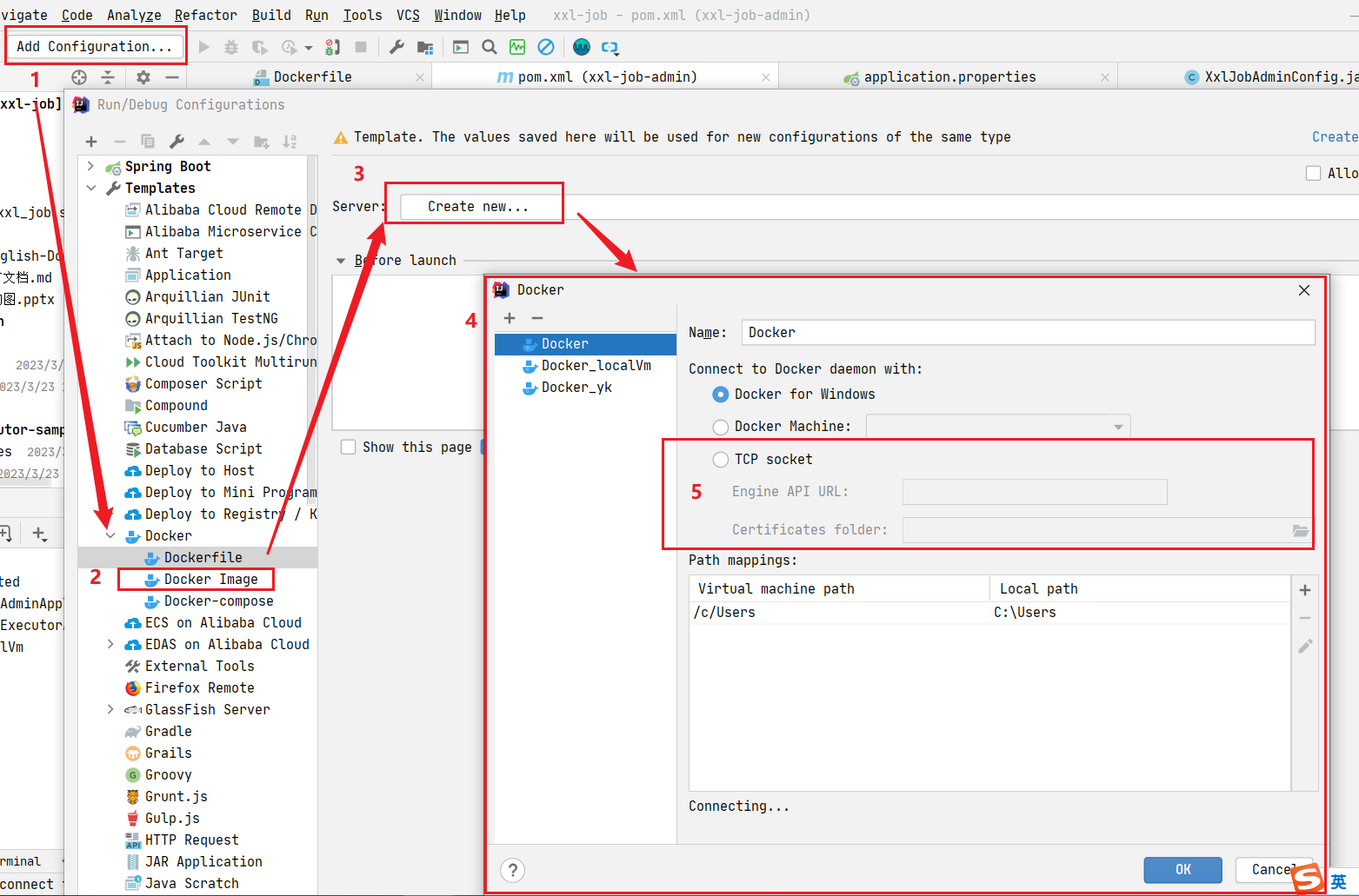

-

-

添加

Docker Image配置,创建 新的Docker连接

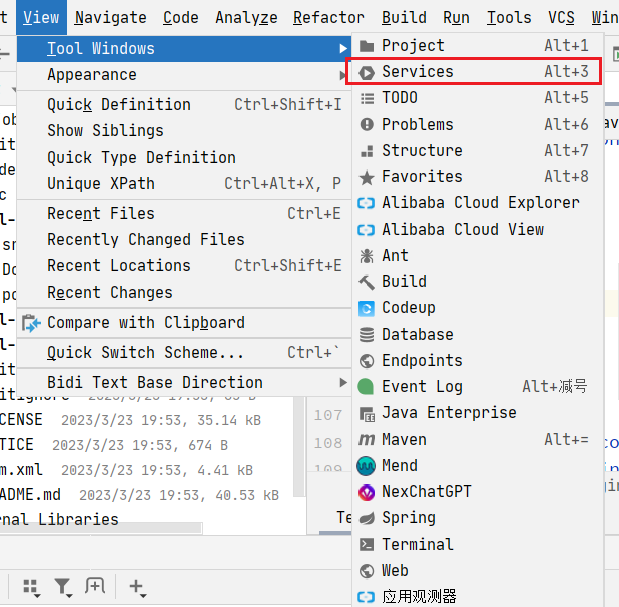

配置好后,保存退出,

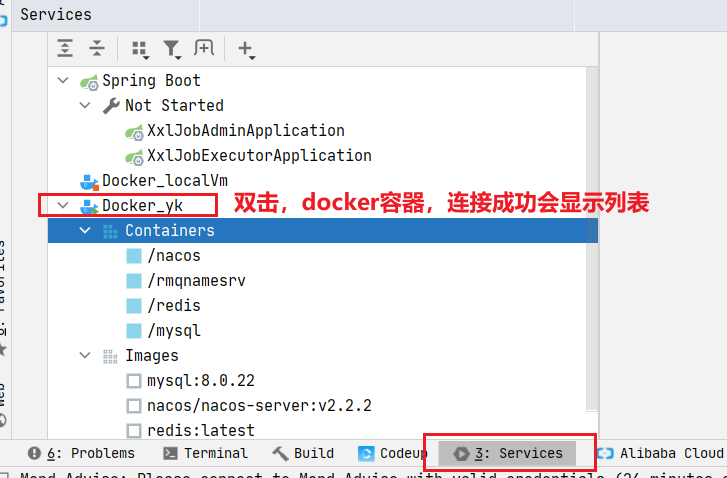

View -> Tool Windows -> Services 调出控制台

点击,刚才配置的 远程服务器的Docker,连接成功后,会显示容器内部的详情,如下:

FAQ:

FAQ1: Can not generate private key from file: C:\Users\xxx\key.pem

FAQ2: Can not generate private key from file: C:\Users\xxx\cert.pem

FAQ3: Can not generate private key from file: C:\Users\xxx\ca.pem

FAQ1-3的问题类似:Alibaba Cloud Toolkit 内部固定默认读取

key.pem、cert.pem、ca.pem文件,如果提示这个,就是因为你指定的证书目录下,没有这三个文件,或者你的文件名不一致导致找不到。重命名即可,或者重新生成。

FAQ4: TCP远程连接Docker服务测试Success,但是双击Docker,又连不上。

原因:出在生成CA证书的时候,颁发者Common Name 设置了

/CN=*,正确应该是,设置远程Docker所在的服务器公网IP或域名。这种情况, 重新生成CA证书即可解决。

转载

[ Docker Daemon 连接方式详解 ] : https://www.jianshu.com/p/7ba1a93e6de4

2210

2210

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?