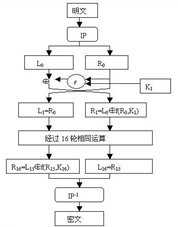

AES/DES的具体工作步骤

Elgamal

算法思路:

假设有2个用户Alice 和 Bob,Bob欲使用ElGamal加密算法向Alice发送信息。

对于Alice,首先要选择一个素数q, α是素数q的本原根。 [本原根的概念对应模q乘法群(需循环群)中的生成元。]

Alice产生一个XA, XA∈(1, q - 1)

计算YA = αXA mod q

A的私钥为XA, 公钥为 {q, α, YA}

公钥存在于某个可信公开中心目录,任何用户都可访问

对于Bob, 首先去上述中心目录访问得Alice的公钥 {q, α, YA}

然后将自己欲发送的明文M, (M ∈ [1, q - 1])洗干净备好。

选一个随机整数k, k ∈ [1, q - 1]

计算可解密自己密文的秘钥 PrivateK = (YA)k mod q (即αXA*k mod q)

将M加密成明文对(C1, C2) 其中

C1 = αk mod q , C2 = PrivateK * M mod q

明文对发送给Alice

Alice收到明文对:

PrivateK = (C1)XA mod q(即αk*XA mod q)

M = C2 * PrivateK-1 mod q

RSA算法

MD5

MD5码以512位分组来处理输入的信息,且每一分组又被划分为16个32位子分组,经过了一系列的处理后,算法的输出由四个32位分组组成,将这四个32位分组级联后将生成一个128位散列值。用于密码管理,电子签名,垃圾邮件筛选

SHA

SHA-1可以生成一个被称为消息摘要的160位(20字节)散列值

base64

Base64编码是从二进制到字符的过程,可用于在HTTP环境下传递较长的标识信息。

Rabin

基于计算模合数平方根困难性问题的公钥密码算法

国密SM系列

为了保障商用密码的安全性,国家商用密码管理办公室制定了一系列密码标准,包括SM1(SCB2)、SM2、SM3、SM4、SM7、SM9、祖冲之密码算法(ZUC)等等。

CIA三元组?

机密性(Confidentiality)

完整性(Integrity)

可用性(Availability)

对称加密算法

对称加密算法就是加密和解密使用相同密钥。要求解密方事先必须知道加密密钥。每次加密密钥唯一,密钥管理困难。能够提供加密和认证却缺乏了签名功能。

常见的经典对称加密算法有

DES。

AES(AES-128):是国际上最认可的密码学算法,只要算力没有极大的突破性进展,这种算法在可预期的未来都是安全的。

RC4(流密码):置乱,异或操作。用于WEP、WPA、SSL、TLS。

IDEA(国际数据加密算法):模乘、模加、异或。类似DES。

国密SM1:其加密强度与AES相当。该算法不公开

国密SM4:无线局域网标准的分组数据算法

非对称加密算法

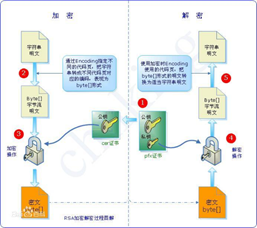

非对称加密就是加密和解密使用不同的密钥。发送方使用公钥对信息进行加密,接收方收到密文后,使用私钥进行解密。主要解决了密钥分发的难题

常见的经典非对称加密算法有

RSA:

Elgamal:

ECC(椭圆曲线加密算法):是目前国际上加密强度最高的非对称加密算法。

国密SM2:

散列算法

把任意长度的数据作为输入,然后通过Hash散列算法得到一个固定长度的输出值,该输出值就是散列值,它是一种数据压缩映射关系。 简单来说就是将做任意长度的消息压缩到某一固定长度的消息摘要的函数。

特性:

正向快速:给定明文和hash算法,在有限时间和有限资源内计算Hash值。

不可逆性:给定任意的Hash值,在有限时间内很难逆推出明文。

输入敏感:如果输入的数据信息被轻微修改,输出的Hash值也会有很明显的变化。

抗碰撞性:任意输入不同的数据,其输出的Hash值不可能相同,如果给定一个数据块去找出其具有相同的Hash值,那是几乎不可能。

常见:MD5、SHA(SHA-256)、国密SM3

MD5 和 SHA 的唯一性被破解了,但是大部分场景下,不会构成安全问题。一般使用 SHA-256 加盐即可满足大部分使用场景。

数字签名:(私钥加密)

甲方可以使用自己的私钥对机密信息进行签名后再发送给乙方;乙方再用甲方的公钥对甲方发送回来的数据进行验签。

发送报文时,发送方用一个哈希函数从报文文本中生成报文摘要,然后用发送方的私钥对这个摘要进行加密,这个加密后的摘要将作为报文的数字签名和报文一起发送给接收方,接收方首先用与发送方一样的哈希函数从接收到的原始报文中计算出报文摘要,接着再用接收方的公钥钥来对报文附加的数字签名进行解密,如果这两个摘要相同、那么接收方就能确认该数字签名是发送方的。

对称加密与非对称加密的不同,分别用在哪些方面

1、加密和解密过程不同

对称加密过程和解密过程使用的同一个密钥度,加密过程相当于用原文+密钥可以传输出密文,同时解密过程用密文-密钥可以推导出原文。但非对称加密采用了两个密钥,一般使用公钥进行加密,使用私钥进行解密。

2、加密解密速度不同

对称加密解密的速度比较快,适合数据比较长时的使用,主要用在大量文档主体的加密。非对称加密和解密花费的时间长、速度相对较慢,只适合对少道量数据的使用,主要用在数字签名,对称密钥的加密、数字封装等方面。

3、传输的安全性不同

对称加密的过程中无法确保密钥被安全传递,密文在传输过程中是可能被第三方截获的,如果密码本也被第三方截获,则传输的密码信息将被第三方破获,安全性相对较低。非对称加密算内法中私钥是基于不同的算法生成不同的随机数,私钥通过一定的加密算法推导出公钥,但私容钥到公钥的推导过程是单向的,也就是说公钥无法反推导出私钥。所以安全性较高。

web常用的加密算法有什么

非对称加密 RSA、ElGamal、Rabin

对称加密 DES、3DES、AES

散列算法 MD5 SHA base64

风险评估

流程:

◆资产识别与赋值:对评估范围内的所有资产进行识别,并调查资产破坏后可能造成的损失大小,根据危害和损的大小为资产进行相对赋值;资产包括硬件、软件、服务、信息和人员等;

◆威胁识别与赋值:即分析资产所面临的每种威胁发生的频率,威胁包括环境因素和人为因素;

◆脆弱性识别与赋值:从管理和技术两个方面发现和识别脆弱性,根据被威胁利用时对资产造成的损害进行赋值;

◆风险值计算:通过分析上述测试数据,进行风险值计算,识别和确认高风险,并针对存在的安全风险提出整改建议。

◆被评估单位可根据风险评估结果防范和化解信息安全风险,或者将风险控制在可接受的水平,为最大限度地保障网络和信息安全提供科学依据。

三要素:

资产:资产价值

威胁:威胁主体、影响对象、出现频率、动机等

脆弱性:资产弱点的严重程度‘

应急响应具体流程

应急响应大致可以分为五个部分,其基本流程包括收集信息、判断类型、深入分析、清理处置、产出报告。

收集信息:收集客户信息和中毒主机信息,包括样本。

判断类型:判断是否是安全事件,何种安全事件,勒索、挖矿、断网、DoS等等。

深入分析:日志分析、进程分析、启动项分析、样本分析。

清理处置:直接杀掉进程,删除文件,打补丁,抑或是修复文件。

产出报告:整理并输出完整的安全事件报告。

634

634

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?