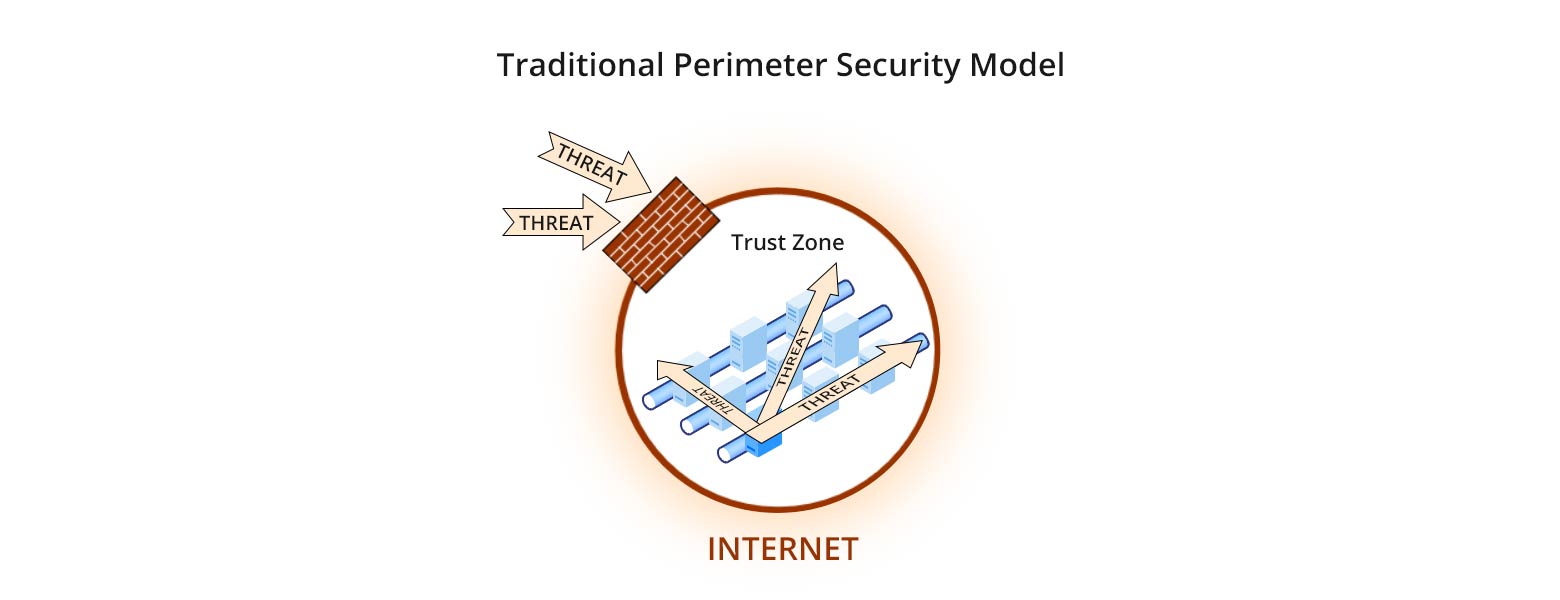

什么是传统的周边安全模型?

传统的边界安全模型,通常被称为“城堡与护城河”方法,侧重于保护网络的外部边界。该模型采用防火墙和其他安全措施来阻止外部威胁进入网络。

一旦进入网络,用户通常就会获得不受限制的资源访问权限,从而产生虚假的安全感。这种方法假设网络边界内的任何人都是值得信赖的,这可能会导致严重的漏洞。

这种模式的主要缺点是无法应对内部威胁和设法突破外围防御的网络攻击者的横向移动。一旦进入内部,攻击者就可以自由移动并访问敏感信息,使网络容易受到内部和高级持续性威胁的攻击。

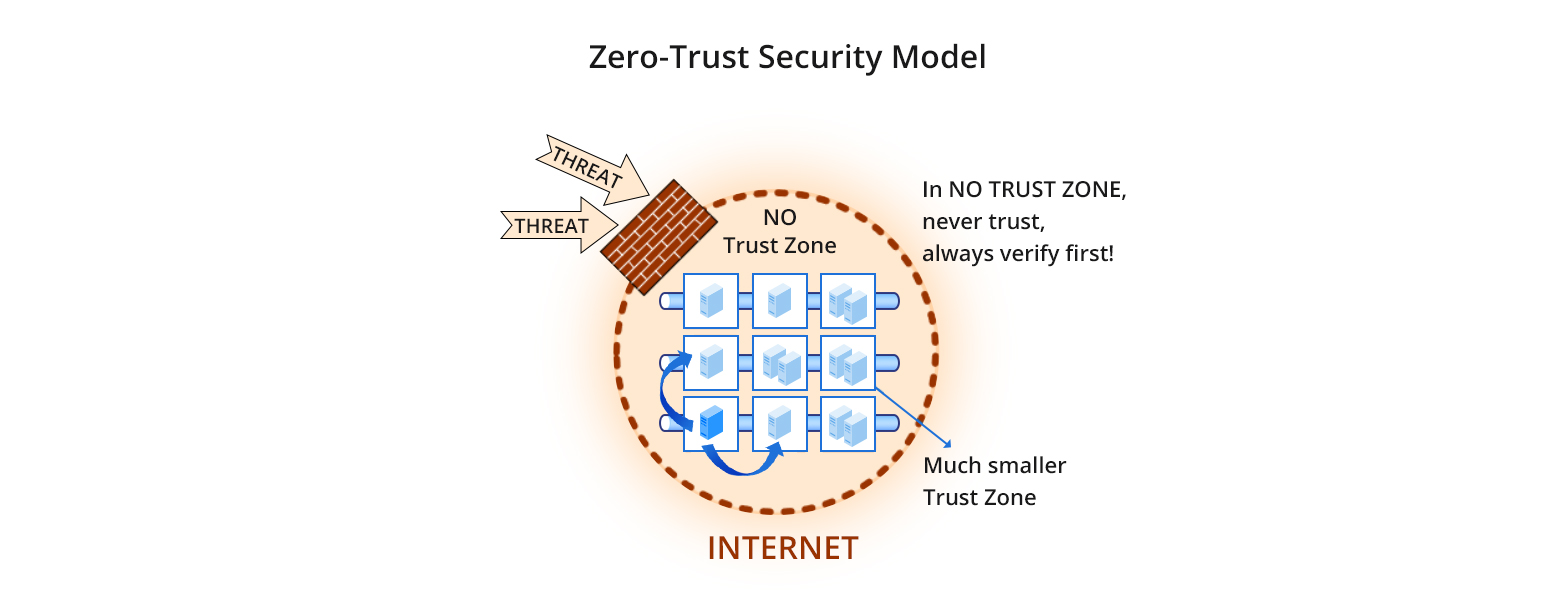

什么是零信任安全模型?

在云计算和远程办公的推动下,IT 网络快速发展,传统的基于边界的安全方法已过时。如今,合法用户和应用程序经常从网络外部访问资源,而攻击者则在网络内部横向移动。

零信任安全模型通过默认任何人都不值得信任(无论是网络内部还是外部)来解决这些挑战。只有经过持续的身份验证和验证后,才能授予对系统和服务的访问权限。

本质上,零信任方法无论用户位于何处或网络如何,都会强制实施严格的访问控制。这种模式对于应对现代网络安全威胁和确保组织获得强有力的保护至关重要。

零信任与传统边界安全

将零信任与传统边界安全方法进行比较时,可以发现几个关键差异。具体差异如下:

1. 聚焦周边

传统边界安全:基于网络边界的概念,网络边界内的设备和用户被视为值得信赖。此模型涉及使用防火墙、VPN 和其他边界防御来保护网络。

零信任:消除了可信内部网络的概念。零信任不再专注于保护外围设备,而是强调在授予资源访问权限之前验证每个用户和设备(包括内部和外部设备)。

2. 信任假设

传统边界安全:信任网络边界内的用户和设备。一旦进入网络,对其活动的审查和验证通常较少。

零信任:默认情况下,任何实体都不受信任,无论它是在网络内部还是外部。每个访问请求都经过验证和认证,并根据最小特权原则实施控制。

3.访问控制

传统边界安全:访问权限通常根据网络位置授予。边界内的用户和设备通常根据其网络权限对资源拥有广泛的访问权限。

零信任:访问控制基于身份、设备健康状况和环境,而不仅仅是网络位置。这种方法可确保用户及其设备只能访问执行其角色所需的特定资源。

4.网络架构

传统边界安全:遵循城堡和护城河模型,重点保护网络边界。

零信任:采用分散式和微分段架构,在细粒度级别实施安全策略。这可以更精确地控制敏感资产并更好地隔离敏感资产。

5. 对违规行为的应对

传统边界安全:如果攻击者突破边界,他们通常可以在网络内自由活动,从而更容易窃取或操纵数据。

零信任:即使攻击者获得网络访问权限,他们的活动也会受到严密监控,并且根据行为和风险级别限制他们对数据的访问。这种降低信任度的模型有助于减轻违规行为的影响。

零信任和传统边界安全代表了网络防御的根本不同方法。传统模型依靠可信边界来保护内部资源,而零信任模型则根据严格的验证措施和最低限度的信任假设不断验证和控制访问。这种转变通过考虑内部和外部威胁来增强安全性,在当今复杂且不断变化的威胁形势下提供更强大的保护。

零信任安全模型的优势

对于旨在增强网络安全态势并采用有效安全解决方案的组织来说,实施零信任模型具有多项优势:

1. 改善安全态势

通过假设任何实体(无论是网络内部还是外部)都不是天生可信的,组织可以实施更强大的安全控制和协议。这种主动方法有助于降低数据泄露和未经授权访问的风险,确保所有访问请求都经过仔细验证和认证。

2.最小化攻击面

零信任架构通过实施严格的访问控制和网络分段来减少攻击面。通过根据用户身份、设备安全状况和其他情境因素限制对资源的访问,组织可以最大限度地减少安全漏洞的潜在影响。

3. 增强数据保护

零信任模型高度重视以数据为中心的安全性,重点保护敏感数据,例如个人身份信息 (PII)、知识产权 (IP) 和财务信息。这可确保即使网络的其他区域受到威胁,关键数据仍保持安全。

4. 适应动态环境

在当今以云计算、远程工作和物联网设备为特征的动态 IT 环境中,传统的基于边界的安全模型已不再适用。零信任模型提供了一个灵活的框架,可以适应网络基础设施、用户行为和新兴威胁的变化,非常适合现代组织的需求。

5.减少内部威胁

内部威胁,无论是有意还是无意,都会对组织安全构成重大风险。零信任架构可以通过实施最小特权访问、持续监控和行为分析来检测和应对恶意活动,从而降低这种风险。这种方法可确保即使是内部人员也要接受与外部用户相同的严格验证流程。

与依赖边界保护的传统模型相比,零信任模型强调对每个用户和设备的持续验证。这种方法显著增强了组织的安全态势,同时最大限度地减少了攻击面并提供更强大的数据保护。

通过基于身份、设备健康和环境因素的严格访问控制,零信任不仅可以适应动态的 IT 环境,还可以有效缓解内部和外部威胁。

总体而言,零信任安全模型提供了更全面、更灵活的防御机制,使其成为现代企业应对复杂且不断发展的网络安全威胁的最佳选择。

179

179

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?