TCP三次握手,四次挥手

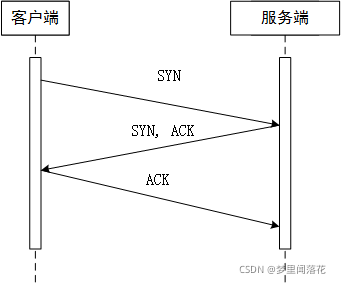

三次握手

简单的三次握手示意图。

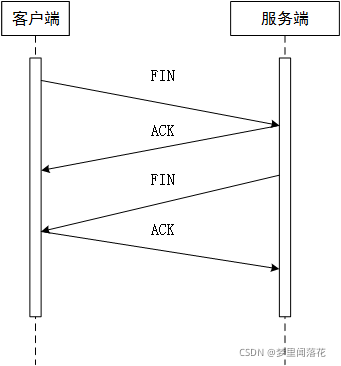

四次挥手

简单的四次挥手过程示意图。

TCP中Flags字段

SYN 表示建立连接,在TCP监听中为: Flags [S];

FIN 表示关闭连接,在TCP监听中为: Flags [F];

ACK 表示收到请求,返回响应,在TCP监听中为: Flags [.];

PSH 表示数据传输,在TCP监听中为: Flags [P];

RST 表示连接重置,在TCP监听中为: Flags [R]。

Flags字段组合使用

收到并建立连接为: Flags [S.]

收到并关闭连接为: Flags [F.]

收到并传输数据为: Flags [P.]

收到并连接重置为: Flags [R.]

注意

当出现SYN和SYN+ACK包时,一般认为客户端与服务器建立了一个连接。

当出现FIN包或RST包时,一般认为客户端与服务器端断开了一个连接。

使用tcpdump监听指定端口的过程

/*----------一个TCP建立连接的过程-------------*/

/*----------客户端向服务端发起TCP连接请求-------------*/

14:01:07.821891 IP 127.0.0.2.40970 > 127.0.0.1.transact: Flags [S], seq 2270600129, win 26883, options [mss 8961,sackOK,TS val 698243827 ecr 0,nop,wscale 7], length 0

/*----------服务器表示收到,并向客户端发起TCP连接请求-------------*/

14:01:07.821913 IP 127.0.0.1.transact > 127.0.0.2.40970: Flags [S.], seq 2043751201, ack 2270600130, win 26883, options [mss 8961], length 0

/*----------客户端表示收到-------------*/

14:01:07.822927 IP 127.0.0.2.40970 > 127.0.0.1.transact: Flags [.], ack 1, win 26883, length 0

/*----------一个TCP关闭连接的过程-------------*/

/*----------客户端向服务端发起TCP连接结束-------------*/

14:01:07.822941 IP 127.0.0.2.40970 > 127.0.0.1.transact: Flags [F.], seq 1, ack 1, win 26883, length 0

/*----------服务端向客户端表示收到TCP连接结束-------------*/

14:01:07.823154 IP 127.0.0.1.transact > 127.0.0.2.40970: Flags [.], ack 2, win 26883, length 0

/*----------服务端向客户端再次表示收到TCP连接结束,并向客户端发起TCP连接结束-------------*/

14:01:07.823165 IP 127.0.0.1.transact > 127.0.0.2.40970: Flags [F.], seq 1, ack 2, win 26883, length 0

/*----------客户端向服务端表示收到TCP连接结束-------------*/

14:01:07.824160 IP 127.0.0.2.40970 > 127.0.0.1.transact: Flags [.], ack 2, win 26883, length 0

1万+

1万+

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?