功能描述

使用shell opensll对明文进行RSA加密,将密文用java的RSA工具对密文解密。这应该是全网第一个同时用到shell和java的RSA加密解密教程。中间有很多坑,都踩过了,可以放心使用代码。

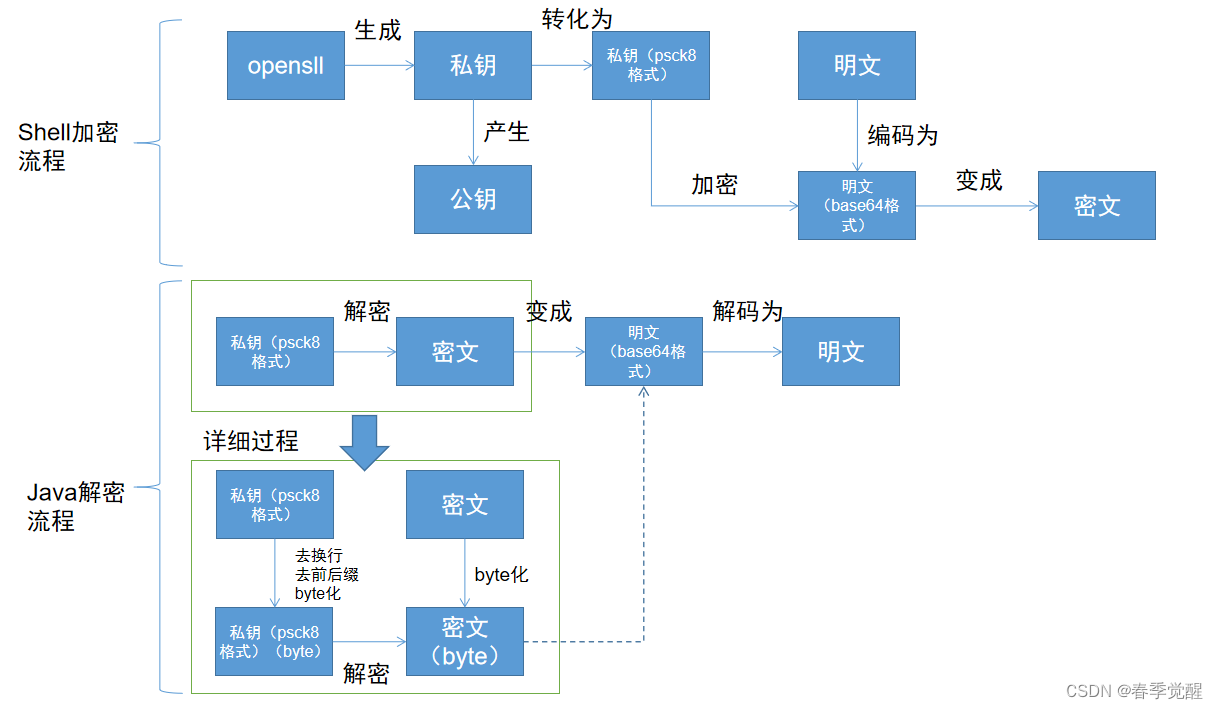

正确的实现流程

shell端

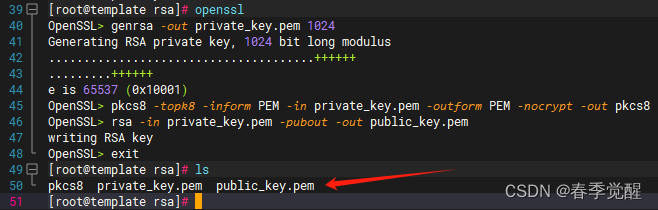

首先生成公钥私钥

(1)进入opensll交互

opensll

(2)生成私钥,1024为私钥长度

genrsa -out private_key.pem 1024

(3)将私钥以pkcs8的格式存储

pkcs8 -topk8 -inform PEM -in private_key.pem -outform PEM -nocrypt -out pkcs8

(4)生成公钥

rsa -in private_key.pem -pubout -out public_key.pem

整个过程如下图所示。在这个过程中生成了pkcs8、private_key.pem、 public_key.pem三个文件

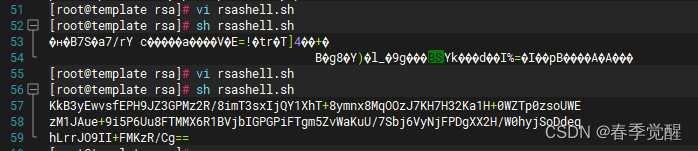

编写shell加密脚本

# 初始化原始需要加密数据

data_string="1q2w3e4r"

# 把数据保存到文件中。openssl似乎只能从文件中读取数据

echo $data_string > data_string

# 对数据进行base64编码

data_base64=$(echo -n "$data_string" | base64)

# 把数据保存到文件中,方便openssl进行读取。

echo $data_base64 > data_base64

# 使用openssl rsautl加密,保存数据到encrypted_data文件

openssl rsautl -encrypt -in data_base64 -inkey public_key.pem -pubin -out encrypted_data

# 读取encrypted_data并echo输出

encrypted_data=$(<encrypted_data)

# 以原始格式打印

echo $encrypted_data

# 以base64格式打印

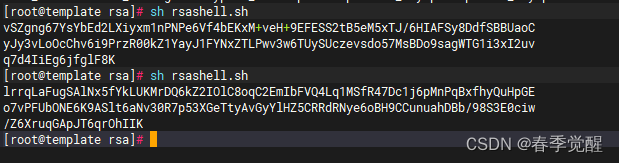

echo $encrypted_data |base64下图是运行结果,如果不在 echo $encrypted_data 后面加 |base64,就会出现乱码的输出,但这并不是错误。

java端

java端使用私钥对密文解密

public static void main(String[] args) throws IOException, NoSuchAlgorithmException, InvalidKeySpecException {

new 我的解密().fromhalf2();

}

public void decodeRSA() throws IOException, NoSuchAlgorithmException, InvalidKeySpecException {

//获取pkcs8格式的私钥和密文

final String PRIVATE_KEY_FILE = "pkcs8.pem";

final String ENCRPT_BYTE_FILE = "encrypted_data";

BufferedReader privateKey = new BufferedReader(new FileReader(

PRIVATE_KEY_FILE));

FileInputStream encryptedData =new FileInputStream(new File(ENCRPT_BYTE_FILE));

String line = "";

String strPrivateKey = "";

//由于文件里的数据分了好几行,所以需要在读取时连接起来

while((line = privateKey.readLine()) != null){

strPrivateKey += line;

}

//由于文件里有前缀和后缀,也需要去除

String strPrivKey = strPrivateKey.replace("-----BEGIN PRIVATE KEY-----", "")

.replace("-----END PRIVATE KEY-----", "");

//将私钥变为byte

byte [] privKeyByte = Base64.decodeBase64(strPrivKey.getBytes());

//密文也变为byte

byte[] encryptByte=new byte[encryptedData.available()];

encryptedData.read(encryptByte);

encryptedData.close();

PKCS8EncodedKeySpec privKeySpec = new PKCS8EncodedKeySpec(privKeyByte);

KeyFactory kf = KeyFactory.getInstance("RSA");

PrivateKey privKey = kf.generatePrivate(privKeySpec);

//解密

String resultStr = decrypt(encryptByte, privKey);

//打印结果,但输出的是base64格式的数据,这是由于在我们在加密时用base64加密了原文

System.out.println(resultStr);

//解码base64。

//resultStr.trim()时必要的,resultStr不止为何带换行符/n

byte[] decodedBytes = java.util.Base64.getDecoder().decode(resultStr.trim());

String decodedString = new String(decodedBytes);

//打印解密后的原文

System.out.println(decodedString);

}

public static String decrypt(byte[] text, PrivateKey key) {

byte[] dectyptedText = null;

try {

// get an RSA cipher object and print the provider

final Cipher cipher = Cipher.getInstance(ALGORITHM);

// decrypt the text using the private key

cipher.init(Cipher.DECRYPT_MODE, key);

dectyptedText = cipher.doFinal(text);

} catch (Exception ex) {

ex.printStackTrace();

}

return new String(dectyptedText);

}出现的各种问题(后续更新)

(1)每次生成的密文都不一样

密文不一样是正常现象

1947

1947

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?