windows应急中的快捷键

应急的时候,快捷键很重要,记录一下windows主机排查需要用到的快捷键

windows快捷键

appwiz.cpl 是打开安装面板

程序和功能

控制面板程序和功能

搜索程序和功能

控制而板主页

卸载或更改程序

若要卸酸程序,请从列表中将其选中,然后单击即就,更改"或修复.

查看已安装的更新

打开或关闭WINDOWS功能

组织

19大小

发布者

安

名称

金山安全终端

KINGSOFT CLOUDSECURKY

2022/4/20

北京火绒网络科技有限公司

火城安全软件

2022/4/20

51.9MB

2021/5/27

MIETOSOFT COTPORABION

MICROSOFT NET FRAMEWORK 4 EXTENDED

2021/5/27

388MB

MICROSOFT NET FRAMEWORK 4 CLENT PROTILE

MICROSOFT CORPORABION

2021/1/13

VNC MINOR DRIVER 1.8.0

952KB

REANNC LTD

VNC ERTERPRISE E CITION E4.6.0

2021/1/13

10.2MB

REANNC LTD

深信服虚拟机性能优化工具

2021/1/7

SANGFOR TECHNOLOGIES INO

8.26 MB

NOTEPOD+*(32-BIT XE6]

2020/4/3

NOTEPADT+TEOM

MICROSOITCORPORATION

MICROSOFT VISUAL C++2005 REDIETRIBUTABLE

428KB

2019/9/6

基础控件

2019/9/6

MICROSOFT VIOUAL C+2010 X64 REDIETRIBURABLE-10…MICR

13.6M8

2019/9/5

2017/5/23

SOOPUI 5.00 5.0

SMARTBEAR SCFTWATE

2017/5/15

WINRAR 5.31(32-位)

WINRAR GMBH

2017/1/3

150 MB

ORACLE CORPORATION

MYSQL SERVER 5.5

2017/1/3

128 MB

JAVA™ SE DEVELOPMENT KR 6UPDATE 43(64-B4-

ORACLE

2017/3

JAVA™6UPDATE 43(64-64-67)

92.1MB

ORACLE

2016/12/21

MATROA GRAPHICS SOFTWARE [REMOYE ORLY]

当前安装的程序 总大小:495MB

17安装的程序

msconfig是打开启动项

系统配置

常规

引导服务工具

启动选择

(正常启动(

加戴所有设备驱动程序和服务

诊断启动()

仅加载基本设备和服务

有选择的启动(

区区

加载系统服务

加载启动项(

使用原有引导两置

毒助

确定

现消

应用(

eventvwr.msc事件查看器

Win+R打开运行,输入“eventvwr.msc”,回车运行,打开“事件查看器”。 比如常见的安全事件ID,4624代表登录成功、4625代表登录失败、4634代表用户注销

事件查看器

文件(A操作(A)

查看(V)

帮助(H)

事件查看器(本地)

事件查看器(本地)

操作

自定义视图

概述与摘要

事件查看器(本地)

WINDOWS日志

打开保存的日志…

应用程序和服务日志

概述

订阅

创建自定义视图…

若要查看已在计算机上出现的事

导入自定义视图…

件,请在控制台树中选择相应的来

连接到另一台计算机…

源 日志或自定V初图节占

占管理

查看

管理事件的摘要

刷新

正在读取数据,请稍候…

帮助

最近查看的节点

力功

日志摘要

正在读取数据,请稍候…

展开:成功完成.

gpedit.msc 本地组策略

本地组策略编辑器

帮助(H)

查看(V)

操作(A)

文件(F)

本地计算机策略

脚本(启动/关机)

计算机配置

名称

启动

软件设置

启动

WINDOWS设置

显示属性

域名解析策略

关机

脚本(启动/关机)

描述:

已部署的打印机

数据包含计算机启动脚本.

安全设置

基于策略的QOS

管理模板

"开始’菜单和任务栏

WINDOWS组件

打印机

服务器

控制面板

网络

系统

所有设置

用户配置

软件设置

WINDOWS设置

脚本(登录/注销)

安全设置

扩展

标准

secpol.msc本地安全策略

本地安全策略

操作(A)

文件(E)

帮助(H)

查看(V)

X

?

安全设置

名称

描述

账户策略

账户策略

密码和账户锁定策略

本地策略

本地策略

审核,用户权利和安全选项策略

高级安全WINDOWS DEFENDER防火墙

高级安全WINDOWS DEFENDER防火墙

高级安全WINDOWS DEFENDER防火墙

网络列表管理器策略

网络名称,图标和位置组策略.

网络列表管理器策略

公钥策略

软件限制策略

公钥策略

应用程序控制策略

软件限制策略

IP安全策略,在本地计算机

应用程序控制策略

应用程序控制策略

高级审核策略配置

INTERNET协议安全性(IPSEC)管理.为与别的计…

IP安全策略,在本地计算机

高级审核策略配置

高级审核策略配置

services.msc服务自启动

服务

文件(E)

帮助(H)

操作(A)

查看(V)

服务(本地)

服务(本地)

启动类型

状态

登录为

名称

描述

选择一个项目来查看它的描述.

本地系统

GAMEDVR和广播用户服务F1536

手动

此用户服务用于游戏录制和实况广播

GCUBRIDGE

GCUBRIDGE

本地系统

正在运行

自动

手动(触发…本地系统

此服务将监视系统的当前位置并管…

GEOLOCATION SERVICE

GRAPHICS PERFORMANCE MONITOR SER…

GRAPHICSPERFSVC

手动(触发…本地系统

此服务负责应用管理员通过组策略…正在

正在运行

自动(触发…本地系统

GROUP POLICY CLIENT

激活键盘,遥控器和其他多媒体设…

手动(触发…

本地系统

HUMAN INTERFACE DEVICE SERVICE

为HYPER-V虚拟机监控程序提供接…

HV主机服务

手动(触发…本地系统

HYPER-V DATA EXCHANGE SERVICE

手动(触发…本地系统

提供一种机制,用于在虚拟机和运…

HYPER-V GUEST SERVICE INTERFACE

手动(触发…本地系统

为HYPER-V主机提供一个接口,以…

提供一种机制,用于从物理计算机…

手动(触发…

HYPER-V GUEST SHUTDOWN SERVICE

本地系统

HYPER-V HEARTBEAT SERVICE

手动(触发…

本地系统

通过定期报告检测信号来监视此虚…

HYPER-VPOWERSHELL DIRECTSERVI…提供了一种在不使用虚拟网络的情…

手动(触发…本地系统

手动(触发…本地服务

HYPER-VTIMESYNCHRONIZATIONS…将此虚拟机的系统时间与物理计算…

协调使用卷影复制服务所需的通讯…

手动(触发…本地系统

HYPER-V卷影复制请求程序

提供一个平台以在虚拟机和物理计…

手动(触发…

HYPER-V远程桌面虚拟化服务

本地系统

IKE AND AUTHIPSEC KEYING MOD…IKEEXT 服务托管 INTEMET密钥交换(…正在运行

本地系统

自动(触发…

为家庭和小型办公网络提供网络地…

本地系统

手动(触发…

INTERNET CONNECTION SHARING (ICS)

使用IPV6转换技术(6TO4,ISATAP…正在运行

IP HELPER

本地系统

自动

配置和启用从V4到V6的转换,反…

手动(触发…

IP转换配置服务

本地系统

手动(触发…

网络服务

正在运行

IPSEC POLICY AGENT

INTEMET协议安全(IPSEC)支持网络…

KTMRM FOR DISTRIBUTED TRANSACTI…协调分布式事务处理协调器(MSDT…

网络服务

手动(触发…

LINK-LAYER TOPOLOGY DISCOVERY…

创建网络映射,它由电脑和设备拓…

本地服务

手动

管理本地用户会话的核心WINDOWS…正在运行

LOCAL SESSION MANAGER

自动

本地系统

支持短信及相关功能的服务.

MESSAGINGSERVICE F1536

手动(触发…本地系统

MICROSOFT®诊断中心标准收集…

手动

诊断中心标准收集器服务.运行时…

本地系统

MICROSOFT ACCOUNT SIGN-IN ASSIST…支持用户通过MICROSOFT 账户标识服…正在运行

手动(触发…本地系统

MICROSOFT APP-V CLIENT

MANAGES APP-V USERS AND VIRTUAL A…

禁用

本地系统

MICROSOFT DEFENDER ANTIVIRUS NE…帮助防止针对网络协议中的已知和…

手动

正在运行

本地服务

正在运行

自动

本地系统

MICROSOFT DEFENDER ANTIVINUS SER…帮助用户防止恶意软件及其他潜在…

手动

本地系统

MICROSOFT EDGE ELEVATION SERVICE… KEEPS MICROSOFT EDGE UP TO UPDATE…

自动(延迟…本地系统

MICROSOFT EDGE UPDATE SEVICE(…使你的 MICROSOFT软件保持最新状态…

同时自启动还有以下路径

C:\ProgramData\Microsoft\Windows\Start Menu\Programs\Startup

C:\Users\System\AppData\Roaming\Microsoft\Windows\Start Menu\Programs\Startup

regedit 是打开注册表

检查右侧是否有启动异常的项 目,如有请删除,并建议安装杀毒软件进行病毒查杀,清除残留病毒或木马。

HKEY_CURRENT_USER\software\micorsoft\windows\currentversion\run HKEY_LOCAL_MACHINE\Software\Microsoft\Windows\CurrentVersion\Run HKEY_LOCAL_MACHINE\Software\Microsoft\Windows\CurrentVersion\Runonce

注册表查看隐藏用户

需要先开启权限,然后重新进入注册表

程序和功能

组织

控制面板程序和程序和功能

搜索程序和功能

注册表编辑器

文件(F)编辑(E)查香(V)收获夹(收获夹(H)

计算机

数据

米利

名称

HKEY_CLASSES ROOT

(救值来设置)

[恩认]

REG_SZ

HKEY CURRENT USER

HKEY LOCAL MACHINE

SAM的权限

田田回

BCD00000000

HARDWARE

安全

SAM

组或用户名(G):

SAM

SECURITY

SYSIEN

SOFTWARE

ADNINISTRATORS (DELL-YINOLDAINISTRATORS)

360SAFE

由由由由由由由由由田田

ATI TECRNOLOGES

CBSTEST

CLASSES

CLIENTS

添加(0).

时除®

DELL

EJTECHNOLOGIES

拒绝

袋口日

ADMINISTRATORS 的仅限§

GAMEMASTER

完全控制

HUORONG

读取

JAVASOFT

特殊权限

JKSOFT

KING.OFT

MICTOSOFT

NETFIANEWORK

由由由由由由

有关特殊权限或高级设置,清单击高

高级(V)

ACTIVE SETUP

级#.

AD名

了解访问控制和仅限

ADVANCED INF SETUP

ALG

取消

确定

应用(A)

ASP.NET

计算机\HKEY LOCAL_MACHINE(SAM\SAM

]:500

,注册表位置:首先要在HKEY-LOCAL.MACHINE\SAM\SAM威予ADMINISTRATORS权限,按F5刷新就能看到隐藏的子

目录DOMAINS\ACCOUNT\USERS

收藏夹(A)帮助(H)

文件(F)编辑(E)查看(V)

计算机

HKEY CLASSES ROOT

HKEY CURRENT USER

HKEY LOCAL MACHINE

要在此注册表增加

BCD00000000

HARDWARE

ADMINISTRATORS权

SAM

限

SAM

DOMAINS

ACCOUNT

ALIASES

GROUPS

USERS

上海市天上海市天上海市天上海市

000001F4

000001F5

000003E8

000003E9

000003EA

000003EC

NAMES

A

ADMINISTRATOR

GUEST

HOMEGROUPUSER$

TEST

TEST1$

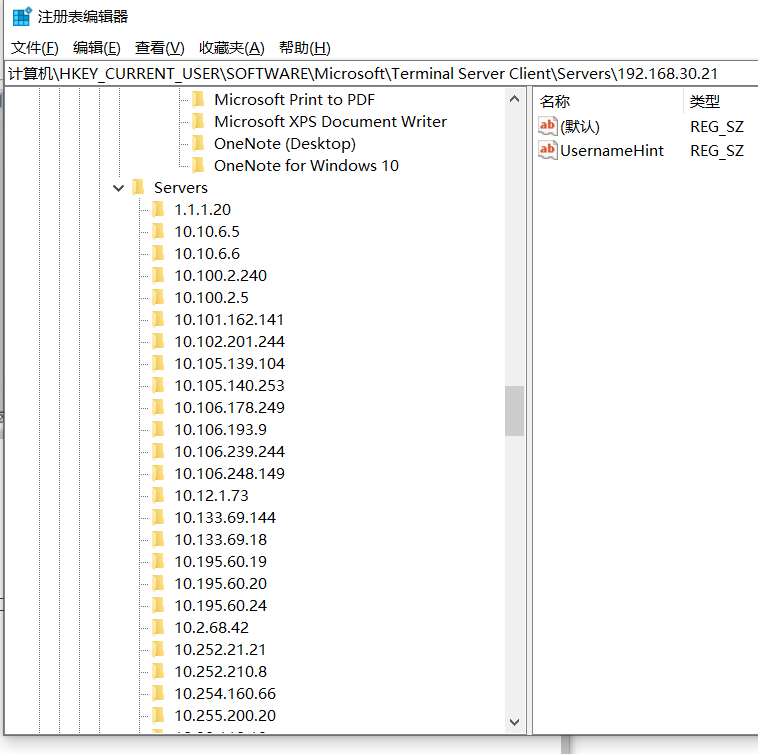

通过注册表查看登陆过的服务器

HKEY_CURRENT_USER\SOFTWARE\Microsoft\Terminal Server Client\Servers 注册表可以查看服务器登陆过哪台服务器

注册表编辑器

文件(E)编辑(E)查看(W)收藏夹(A)帮助(H)

LIT算机HKEY CURRENT USERVERVERS\192.168.30.21

MICROSOFT PRINT TO PDF

类型

名称

FT XPS D

MICROSOFT

DOCUMENT WRITER

(默认)

REG SZ

ONENOTE(DESKTOP)

REGSZ

USERNAMEHINT

ONENOTE FOR WINDOWS 10

SERVERS

1.1.1.20

10.10.6.5

10.10.6.6

10.100.2.240

10.100.2.5

10.101.162.141

10.102.201.244

10.105.139.104

10.105.140.253

10.106.178.249

10.106.193.9

10.106.239.244

10.106.248.149

10.12.1.73

10.133.69.144

10.133.69.18

10.195.60.19

10.195.60.20

10.195.60.24

10.2.68.42

10.252.21.21

10.252.210.8

10.254.160.66

10.255.200.20

查看攻击者运行过的程序

计算机\HKEY_CURRENT_USER\SOFTWARE\Classes\Local Settings\Software\Microsoft\Windows\Shell\MuiCache

注册表编辑器

文件(E)编辑(E)查看(L)收藏夹(A)帮助(H)

LITHKEY CURRENT USERISERISOFTWARE(CLASSES(LOCAL SETTINGS\SOFTWARE/MICROSOFTIWINDOWS(SHELLMUICACHE

KZIP MAIN.EXE.LZH

类型

数据

名称

WA.A.A.A.A.A.A.A.A.A.A.A.A.A.A.A.A.A.A.A.A.A.A.A.A.A.A.A.A.A.A.A.A.A.A.A.A.A.A.A.A.A.A.A.A.A.A.A.A.A.

KZIP MAIN.EXE.LZMA

MICROSOFT CORPORATION

C:\PROGRAM FIL… SZ

KZIP MAIN.EXE.NTFS

写字板

C:\PROGRAM FIL… REG SZ

KZIP_MAIN.EXE.RAR

XMIND LTD.

|C:\PROGRAM FIL…

REG SZ

KZIP MAIN.EXE.RPM

XMIND

C:\PROGRAM FIL…

REG SZ

KZIP MAIN.EXE.SQUASHFS

C:\USERS\1930… SZ

MARTIN PRIKRYL

KZIP MAIN.EXE.TAR

WINSCP:SFTP,FTP,WEBDAV,S3 AND

REG SZ

C:\USERS\1930…

KZIP MAIN.WIM

PORTSWIGGER WEB SECURITY

REG SZ

[C:\USERS\1930…

KZIP MAIN.EXE.XAR

BURP SUITE COMMUNITY EDITION

REG SZ

C:\USERS\1930…

KZIP MAIN.EXE.XZ

C:\USERS\1930…

REG SZ

THE TENCENT AUTHORS

KZIP MAIN.EXE.Z

KZIP MAIN.EXE.ZIP

MINI PROGRAMS

REG SZ

C:\USERS\1930…

INKFILE

1-副本,EXE

REG SZ

C:\USERS\1930…

LOCAL SETTINGS

C:\USERS\1930…

REG SZ

1.DOCX,EXE

IMMUTABLEMUICACHE

A.A.Y

C:\USERS\1930…

REG SZ

1.DOCX.SCR

MRTCACHE

C:\USERS\1930…

REG SZ

1.EXE

MUICACHE

REG SZ

C:\USERS\1930…

XCOD_SCR

SOFTWARE

C:\USERS\1930… SZ

11.EXE

MICROSOFT

12.EXE

C:\USERS\1930…

WINDOWS

C:\USERS\1930…

REG SZ

2.EXE

CURRENTVERSION

REG SZ

C:\USERS\1930…

3.EXE

SHELL

REG SZ

C:\USERS\1930…

1.EXE

BAGMRU

REG SZ

110 BYPASS.EXE

C:\USERS\1930…

BAGS

MUICACHE

JC:\USERS\1930…

REG SZ

123.EXE

MAILTO

C:\USERS\1930…

REG SZ

2.EXE

MICROSOFT.WINDOWS.CAMERA

REG SZ

C:\USERS\1930…

ANTIAV-NOVM.EXE

MICROSOFT.WINDOWS.CAMERA.MULTIPICKER

REG SZ

C:\USERS\1930…

BEACON.EXE

MICROSOFT.WINDOWS.CAMERA.PICKER

C:\USERS|1930… USERS

BVPASS2.EXE

taskschd.msc 打开任务计划程序

任务计划程序

文件(F)操作(A)

查看(V)

帮助(H)

任务计划程序(本地)

操作

触发器

状态

名称

任务计划程序库

任务计划程序库

准备就绪在2021/11/9的21:49时

AT1

MICROSOFT

准备就绪 在2021/11/9的21:50时

AT2

创建基本任务…

WPD

TESTSCHT…准备就绪在每天的13:00

事件查看器任务

创建任务…

导入任务…

显示所有正在运行的…

操作

历史记录(已禁用)

设置

常规

条件

触发器

启用所有任务历史记录

创建任务时,必须指定任务启动时发生的操作.若要更改这些操作,使用"属性"命令打开任务厂

新文件夹…

查看

详细信息

操作

刷新

启动程序

CMD

帮助

所选项

运行

结束

直观查看进程外联

process hacker可以查看所有进程的外联

回x

[TI:-75TA0949GFBYADiNiSTFATOR

ProcessHackEr[TI

ToolsUsers

Help

Vie

Network

Services

Pr.

Rem…

St&te

Owner

ae

4576TCP

Established

45.32.127.189.rultr.com

TIF-75A0949GFB

54557

(4200)

artifact.exe

VP6

Dnscache

TS1J1105550T9

NWELUSTMCAO

4500

UDP6

IKEEXT

svchost.exe(864)

WIN-75A0949GFB

1434

UP6

WIN-75NA0949GFB

SQLBrOWSER

sqIbrowser.exe(1716)

500

IKEEXT

UDP6

WIN-75A0949GFB

swchost.exe(664)

56249

UDP

WIN-75NA0949GFB

(@)

Syste

54134

UDP

WIN-75A0949GFB

System

UDP

WIN-75A0949GFB

54133

Syste(?

UDP

WIN-75NA0949GFB

LdsLite.exe(4988)

10141

UDP

Dnscache

WIN-75KA0949GFB

swchost.x292)

5355

WIN-75A0949GFB

IKEEXT

UP

4500

swchost.exe(864)

Up

WIN-75NA0949GFB

SQLBroWSER

1434

sq1browserexe(1716)

500

UDP

WIN-75HA0949GFB

IKEEXT

svchost.2x(864)

UDp

wIH-75A0949GFB.

138

System(4)

UDP

137

WIN-75NA0949GFB

System(O)

TCP6

49165

WIN-75A0949GFB

1sassexe500)

Listen

49161

svchost.exe2568

TCP6

WIH-75NA0949GFB

PolicyAgent

Listen

49158

TCP6

Servicesexe(488)

WIN-7SA0949GFB

Listen

TCP6

49154

Schedule

WIN-75WA0949GFB

svchost.exe(864)

Listen

49153

TCP6

TIN-75NA0949GFB

LiSten

svchost.exe(784)

Vent10g

49152

TCP6

WIN-75A0949GFB

wininit.exe(384)

Listen

47001

TIN-75NA0949GFB

TCP6

System

Listen

wIH-75A0949GFB

TCP6

8084

Listen

System

WIN-75NA0949GFB

8075

TCP6

Listen

System

TI-75A0949GFB

8074

TCP6

Listen

Syste

8073

WIN-75NA0949GFB

TCP6

ListEn

System

TCP6

8072

WIH-7SA0949GFB

Listen

System

TCP6

8070

WIN-75IA0949GFB

(4)

Listen

Systen

TCP6

8069

WIN-75A0949GFB

Listen

System

TCP6

8067

WIP-75NA0949GFB

(4)

Listen

System

TCP6

8035

WIN-75NA0949GFB

Listen

System(4)

WIN-75HA0949GFB

Sy&tcma)

8034

LisTten

TCP6

见签

powertool也可以通过查看外联,定位到资源位置卸载流氓软件

X

PORERTOOL64位

V2.0

网络

关于和爱心捐助

系统修复

|文件

硬件温度检测

启动项

应用层

系统服务

注册表

内核模块

进程管理

内核相关

钩子

网络连接

WFP网络过滤

隐藏账户/克隆账户

SPI(网络连接劫持)

IE相关

协议

进程名:ID

本地地址

目标地址

目标IP归属地

45.32.127.189:4576

UC:\USERS\ADMINISTRATOR\DESKTOP\ARTIFACT.EXE :4200

192.168.201.141:54…

TCP

C:\PROGRAM FILES(X86)\LDSLITE\LDSLITE.EXE :4988

TCP

192.168.201.141:54…

119.147.70.230:80

苗 C:\MOBILEEMUMASTER\LDSGAMEHALL\LDSGAMERUN.EXE :3128

192.168.201.141:54…

TCP

119.147.70.219:80

U C:\PROGRAM FILES (X86\YXHGAMEBOX\YXHGAMETRAY.EXE : 5036

TCP

192.168.201.141:54…

58.216.13.241:80

C:\PROGRAM FILES(X86)\QUICKSEE\QUICKSEETRAY.EXE:2772

106.227.20.227:80

192.168.201.141:54…

TCP

() C:\PROGRAM FILES (X86\BIRDWALLPAPER\360WPSIV.EXE :3088

TCP

192.168.201.141:54…

180.97.148.118:80

192.168.201.141:139

LOCAL

TCP

SYSTEM:4

0.0.0.0:0

宋宋宋宋宋

192.168.201.141:138

UDP

SYSTEM:4

宋宋宋宋宋

192.168.201.141:137

ISYSTEM:4

UDP

] C:\PROGRAM FILES (X86\YXHGAMEBOX|UTILS/CEFVIEW.EXE : 3528

LOCAL

0.0.0.0:0

TCP

127.0.0.1:9509

0.0.0.0:0

TCP

SYSTEM:4

LOCAL

0.0.0.0:89

TCP

0.0.0.0:0

LOCAL

0.0.0.0:88

SYSTEM:4

LO CAL

TCP

0.0.0.0:86

SYSTEM:4

0.0.0.0:0

0.0.0.0:0

LOCAL

JSYSTEM:4

TCP

0.0.0.0:85

0.0.0.0:0

JSYSTEM:4

TCP

LOCAL

0.0.0.0:82

SYSTEM:4

TCP

0.0.0.0:0

0.0.0.0:8084

LOCAL

SYSTEM:4

0.0.0.0:0

TCP

LOCAL

0.0.0.0:8075

0.0.0.0:0

TCP

LOCAL

JSYSTEM:4

0.0.0.0:8074

TCP

0.0.0.0:0

SYSTEM:4

LO CAL

0.0.0.0:8073

SYSTEM:4

LOCAL

TCP

0.0.0.0:0

0.0.0.0:8072

TCP

JSYSTEM:4

0.0.0.0:0

LOCAL

0.0.0.0:8070

0.0.0.0:0

LOCAL

TCP

SYSTEM:4

0.0.0.0:8069

TCP

LOCAL

ISYSTEM:4

0.0.0.0:8067

0.0.0.0:0

A A A.AASP

TCP:59,UDP:16

最小化到系统托盘

关闭

在线升级

新版本功能

简单的自我保护

记录一下tools上luckyeast师傅发的一个脑图

流量分析

内味爱大彩序

亲玩离港韩居

内存分析

康菌化快鹰

用户信息

0工

Volstity

linuxe

系统拜查

苏统日古

安会社日本

五用安赛上店

日志会

日日老分特

日志分析

计到号0

G

应急应

其也口志

进程拌查

lrcelpd

soHoutpreltcoms

wIAMPm

Mu

T8K"WrintyIsaRTNUR1

ORACLEPRDBMNOGOOR

康您母口态

dirf12

W0965日

服务排弯

IInao

葡彪数历克

孩击日鸡肉别肇文件

fortles

文件浪迹排查

tnd

交击日族内安池文件

N-AIETuadn10

创法,馋芒,流可时间

特点视型:777

l9-献I店I

7o0Ls

Wireshark抓包后保存为pcap网卡,然后筛选出centos.uno域名

tshark -r 789.pcap -Y dns|findstr “centos.uno”

清楚过过滤规则、 file→capture Events、process Mon 先抓进程、再dnsSQuery 开始捕捉DNS请求,抓到后停止所有捕抓,Filter设置过滤规则、有进程id 去process

awk -F ’ ’ ‘{print $1}’ > 1.txt

1.恶意域名-》端口(进程)-》恶意进程->存储位置(缺失)-》kill

2.恶意域名-》端口(进程)-》系统进程-》分析进程所关联的服务(模块)-》判断签名(逆向分析/病毒分析)-》

Logparser使用

https://www.cnblogs.com/luoyong0201/p/Dynamics_365_Log_Parser.html

LogParser.exe -i:EVT -o:DATAGRID “SELECT TimeGenerated as LoginTime,EXTRACT_TOKEN(Strings,5,‘|’) as username,EXTRACT_TOKEN(Strings, 8, ‘|’) as LogonType,EXTRACT_TOKEN(Strings, 17, ‘|’) AS ProcessName,EXTRACT_TOKEN(Strings, 18, ‘|’) AS SourceIP FROM 日志位置 where EventID=4624”

LogParser.exe -i:EVT -o:csv "SELECT TimeGenerated as LoginTime,EXTRACT_TOKEN(Strings,5,‘|’) as username,EXTRACT_TOKEN(Strings, 8, ‘|’) as LogonType,EXTRACT_TOKEN(Strings, 17, ‘|’) AS ProcessName,EXTRACT_TOKEN(Strings, 18, ‘|’) AS SourceIP FROM 日志位置 where EventID=4624 " > c:/1.csv

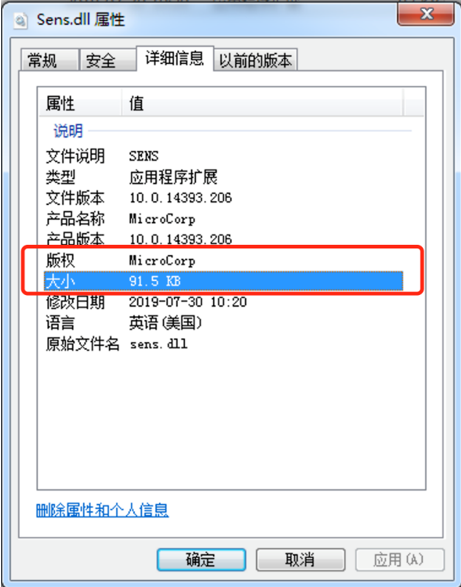

后门判断

swapfiledl属性

详细信息

常规

以前的版本

安全

禹性

值

说明

文件说明

PositiveTechnolo

应用程序扩展

类型

文件版本

6.1.4600,16385

产品名称

MicrosoFtowindowsOperationSyste

产品版本

6.1.4600.16385

版权

MicrosoftCorporationAn1ri

大小

320KB

修改日期

2019-07-3010:20

语言

讲程默认语言

原始文件名positive.an1

除禹性和个人信息

确定

取消

应用0)

X

Sens.dll属性

详细信息

常规

以前的版本

安全

属性

说明

文件说明

SERS

类型

应用程序扩展

文件版本

10.0.14393.206

产品名称

HicroCorp

产品版本

10.0,14393.206

版权

MicroCorP

91.5KB

大小

修改日期

2019-07-3010:20

语言

英语美国)

原始文件名sens.anl

删余属性和个人信息

取消

确定

应用0)

关于勒索病毒

碰到勒索病毒, 需要和客户人员确认该系统有什么业务,例如该oa是内网还是外网,是商业oa还是自己开发的oa,确认下服务是不是对外开放,如果不是对外开放,可能就是内网传播的。

windows日志查看

https://mp.weixin.qq.com/s/-aBO3xVqLYPEbkcIgLgkCA

https://mp.weixin.qq.com/s/Zpca-OH5HSb8UaUdXEGSWg

在开始菜单输入msconfig点击启动项栏目,查看是否有异常启动进程。

系统配置

服务

工具

常规

启动

引导

服务

禁用日期

制造商

状态

已停止

Acunetix

AcunetixLtd.

PostgreSQLGlobalDevelop…

正在运行

AcunetixDatabase

已停止

MicrosoftCorporation

AIJoynRouterService

已停止

ApplicationLayerGatewayService

MicrosoftCorporation

正在运行

lEventsUtility

AMDExternalEv

AMD

已停止

MicrosoftCorporation

Applicationldentity

正在运行

AppleMobileDeviceService

Applelnc

正在运行

MicrosoftCorporation

ApplicationManagement

已停止

MicrosoftCorporation

AppReadiness

MicrosoftCorporation

正在运行

AppXDeploymentService(AppXS…M

已停止

AssignedAccessManager服务

MicrosoftCorporation

正在运行

WindowsAudioendpointBuilder

MicrosoftCorporation

正在运行

MicrosoftCorporation

WindowsAudio

请注意,某些Microsoft安全服务可能无法禁用.

全部禁用(D)

全部启用(日)

隐藏所有Microsoft服务(H)

应用(A)

帮助

取消

确定

powertool工具

可以查看所有启动项的内容

PowerTool64位V2.0

系辣修宾逃置售型内排内依关好子应用文胖注后执务网件品质位测关于和爱心

文件厂商

数字签名(签名…

装型

位影

启动名称

命令

HKIMISOFTWAREIMirosoftiWndowslCurrentVersionRun

HKLM

MicrosoftCorporation

%wndr%system3SeartyH…

SeartyHealth

CAWHDOWSISYSTMRADHKMISOFTWAREMOOTWNDOWSCURRENVERSOOLRUN

ReatekSemiconductor

HKLM

RtkAuduService

D:舌通工HLevengVrY…HKMISOFTWAREMAOOHIWDOWSURRENIVERSONLRUN

HKLM

PEverydhing

vodtools

GAPROgRMFSXBHMWMWWnRSRN

HKLM

gmMqrUSB

CPROGEMFESRYNVHIMISOFTWAREMOSTWdOWRTENTVERSONRUN

HKLM

ArayNetworks

LaundMhttd

CHPOGAMHSOCOMHOW3MWVSRN

HKLMWOM6A

SunlavaUpdatesched

OradeCorporaton

HKIMISOFTWAREIWAW6432NODEIMooWdoaenVEISONLRUN

"C.ProgramFles(x86)C5col…

CscoAnyConnedSec…

HKLMWOM64

CscoSysternsInc

上海贝说信息科技股份有限公司

:安全工具内工具选.HMSOTWARWOM3NMWRn

HKLMWOW64

Sunbgndient

CROGEMFLEOGMHMSOWREWOMADOMGOOHWOMOURENVESRUN

HKLMWON6

qmMgr_USB

文件不存在

HKIMISOFTWAREIWOWGA3NODEMCROSOHIWdONSCURNVESIONIRUN

CLWINDOWSISysWOW64nb

HKIMWOW64

microdonesion

“D:虚拟机lvmvare-uray.exe”

HKLMWOW64

HKLMISOFTWAREIWOWG43NoDEMcOSOftIWndowSCUREnTVERSIONLRuN

VMwware,Inc.

HKLMWOW64

HKLMISOFTWAREWOW6432NODEIMicRoSOtWdowSCUntVersionlRun

LaunchMotionPro

"C:1ProgramFiesirrayNetwor…

HKLMWOW64

ArrayNetwworks

LaundMhttpd

HKLMISOFTWAREWON0432NODeMCRoOWndowsCrEntVeISIOnRun

D:吉渣工盾度云IBADN…HSOFTWAREMAOSRIWNDOWCRENTVEISONRUN

Baidu.comnc

HKCU

BaiduYunDetect

D:昔通工具\微信1WeChatiwe…

HKCU

HKCUISOFTWAREMAROSOTWNDOWSICUTENTVERSONRUN

Wedhat

Tencent

"C:lProgramFies(xB6)TSoftL…

HKCUISOFTWAREIMCROSOFLYWNDOWSLCURTENTVERSONRUN

HKCU

qbdpboard

Tencent

HKCU

Goog-e4C

HKCUISOFTWAREWMAROSORWNDOWSICURTENTVERSIONIRUN

c:users19307AppDataLoc…

GoogleUpdate

HKCU

"C:ProgramFles(x86)WxWo…

HKCUISOFTWAREMAOSOFLWdOwSICUTENTVERSONRUN

WXWor

Tencent

HKCU

D:语雀Iyuque-desktopl语雀exe

HKCUISOFTWAREMAOSOFLWDOwSICUTENTVETSONRUN

语雀

Yuque

ectron.app

HKCU

D:qq音乐\QQMusicioomusic…

HKCUISOFTWAREIMicrosoftIWndowsiCurentversionlRun

QQMusic

Tencent

SSLVPN-GUI

D:练出工作2021护网101对件…

HKCU

HKCUISOFTWAREWMaOSOTtWWndowsCueNVerionRun

HKIMISOFTWAREIMROSOTWDOwsNTICURenVerSoNWbgoNL

HKIMWnbgon

Shel

MicrosoftCorporaton

explorer.exe

Userint

HKIMISOFTWAREMGOSORWdwSNTCUrEntVeRSONWLogOn

c:Wndowssystem32lusennt…

HKLMWrbgon

MicrosoftCorporation

Shel

HKLMWnogon…

MaosoftCorporation

HKIMISOFTWAREIWOW6A3NODEMAOSORIWDOWSNTCURVISNWbgONY

explorerexe

5CRNSAVE.EXE

MiaosoftCorporaton

HKCUIControlPaneADesktop

c:Wndowslsystem32sansaV…

SareenSave

wdmaud.dry

HKIMISOFTWAREWMAOSOfIWDOwSNTICUREntVerSIon\DrVeT532

MiaosoftCorporaton

Dmver32Aux

Clwindowslsystem32wdmaud…

wdmaud.dry

HKIMISOFTWAREIWOW6432NODEMOOHWDWSNTCUREnVeISONDIS32

MicosoftCorporaton

Dmiver32AuxW…

Clindowslsystem32wvdmaud…

HKIMISYSTEMCurentContoSetiContSesSoNManqrIKnOWNDLLS

MicrosoftCorparation

KnownDLLS

WOY61cPU.DI

HKIMISYSTEMCURRentCONROSEtiContrONSeSSoNMAnaqeRIKNOWNDLLS

文件不存在

KnownDLLS

wowarmhww.dll

HKLMISYSTEMCUentContRolSeIControlSeSSionMangERIKNOWNDLLS

文件不存在

KnownDLLS

Sxtajt

xtat.d

HKIMISYSTEMICUREntCOntROLSeTIContrOlSESSoNMAnAGERKNONNDLLS

KnownDLLS

advap32

MiaosoftComporaton

adyapB2.dl

HKIMISYSTEMCRentContobetiContoSessonManagerKnOwnDLLS

KnownDLLS

dbcatq

MdosoftCorporation

dbcatq.dl

HKLMISYSTEMICuIentControSetIControSessionManagerKNOWDLLs

KnownDLLs

combase

MicosoFtCorporation

combase.di

HKIMISYSTEMAUIRENtCoNtROSeLContoSesSoNManaqeRKnOwnDLLS

内COMDLG32

KnownDLLs

COMDLG32.DI

MiarosoftCorporaton

HKIMISYSTEMCURenTCONtROLSeTICoNtrolSeSSionManageRIKNOWNDLLS

KnownDLLs

MicrosoftCorporaton

comR

com2.d

HKIMISYSTEMCURENLCONROSERICONAONSESSONMAnagERIKNOWNDLLS

KnownDLLS

DifxApi

ixapidl

MicrosoftCorporation

HKLMISYSTEMCUREntControlsetiControessionMaqwLL

gdi32

KnownDLLS

qd32dl

MaosoftComoraton

竖HKLMISYSTEMICUREntControbetContRolessonManagrKnownLL5

KnownDLLS

MaosoftCorporation

gdiplus

gdpus.d

IMAGEHLPDI

HKIMISYSTEMCreNtContobetiContolSesSoManerKDLL

MaosoftCorporaton

IMAGEHLP

KnownDLLs

windows的所有启动项

可以用powertool进行注册表定位

%appdata%\Microsoft\Windows\Start Menu\Programs\Startup

C:\ProgramData\Microsoft\Windows\Start Menu\Programs\Startup

%appdata%\Microsoft\Windows\Start Menu\Programs\Startup

C:\ProgramData\Microsoft\Windows\Start Menu\Programs\Startup

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Run

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\RunOnce

HKEY_LOCAL_MACHINE\SOFTWARE\WOW6432Node\Microsoft\Windows\CurrentVersion\Run

HKEY_LOCAL_MACHINE\SOFTWARE\WOW6432Node\Microsoft\Windows\CurrentVersion\RunOnce

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\RunOnceEx\0001 HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\RunOnceEx\0001\Depend

windows隐藏文件

使用这个命令就看不到文件了

attrib +s +a +h +r D:\test\project\test.txt

如果应急需要排查,可以勾掉下面的推荐框,就可以看到隐藏的文件

文件夹选项

查看

常规

搜索

文件夹视图

你可以将此视图(如详细信息或图标)应用于这种类型的所

有文件夹.

重置文件夹(?)

应用到文件夹(L)

高级设置:

显示驱动器号

显示同步提供程序通知

显示状态栏

隐藏空的驱动器

隐藏受保护的操作系统文件(推荐)

隐藏文件和文件夹

不显示隐藏的文件,文件夹或驱动器

显示隐藏的文件,文件夹和驱动器

隐藏文件夹合并冲突

隐藏已知文件类型的扩展名

用彩色显示加密或压缩的NTFS文件

在标题栏中显示完整路径

在单独的进程中打开文件夹窗口

还原为默认值(D)

应用(A)

确定

取消

cs进程注入排查

首先查看外联,看看哪个系统服务有外联的情况

然后根据对应的进程id去查看对应服务的dll文件,看是不是有非系统文件

若有收获,就点个赞吧

1万+

1万+

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?