8.1 考核知识点

8.2 网络安全威胁类型

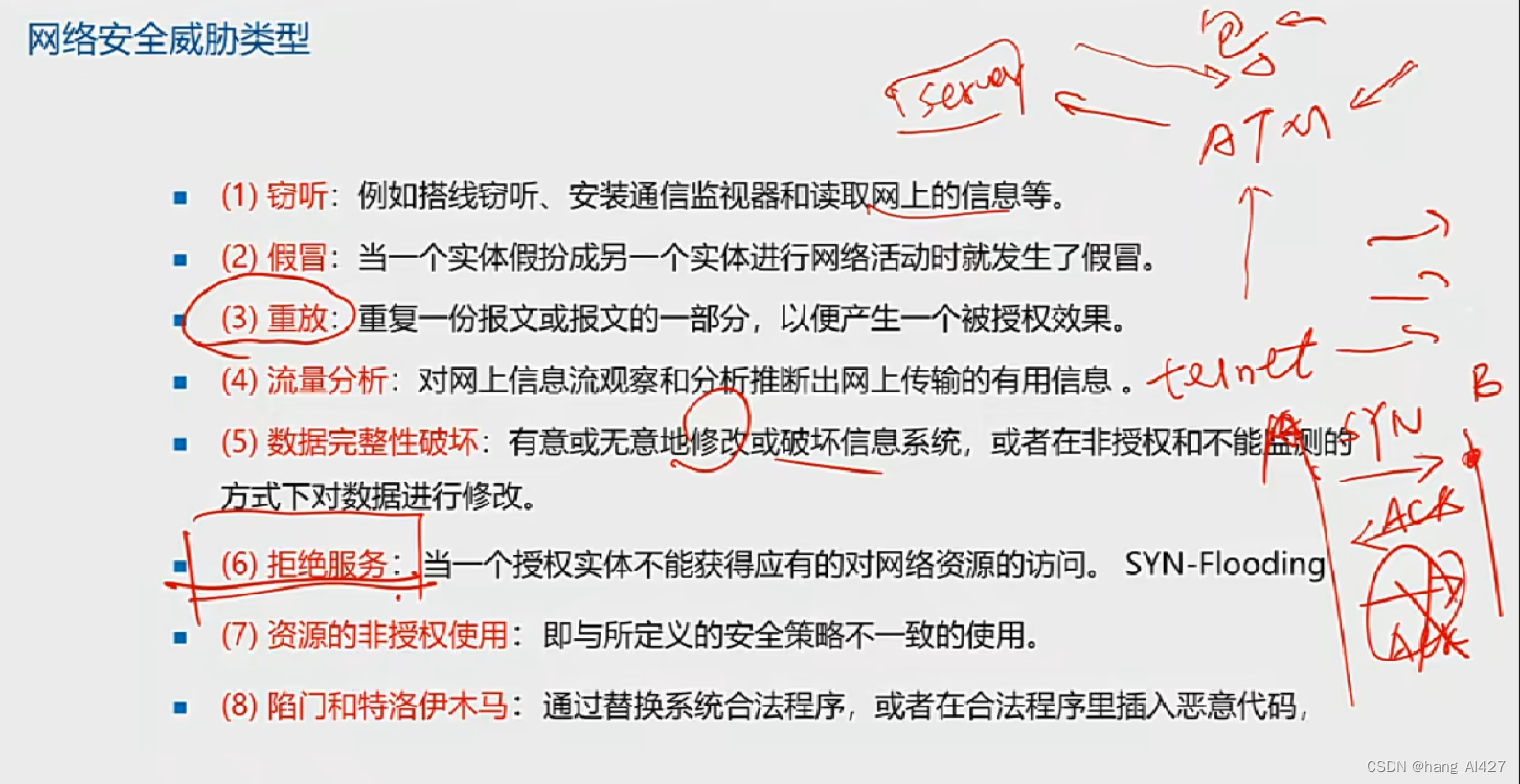

8.2.1 网络安全威胁类型

注:解决重放攻击的方法很简单,使用时间戳;例如发送给ATM机一个取钱的包,重放攻击可能会复制一万份这个包,让ATM机吐一万份钱,这时候可以用时间戳,超时不给发;拒绝访问常见的就是SYN-flo0ding,第三次握手的ACK直接不发了,不会彻底完成三次握手;

8.2.2 网络安全漏洞

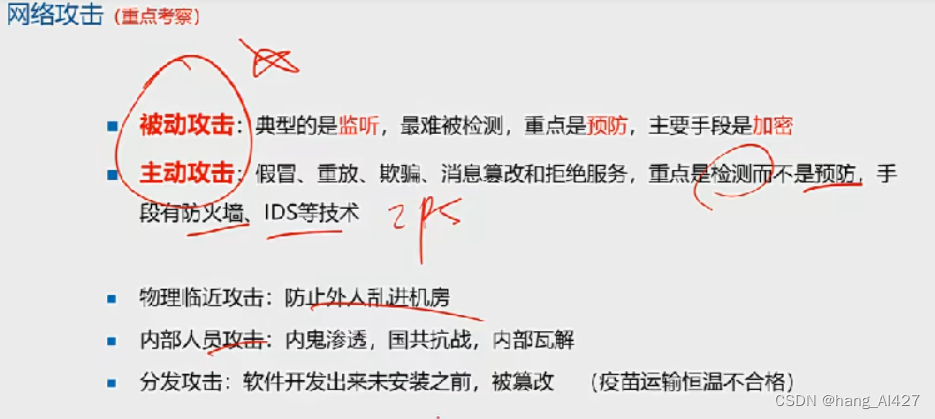

8.2.3 网络攻击

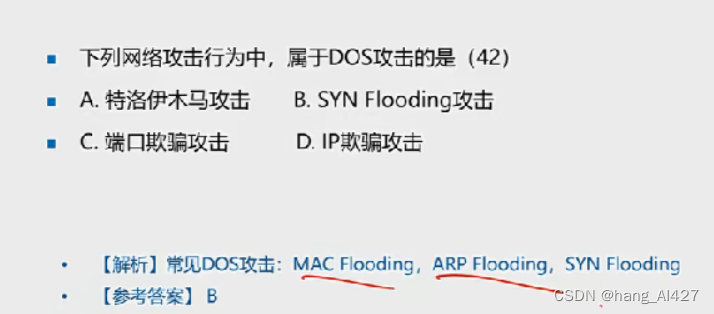

真题:

8.3 现代加密技术

8.3.1 对称加密算法

DES/3DES/IDEA

注:为什么3DES的密钥不是56*3,因为有两组是一样的;标红的要记住;

注:需要了解有几种对称加密算法,每种加密算法的密钥是多少位;

8.3.2 公钥加密算法

8.2.3 真题

8.4 数字签名

签名:证明是你干的,计算机不可能用手签啊,把签名做成信息化的一种手段;

注:最典型的就是RSA,既可以实现加密,又可以用于数字签名,签名的原理非常简单,例如A想向B发送一个数据,B想知道数据是不是A发送的,怎么操作呢?首先A用自己的私钥对发送的数据进行一个签名,B收到数据以后,用A的公钥对他进行解密,如果能解开,就证明这个数据肯定是A发送的;因为用A的公钥已经解开了,说明肯定是A的私钥签名的。

数据加密呢?用B的公钥进行加密 ,B收到以后,用B的私钥再进行解密;

所以,以上就两个部分,一个是签名,一个是加密;

真题:

注:这是后面的一个题目;

8.5 报文摘要 哈希

MD5,SHA:这两个技术就是哈希,或者说散列函数;

注:任意长度的数据,经过计算后,都可以转化为定长的数据,例如用MD5就可以转化为128位的数据,使用SHA就可以转化位160位的数据;从技术上不可能由哈希值推出原文的,网上能查的都是比较简单的,不可逆性;

应用一:例如网上发布了一款软件,用户下载了一款软件,这两款软件使用哈希函数得到的哈希值应该是一样的,判断这个软件有没有被植入病毒等等;

应用二:

注:如果密码过于简单,使用哈希直接存储,容易遭到彩虹表攻击,那么什么是彩虹表攻击?就是一些简单的密码和对应的哈希已经被人收集到一张表了,你使用的密码如果在里面,就能找到;所以就出现了Hmac,就是哈希的时候带上创建用户名的时间,每个人的时间都是不一样的,这样就可以保证哈希值不会重复,彩虹攻击就失效了!

HMAC:在后面ppp中的CHAP会用到这种方法;

注:这个过程中,是没有发送密码的,只是发送一个哈希值;

真题:

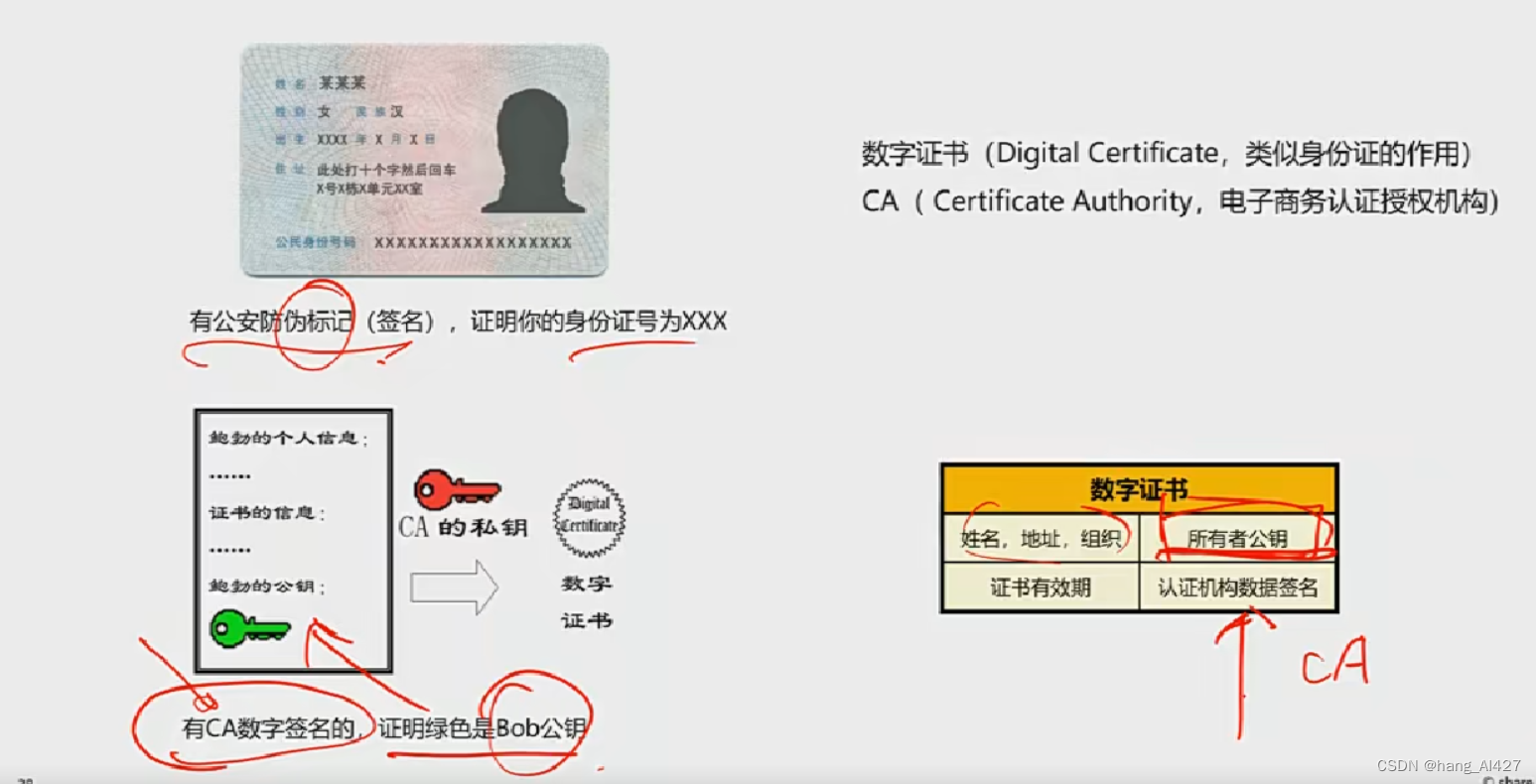

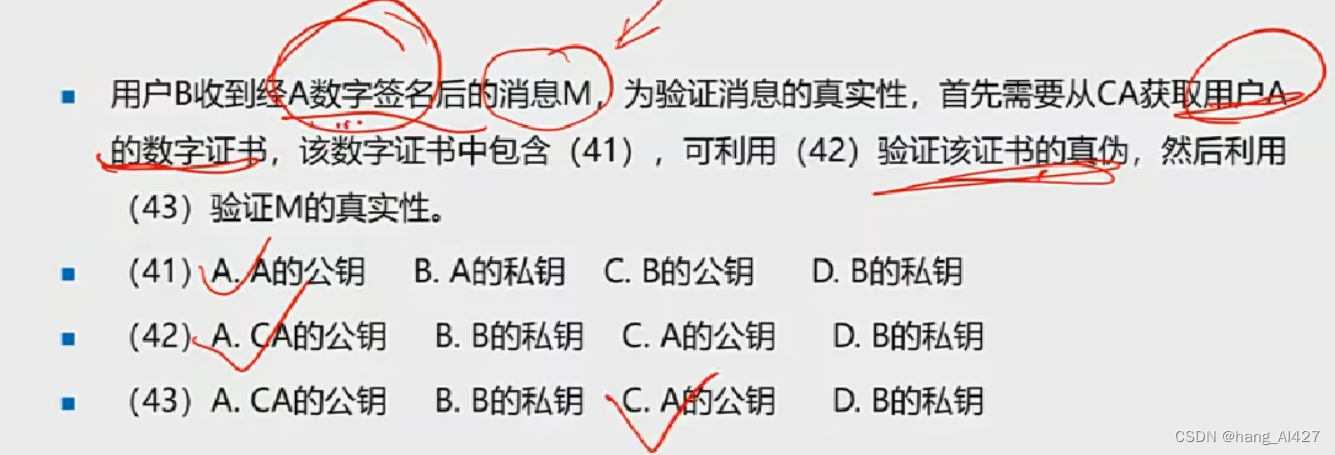

8.6 数字证书与CA

注:怎么确定这个公钥是Bob的公钥,万一是Eve使用自己的公钥发给Alice,假装这是Bob的公钥,这样就会被Eve把数据窃取掉;现实中,你要想证明你是你,掏出身份证就可以证明,忘了中,使用数字证书的方法来代替;

注:数字证书和身份证一样,包含姓名,地址,组织等等; 最核心的就是CA和数字证书的公钥;

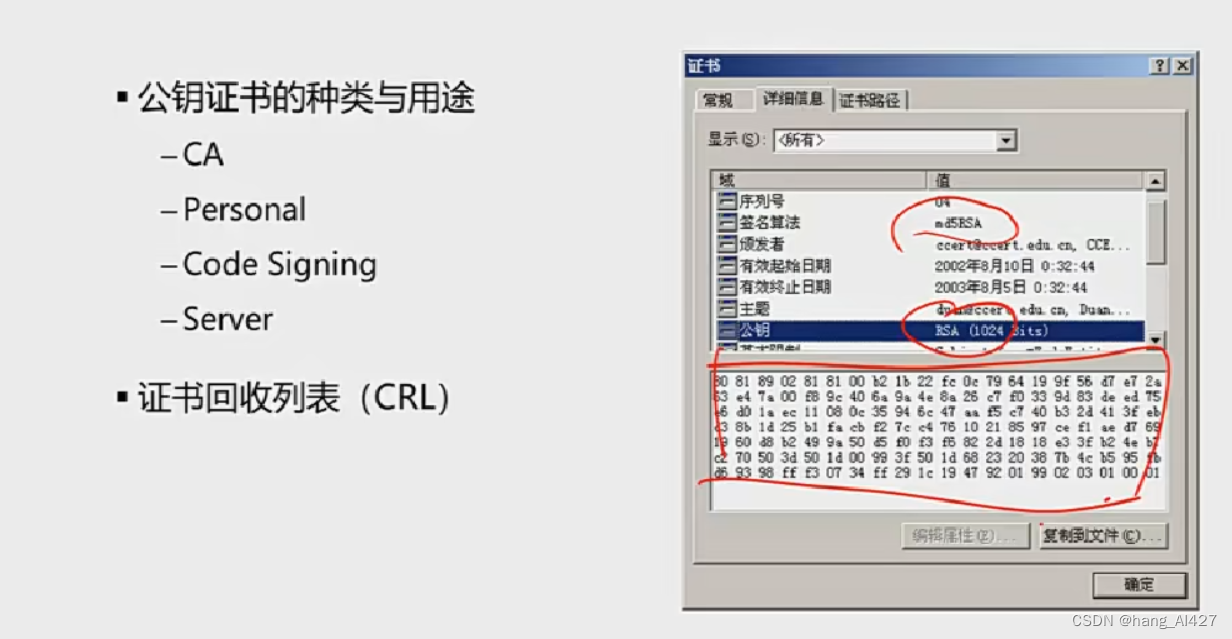

以下是windows下的一个数字证书:

注:在CRL里面的就是无效的证书,这是一个回收列表;

证书链:由于用户数量很多,不可能只有一个CA颁发数字证书;

注:证书链的表示是一个考点;A通过一个证书链来获取B的公钥,首先X2给B颁发证书X2《B》,X1把证书颁发给了X2,X1《X2》;形成了一个证书链;

真题:

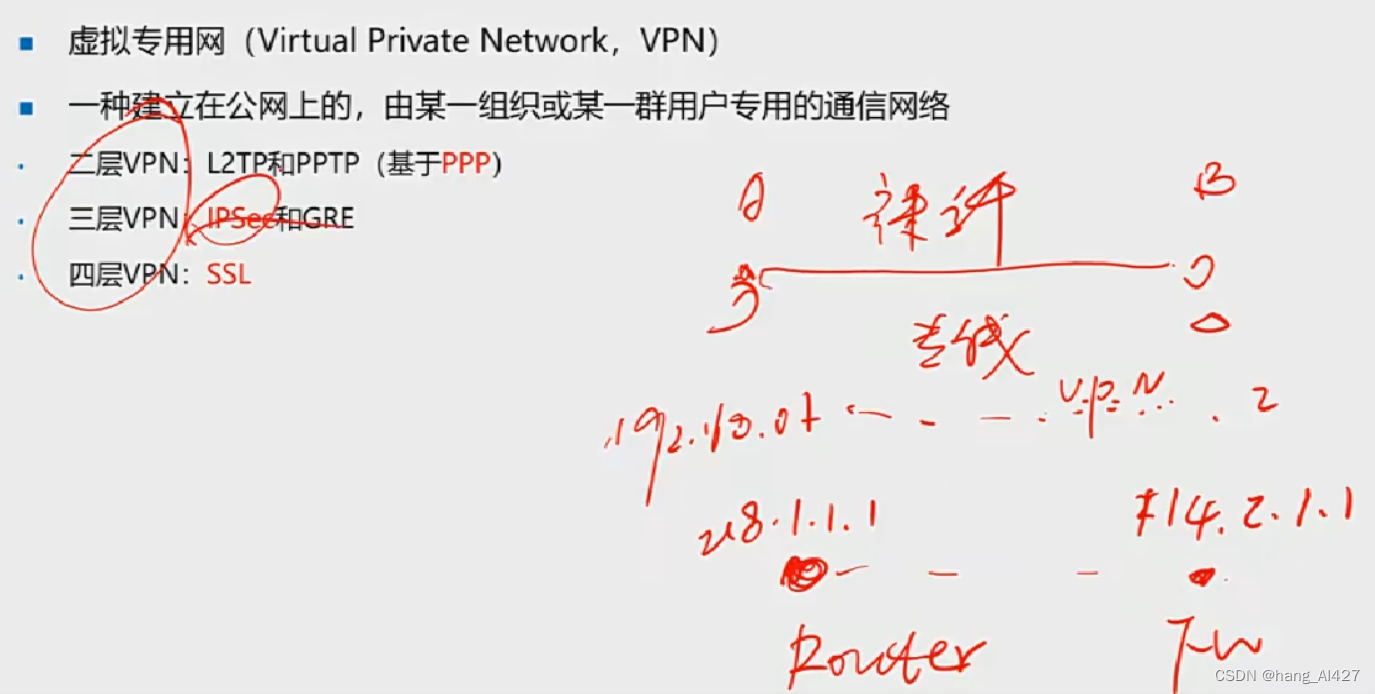

8.7 虚拟专网 VPN

8.7.1 什么是VPN

注:最简单的A和B通信,就拉一根线,典型裸光纤。运行商可能就拉一个专线,做好了一个vpn,这个是运营商给你做的。还有一种是直接给你一个公网线路,例如A的ip地址是218.1.1.1,B的ip地址是114.2.1.1,如果想把A和B连接起来,用户可以在A出口的路由器,假如B端是防火墙,可以通过各种技术建立一个vpn,把A点和B点打通;

注意:需要记住每一层vpn是什么;

8.7.2 实现VPN的关键技术

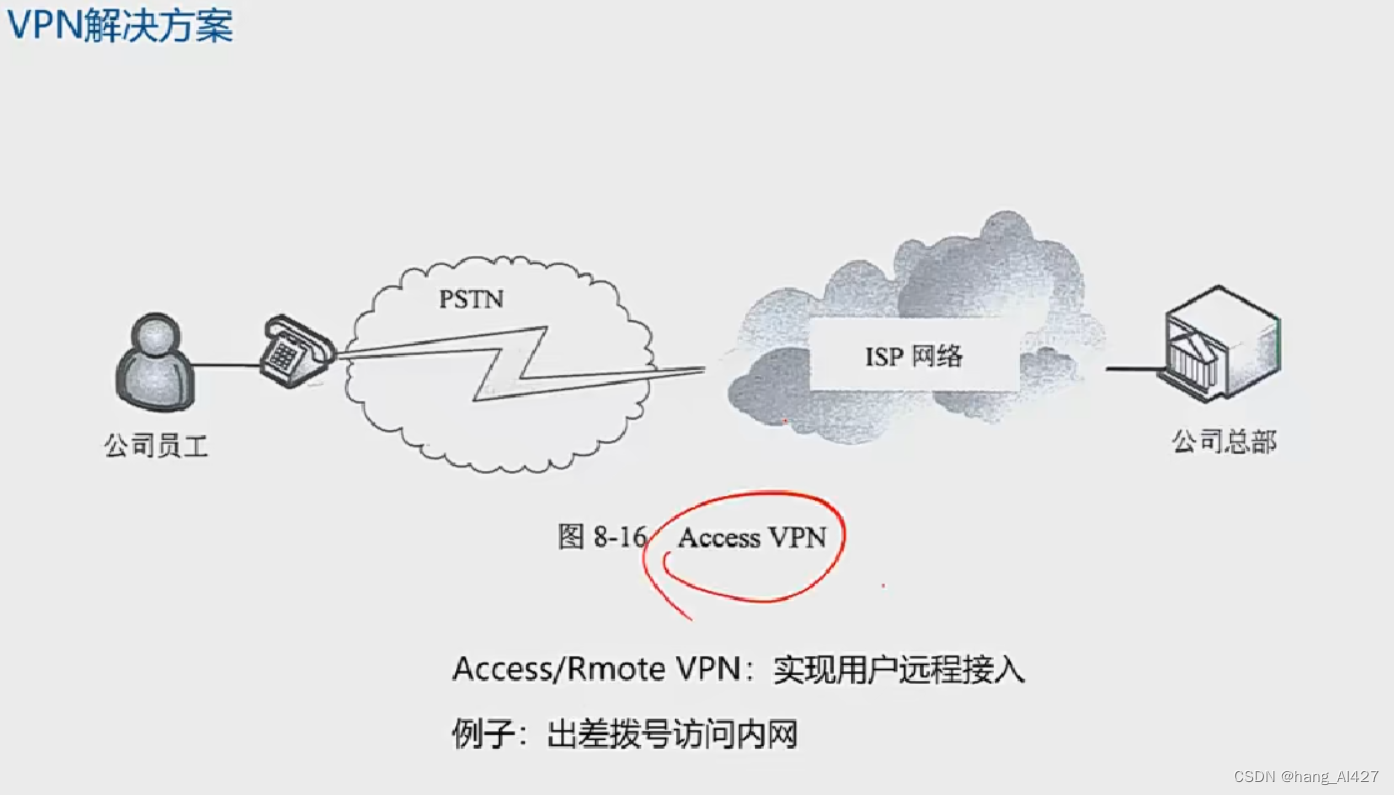

注:什么是隧道技术呢?假如图上的PC在外网,服务器在内网的192.168.0.1;现在PC打一条通往内网的隧道,设置成一个虚拟的PC:192.168.0.2;这样PC就可以和服务器访问了。

VPN解决方案

8.7.3 二层隧道协议

注:ppp协议是一种点到点的协议,上层协议可以是IP协议,也可以是IPX协议;需要记住两层协议LCP和NCP就可以了;

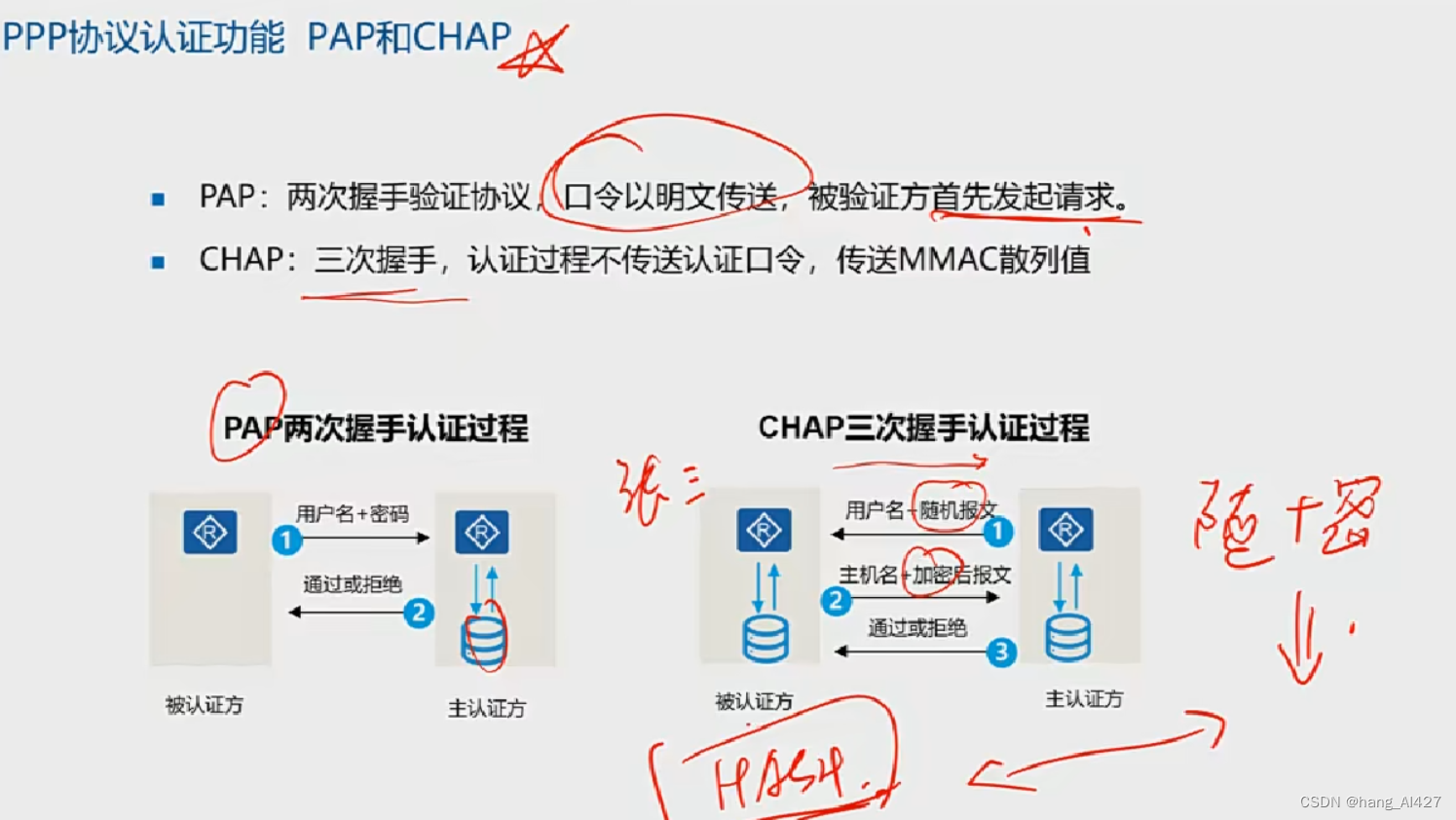

下面是重点:PAP和CHAP

注:PAP就是被认证方发送用户名和密码给主认证方,主认证方在数据库里进行检索,返回通过或者拒绝;CHAP:被认证方首先发起认证,告诉主认证方我叫张三;主认证方检测到了有张三这个用户,然后会发送一个随机报文;被认证方会发送主机名和经过哈希的报文,主认证方会把随机报文+存的密码 生成一个哈希,和收到的哈希值做一个比较,表示用户是有密码的,认证通过;

真题:

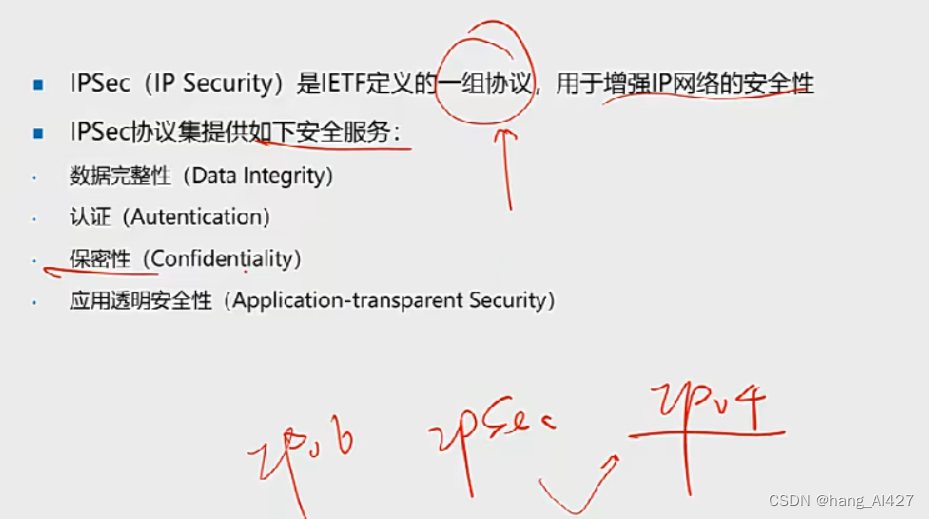

8.8 IPSEC原理

IPSEC偶尔会考:

IPSEC来源于IPV6,IPSEC本身是集成IPV6安全功能的,相当于IPV6的一个子集;但是现在用的最多的还是IPV4,所以为了保证IPV4的安全性,就把IPSEC引入到了IPV4中;

注:这是一组协议,不是一个协议;

IPSEC协议的三类:AH、ESP和IKE

注:如上的小表格需要记住;

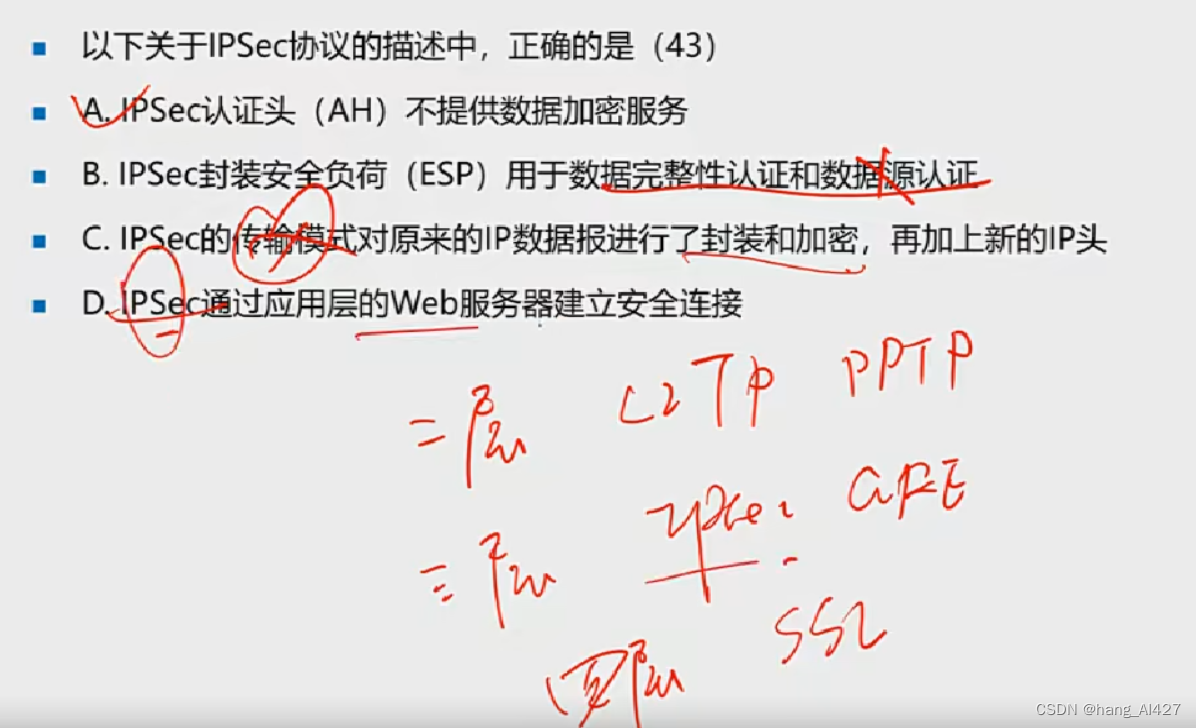

IPSEC的两种封装模式:

注:传输头模式:就是在原来的IP头和TCP之间,插入了一个AH,或者插入ESP;隧道模式就是原来的头不变,在前面又添加了AH和新的IP头;

真题:

注:IPSEC是三层的,Web是四层的;

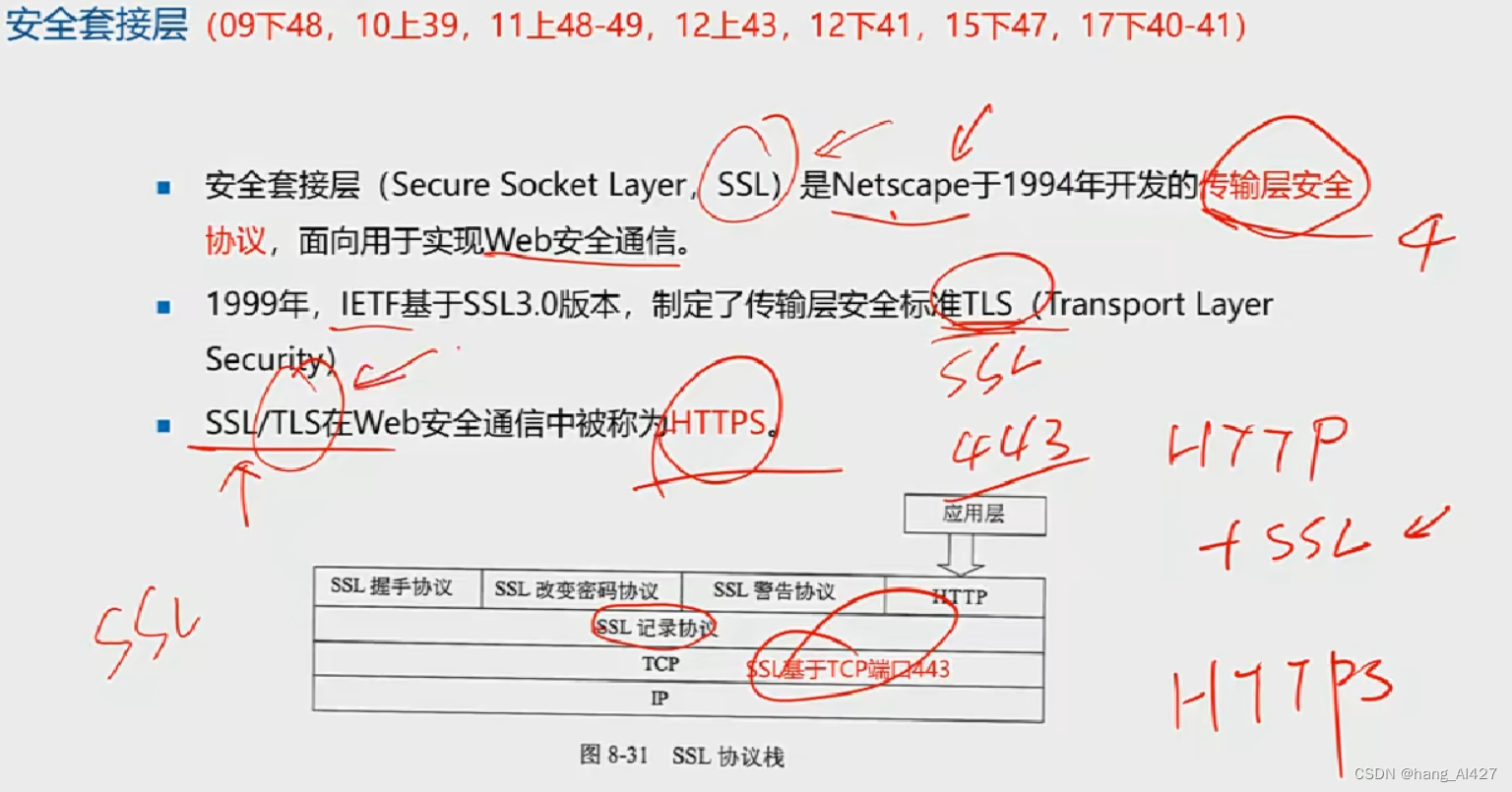

8.9 SSL和HTTPS

8.9.1 SSL

HTTP明文传输不安全,所以在HTTP中把底层的ssl集成进去,就是HTTPS;SSL协议栈使用的是基于TCP的443端口;

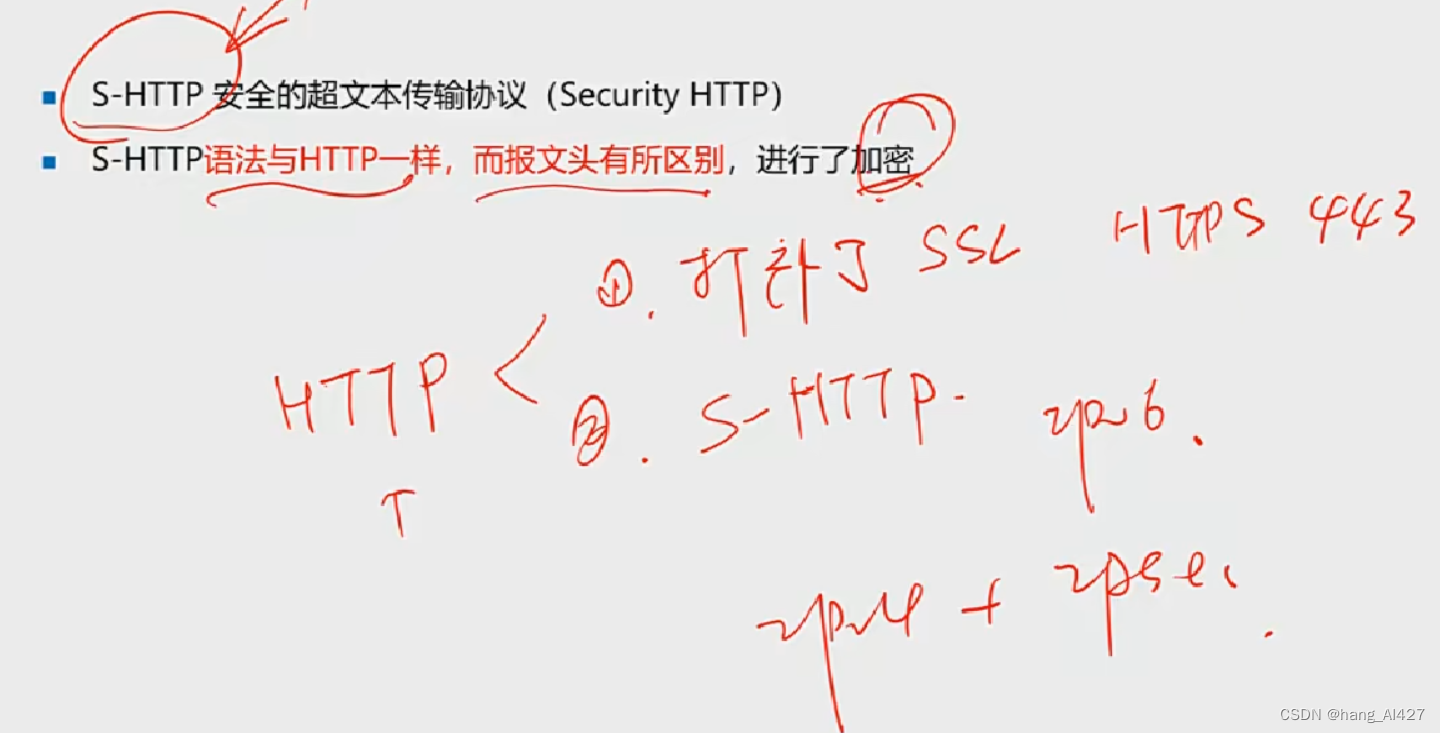

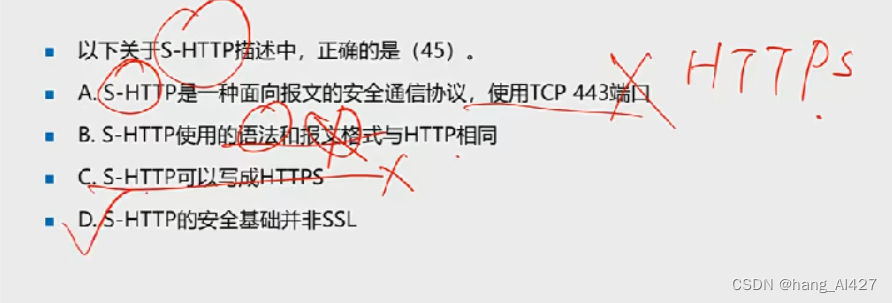

8.9.2 应用层协议

1. HTTP

HTTP不安全,那怎么办?

方法一:打个补丁SSL->HTTPS 443端口

方法二:S-HTTP,有点类似于IPV4,IPV4不安全怎么办?它的第一种方法就是直接用IPV6,第二种就是在IPV4的基础上,加一个IPSEC;S-HTTP就是相当于新开发一个HTTP;

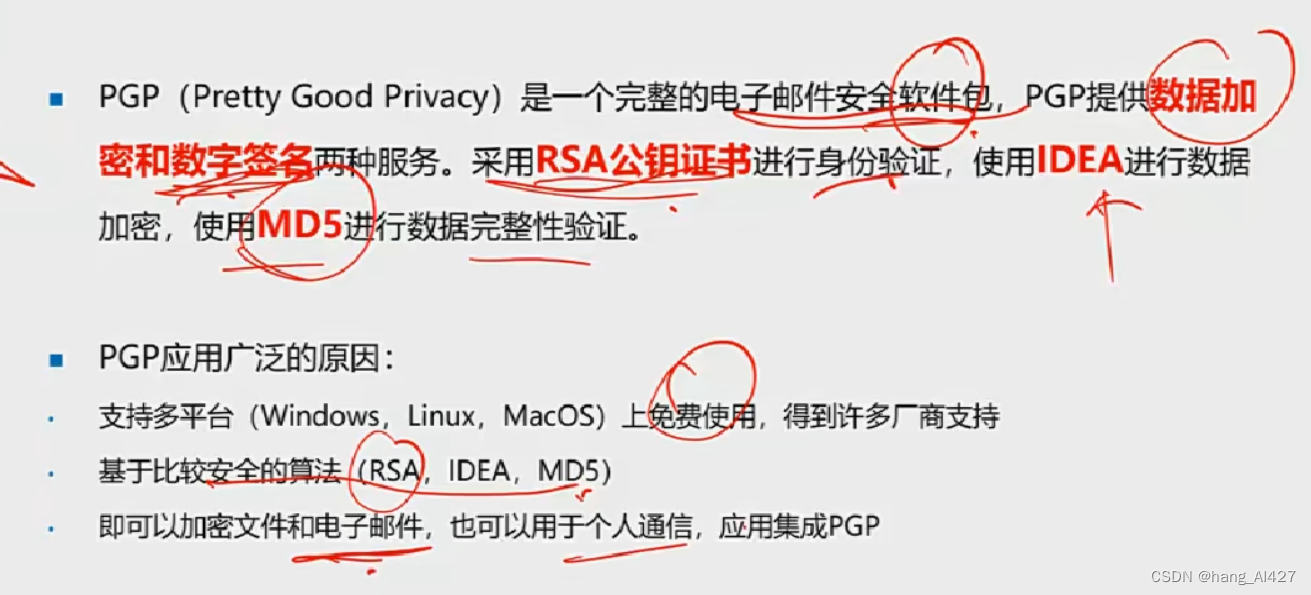

2. PGP

后面两个协议简单了解一下即可:

3. S/MIME, SET和Kerberos认证

8.10 防火墙技术

目前应用最广泛的安全设备就是防火墙:

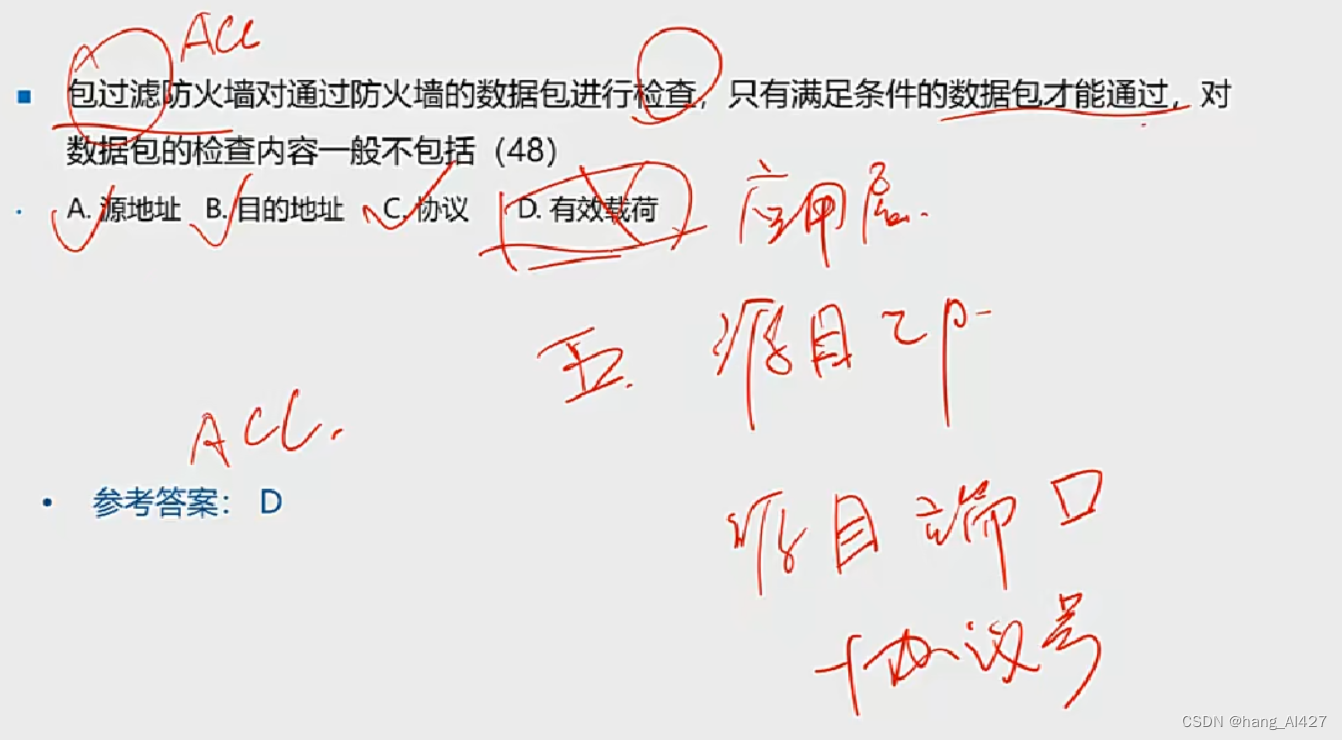

注:包过滤:ACL访问控制列表;状态化防火墙高级一点,能够读TCP建立状态;DPI就是深入包检测,就是把应用层数据拆开一个一个给你检测,全称是Deep Packge Inspection;

真题:

注:一般说,ACL经常检测的五元组信息:源目IP,源目端口,协议号;

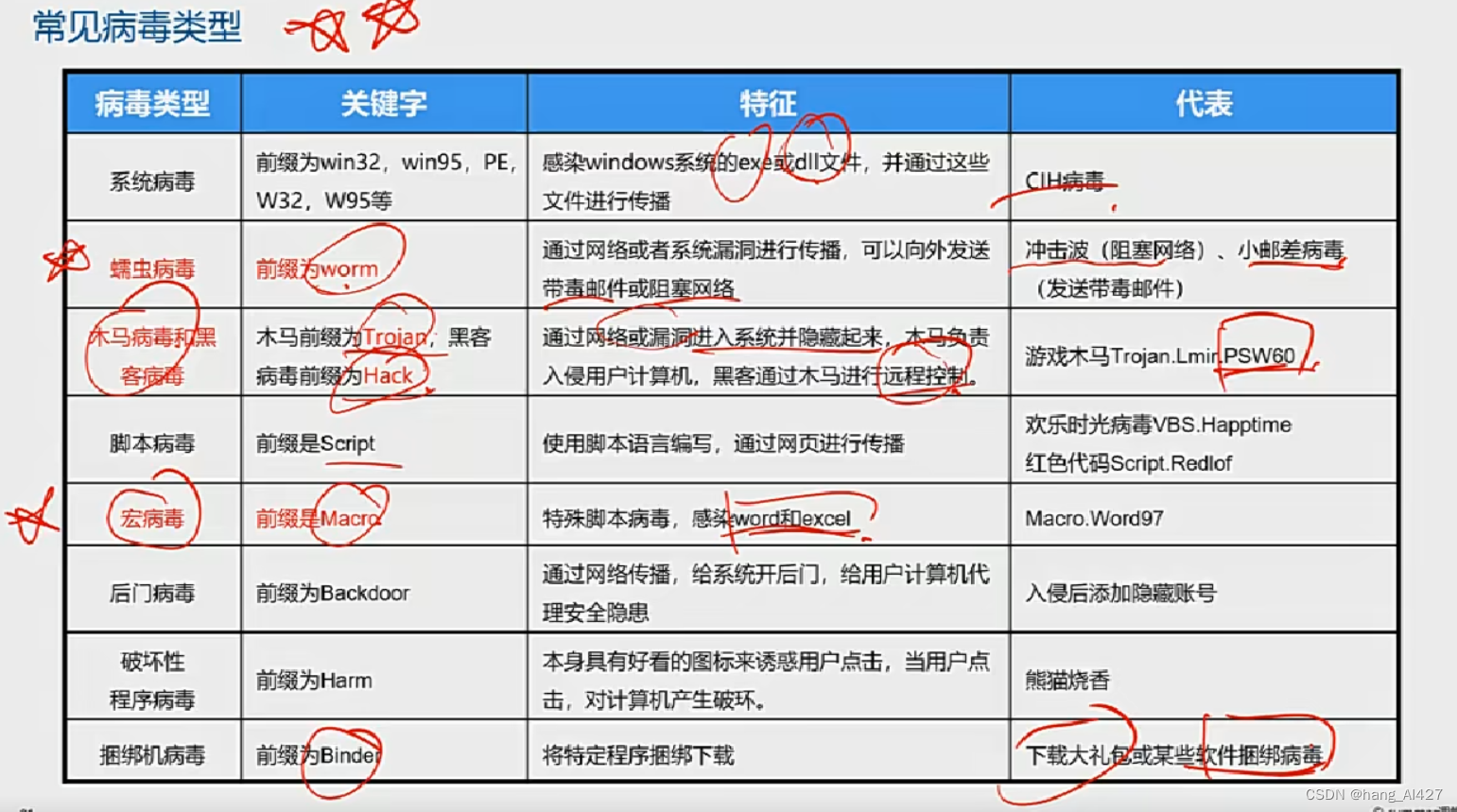

8.11 计算机病毒与防护

注:震网病毒,例如伊朗的一起事件,震网病毒通过PC进入后一直潜伏,等到有人插入PLC接口,病毒发生作用,修改转机的参数,例如1000转修改成10万转,导致机器运行过载而坏掉;这就是震网病毒;

以下是重点:

常见的病毒类型:

注:标红的都非常重要;

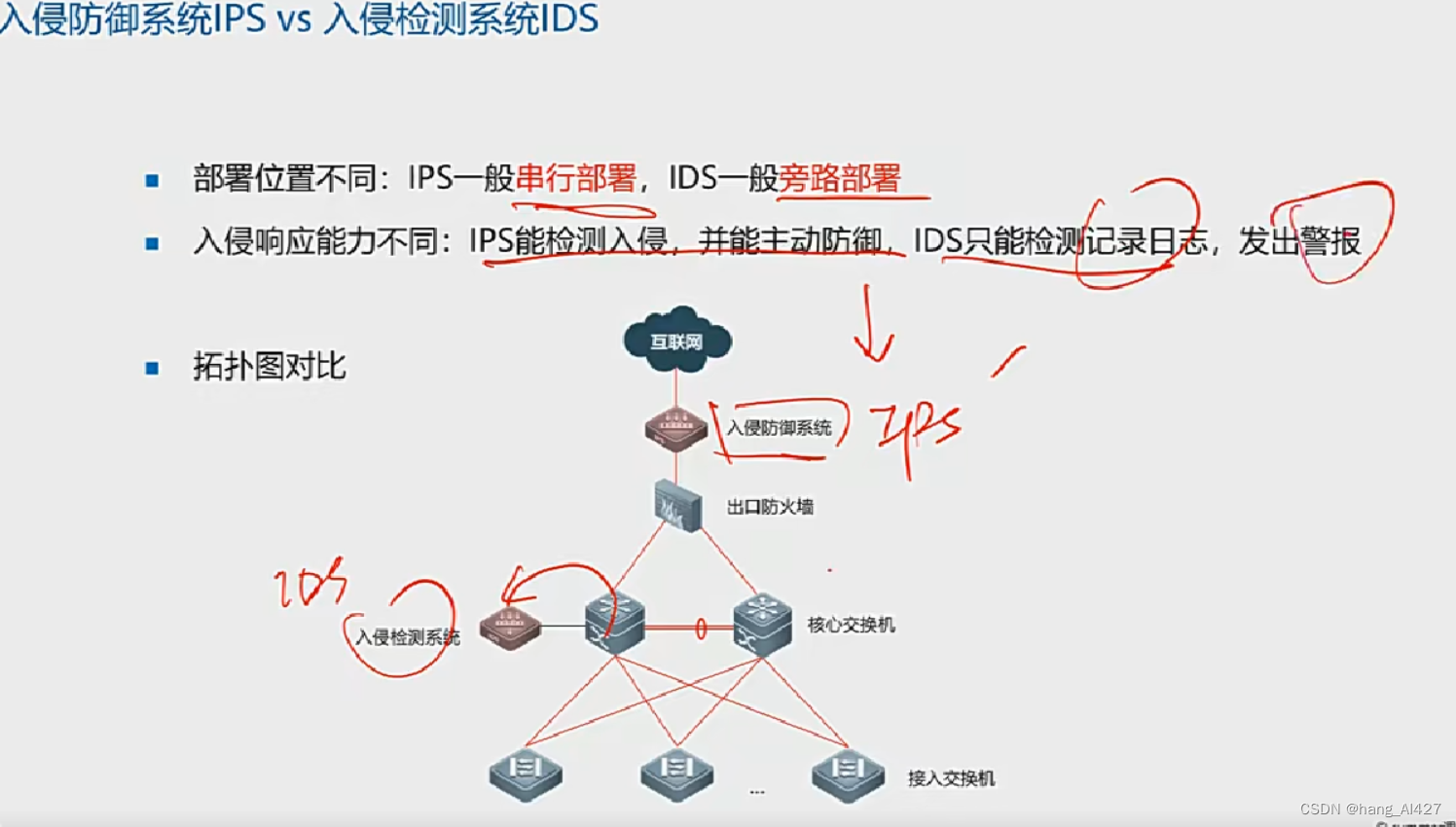

8.12 IDS和IPS

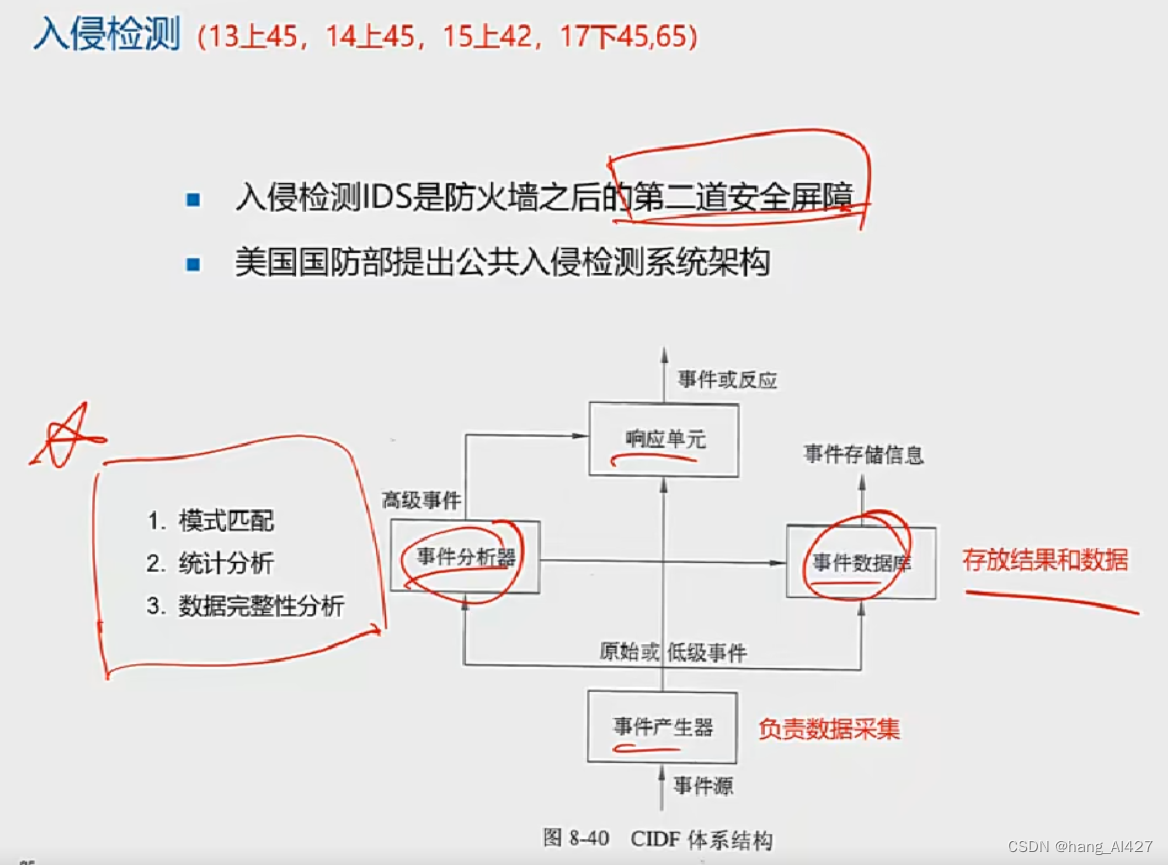

IDS相当于防火墙之后的第二道屏障;如果有人绕过防火墙了,那该怎么办呢?所以就有了第二道屏障;

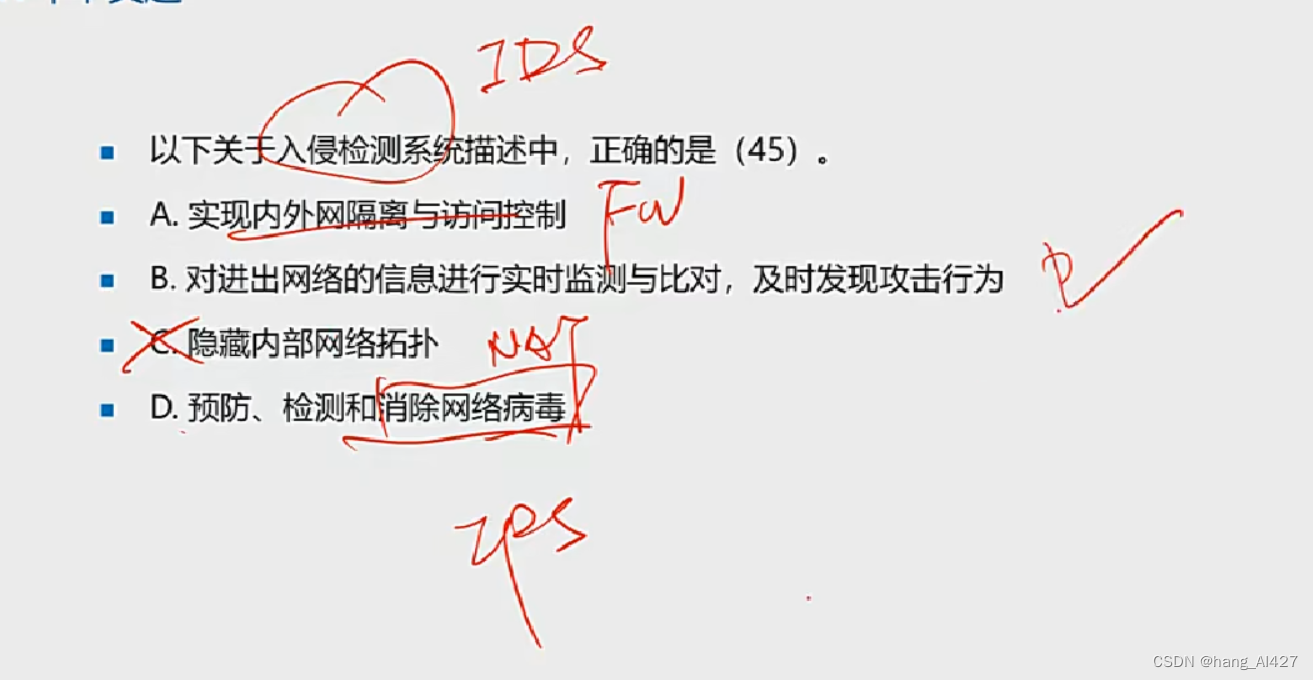

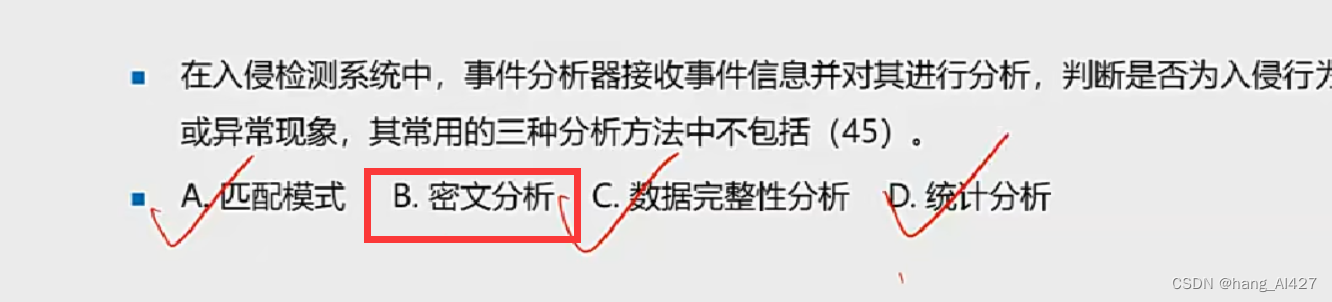

注:事件产生器,就是简单的事件就可以直接制止或者解决,复杂的高级事件需要事件分析器来处理,通过模式匹配,统计分析,数据完整性分析来得到事件的结果;

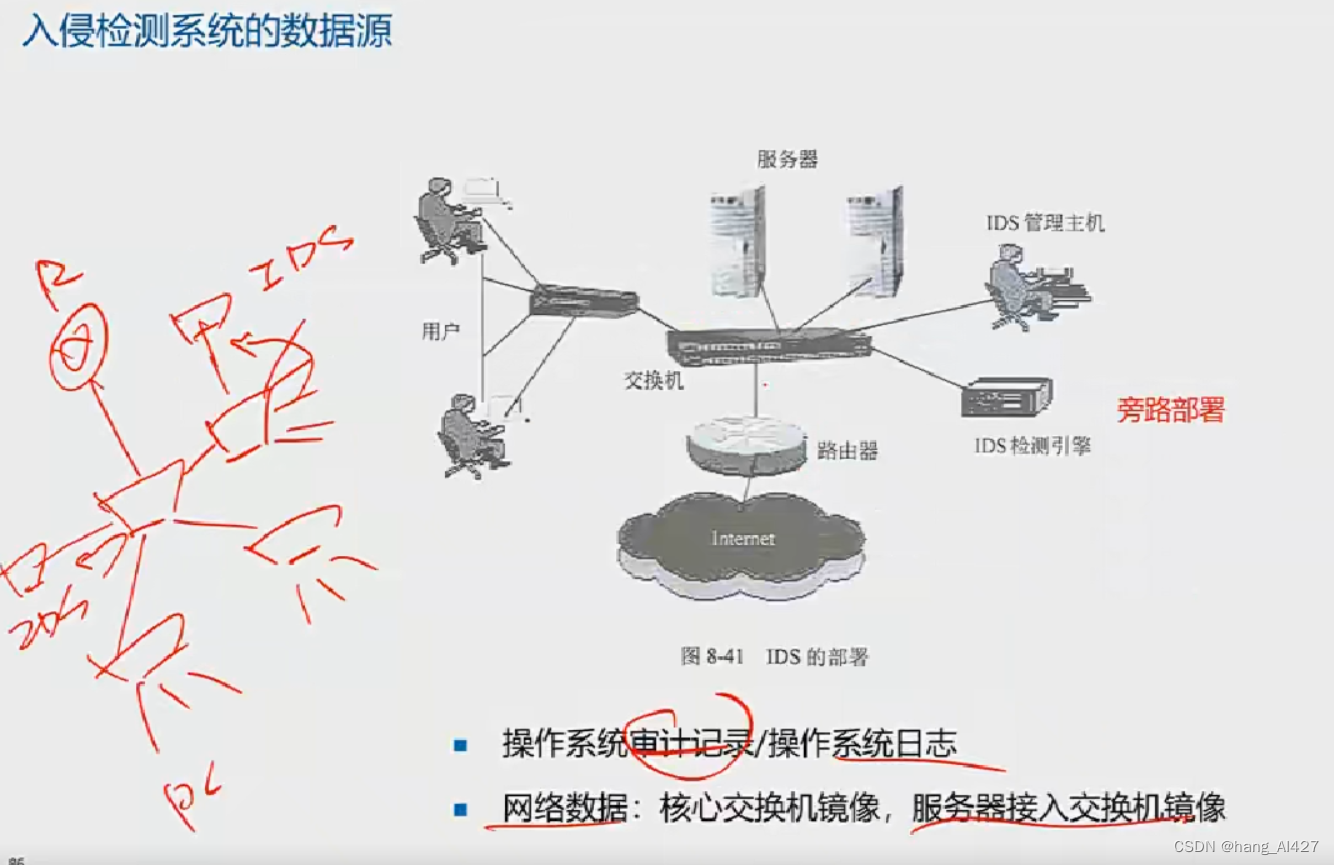

注:入侵检测系统都是旁路部署;

入侵系统分类:

注:HIDS:入侵来源于PC等;NIDS:入侵来源于交换机、路由器等网络设备;

真题:

8.13 章节总结

2523

2523

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?