很开心有成功做了一道格式化字符串,这题我也不清楚是哪次比赛上的,漏洞还是十分的明显,格式化加个shellcode直接搞定。就是这算的比较麻烦一点。

那么直接进入正题咯!

开干!!

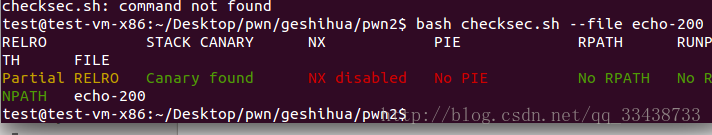

首先拿checksec检查一遍(个人习惯哈)

可以看到,开了栈保护,但是NX disabled,说明堆栈可执行,直接上shellcode,也没有PIE。

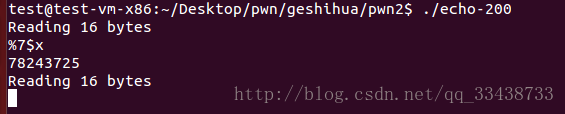

先试试水。

应该有格式化漏洞。

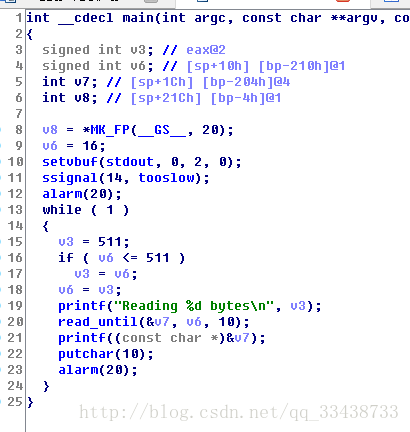

IDA反汇编。

格式化字符串漏洞不要太明显了呢。但是我们一次只能写入16个字节,这咋写shellcode丫。调试的时候发现。

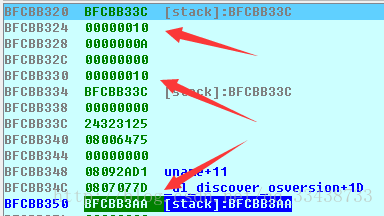

BFCBB324的值是由BFCBB330传来的,而且BFCBB350在整个循环中没有改变,那我们就可以先通过16字节泄露出一个地址,从而来确定栈的相对位置,在来更改BFCBB330的值,从而获取更大的漏洞的利用空间,

CTF-ECHO-200格式化字符串漏洞+shellcode

最新推荐文章于 2024-05-28 15:44:18 发布

本文介绍了如何利用CTF比赛中的一道格式化字符串漏洞题目,通过分析栈保护、非执行堆栈(NX)状态,利用shellcode实现攻击。通过调试发现可以通过16字节的限制来泄露栈地址,并进一步扩大利用空间。文章还补充了调试过程中可能遇到的难点,包括栈地址泄露方法、跳出循环的技巧以及如何组织栈内容。

本文介绍了如何利用CTF比赛中的一道格式化字符串漏洞题目,通过分析栈保护、非执行堆栈(NX)状态,利用shellcode实现攻击。通过调试发现可以通过16字节的限制来泄露栈地址,并进一步扩大利用空间。文章还补充了调试过程中可能遇到的难点,包括栈地址泄露方法、跳出循环的技巧以及如何组织栈内容。

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

4503

4503

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?