前言

通用路由封装(GRE)是一种三层VPN封装技术,用于将使用一个路由协议的数据包封装在另一协议的数据包中。GRE隧道是在广域网上建立直接的点对点连接,简化单独网络之间的连接,适用于各种网络层协议。本案例以最基础的GRE隧道配置案例来学习如何配置一条GRE隧道。

一、拓扑图及拓扑说明

拓扑图

拓扑说明

出口路由R1和R2隶属不同分支,分别通过公网IP接入,要求在两者之间配置GRE隧道,使得内网业务网段192.168.1.0/24和172.16.1.0/24通过GRE隧道实现互通。

二、配置步骤

设备的接口IP相关配置,略过。

R1的GRE隧道配置

配置隧道Tunnel口,模式为GRE,配置tunnel接口ip、tunnel源ip及目的ip。

[R1]interface Tunnel0 mode gre

[R1-Tunnel0]ip address 10.1.1.1 255.255.255.0

[R1-Tunnel0]source 100.1.1.1

[R1-Tunnel0]destination 200.1.1.2

配置两条路由,一条为公网出口IP的默认路由,一条从tunnel口指向对端网段的路由。

[R1]ip route-static 0.0.0.0 0 100.1.1.2

[R1]ip route-static 172.16.1.0 24 Tunnel0

R2的GRE隧道配置

配置隧道Tunnel口,模式为GRE,配置tunnel接口ip、tunnel源ip及目的ip。

[R2]interface Tunnel0 mode gre

[R2-Tunnel0]ip address 10.1.1.2 255.255.255.0

[R2-Tunnel0]source 200.1.1.2

[R2-Tunnel0]destination 100.1.1.1

同样配置两条路由,一条为公网出口IP的默认路由,一条从tunnel口指向对端网段的路由。

[R2]ip route-static 0.0.0.0 0 200.1.1.1

[R2]ip route-static 192.168.1.0 24 Tunnel0

三、验证配置

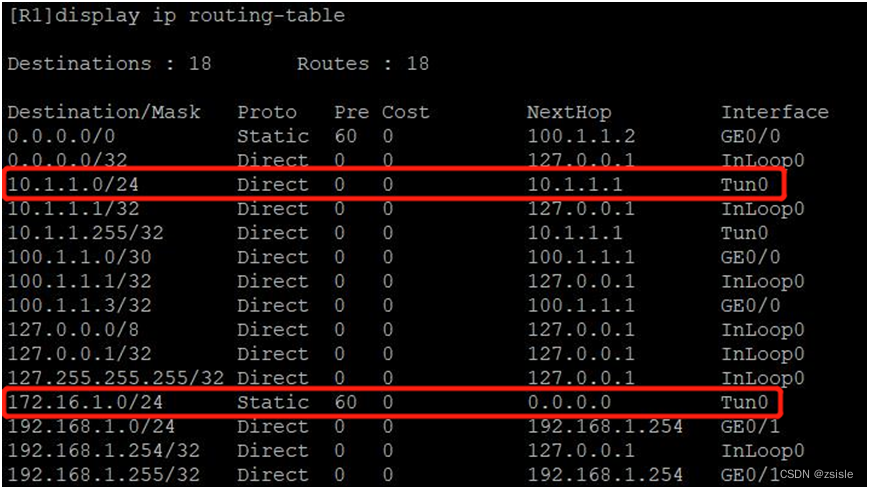

查看路由表,有通过tunnel口指向172.16.1.0/24网段的路由。

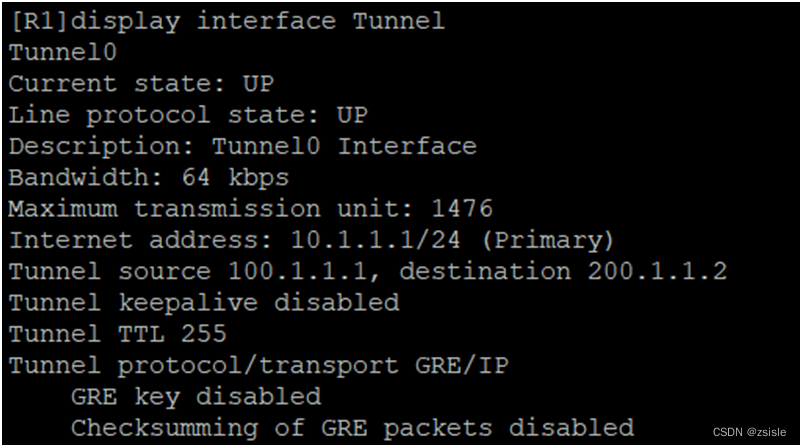

用display interface Tunnel指令查看gre隧道接口状态信息。

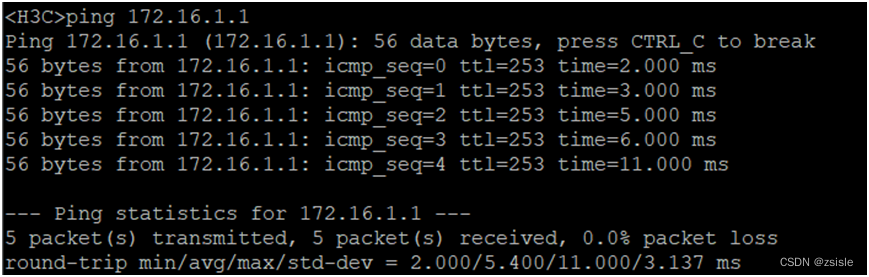

两端私网PC互ping,可以ping通,验证没问题。

总结

这是GRE隧道的基础配置,但是GRE协议有个致命的缺点:没有安全加密机制。因此通常会将 IPSec技术与GRE相结合,先建立GRE隧道对报文进行GRE封装,然后再建立IPSec隧道对报文进行加密,这样就可以保证报文传输的完整性和私密性。

原创文档,若有错误或改进之处,麻烦指点修正。

6889

6889

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?