0X01:

机器环境:kali linux 虚拟机运行,网络:桥接到笔记本(win8)

网段:192.168.2.0/24

kali默认root密码toor

0X02:开启SSH服务,此步骤可略过

开了之后可以在windows端连接linux

service ssh start

配置SSH参数

一、配置SSH参数

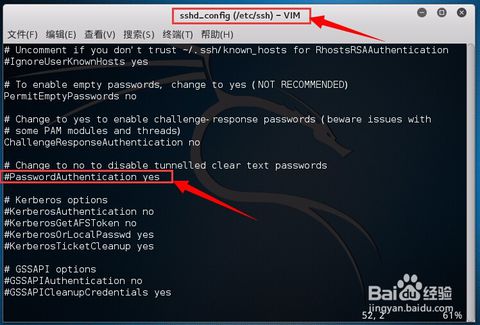

修改sshd_config文件,命令为:

vi /etc/ssh/sshd_config

将#PasswordAuthentication no的注释去掉,并且将NO修改为YES //kali中默认是yes

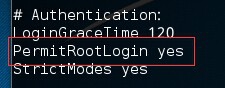

将PermitRootLogin without-password修改为

PermitRootLogin yes

二、启动SSH服务

命令为:

/etc/init.d/ssh start

或者

service ssh start

查看SSH服务状态是否正常运行,命令为:

/etc/init.d/ssh status

或者

service ssh status

0X03:理论就不上了,直接来吧

本次使用的工具是ettercap。

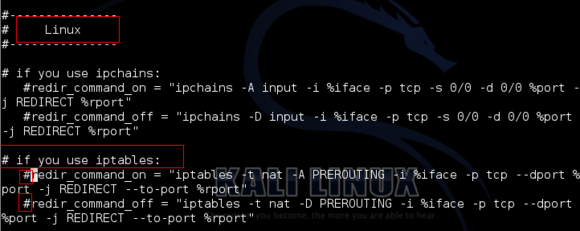

ettercap ARP欺骗之后还要通过主机把数据转发出去,so把配置文件改一下

vim /etc/ettercap/ettercap.conf 用vim或者gvim打开都随意

找到linux,下面iptables下面两行开头的#去掉

0X04:很多人都说要把/proc/sys/net/ipv4/ip_forward 的值改为1,但是不知怎得,改过之后

开启ettercap,那玩意又变回0了,不过貌似没有影响,还是随大众吧

echo 1 > /proc/sys/net/ipv4/ip_forward

0X05:让我们开始吧

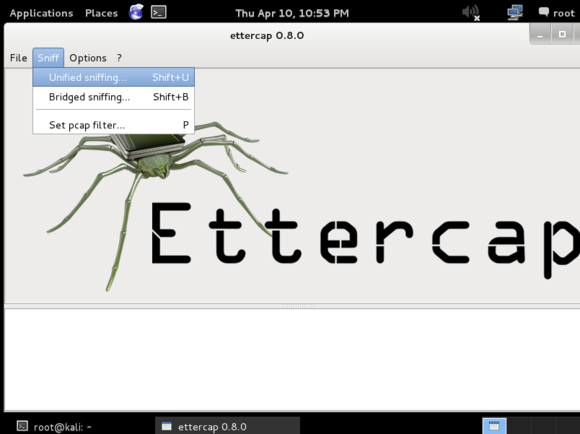

ettercap -G打开图形界面 sniff-unified sniffinf

然后选择你的网卡,我这里是eth0,不清楚的果断ifconfig查看下;

0X06:开始扫描主机 Hosts-scan for hosts 这里就不截图了

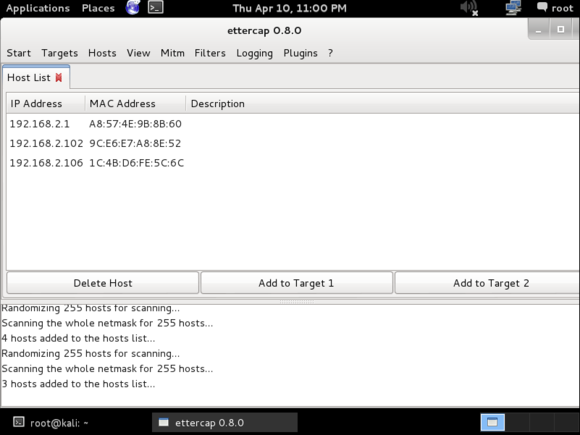

扫描完之后Hosts-hosts list打开主机列表,放张图

在主机列表里选择目标再点击add totarget 1,再把网关添加到2

0X07:然后,开始arp投毒,mitm - arp poisoning

对话框里第一个打勾

然后?没然后了,可以用这个软件自带的开启嗅探,也可以用wireshark之类的嗅探;

至于在转发过程中加点材料,比如链接啊,下载文件啊,挂个马啊什么的也是

可以的,或者再配合dns_sproof什么的钓个鱼什么的也不是不行

3448

3448

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?