目录:

一:ACL

1.1:概念

ACL

1:Access Control List 访问控制列表

2:ACL是一种包过滤技术。

3:ACL基于IP包头的IP地址、四层TCP/UDP头部的端口号。基于三层和四层进行过滤

4:ACL在路由器上配置,也可以在防火墙上配置(一般称为策略)

5:ACL主要分为两大类:

1)标准ACL

表号范围:1-99

特点:只能基于源IP(不是目标IP,只能源IP),来对包进行过滤

命令:

conf t

access-list 表号 permit/deny 源IP或源网段 反子网掩码 permit:允许 deny:拒绝

注释:反子网掩码:将正子网掩码的0和1倒置 255.255.255.0 --- 0.255.255.255(255为8个二进制的1)

正子网掩码中的255代表网段,0代表主机名

反子网掩码的作用是:用来匹配的,与0对应的需要严格匹配,与1对应的忽略。

例如:access-list 1 deny 10.1.1.1 0.0.255.255 表示:源IP的前两位是10.1的网段就会被拒绝

access-list 1 deny 10.1.1.1 0.0.0.0 表示:拒绝源IP是10.1.1.1的主机

具体主机可以简写成:access-list 1 deny host 10.1.1.1

access-list 1 deny 10.1.1.1 255.255.255.255 表示:用来拒绝所有人

理解:因为255表示忽略对应位置的IP地址,4个255表示源IP的所有位置均被忽略,即与源IP没有任何关系,所以这一行通常写成:access-list 1 deny 0.0.0.0 255.255.255.255

有个疑问:

我的理解是:deny表示拒绝,0代表严格匹配,应该要写成access-list 1 deny 0.0.0.0 0.0.0.0。代表严格匹配所有网段,并进行拒绝操作。不知道这个理解为什么不正确????

拒绝所有人可以简写成:access-list 1 deny any

查看ACL表:

show ip access-list 后面可以加具体的表的ID

将ACL应用到接口:

int f0/x

ip access-group 表号 in/out

exit

2)扩展ACL

表号范围:100-199

特点:可以基于源IP、目标IP、端口号、协议等对包进行过滤

命令:

access-list 100 permit/deny 协议 源IP或源网段 反子网掩码 目标IP或目标网段 反子网掩码 [eq 端口号] (中括号表示可选项,eq代表等于号)

注释:协议:tcp/udp/icmp/ip

案例:

acc 100 permit tcp host 10.1.1.1 host 20.1.1.3 eq 80

acc 100 permit icmp host 10.1.1.1 20.1.1.0 0.0.0.255

acc 100 deny ip host 10.1.1.1 20.1.1.0 0.0.0.255

acc 100 permit ip any any

6:原理

1)ACL表必须应用到接口的进或者出方向才能生效。

2)一个接口的一个方向只能应用一张表。

3)进还是出方向应用?取决于流量控制总方向

4)ACL表是严格自上而下检查每一条,所以要注意书写顺序

5)每一条是由条件和动作(允许通过/不允许通过)组成,当某流量没有满足某条件则继续检查下一条。必须要完全满足某一条目才能通过

6)标准ACL尽量写在靠近目标的地方

7)在ACL的最后,有一条隐含的“全部拒绝”的命令,所以在 ACL里一定至少有一条“允许”的语句。

8)小技巧:

1:做流量控制,首先要先判断ACL写的位置(哪个路由器?哪个接口的哪个方向?)

2:再考虑怎么写ACL

3:如何写呢?

1)首先要判断,最终是,要允许所有?还是拒绝所有?

2)然后写的时候要注意:将严格的控制(越详细的控制)写在前面

7:一般情况下,标准或扩展ACL一旦编写好,则无法修改某一条,无法修改删除某一条,无法往中间插入新的条目,也无法修改顺序,只能一直在最后添加新的条目,

若想修改,插入,删除,那只能删除整张表,重新写!

conf t

no access-list 表号

8:命名ACL:

作用:可以对标准或扩展ACL进行自定义命名,自定义命名更容易辨认,也容易被记住,

可以任意修改某一条,删除某一条,也可以中间插入某一条

命令:

创建:

conf t

ip access-list extended/standard 自定义表名 # 声明是扩展表还是标准表

这会自动进入该表的目录下,所以后续不需要用access-list + 表名开头

permit tcp 192.168.0.0 0.0.255.255 host 10.1.1.1 eq 80

exit

删除某一条:

conf t

ip access-list extended/standard 自定义表名 # 进入

no 条目ID

exit

插入某一条:

conf t

ip access-list extended/standard 自定义表名 # 进入

条目ID 动作 条件

exit

小贴士:

若是想要修改并不是通过命名ACL创建的ACL表,比如:access-list 100 deny tcp host 10.1.1.1 20.1.1.1 0.0.0.0 eq 80

只需要ip access-list extended 100进入表进行修改即可,可以把100当作自定义表名来处理

1.2:标准ACL实验

如图配置,配置完成后进行Ping命令检查验证

首先配好trunk,还有路由器的端口的IP,以及路由,vlan,DHCP等就不弄了。(步骤略,具体操作可以参照前面的章节)

然后就是配置标准ACL了

这是个错误示范,当一个接口的一个方向有两张表的时候,第一张表会失去作用

在r2上:

要求1:

conf t

access-list 10 deny 10.1.1.0 0.0.0.255

access-list 10 permit any

int f1/0

ip access-group 10 out

exit

要求2:

conf t

access-list 40 deny host 40.1.1.100

access-list 40 permit any

int f1/0

ip access-group 40 out

exit

在r3上:

conf t

access-list 10 deny host 10.1.1.1

access-list 10 permit any

int f0/1

ip access-group 10 out

exit

正确做法:

r2:

conf t

access-list 10 deny 10.1.1.100 0.0.0.255

access-list 10 deny host 40.1.1.1

access-list 10 permit any # 这条命令要有,不然的话会全部拒绝的,因为默认会有一条access-list 10 deny any,所以说在标准ACL中至少要有一条允许

int f1/0

ip access-group 10 out

exit

1.3:ACL综合实验

实验拓扑图如下:

首先实现全网互通,所有PC都能访问外网

又因为要求:假设互联网有N多个网段。所以,三层交换机的路由配置可以替换为:

conf t

ip route 0.0.0.0 0.0.0.0 172.16.1.2

接下来就是ACL的实验部分:

在三层交换机上:

conf t

access-list 100 deny ip 192.168.1.0 0.0.0.255 host 200.1.1.1

access-list 100 deny ip any 192.168.3.0 0.0.0.255

access-list 100 permit any any

这里浪费了许久时间

命令中:

conf t

access-list 100 deny ip 192.168.1.0 0.0.0.255 200.1.1.0 0.0.0.255 # 这里要写200这个IP网段或者ip地址200.1.1.1

因为这才是你要达到的目标IP地址或网段

貌似不能写三层交换机的f0/3的IP地址,也不能写这个端口的下一跳IP地址。写了的话不起作用。

还有就是三层交换机上配置不同vlan段的ACL,是在虚拟接口上配置的。

二:NAT

2.1:概述

NAT:

1:Network Address Translations:网络地址转换

2:ipv4地址严重不够用了

x.x.x.x 0-255

A B C类可以使用,D组播,E类科研

3:IP地址分为公网IP和私网IP,前者只能在公网使用,后者只能在内网中使用。公网上不允许出现私有IP地址,私网IP可以重复在内网使用。

4:私有IP地址范围

1)10.0.0.0/8 # 10开头的

2)172.16.0.0/16-172.31.0.0/16 # 172.16开头的一直到172.31开头的

3)192.168.0.0/16 # 192.168 开头的

5:NAT主要实现公/私有IP地址的转换,一般是路由器或者防火墙来完成,不建议在三层交换机上进行配置。

6:NAT有三大类:

1)静态NAT:一对一映射,(静态PAT,端口映射技术)一般用于部署不用来主动访问外网的,比如服务器。

2)动态NAT:几乎不采用

3)PAT:内网很多人共用一个外网IP技术,端口地址转换,Port Address Translations,PAT也称为端口复用技术

7:命令:

1)内部命令:

int f0/0

ip nat inside

exit

2)外部命令:

int f0/1

ip nat outside

exit

3)配置PAT:(PAT从内到外实现多对一,是通过端口号来区分不同用户的)

定义内部地址池:

access-list 1 permit 192.168.0.0 0.0.255.255 # 这是不是ACL控制,而是NAT容器

做PAT动态映射:

conf t

ip nat inside source list 1 int f0/1 overload # 把IP地址做一个NAT转换,如果从内网(inside)来的源ip(source)满足这个地址池表(list 1)的话,

就允许在公网IP端口(int f0/1)进行地址转换,并运用端口复用技术(overload)

4)配置静态端口转换:(每一条命令都映射一台服务器)

conf t

ip nat inside source static 192.168.1.3 100.1.1.2 # 这是把整个服务器映射到公网IP,这样做不安全

ip nat inside source static tcp 192.168.1.3 80 100.1.1.2 80 # 这是把服务器的一个端口进行映射到公网IP

5)清空NAT配置转换表:

clear ip nat translation *

6)显示NAT配置信息

show ip nat translations

理解示意图:

2.2:NAT实验

如图部署:

上图中3台路由器先进行了如下的配置:

R1

enable

conf t

host r1

int f0/0

ip add 192.168.1.254 255.255.255.0

no shut

int f0/1

ip add 100.1.1.1 255.255.255.0

no shut

exit

ip route 0.0.0.0 0.0.0.0. 100.1.1.2

R2

enable

conf t

host r2

int f0/0

ip add 100.1.1.2 255.255.255.0

no shut

int f0/1

ip add 150.1.1.1 255.255.255.0

no shut

exit

ip route 200.1.1.0 255.255.255.0 150.1.1.2

R3

enable

conf t

host r3

int f0/0

ip add 150.1.1.2 255.255.255.0

no shut

int f0/1

ip add 200.1.1.254 255.255.255.0

no shut

exit

ip route 100.1.1.0 255.255.255.0 150.1.1.1

因为在公网中不能存在私有的IP地址,所以R2,R3的路由不需要配置192网段的。

这里注意R1是需要设置一条默认路由的,全部指向下一跳IP地址100.1.1.2(自己忘记设置了,折腾了半天)

在192.168.1.1电脑上ping 200.1.1.1电脑,发现反馈的信息是请求超时而不是目标主机不可达,

一般情况下路由不对会显示目标主机不可达,而这里是,ping消息通过路由器r1,r2,r3已经到达了外网PC,而外网PC反馈消息遇到R3时候,发现有内网的IP地址,就给直接干掉了。

接下来对R1进行NAT配置:

int f0/0

ip nat inside

int f0/1

ip nat outside

exit

acc 1 permit any # 创建内部地址池,包含所有的内部地址

ip nat inside source list 1 int f0/1 overload # 做动态映射和端口复用

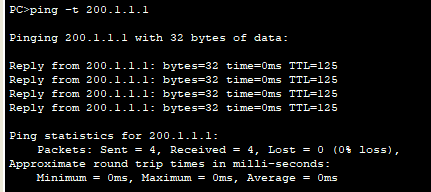

然后内网所有主机重新ping一下200.1.1.1,发现全部都能Ping通

从上面实验拓扑图可以看出还有两台服务器,我们要求外网可以直接访问两台服务的web网页。

首先在服务器192.168.1.200进行配置

方法一:

在有两个公网IP,分别为100.1.1.1和100.1.1.3的情况下,

注意:虽然有两个公网IP,但是路由器R1上只需要配置一个,另一个写入NAT转换表即可。

在R1上进行静态NAT配置:

conf t

ip nat inside source static tcp 192.168.1.200 80 100.1.1.3 80

ip nat inside source static tcp 192.168.1.201 80 100.1.1.1 80

因为有两个公网IP,所以两个网页的端口号可以都是80。

方法二:

在只有一个公网IP 100.1.1.1的情况下:

在R1上进行静态NAT配置:

conf t

ip nat inside source static tcp 192.168.1.200 80 100.1.1.1 80

ip nat inside source static tcp 192.168.1.201 80 100.1.1.1 81

访问网址时加入端口号

三:动态路由RIP

3.1:概述

动态路由:

基于某种路由协议实现

路由协议:

路由器之间用来交换信息的语言

特点:

减少了管理任务,占用了网络带宽

度量值:

跳数,带宽,负载,时延,可靠性,成本

收敛:

使所有路由表都达到一致状态的过程(使所有路由表都全部互相学习完毕的过程)

对路由协议的分类(了解):

距离矢量路由协议:

依据从源网络到目标网络所经过的路由器的个数选择路由

RIP IGRP

链路状态路由协议:

综合考虑从源网络到目标网络的各条路径的情况选择路由

OSPF IS-IS

RIP路由协议:

特点:

定期更新

邻居

广播更新

全路由表更新

RIP度量值为跳数:

最大跳数:15,16跳为不可达

RIP更新时间:

每隔30S发送路由更新消息,UDP520端口

RIP路由更新消息:

发送整个路由表信息

默认开启水平分割杜绝路由环路

命令:

router rip # 启用rip

version 2 # version 1是不带子网掩码的,2是带子网掩码的,但是会默认有个auto-summary,所以show ip route b看起来还是10.0.0.0/8不带子网掩码。要想携带需要在这一行和下一行之间插入no auto-summary

network 10.0.0.0 # rip中不管子网掩码,只涉及网段,所以是3个0

network 20.0.0.0

exit

router rip

version 2

no auto-summary

network 10.0.0.0

network 20.0.0.0

exit

查看是否开启rip协议的三种方法:

1:show ip route # 查看路由表是否有R,不仅仅是C和S和S*

2:show running-config

3:show ip protocols # 查看协议

路由过程分析:

3.2:RIP小实验

如图布置:

r1:

conf t

router rip

version 2

no auto-summary

network 10.0.0.0

network 20.0.0.0

exit

r2:

conf t

router rip

ver 2

no au

net 20.0.0.0

net 30.0.0.0

exit

r3:

conf t

router rip

ver 2

no au

net 30.0.0.0

net 40.0.0.0

exit

3.3:综合大实验

实验拓扑图如下:

折磨了好几天,啊啊啊,要崩溃了。终于搞完了。

实验拓扑图修改如下:

如上图分析,192.168.6.254为r1,r2指定的公共虚拟地址,

其中vlan10,vlan20,vlan30,vlan40,vlan50,vlan60的网关分别为:

192.168.1.254,192.168.2.254,192.168.3.254,192.168.4.254,192.168.5.254,192.168.6.1

3.3.1:分公司配置

3.3.1.1:配置路由

r-shanghai

en

conf t

ho r-shanghai

int f0/0

ip add 172.16.1.254 255.255.255.0

no shut

int f0/1

ip add 10.1.1.1 255.255.255.0

no shut

exit

ip route 0.0.0.0 0.0.0.0 10.1.1.2

r-beijing

en

conf t

ho r-beijing

int f0/0

ip add 172.16.2.254 255.255.255.0

no shut

int f0/1

ip add 10.2.2.1 255.255.255.0

no shut

exit

ip route 0.0.0.0 0.0.0.0 10.2.2.2

r-zhuanxian

en

conf t

ho r-zhuanxian

int f0/0

ip add 10.1.1.2 255.255.255.0

no shut

int f0/1

ip add 10.2.2.2 255.255.255.0

no shut

int f1/0

ip add 10.3.3.1 255.255.255.0

no shut

exit

ip route 172.16.1.0 255.255.255.0 10.1.1.1

ip route 172.16.2.0 255.255.255.0 10.2.2.1

ip route 0.0.0.0 0.0.0.0 10.3.3.2

r-fengongsi

en

conf t

ho r-fengongsi

int f0/0

ip add 10.3.3.2 255.255.255.0

no shut

int f0/1

ip add 10.4.4.1 255.255.255.0 #其实这里换成192.168网段更好些

no shut

exit

ip route 172.16.0.0 255.255.0.0 10.3.3.1

ip route 10.0.0.0 255.0.0.0 10.3.3.1

ip route 0.0.0.0 0.0.0.0 10.4.4.2

3.3.1.2:给分公司两台电脑配置

dns这里配置内网的dns

3.3.1.3:验证分公司网络连通性

3.3.2:总公司配置

3.3.2.1:交换机trunk线路配置

注意,三层交换机trunk端口的配置,f0/2和f0/3不需要进行trunk配置,这里坑了我许久,trunk端口是配置在交换机之间的。

sw-1-beijing

en

conf t

ho sw-1-beijing

int f0/3

sw m t

exit

sw-2-beijing

en

conf t

ho sw-2-beijing

int f0/3

sw m t

exit

sw-3-beijing

en

conf t

ho sw-3-beijing

int f0/3

sw m t

exit

三层交换机core

en

conf t

ho core

int range f0/4-6

sw tr en dot1Q

sw m t

exit

3.3.2.2:vtp,vlan

core

conf t

vtp domain xx

vlan 10

name shichang

exit

vlan 20

name xiaoshou

exit

vlan 30

name jishu

exit

vlan 40

name caiwu

exit

vlan 50

name fuwu

exit

vlan 60

exit

int range f0/2-3

acc vlan 60

exit

int vlan 10

ip add 192.168.1.254 255.255.255.0

no shut

int vlan 20

ip add 192.168.2.254 255.255.255.0

no shut

int vlan 30

ip add 192.168.3.254 255.255.255.0

no shut

int vlan 40

ip add 192.168.4.254 255.255.255.0

no shut

int vlan 50

ip add 192.168.5.254 255.255.255.0

no shut

exit

sw-1-beijing

conf t

int f0/1

acc vlan 10

int f0/2

acc vlan 20

exit

sw-2-beijing

conf t

int f0/1

acc vlan 30

int f0/2

acc vlan 40

exit

sw-3-beijing

conf t

int range f0/1-2

acc vlan 50

exit

3.3.2.3:配置路由

core

conf t

ip routing

int f0/1

no sw

ip add 10.4.4.2 255.255.255.0

no shut

exit

ip route 172.16.0.0 255.255.0.0 10.4.4.1

ip route 10.0.0.0 255.0.0.0 10.4.4.1

3.3.2.4:配置DHCP服务

core

conf t

int vlan 10

ip helper-address 192.168.5.1

int vlan 20

ip helper 192.168.5.1

int vlan 30

ip helper 192.168.5.1

int vlan 40

ip helper 192.168.5.1

DHCP服务器:

然后打开北京区域的PC,可以看到已经能够自动获取IP了

然后实现全内网互通。

3.3.3:内外网互通

3.3.3.1:配置热备份和路由

设定r1为活跃路由器,r1,r2的虚拟地址指定为192.168.6.254。下一跳的内网地址为192.168.6.1

r1:活跃路由器

en

conf t

ho r1

int f0/0

ip add 192.168.6.252 255.255.255.0

no shut

standby 1 ip 192.168.6.254

standby 1 ip pri 200

standby 1 ip preempt

standby 1 track f0/1

exit

int f0/1

ip add 100.1.1.1 255.255.255.0

no shut

exit

ip route 172.16.0.0 255.255.0.0 192.168.6.1

ip route 10.0.0.0 255.0.0.0 192.168.6.1

ip route 192.168.0.0 255.255.0.0 192.168.6.1

ip route 0.0.0.0 0.0.0.0 100.1.1.2

r2:备份路由器

en

conf t

ho r2

int f0/0

ip add 192.168.6.253 255.255.255.0

no shut

standby 1 ip 192.168.6.254

standby 1 ip pri 195

standby 1 ip pre

exit

int f0/1

ip add 110.1.1.1 255.255.255.0

no shut

exit

ip route 172.16.0.0 255.255.0.0 192.168.6.1

ip route 10.0.0.0 255.0.0.0 192.168.6.1

ip route 192.168.0.0 255.255.0.0 192.168.6.1

ip route 0.0.0.0 0.0.0.0 110.1.1.2

core

conf t

ip route 0.0.0.0 0.0.0.0 192.168.6.254

internet-1

en

conf t

ho internet-1

int f0/0

ip add 100.1.1.2 255.255.255.0

no shut

exit

int f0/1

ip add 110.1.1.2 255.255.255.0

no shut

exit

int f1/0

ip add 130.1.1.1 255.255.255.0

no shut

exit

int f1/1

ip add 120.1.1.254 255.255.255.0

no shut

exit

ip route 140.1.1.1 255.255.255.0 130.1.1.2

internet-2

en

conf t

ho internet-2

int f0/0

ip add 130.1.1.2 255.255.255.0

no shut

exit

int f0/1

ip add 140.1.1.254 255.255.255.0

no shut

exit

ip route 0.0.0.0 0.0.0.0 130.1.1.1

外网笔记本设置为:

3.3.4:NAT

r1

conf t

int f0/0

ip nat inside

int f0/1

ip nat outside

exit

access-list 1 permit 192.168.0.0 0.0.255.255

access-list 1 permit 172.16.0.0 0.0.255.255

ip nat inside source list int f0/1 overload

r2

conf t

int f0/0

ip nat inside

int f0/1

ip nat outside

exit

acc 1 per 192.168.0.0 0.0.255.255

acc 1 per 172.16.0.0 0.0.255.255

ip nat inside source list 1 int f0/1 overload

然后用内网中得任意一台PCping140.1.1.1,都可以ping通,并且任意断掉1.2.3.4中得一条线路,再经过很短暂得丢包之后会重新ping通

3.3.5:网站发布

3.3.5.1:外网的百度服务器

3.3.5.2:内网搭建

此时选用公司另一个公网IP:100.1.1.3

在活跃路由器r1上做一个静态NAT

ip nat inside source static tcp 192.168.5.2 80 100.1.1.3 80

在公司内网的Web服务器上:

内网访问验证:

外网笔记访问验证:

首先把笔记本网关配置成192.168.5.2

然后,新增一条100.1.1.3

验证:

3.3.6:ACL

3.3.6.1:要求市场部禁止上网

因为所有的外网都是从vlan60出去的,所以只需要vlan60的出接口进行流量拦截,采用命名ACL的方法

ip access-list extended no-shichang-out

deny ip 192.168.1.0 0.0.0.255 any

permit any any

exit

int vlan 60

ip access-group no-shichang-out out

3.3.6.2:禁止总部任何部门(服务器除外)访问财务部,但不影响财务部上网

ip access-list extended no-in-caiwu

deny ip 192.168.1.0 0.0.0.255 192.168.4.0 0.0.0.255

deny ip 192.168.2.0 0.0.0.255 192.168.4.0 0.0.0.255

deny ip 192.168.3.0 0.0.0.255 192.168.4.0 0.0.0.255

permit ip any any

int vlan 40

ip access-group no-in-caiwu out

3.3.6.3:要求所有分公司只能访问总部的服务器区及上网

ip access-list extended kz-fengongsi

permit ip 172.16.0.0 0.0.255.255 192.168.5.0 0.0.0.255

permit ip 172.16.0.0 0.0.255.255 host 140.1.1.1

int f0/1

ip access-group kz-fengongsi in

卧槽。。。。终于搞完了!!!

4703

4703

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?