offer 镇楼,祝大家都能取得心仪的 offer,涨薪、赚钱、升官、发财!!

貌似我被公众号还在内测的“留言功能”选中了,运气嘎嘎棒,想喷的可以留言开喷了~

有没有遇到过安全事件?通常都是怎样的处理思路?

安全事件还是遇到过不少的。像网络扫描、DDOS、邮件钓鱼、挖矿木马、数据泄露,基本上都遇到过。

但是扫描、DDOS。挖矿这一类的,因为我们有云主机安全设备,所以能造成真实危害的次数并不多。

我简单说一下邮件钓鱼和数据泄露的处理思路。

如果说收到钓鱼邮件,第一时间肯定是全员通知,微信群或者钉钉群,还没点击的千万不要点击,已经点击的立刻上报并且做断网隔离,同时如果说有邮件服务器有开放全局策略管理的话,定向隔离来源信箱,这些作为应急处理,做完之后,开始保留样本,分析邮件内容、来源、行为动作等等。

数据泄露的话要先做的就是确认数据真实性,泄露的数据是真是假,有可能只是以我们公司名义构造的一批假数据骗人的,如果说数据是真实的,那接下来就是核实数据格式,确认泄露源头,比如泄露的信息包含身份证号,那就从我们的数据库字段,先确认身份证号都在哪些数据表里面存储,然后定位到API接口,都有哪些接口会传输身份证号,再针对这些接口展开测试,是否会存在越权、注入、绕过等等漏洞,确认泄露数据的源头,然后修复漏洞,同时,对于敏感数据理论上应该加密脱敏传输存储的,这一块也可以立个专项去进一步做。

最近有过溯源成功的案例吗?讲一个听听。

emmm,溯源过很多次,但是大多数最终追查到的都是境外代理或者傀儡机。最近的,有一次勉强算是成功了吧,虽然我感觉技术含量不太高。

当时是公司的一台云服务器遭受到 DDOS 攻击,我整理了一下来源好像是 5 个 IP 地址,其中有 4 个是境外代理,恰好就有一个是个真实 IP,扫了一下端口,发现 8890 端口下有个 web 系统,然后去访问了一下,是个叫什么 XX 医疗的网站,因为不是护网,也没授权,所以也没法做反攻,看到是个医疗机构,而且备案号是个真实的医疗公司,猜想百分之百七八十是被黑客当肉鸡拿过来用了,对我们服务器也没造成什么大的危害,最后,就这么上报上去了。

后来是周末在家自己闲着没事,还是有点好奇,就研究了一下,登录有验证码,不太好爆破,但是审计 js 的时候发现里面有一行 if(username==manager){xxx},就猜测应该有个管理员用户是 manager,并且应该和普通用户登录成功的跳转逻辑是不一样的,于是就针对性的生成了一个 manager 用户的社工字典。自己一个一个随便试了试,试了二十多个,还真就进去了。在用户管理界面,看到了手机号,然后去社工库里面通过手机号查到了抖音号、社保信息、身份证号,都是脱敏的,要花钱解密,我就没解密,但是因为抖音号是汉字嘛,我就随便模糊搜了一下,结果并不多,就都翻得看了一下抖音,每个视频下面的评论,评论里面根据称呼呀什么的,到最后基本上是得到了真实姓名,还有两个亲戚的姓名账号,甚至还有一张全家福照片,但是这个情况根据经验我觉得还是被控肉鸡,并不是攻击者本人。我去搜集也纯属是自己玩儿的,要严格来说这些都是不能做的,所以最后我也没公开也没上报。

你现在公司的SDL流程大概是什么样,你在其中负责哪一块?

目前我们 SDL 的流程就是:安全需求评审、开发、动态监测、渗透、代审、服务器安全、域名申请、应急演练。大的方向就这几个流程,我主要负责的是代审,也会参与渗透。

有没有遇到过挖矿木马?挖矿木马有什么特征,如何排查?

遇到过几次,挖矿因为它是利用计算机的CPU、GPU执行高强度的算力,所以挖矿木马最显著的特征就是 CPU 高负荷。但是需要留意的一点是,有些比较聪明的挖矿病毒会选择定时在晚上或者业务低峰期执行,从而减少被发现的风险。

排查挖矿木马,首先根据它占用资源的特点,利用 ps 或者 top 命令查看 CPU 占用情况,找出占用 CPU 资源较高的进程,记住进程名,定位到具体的文件路径,确认是正常进程还是伪装的进程。如果是伪装的进程,那大概率就是挖矿木马了。

如果时间不是很紧急的情况下,一般也不会差这一小会儿,根据挖矿木马的进程名,可以去分析一下运行日志,收集一下譬如运行时间、启动方式、执行账户等等信息,在计划任务、自启服务、开机启动项里面也排查一下是否存在这个进程相关的定时任务,然后可以检查一下账户的登录记录、是否有隐藏账户、免密登录等等。

信息收集的差不多之后,尝试kill一下木马进程,观察是否会被重新启动,同时等待的时间可以顺便检查一下防火墙的配置、拦截记录、端口、黑白名单等等,如果有应用系统的话,再联合渗透同步检测一下,方便的话最好再对服务器做一次全盘扫描,检查是否还有其他的异常进程,分析还原出木马的攻击路径。

过段时间后如果挖矿木马被重启,那就有可能是计划任务的分析遗漏了,重新仔细分析一次,或者也可能是有其他的守护进程,就需要再做进一步的排查。如果木马没有被重启,那本次查杀就算告一段落了。

接下来要做的就是加固,根据还原出的木马攻击路径针对性的修复,然后等待渗透和全盘扫描的结果,该修复的修复,该升级的升级,该打补丁的打补丁,尽量的加固一下服务器。

最后要做的事就是保留木马样本,归档排查记录文档,方便日后的学习和经验积累。

DDOS 有什么防范措施?

DDOS 是没有办法完全防御的,所以只能从三个角度去考虑:

-

增加网络性能:比如增加带宽、升级硬件提升主机处理能力从而减少响应时间等;

-

增加攻击难度:比如安装 DDOS 防火墙,开启流量黑洞、弹性扩展,定向封禁 IP,封禁不必要的端口,限制 SYN/ICMP 最大流向等;

-

降低攻击影响:比如负载均衡控制流量,准备备用节点及时应急切换等。

DOS、DDOS、CC 的区别是什么?

-

DOS 中文名拒绝服务攻击,是一种通过使用大量的请求占用服务器资源,从而使服务器无法及时响应用户的正常请求的攻击方式。它是最基本的一种流量攻击手段,一般可以通过封禁IP或IP段的方式来抵抗。

-

DDOS 叫做分布式拒绝服务攻击:这是DOS的升级版,利用互联网的开放性,借用大量的肉鸡对目标发起DOS攻击。由于肉鸡分布范围广泛且随机,IP几乎无法定向封锁。而且由于肉鸡的数量通常都非常大,所以攻击力远大于DOS,极难防范。

-

CC 这是DDOS攻击的一种形式,针对Web网站进行的攻击。CC攻击利用匿名代理模拟大量的正常用户向目标发送大量正常的HTTP请求,其效果有点类似于大批量的爬虫。由于都是真实请求,因此持续性高,比较难防范,通常我们会通过配置防御策略来限制接口的访问频次、IP 的请求率、以及增加一些 AI 行为分析来识别和拦截。

Linux 服务器被入侵,该如何排查?

服务器被入侵其实有很多种场景的,不过无论哪种场景,如果条件允许的情况下,首先要做的,都应该是快照备份,保留案发现场以便后续深入研究,同时也最大限度地避免数据丢失或者被篡改。其次,使用杀毒软件或自动化查杀工具进行初步扫描,扫描期间,可以根据场景来人工的进行一些分析和排查。

比较常见的入侵行为的场景包括:

-

安全设备告警:如态感、WAF、EDR、云主机安全等。这些告警通常会保留入侵时间、源IP、端口、参数、数据包等信息,为排查提供便利。即使攻击者绕过了安全设备成功攻击,也极有可能在成功前留下一些试错的脚印,这种情况相对而言是比较好排查的,大多情况可以直接根据告警信息定位到攻击路径,或者根据攻击历史记录来推测攻击者思路,从而定点查杀,针对性防御。

-

流量设备告警:如DDOS监控,或者譬如我们公司运维所使用的大屏监控设备等。对于突增的流量或畸形流量会有告警和记录。可以通过查看服务器的CPU、内存、网络占用情况、端口通信情况来定位恶意进程。必要时,也可以导出流量包,使用Wireshark等工具进行分析,来进一步定位恶意进程的位置和行为。

-

人员告警:包括安全、运维、研发人员等发现服务器使用异常或宕机。这种情况最难排查,需要根据服务器当前的行为推测攻击方式和还原攻击路径。这种情况是最难排查的,首先得根据服务器目前的行为去猜测分析攻击方式,还原攻击路径,举个例子,如果服务器目前是CPU高负荷导致的响应速度变慢,那么首先考虑挖矿木马,优先排查进程占用情况;如果服务器目前是存在异常操作行为,那么首先考虑弱口令、被远控或者定时脚本,优先排查的就是弱口令,定时任务,webshell,端口通信等。基本定位攻击进程之后,就是依照进程,追查到木马文件,然后审计日志,收集木马文件的活动记录,如果可以的话,分析木马文件的源码,检查核心逻辑,是否有对外通信,进程守护等行为,有哪些行为都对服务器资源可能造成影响,然后再进一步排查影响范围,是否可以恢复等等,最后就是查杀掉木马文件,并且根据还原的攻击路径对服务器漏洞打上补丁,如果资金充足的额情况下,也可以考虑使用 IDS 和 IPS 等监控工具帮助识别和组织威胁。

聊聊代码审计文件上传漏洞的思路?

做代码审计首先得站在开发的角度上分析文件上传的几个关键步骤:1. 前端加载文件;2.后端接收文件;3.后端处理文件,有些场景会涉及到读取的步骤;4.后端存储文件;5.后端回显前端,告知上传成功。

针对每一步,我简单说一下我做代审的思路:

-

前端加载文件,要审计的就是 js 端是否对文件类型、文件大小等做了初步的限制。

-

后端接收文件,要审计的是后端语言是否对文件的类型做二次确认,这包含文件后缀、文件MIME类型、Content-Yype、文件二进制头等,还有文件大小是否有限制,尤其是压缩包,可以使用试解压来检测压缩包内文件格式,防止可执行程序和压缩炸弹的产生,图片文件有无使用编码解析来防止图片马绕过等,当然图片马这种情况在实际审计中看情况而定,如果没有文件包含需求的话一般不审计这么严格。

-

后端处理文件,主要看word或者excel中在处理的过程中有无对代码、函数、宏指令等做检查,还有可执行程序和压缩包是禁止直接运行。

-

后端存储文件。审计存储文件时是否按规定对文件重命名,是否过滤了特殊字符防止目录跨越,存储目录的通常禁止拥有执行权限(这个按道理来说不属于代码审计的范围),如果是 OSS 存储的话,审计 OSS Key 是否存在泄露的可能等等。

-

后端回显,禁止将完整的绝对路径回显到前端,如果是需要前端加载预览的场景,还需要过滤或者编码文件内容中的代码关键字和特殊符号,防止代码注入。

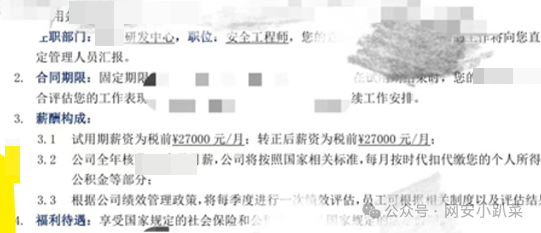

第一个问题肯定是亘古不变的自我介绍,因为涉及到一些敏感信息,所以就没贴出来。 大概自我介绍一下,我是三年开发 + 三年网络安全经验。 擅长外围打点、渗透测试、代码审计、安全开发、应急溯源、数据安全,不太擅长内网攻防、二进制安全、木马免杀等 上面的面试题,我自己的感觉,一面并没有涉及到具体的技术点,主要是针对简历中的项目经验提问,还有就是一些比较开放性的问题,主要考察的是真实经验和处置思路。 整体而言感觉还是有点题不配薪的,望轻喷。

关于黑客&网络安全学习指南

学好 网络安全不论是就业还是做副业赚钱都不错,但要学会 网络安全 还是要有一个学习规划。最后给大家分享一份全套的 网络安全学习资料,给那些想学习网络安全的小伙伴们一点帮助!

内容涵盖了网络安全法学习、网络安全运营等保测评、渗透测试基础、漏洞详解、计算机基础等教程,带你从零基础系统性的学好网络安全。

1.学习路线图

攻击和防守要学的东西也不少,具体要学的东西我都写在了上面的路线图,如果你能学完它们,你去就业和接私活完全没有问题。

2.网络安全视频教程600集和配套电子书

观看零基础学习视频,看视频学习是最快捷也是最有效果的方式,跟着视频中老师的思路,从基础到深入,还是很容易入门的。

温馨提示:篇幅有限,已打包文件夹,获取方式在:CSDN大礼包:《黑客&网络安全入门&进阶学习资源包》免费分享

3.技术文档

技术文档也是我自己整理的,包括我参加大型网安行动、CTF和挖SRC漏洞的经验和技术要点,电子书也有200多本,由于内容的敏感性,我就不一一展示了。

4.工具包、面试题和源码

“工欲善其事必先利其器”我为大家总结出了最受欢迎的几十款款黑客工具。涉及范围主要集中在 信息收集、Android黑客工具、自动化工具、网络钓鱼等,感兴趣的同学不容错过。

还有我视频里讲的案例源码和对应的工具包,需要的话也可以拿走。

因篇幅有限,仅展示部分资料,需要点击下方链接即可前往获取:CSDN大礼包:《黑客&网络安全入门&进阶学习资源包》免费分享

最后就是我这几年整理的网安方面的面试题,如果你是要找网安方面的工作,它们绝对能帮你大忙。

这些题目都是大家在面试深信服、奇安信、腾讯或者其它大厂面试时经常遇到的,如果大家有好的题目或者好的见解欢迎分享。

参考解析:深信服官网、奇安信官网、Freebuf、csdn等

内容特点:条理清晰,含图像化表示更加易懂。

内容概要:包括 内网、操作系统、协议、渗透测试、安服、漏洞、注入、XSS、CSRF、SSRF、文件上传、文件下载、文件包含、XXE、逻辑漏洞、工具、SQLmap、NMAP、BP、MSF…

因篇幅有限,仅展示部分资料,需要点击下方链接即可前往获取:CSDN大礼包:《黑客&网络安全入门&进阶学习资源包》免费分享

1680

1680

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?