之前碰到了flask模板的漏洞的时候接触过python的一些东西,之前没时间去细看,现在看感觉很强悍,简单总结一下

首先我们不说原理了,也不是太明白,我们直接讲利用,一些python好玩的特性

1.内联函数

python的内敛函数真是强大,可以调用一切函数做自己想做的事情

__builtins__

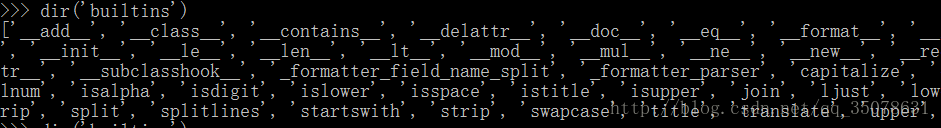

__import__我们输入

dir('builtins')发现如下

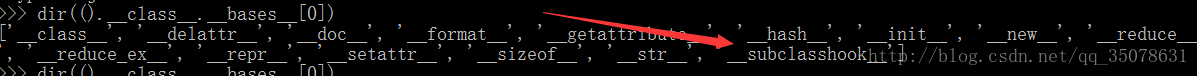

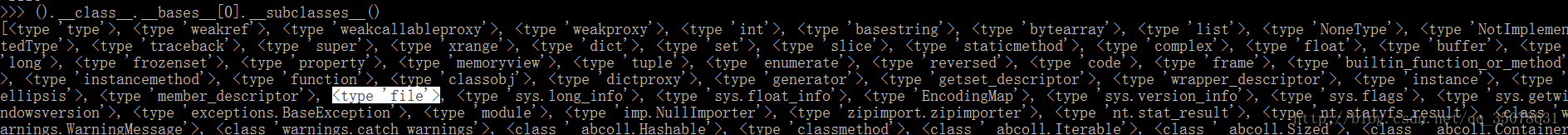

我们在python的object类中集成了很多的基础函数,我们想要调用的时候也是需要用object去操作的,现在小小总结了两种创建object的方法如下

().__class__.__bases__[0]

''.__class__.__mro__[2]

验证如下

>>> print ''.__class__.__mro__[2]

<type 'object'>

>>> print ().__class__.__bases__[0]

<type 'object'>然后我们看一下

存在一个hook函数,直接可以调用

存在file类型的object,事实上调用后可以对文件操作了

利用代码如下

//读文件

().__class__.__bases__[0].__subclasses__()[

本文总结了Python中的沙箱逃逸方法,包括内联函数的利用、可执行任意代码的神奇函数如timeit、exec和eval,以及攻击策略如reload函数、寻找替代函数进行文件操作和绕过字符串过滤。还分享了一些相关的实战小题目。

本文总结了Python中的沙箱逃逸方法,包括内联函数的利用、可执行任意代码的神奇函数如timeit、exec和eval,以及攻击策略如reload函数、寻找替代函数进行文件操作和绕过字符串过滤。还分享了一些相关的实战小题目。

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

3449

3449

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?