一、漏洞环境安装

安装IIS7.x

1)打开控制面板–点击卸载程序

2)打开或关闭Windows功能

3)选择相关要打开的功能

点击确认等待几分钟即可

4)在开始出搜索iis,打开IIS Manager

5)在浏览器访问127.0.0.1显示下面页面表示安装成功

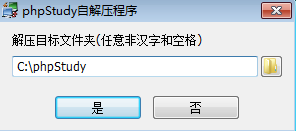

安装小皮 phpstudy

小皮是结合上面

IIS7用于复现的,用于联动php和IIS的当然,也可以不装小皮,通过限制CGI来联动PHP

1)点击安装程序

默认下一步

2)安装VC11

下载地址:https://www.php.cn/xiazai/gongju/1481

安装即可

3)切换版本为PHP5.2.17+IIS

4)在IIS Manager就可以进行管理了

5)在高级设置中查看默认端口

6)访问该网站

对于一个漏洞来讲:

是什么|概述

作用何在

利用前提

复现操作

防御*

二、漏洞原理和复现

1、解析漏洞

在IIS7.x的FCGI运行模式下,在某文件路径后添加/.php会将该文件解析成php文件

CGI相关信息:https://blog.csdn.net/belen_xue/article/details/65950658

利用前提

该解析漏洞的条件有两个:(具体可以查看下面第4步)

- 处理程序映射-请求限制

php.ini里cgi.fix_pathinfo=1(默认1,所以可以不用管)

复现操作

1)创建jiexi.jpg文件,写入如下内容

2)正常访问该jpg文件

127.0.0.1:8980/jiexi.jpg

3)在后面加上/.php再访问

显示服务器错误

4)开启该解析漏洞的利用条件

在处理程序映射中双击选择FastCGI,在请求限制中叉掉映射的选项

对于cgi.fix_pathinfo项,我们打开php.ini查看

默认路径在C:\phpStudy\PHPTutorial\php\php-5.2.17

这里注释掉了,默认情况为1,无需理它即可

5)再次打开该页面

成功将解析jpg文件解析成php文件

利用思路:

可以通过上传非php文件,如jpg、png文件,并写入一句话木马,利用该解析漏洞将该非php文件解析成php文件,进而可以执行该一句话木马

参考:

https://blog.csdn.net/nzjdsds/article/details/81367930

2、HTTP.SYS远程代码执行漏洞MS15-034

漏洞概述

远程执行代码漏洞存在于 HTTP 协议堆栈 HTTP.sys中,Http.sys是Microsoft Windows处理HTTP请求的内核驱动程序。当 HTTP.sys 错误解析经特殊构造的 HTTP 请求时会导致此漏洞。

成功利用此漏洞的攻击者可以在系统帐户的上下文中执行任意代码,可以远程读取IIS服务器的内存数据,或使服务器系统蓝屏崩溃。此漏洞并不是针对IIS的,而是针对Windows操作系统的,主要影响了包括Windows 7、Windows Server 2008 R2、Windows 8、Windows Server 2012、Windows 8.1 和 Windows Server 2012 R2在内的主流服务器操作系统。

Ⅰ. 检测是否存在MS15-034漏洞

通过在数据包的请求头上添加一串数据

Range: bytes=0-18446744073709551615

1)浏览器测试

在火狐浏览器中,按如下图片进行操作,将上述数据添加进请求头中,重发

返回状态码为416,Requested Range Not Satisfiable,表示存在HTTP.SYS远程代码执行漏洞

2)Kali上使用curl测试

使用下面的curl指令,添加请求头数据进行数据请求

curl http://192.168.31.84 -H "Host: 192.168.31.84" -H "Range: bytes=0-18446744073709551615"

返回Requested Range Not Satisfiable,且状态码为416,表示存在该漏洞

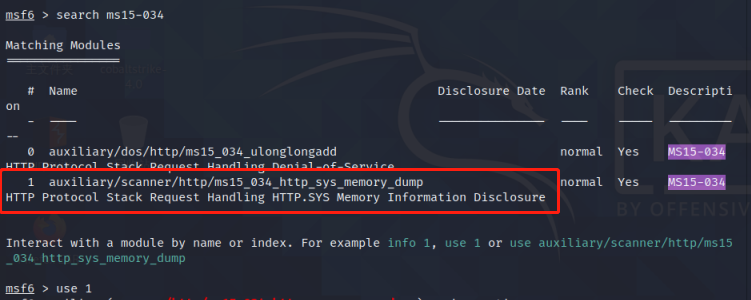

Ⅱ. 执行攻击

1)读取服务器内存数据

使用msf的auxiliary/scanner/http/ms15_034_http_sys_memory_dump模块

设置相关信息,执行exploit,成功得到内存数据

2)进行ddos攻击

使用msf的auxiliary/dos/http/ms15_034_ulonglongadd模块,序号为0

设置相关信息,exploite执行

查看IIS服务器,发现已经蓝屏了,说明攻击成功。

Ⅲ. 参考

https://www.cnblogs.com/peterpan0707007/p/8529261.html

https://blog.csdn.net/nzjdsds/article/details/81367930

3、认证绕过漏洞

该漏洞源于对用户提供的输入未经正确的验证。攻击者可利用这些漏洞在服务器进程上下文中获取密码保护资源和查看源代码文件的未授权访问

PHP绕过认证漏洞

这里也结合小皮进行复现,当然,也可以手动安装php和IIS进行联动

1)在WWW/admin下创建一个index.php文件

#index.php

<?php echo "Hello World"; ?>

2)修改用户权限

选择身份验证

禁用匿名身份验证和开启ASP.NET模拟

3)访问该网站文件

显示401-未授权,说明访问该文件需要权限,普通游客权限无法访问到该文件

4)添加后缀进行身份绕过

http://192.168.31.84:8980/admin:$i30:$INDEX_ALLOCATION/index.php

扩展:.aspx认证绕过漏洞结合解析漏洞

1)先创建一个.aspx文件

#index.aspx

<?php echo "Hello World"; ?>

2)身份绕过该文件进行访问

这里显示乱码,表示文件内的代码并为按php进行解析

http://192.168.31.84:8980/admin:$i30:$INDEX_ALLOCATION/index.aspx

3)结合解析漏洞成功解析该文件

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?