目录

域委派是大型网络中经常部署的应用模式,给多跳认证带来了很大的便利,但是与此同时也带来了很大的安全隐患,利用委派,攻击者可获取本地管理员甚至域管理员权限,还可以制作深度隐藏的后门。

域委派

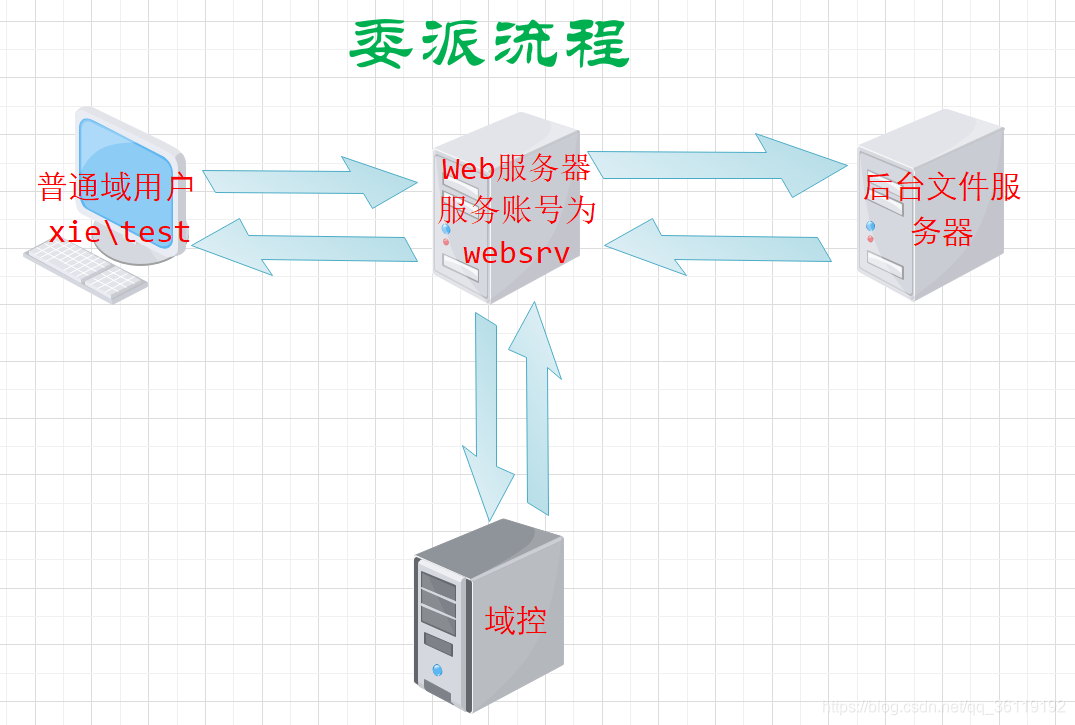

域委派是指将域内用户的权限委派给服务账号,使得服务账号能以用户权限访问域内的其他服务。如下图:

User(xie\test)——> websrv (以User的身份) ——> Service(文件服务器)

域用户 xie\test 以 kerberos 身份验证访问 Web 服务器,请求下载文件。但是真正的文件在后台的文件服务器上。于是,Web服务器的服务账号 websrv 模拟域用户 xie\test,以 kerberos 协议继续认证到后台文件服务器。后台文件服务器将文件返回给Web服务器,Web服务器将文件返回给域用户 xie\test 。这样,就完成了一个委派的流程。

- 域用户 xie\test 以 Kerberos

本文深入探讨了域委派的概念及其不同类型的委派流程,包括非约束性、约束性和基于资源的约束性委派。重点介绍了安全漏洞,如非约束委派攻击和约束性委派攻击,并提供了攻击的示例和抓包分析。同时,讨论了基于资源的约束性委派攻击及其可能的危害,以及如何利用委派创建隐蔽后门。最后,提出了防范域委派攻击的措施,如设置不能被委派的高权限用户、使用受保护用户组和限制加密算法等。

本文深入探讨了域委派的概念及其不同类型的委派流程,包括非约束性、约束性和基于资源的约束性委派。重点介绍了安全漏洞,如非约束委派攻击和约束性委派攻击,并提供了攻击的示例和抓包分析。同时,讨论了基于资源的约束性委派攻击及其可能的危害,以及如何利用委派创建隐蔽后门。最后,提出了防范域委派攻击的措施,如设置不能被委派的高权限用户、使用受保护用户组和限制加密算法等。

订阅专栏 解锁全文

订阅专栏 解锁全文

7581

7581

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?