免责声明:内容仅供学习参考,请合法利用知识,禁止进行违法犯罪活动!

内容参考于:图灵Python学院

工具下载:

链接:https://pan.baidu.com/s/1bb8NhJc9eTuLzQr39lF55Q?pwd=zy89

提取码:zy89

复制这段内容后打开百度网盘手机App,操作更方便哦

上一个内容:1.安卓逆向2-app逆向说明和环境

查看已连接的设备或模拟器

adb devices

执行之后输出的内容:

offline:表示设备未连接成功或无响应

device:表示设备已连接

no device:表示没有设备或模拟器连接

如下图设备已连接,9B051FFAZ007Y8是设备的序列号

如果设备未连接也就是offline状态,需要手动连接

夜神默认端口:62001或52001

mumu默认端口:7555

逍遥默认端口:21503

雷电默认端口:5555

腾讯默认端口:5555

连接指令:adb connect 设备ip(如:192.168.1.61) (连接例子 adb connect 127.0.0.1:62001)

断开设备连接

adb disconnect <设备ip>

开启adb服务

adb start-server

关闭adb服务

adb kill-server

重启手机

adb shell reboot

查看安卓(android)版本

adb shell getprop ro.build.version.release

屏幕截图

adb shell screencap -p /sdcard/screen.png

/sdcard/screen.png是手机里的一个路径

adb pull /sdcard/screen.png 导出截图到电脑

安装apk

adb install 路径/应用名.apk

adb install -r apk路径

adb install -d apk路径

出现下图中的Success表示安装成功

卸载软件

adb uninstall 包名 卸载应用但保留数据

adb uninstall -k 包名 卸载应用并删除数据

从本地(电脑)复制到设备(手机)

adb push 电脑上apk的路径 设备路径

实例:adb push c:/d.txt /sdcard/

从设备复制到本地

adb pull 设备路径 电脑路径

实例:adb pull /sdcard/ c:/d.txt

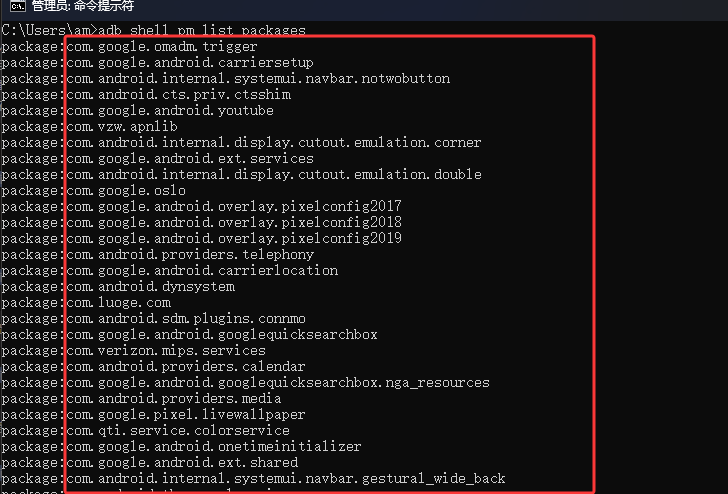

查看已安装的包名(应用、apk),手机上比如设置、图库、电话等都是一个apk属于系统应用

adb shell pm list packages 列出所有包名

adb shell pm list packages -s 列出系统应用

adb shell pm list packages -3 列出第三方应用

强制停止应用

adb shell am force-stop 包名

获取当前正在运行的activity(活动),就是获取当前页面

adb shell dumpsys window | findstr mCurrentFocus

下图正在运行

清楚应用数据与缓存

adb shell pm clear 包名

有时候要是有缓存会影响逆向,所以要清理缓存

查看运行的app包名,运行指令之后再打开app

adb shell am monitor

shell命令

adb shell

效果图:安卓系统是基于linux系统开发,使用了adb shell它就可以运行linux的指令了

查看设备信息

adb shell getprop ro.product.model 查看设备型号

adb shell getprop ro.build.version.sdk 查看安卓sdk版本

查看CPU和内存信息

adb shell top 查看资源使用情况

adb shell dumpsys meminfo 包名 查看应用详情

1381

1381

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?