下载地址:http://t.cn/RaoP3si

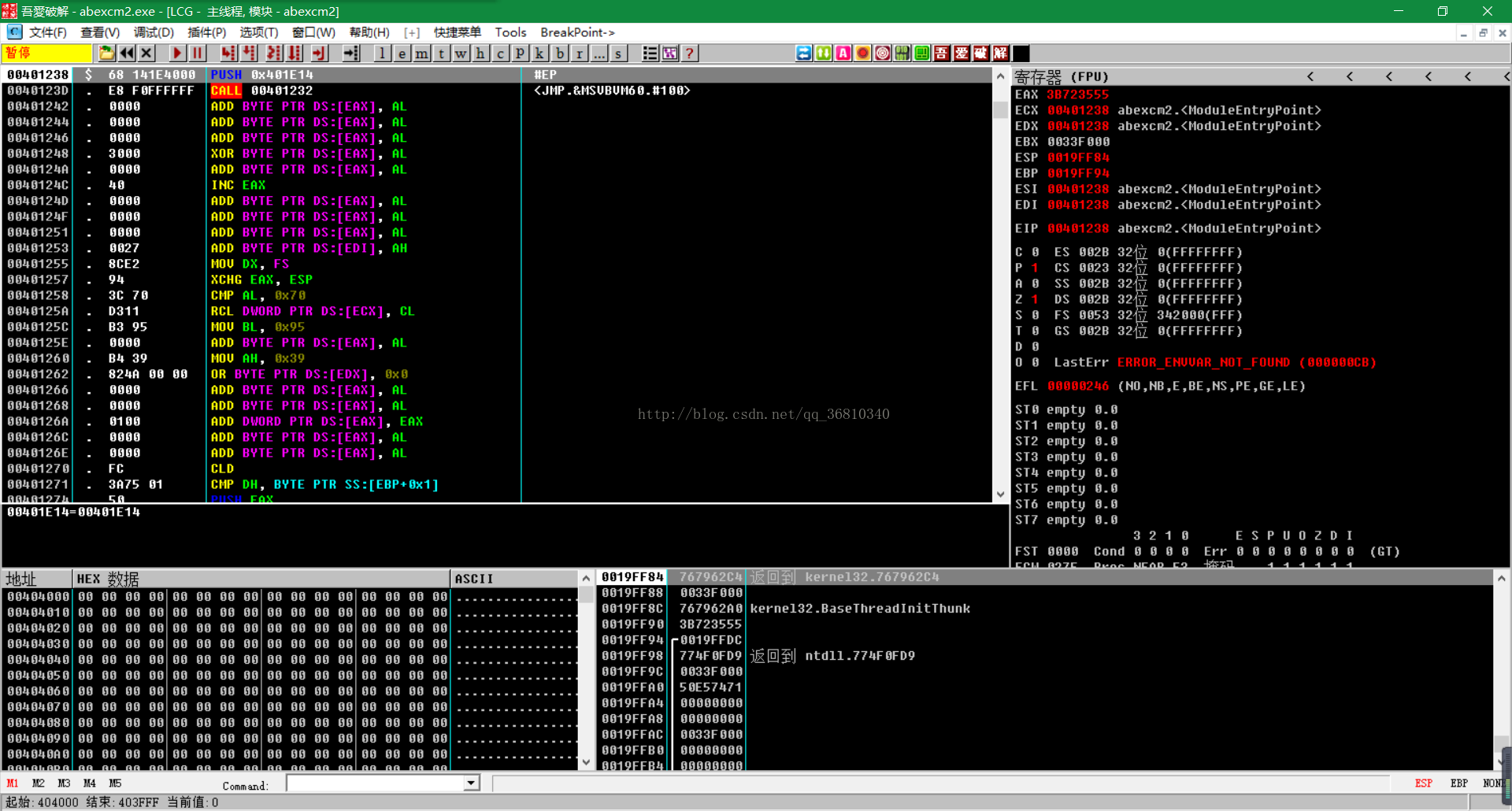

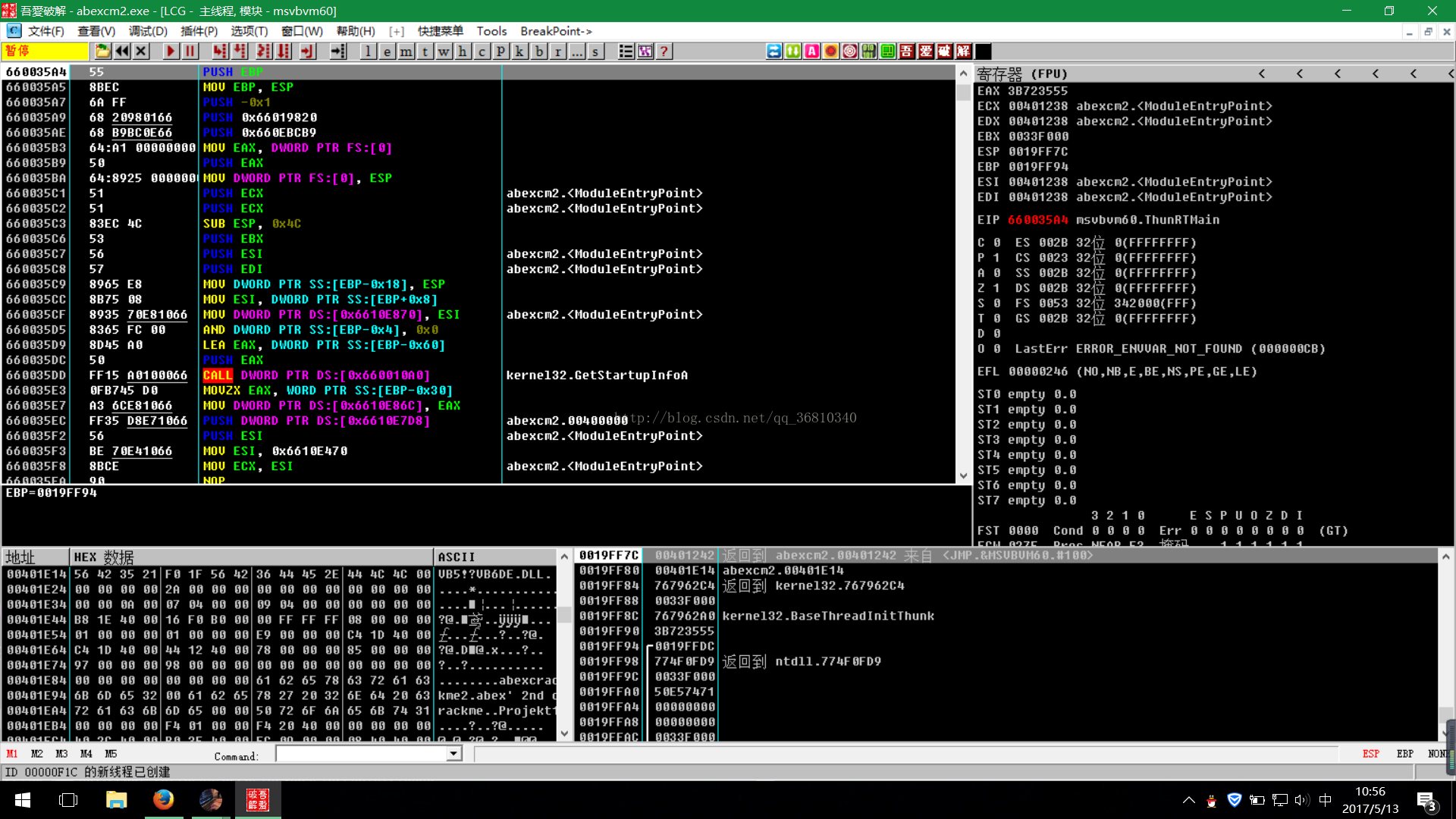

首先OD载入程序:

然后停在了程序的入口点,我们F7跟入下面的call.

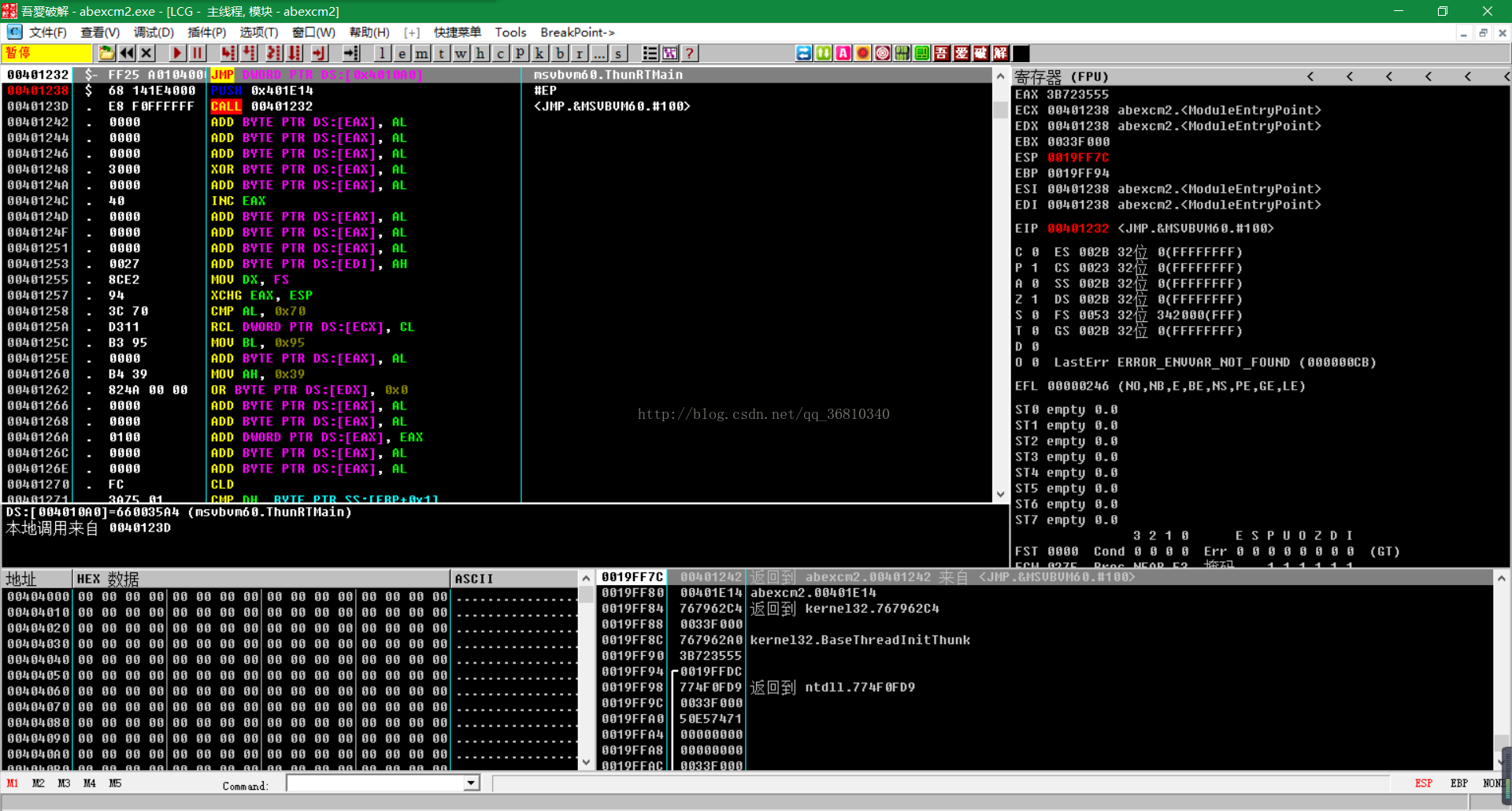

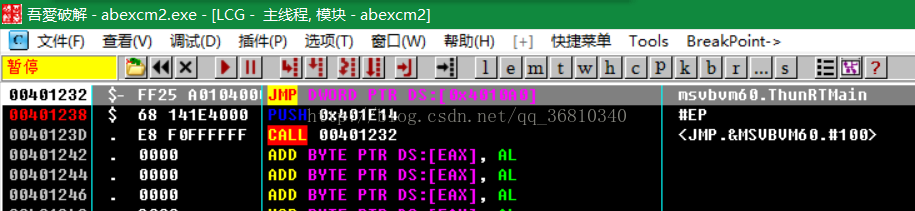

发现先调用了VB引擎的主函数,然后push 401e14把RT_MainStruct结构体地址压入栈,然后转过头来调用401232地址处的代码,跳转到了JMP DWORD PTR DS:[0x4010A0],这里依然是VB引擎的主函数

上面三行代码都是VB启动的全部代码

然后我们需要说一个间接调用的过程:

在调用VB引擎主函数的时候不是直接去访问4010A0地址,而是先PUSH,然后CALL 401032,再跳转到4010A0,这是VC++,VB等编译器常用的间接调用法。

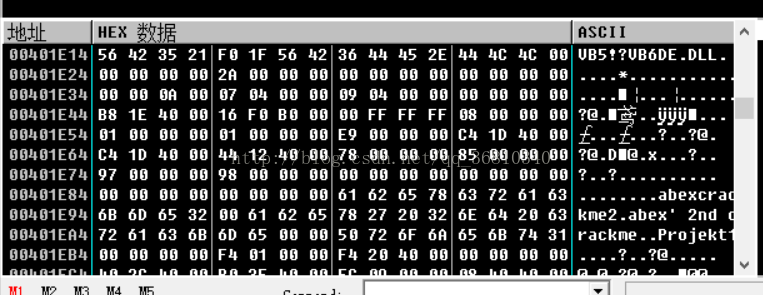

再看一下RT_MainStruct结构体:

也就是这里,它push的地方

RT_MainStruct结构体的成员使其他结构体的地址,也就是说,VB引擎通过参数传递过来的RT_MainStruct结构体获取程序运行所需的所有信息。

再来看看ThunRTMain函数:

没有啥好看的,这里使VB调用的MSVBVM60.DLL模块的地址区域。

159

159

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?