pikachu靶场–(基于表单的暴力枚举)

- 官方版:“暴力枚举”是一攻击具手段,在web攻击中,一般会使用这种手段对应用系统的认证信息进行获取。 其过程就是使用大量的认证信息在认证接口进行尝试登录,直到得到正确的结果。 为了提高效率,暴力PJ一般会使用带有字典的工具来进行自动化操作。

- 个人理解版:暴力枚举简单来说就是瞎猜,乱试。猜对了,就破解成功了。

1.用户名密码登录 BURP抓包

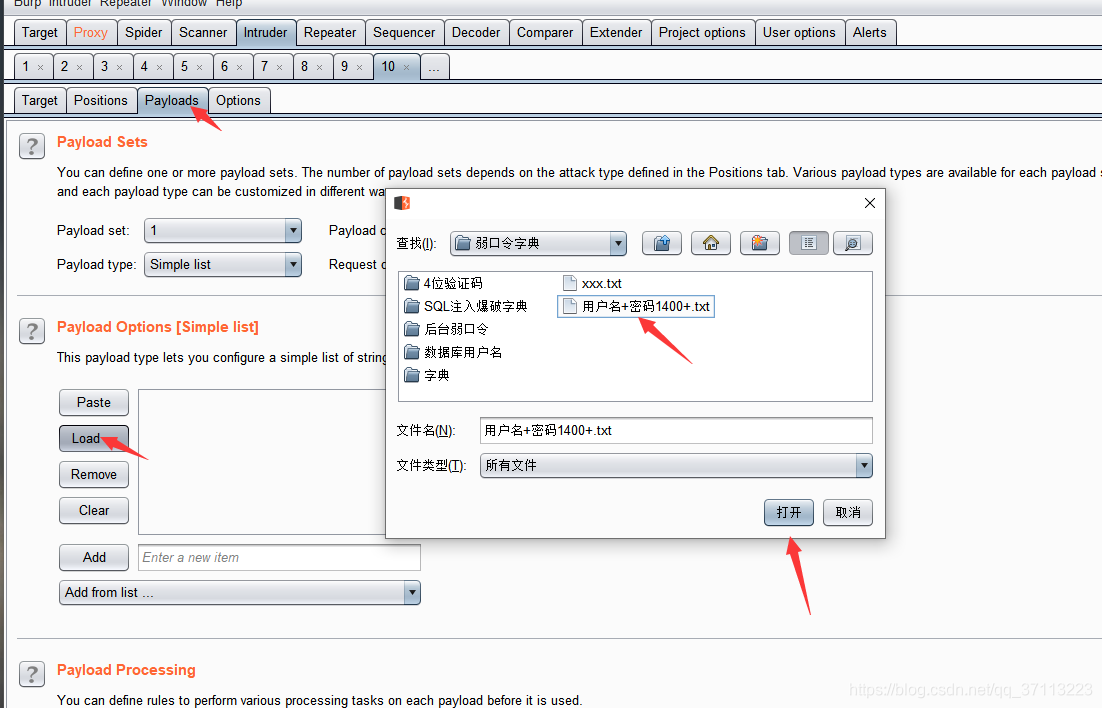

2.CTRL+I发送到intruder模块

3.clear全部清除,将password选中add添加

4.payloads–load–选择爆破字典

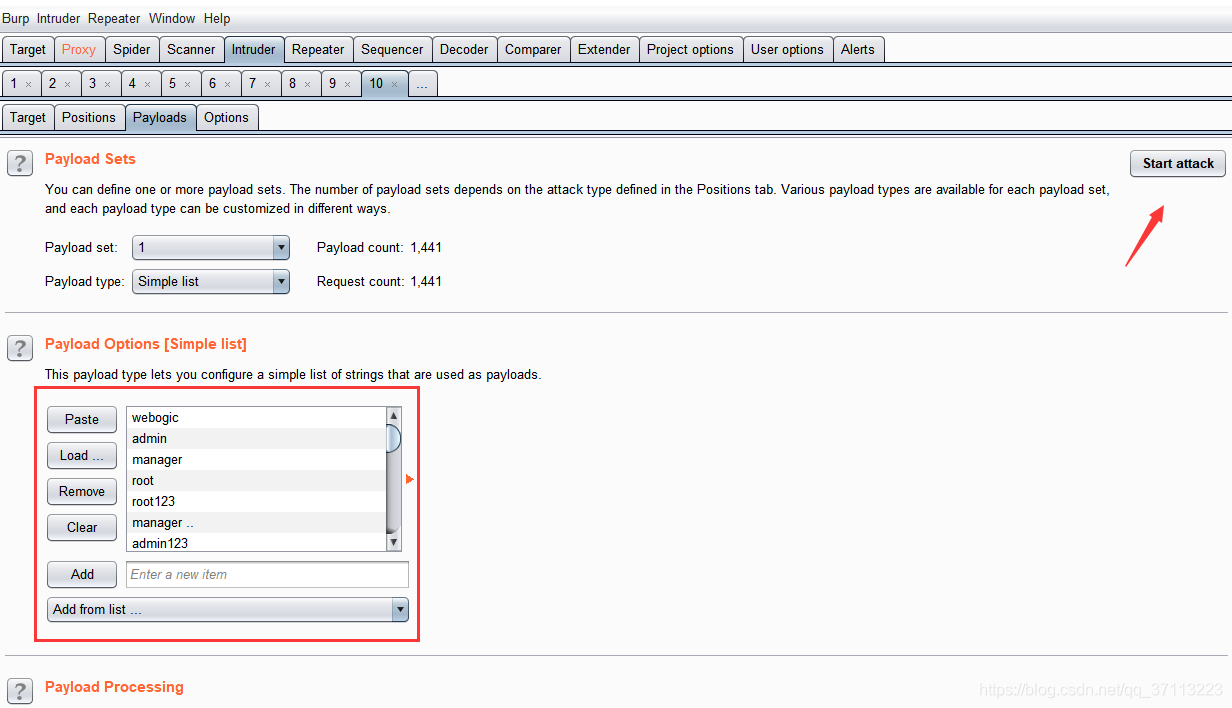

5.start开始爆破

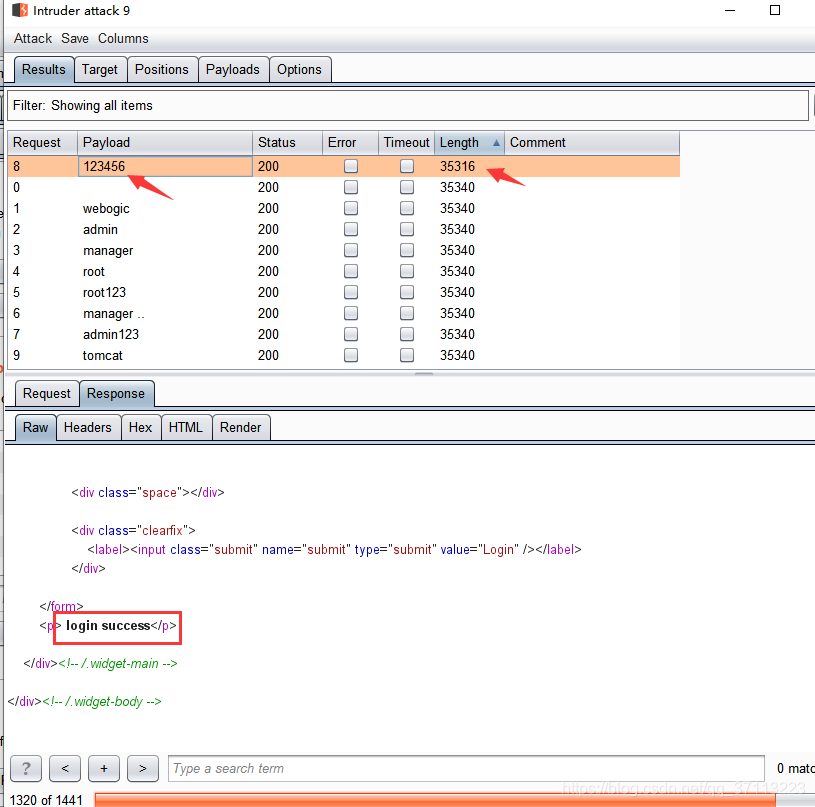

6.爆破成功密码为123456(根据字符长度进行筛选)

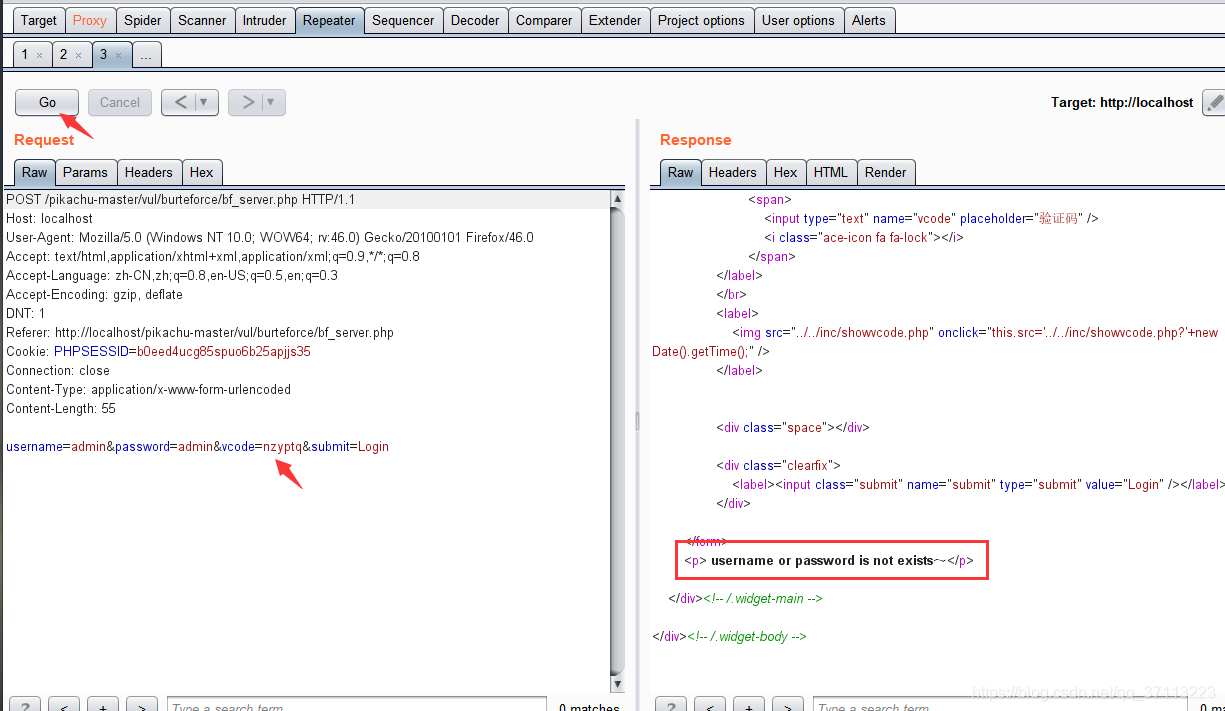

pikachu靶场–(验证码绕过on server)

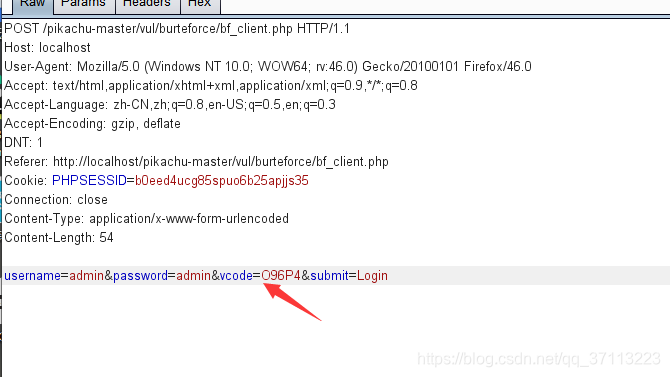

1.输入用户名密码验证码登录 BURP抓包

2.CTRL+R发送到Repeater模块

发包测试几次后发现验证码根本无作用 带着验证码直接进行爆破

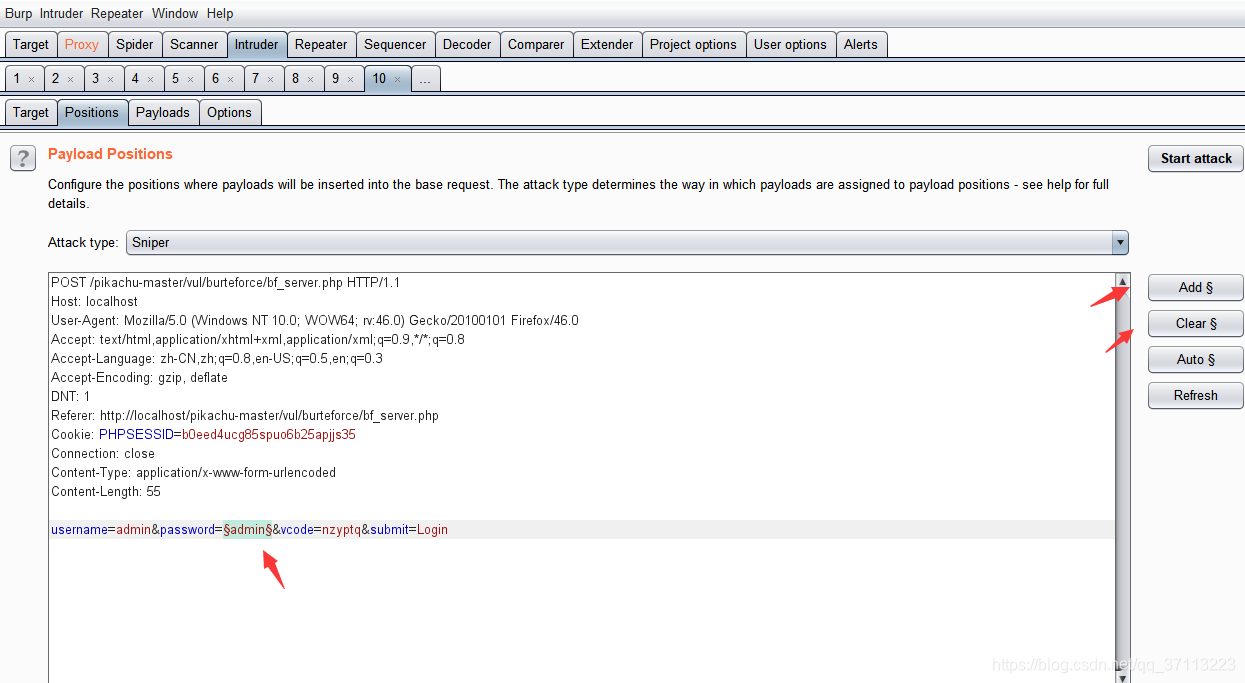

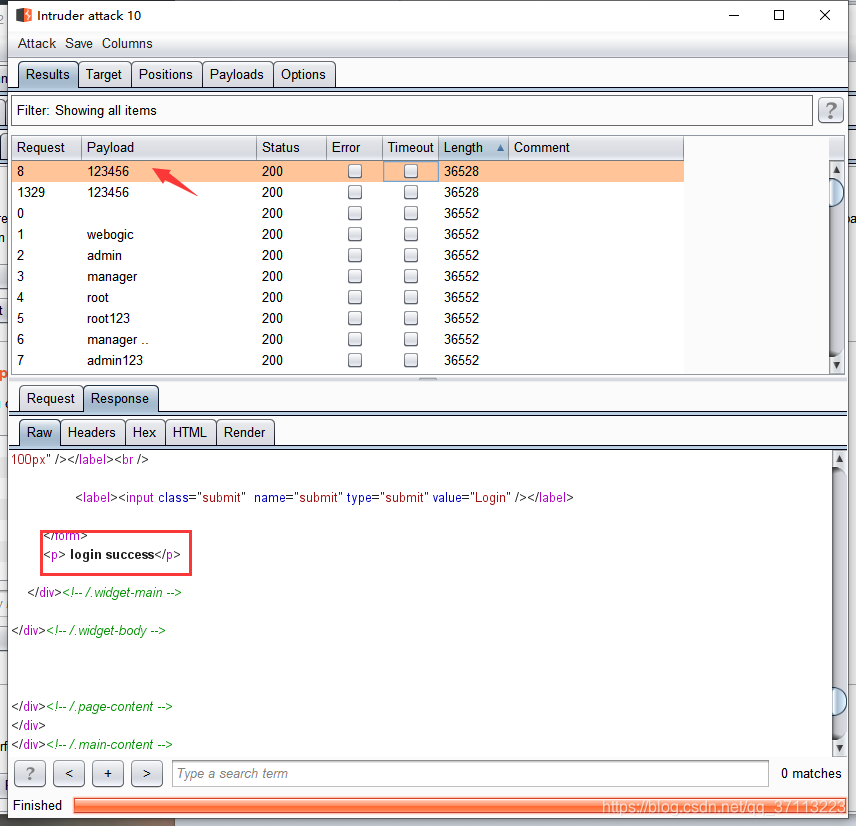

3.CTRL+I发送到intruder模块

clear全部清除,将password选中add添加

4.payloads–load–选择爆破字典

5.start开始爆破

6.爆破成功密码为123456(根据字符长度进行筛选)

pikachu靶场–(验证码绕过on client)

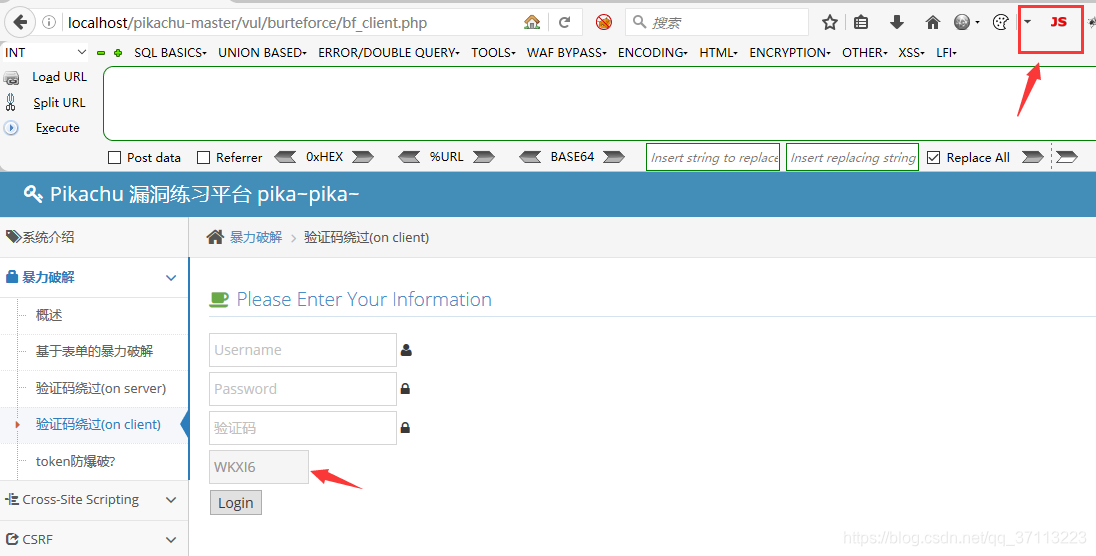

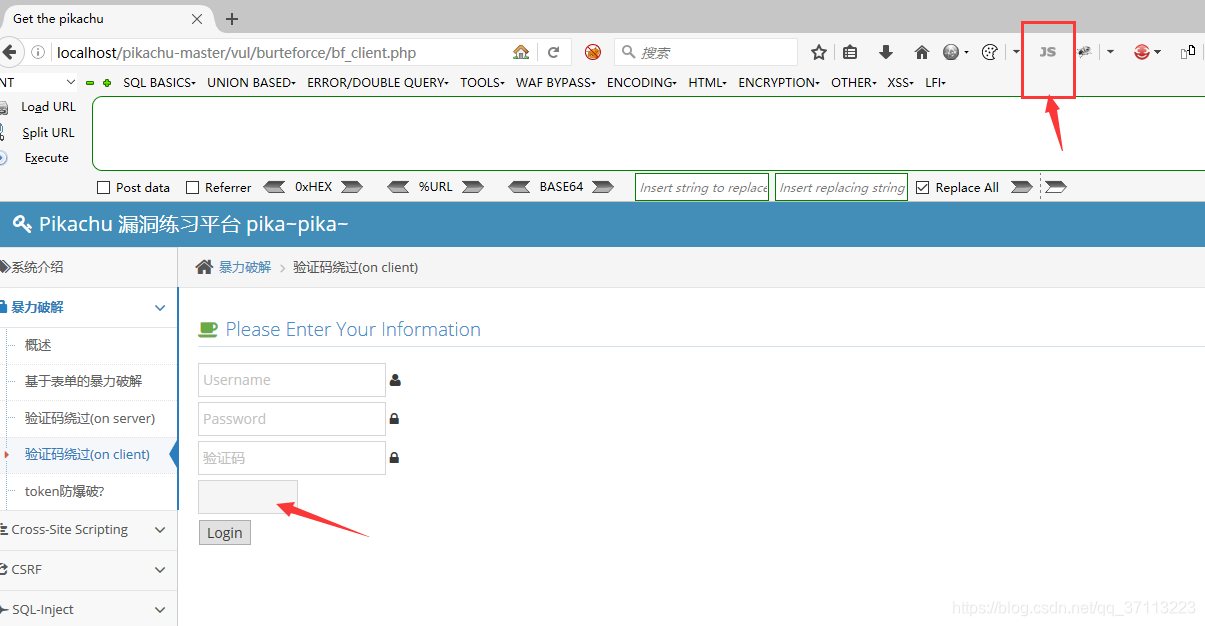

1.发现这一关的验证码比较特殊 尝试前端关闭js后发现验证码直接失效

2.利用这一点可直接抓包进行爆破

3.提供另一种爆破思路 登陆抓包将验证码删掉进行爆破

4.成功爆破到密码

pikachu靶场–(token防爆破)

1.个人感觉token在这里起不到很大的作用,依然用burp进行爆破就可以。只不过需要设置token值 不懂的小伙伴可以找度娘问一下token是什么

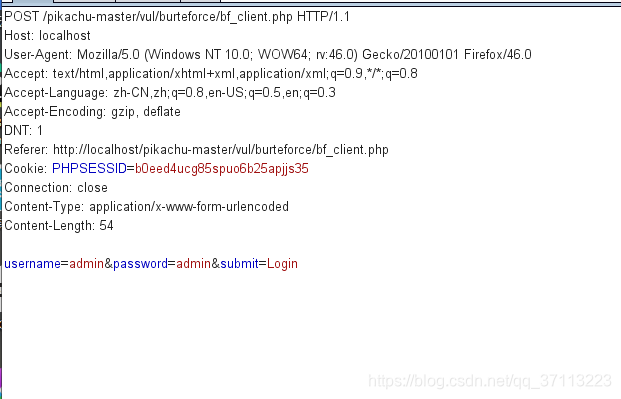

2.首先CTRL+I发送到intruder模块 clear全部清除,将password与token选中add添加

3.这里要注意一下 需要选择为pitchfork

4.选择options–grep-extract–add添加过滤条件

点击refetch response找到响应包中的token 选中复制token值点击确定

5.将最下方的redirections选择为always

6.paylod1正常导入爆破需要的字典

7.paylod1选择Recursive 将刚才的token放入3步骤框里

8.将optins 线程调为1

9.开始爆破 爆破成功 密码为123456(根据字符长度进行筛选)

289

289

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?