XSS攻击是Web攻击的常见方法之一,通过对网页注入可执行的代码被浏览器执行,达到攻击的目的。一但攻击成功,可以获取信息、删除日志、发送虚假信息等。通常与其他方式,如Sql注入、click劫持、相对链接劫持等同时实施,已达到入侵的目的。

攻击条件

1.注入攻击代码(如获取cookie消息、调用接口等)

2.注入的代码被浏览器执行

以具体例子作为记录:

模拟一个网页聊天,网聊页面惯用的思路应该是在输入框中输入内容,点击发送按钮,然后在一个div或者其他元素中。先贴上html代码

<!DOCTYPE html>

<html lang="en">

<head>

<meta charset="UTF-8">

<title>Title</title>

</head>

<script src="http://code.jquery.com/jquery-2.1.4.min.js"></script>

<body>

<input type="text" id="text"> // 输入框

<input type="button" id="button" value="生成"> // 模拟发送按钮

<div id="conent"></div> // 模拟发送后的提示

</body>

<script type="text/javascript">

$(document).ready(function () {

$(document).on('click', '#button', function(){

var text = $('#text').val();

$('#conent').html(text);

});

});

</script>

</html>

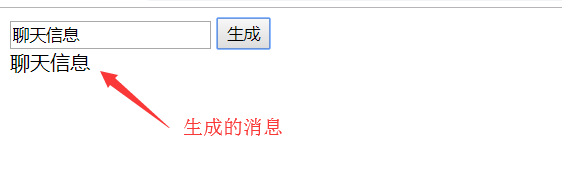

代码很简单,先看下正常运行效果

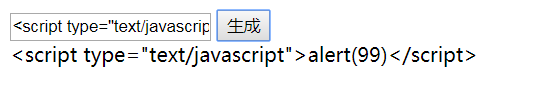

这是正常情况,假如我们输入的是恶意的脚本结果就不一样了。比如输入,然后点击生成。

可以看到脚本已经被执行了。如果将alert弹框换成其他的脚本,比如调用接口或者获取cookie数据,那后果是难以控制的。由此看来,代码是不安全的。那么,针对这一情况,如何解决呢?我们可以采用下面这种方法,让脚本转义。

<script type="text/javascript">

$(document).ready(function () {

$(document).on('click', '#button', function(){

var text = $('#text').val();

text = transfer(text);

$('#conent').html(text);

});

});

// 转义函数

function transfer(text) {

var result = "";

for (var i = 0; i < text.length; i++) {

var ch = text.charAt(i);

switch (ch) {

case '&': result += ("&");

break;

case '<': result += ("<");

break;

case '>': result += (">");

break;

case '"': result += (""");

break;

case '\'': result += ("'");

break;

case '/': result += ("/");

break;

default: result += (ch);

}

}

return result;

}

</script>

结果转义操作后,弹框不会出现,并且也会生成输入框中的内容。

如此,算是完成了一次简单的安全操作。例子中,在输入框中输入脚本,点击生成,将脚本注入到页面中,然后被浏览器执行,满足xss攻击的两个条件。

初级篇至此,感兴趣可继续阅读进阶篇,欢迎评论,交流学习。

2969

2969

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?