取出证据,就是要从计算机设备中获取信息,供案、事件调查使用。对一台处于关机状态的计算机来说,所有东西都存在了硬盘;正在运行的计算机,内存中存储了系统当前运行的状态中。尽管电子取证标准中,被检查的计算机室不允许开机的,但不开机就无法看到计算机的面目,相关技术也值得研究和学习。

1.硬盘数据的获取和固定

目前从实现的角度来看,硬盘分为机械式硬盘和SSD硬盘等,但是从数据获取上来看,除了物理获取这一方式,其他的都大同小异。

当被检查的计算机处于关机状态下,且不可拆机的时候,可以使用取证专用的Linux可启动光盘。这是因为现代操作系统一般都支持页交换,当硬盘中某个分区被挂载之后,就存在被操作系统作为页交换空间的风险,且取证人员的误操作也会影响相关分区的数据。Linux的相关设置比较好做、有文档支持、不涉及版权问题。

第二种方法是用硬盘复制机来复制硬盘,硬盘复制机一端连接源硬盘,一端连接目标硬盘,将源硬盘中的数据字节复制到目标硬盘中。

第三种方法是利用取证计算机复制硬盘,在使用只读接口将源硬盘与取证计算机连接起来之后,如果取证计算机中安装的是Linux操作系统,就可以使用dd程序复制硬盘,如果是Windows操作系统,可以通过制作dd镜像,通过纯二进制形式的复制也能得到硬盘的dd镜像。

对手机硬盘的检查方法可以使用JTAG(Joint Test Action Group)方法,通过跳线的方式将手机置于调试状态下,以获取手机内部存储芯片中的数据。通过adb将下载的BusyBox push到手机的/system/xbinn目录下,执行“chomd 755 /system/xbin”命令,将这个目录的权限改回来,接着执行“chomd 755 /system/xbin/busybox”让BusyBox可以执行,执行“busybox -install”命令安装BusyBox。接着使用adb shell命令连接手机,控制手机发送和电脑接收手机的数据。

当证据取出后,可以对其进行hash运算,以固定电子数据。

2.硬盘分区和数据的恢复

硬盘拿下来之后,接着就是分析。一块硬盘中的分区,其实并不全都可被用户使用,在计算机的磁盘管理中,我么可以看到有1~2个没有盘符的系统保留分区。而在手机中,不能被用户使用的分区就更多了。所以大多数情况下,我们只去检查以读写模式挂载的分区就可以了。

从硬盘镜像中解析出各个分区的方法,要根据MBR或者GPT分区方案来判断。在系统启动之初,BIOS加载MBR并将控制权交托给MBR。MBR中的代码会管理分区的划分。

传统的数据恢复原理利用了文件系统的优化措施,文件系统就是分区。在一个文件复制入文件系统时,会将有关信息记录在文件登录项中。正是因为硬盘的I/O需要时间,所以把文件的内容写入对应的数据块也需要一定的时间。删除的时候只需要在登录项中,对其做一个“已经释放”的标记。

常见的数据恢复工具包括WinHex、R-stuidio、EasyRecovery、FinalData,以及常见的取证工具FTK、SafeAnanlyzer、Encase等。列出文件时,已经被释放的文件也会展现出来。

因此,以上我们得出的结论就是,文件删除后没有任何数据写入文件系统的情况下,才可以成功。必要的,应该立即拔掉电源。

但大多时候,面对的是文件已经被覆盖了,分为以下三种情况:

- 原文件登记项被覆盖了,但是原文件占用的数据块没有被影响。可以使用各种数据恢复工具和电子取证工具只针对分区进行扫描,根据数据恢复时所使用的计算机性能、存储设备的性能、分区中当前数据的复杂程度,对大小正常的分区的扫描耗时以小时为单位计。

- 原文件登录项没有受到影响,但是原文件占用的数据块全部或部分被覆盖了。好像专业的技术人员更喜欢处理这种普通工具无法完成的工作。第一种思路是数据在文件中的存储编码寻找数据:如在《头部缺失的 JPEG 文件碎片恢复》一文中,犯罪嫌疑人被怀疑传播儿童色情照片,取证者控 制其电脑准备搜集证据,但是发现里面的数据已经 被删除。随后计算机取证者利用文件雕复等技术获 取了大量的图像文件碎片,遗憾的是大部分恢复出 来的碎片却并不能正常解码和显示出来。究其原因 是因为恢复出来的 JPEG 文件大部分已经损坏。利用流的自同步特性,从残缺的数据中推算出图片中某个片段的初始位置,加上JPG文件头来恢复数据。《Word文件雕复技术的研究》一文中,同样是这种思路来进行修复。另一种思路是根据数据在文件中的存储编码寻找数据。

- 原文件登录项被覆盖,且原文件占用的数据块全部或部分被覆盖。最为险峻的状况,仍然使用残缺文件修复或者特征码方法进行恢复。

3.内存分析

开门见山来说,要进行内存分析,首先要获得内存镜像。

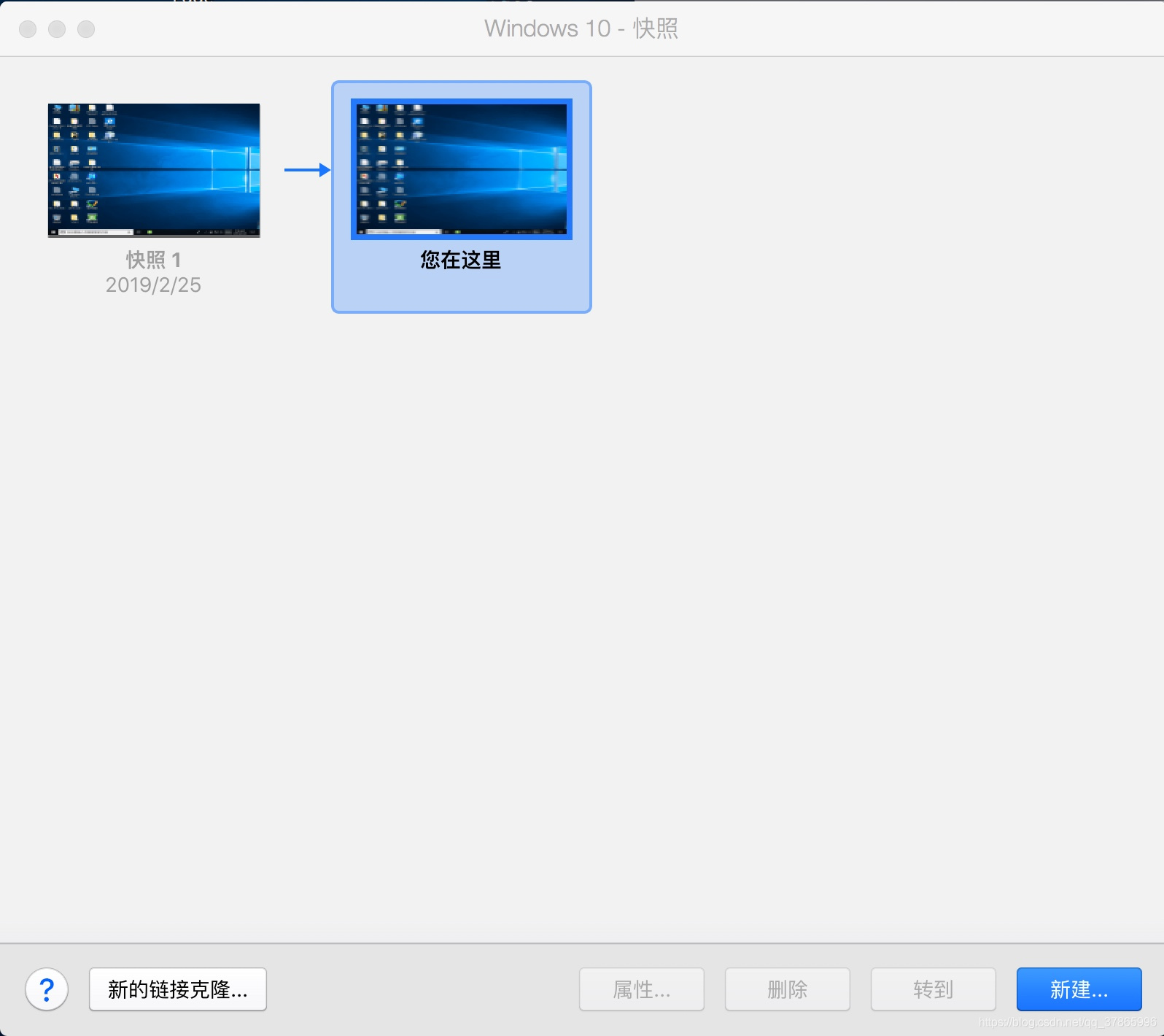

如果当前分析的系统在虚拟机中,我们直接做一个快照,就可以保存下来了。

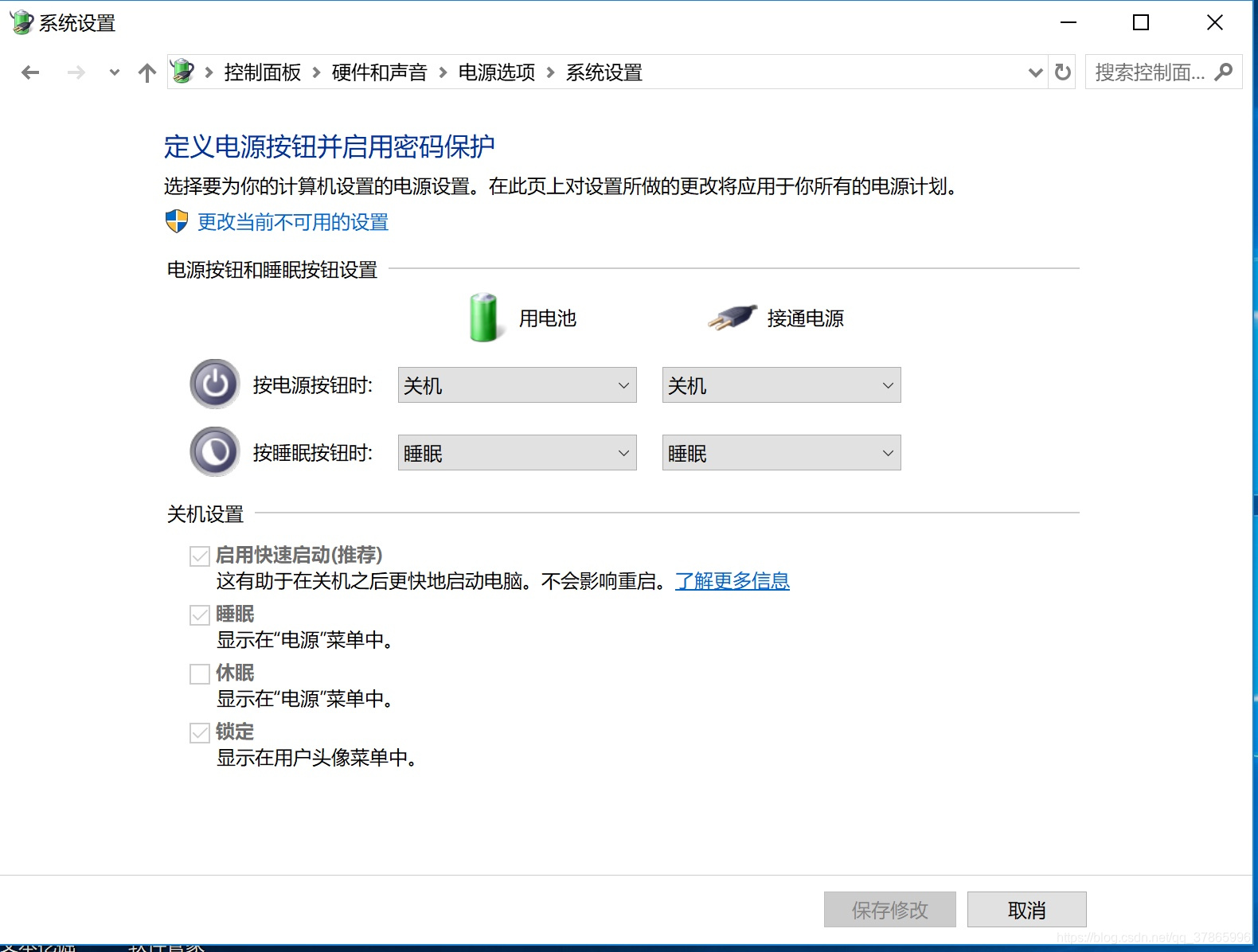

如果分析的系统就在主机当中,且到场的时候电脑处于开机状态,可以使用笔记本电脑的休眠文件来获取系统物理内存的镜像:

休眠的时候,系统会将物理内存备份到C:\Hiberfil.sys。

我们也可以利用崩溃转出文件获取。最简单的办法是在微软官网下载一个NotMyFault的工具,选好内核崩溃的种类,单击Crash就可以蓝屏了。需要牢记的是我们需要包含完整内存数据的完全崩溃转储。

也可以使用专门的工具获取。在Windows中,KnTTools、FastDump等都可以用于获取内存镜像,Linux中择优fmem和LiME,但是因为这些工具在获取时系统仍在运行,可能无法保证内存镜像中数据的一致性。

在内存镜像的分析方面,我们可以使用Volatility这款工具。volatility是一款开源的内存取证分析工具,由python编写,支持各种操作系统。可以通过插件来拓展功能。kali下集成了该工具,命令行输入volatility使用该工具。

4.仿真

5.注册表

请查看上一篇博客

关于文件的寻找,可以使用软件Everything

引用于《加密与解密》(第四版)

781

781

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?