于2021年12月10日,工业和信息化部网络安全威胁和漏洞信息共享平台收到有关网络安全专业机构报告,apache Log4j组件存在严重安全漏洞。全球大约70%的企业和网站将会受到此漏洞的影响,受到攻击,且此漏洞触发频繁、攻击难度低,因此log4j被媒体称为核弹级别漏洞

于2021年12月10日,工业和信息化部网络安全威胁和漏洞信息共享平台收到有关网络安全专业机构报告,apache Log4j组件存在严重安全漏洞。全球大约70%的企业和网站将会受到此漏洞的影响,受到攻击,且此漏洞触发频繁、攻击难度低,因此log4j被媒体称为核弹级别漏洞

攻击原理

log4j是Apache的一个基于java的日志记录组件,log4j2是Apache的一个重构,引入了丰富功能,广泛用于记录程序输出日志信息。

Apache Log4j2中采用了LDAP的简单目录服务结构进行日志的查询。在查询时,通过jndi注入漏洞,攻击者可直接构造恶意请求,触发远程代码执行漏洞。简言之,黑客通过jndi注入在无授权情况下直接控制你的电脑(一般为服务器居多)。使之直接成为肉鸡,进而可搭建僵尸网络,分布式ddos攻击

漏洞危害

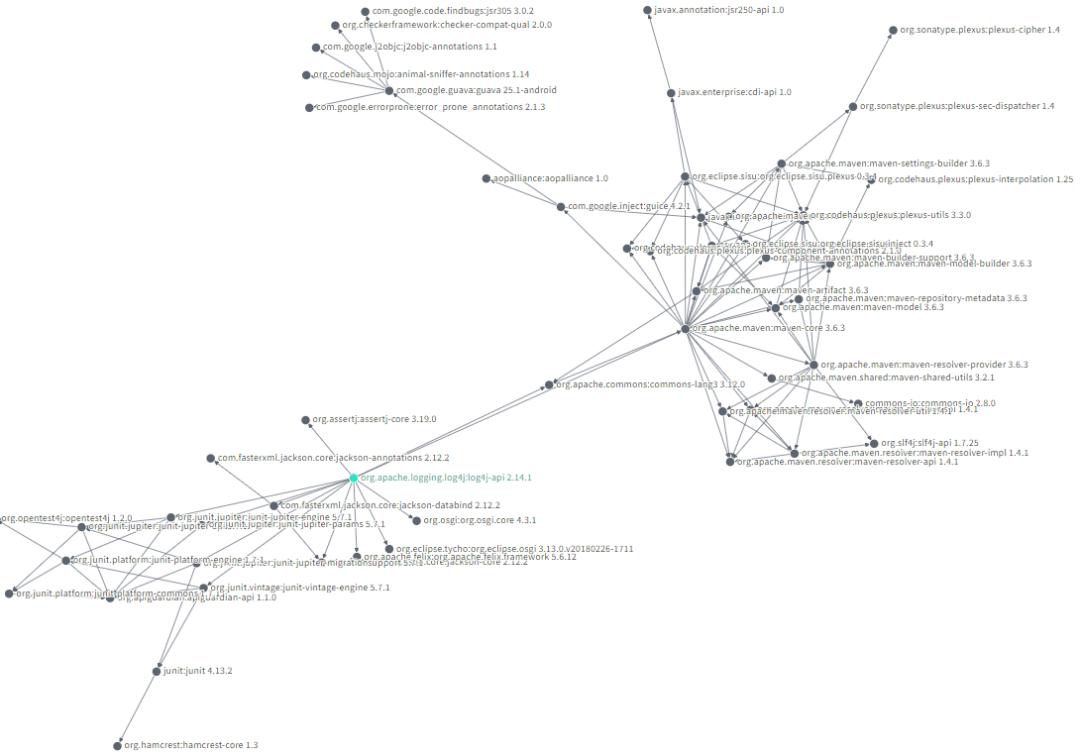

Log4j的各版本已经覆盖绝大多数企业应用和知名网站。已经成为广泛依赖组件,因此IT行业从业人员的排查带了不小困难,从github上看,官方也对此次漏洞措手不及

基于java版的Minecraft大多服务器也因此,连夜停运,进行漏洞修复

log4j影响分布图

log4j影响分布图

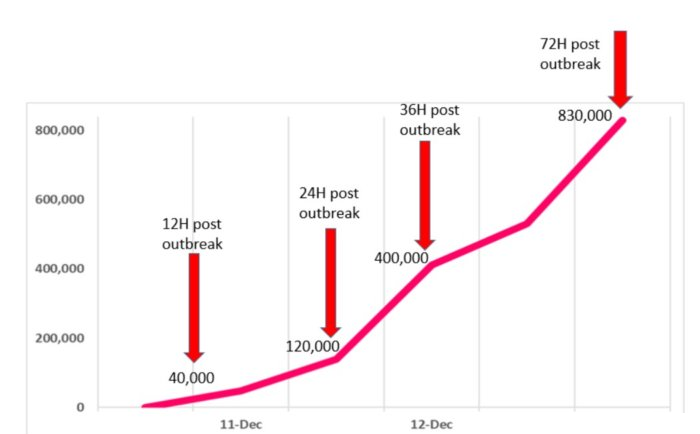

log4j攻击数量

漏洞情况

漏洞等级:高危,该漏洞影响范围极广,危害极大。

CVSS评分: 10(最高级)

受影响的版本:Apache log4j2 2.0 - 2.14.1 版本均受影响。

安全版本:Apache log4j-2.15.0-rc2

修复建议

1.官方现已发布相应的安全版本,将含有log4j 2依赖的更新至官方 log4j-2.15.0-rc1 版本(但最近好像又暴出来0day漏洞)

2.修改JVM参数,设置 -Dlog4j2.formatMsgNoLookups=true

<span class="wp_keywordlink_affiliate">

<a href="http://www.lanqibing.com/tag/log4j2/" title="View all posts in log4j2" target="_blank">log4j2</a>

</span>.formatMsgNoLookups=true

3.在涉及漏洞的项目的类路径(classpath)下增加

log4j2.component.properties

4.配置文件并增加配置项

log4j2.formatMsgNoLookups=true

5.将系统环境变量

FORMAT_MESSAGES_PATTERN_DISABLE_LOOKUPS=true

我的博客文章地址http://blog.huimy.top/18/172.html

321

321

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?