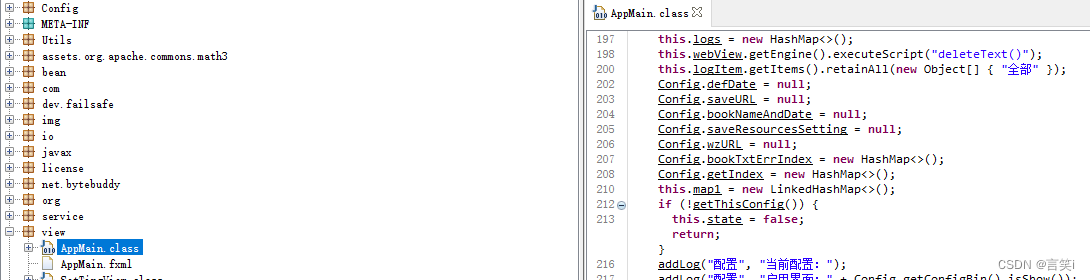

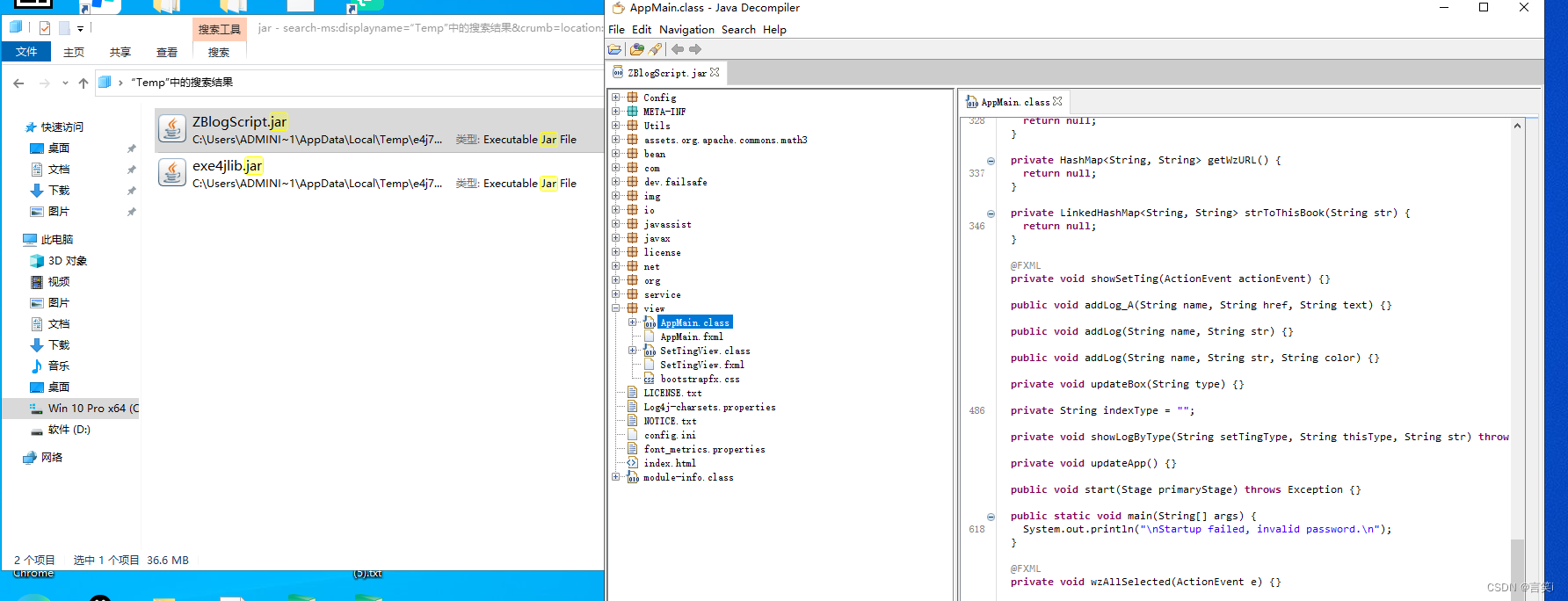

最近用java写了个脚本,由于要交给公司使用,打包后突然想到反编译的问题。随后在网上找了不少资料,有看见说exe4j打包后即已加密,遂进行测试,发现程序在运行过程中,程序的jar文件会暴露在临时目录中(%temp%),然后拷贝出来使用反编译工具进行编译,可见根本没有进行加密,所有代码清晰可见。

为了自身的劳动不被浪费,于是对该jar包进行加密。

-

首先前往gitee的ClassFinal下载jar文件到本地

-

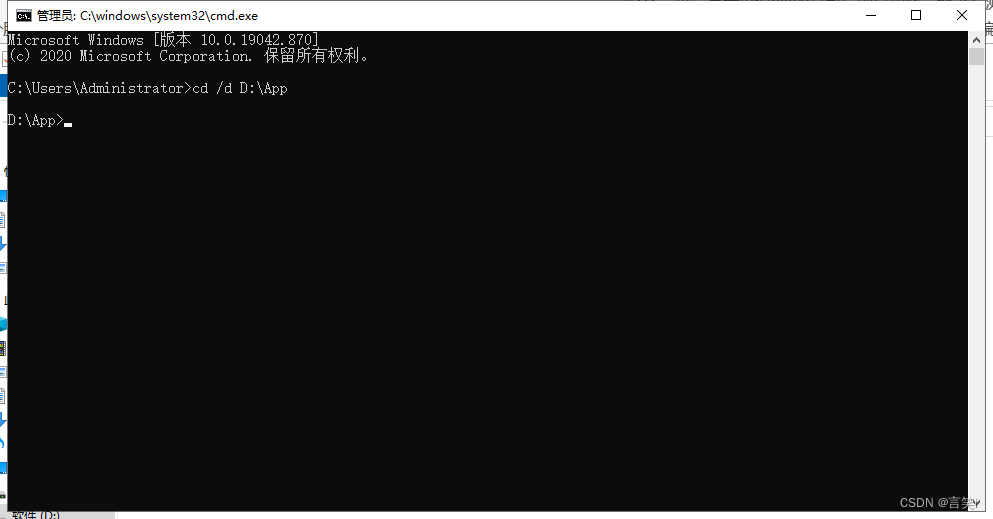

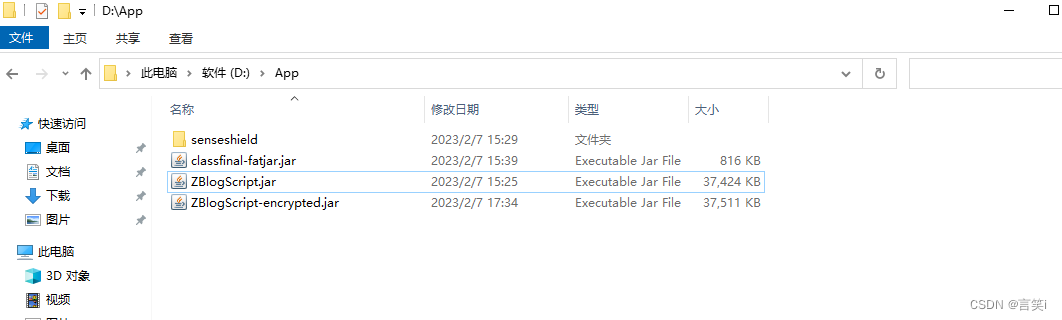

将自己的jar包与加密jar包放在同一个目录下(注意不要有中文路径)

-

打开cmd cd 到此目录中

-

-

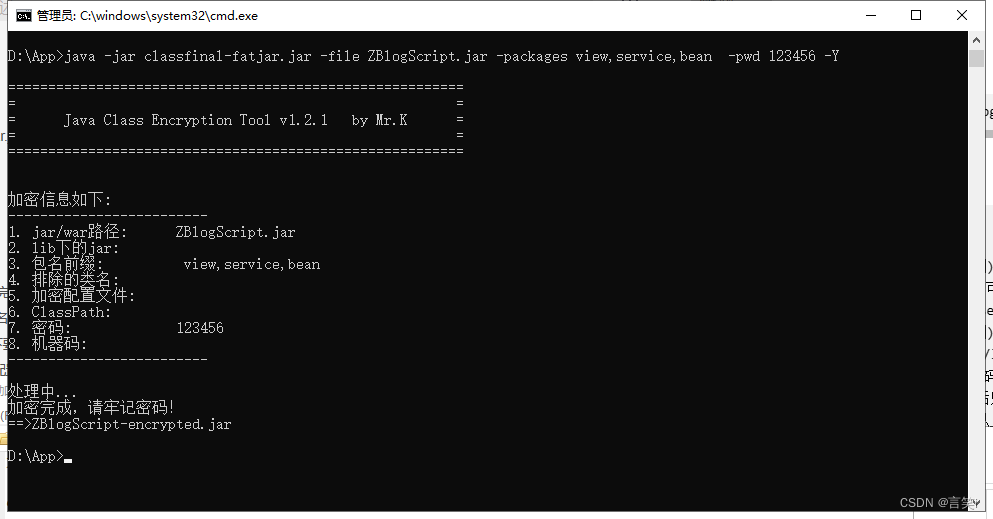

执行命令

java -jar classfinal-fatjar.jar -file ZBlogScript.jar -packages view,service,bean -pwd 123456 -Y

命令参考:

参数说明

-file 加密的jar/war完整路径

-packages 加密的包名(可为空,多个用","分割)

-libjars jar/war包lib下要加密jar文件名(可为空,多个用","分割)

-cfgfiles 需要加密的配置文件,一般是classes目录下的yml或properties文件(可为空,多个用","分割)

-exclude 排除的类名(可为空,多个用","分割)

-classpath 外部依赖的jar目录,例如/tomcat/lib(可为空,多个用","分割)

-pwd 加密密码,如果是#号,则使用无密码模式加密

-code 机器码,在绑定的机器生成,加密后只可在此机器上运行

-Y 无需确认,不加此参数会提示确认以上信息

-

执行完毕后会在当前目录下生成一个*-encrypted.jar 文件,这将是我们使用exe4j打包所使用的文件

-

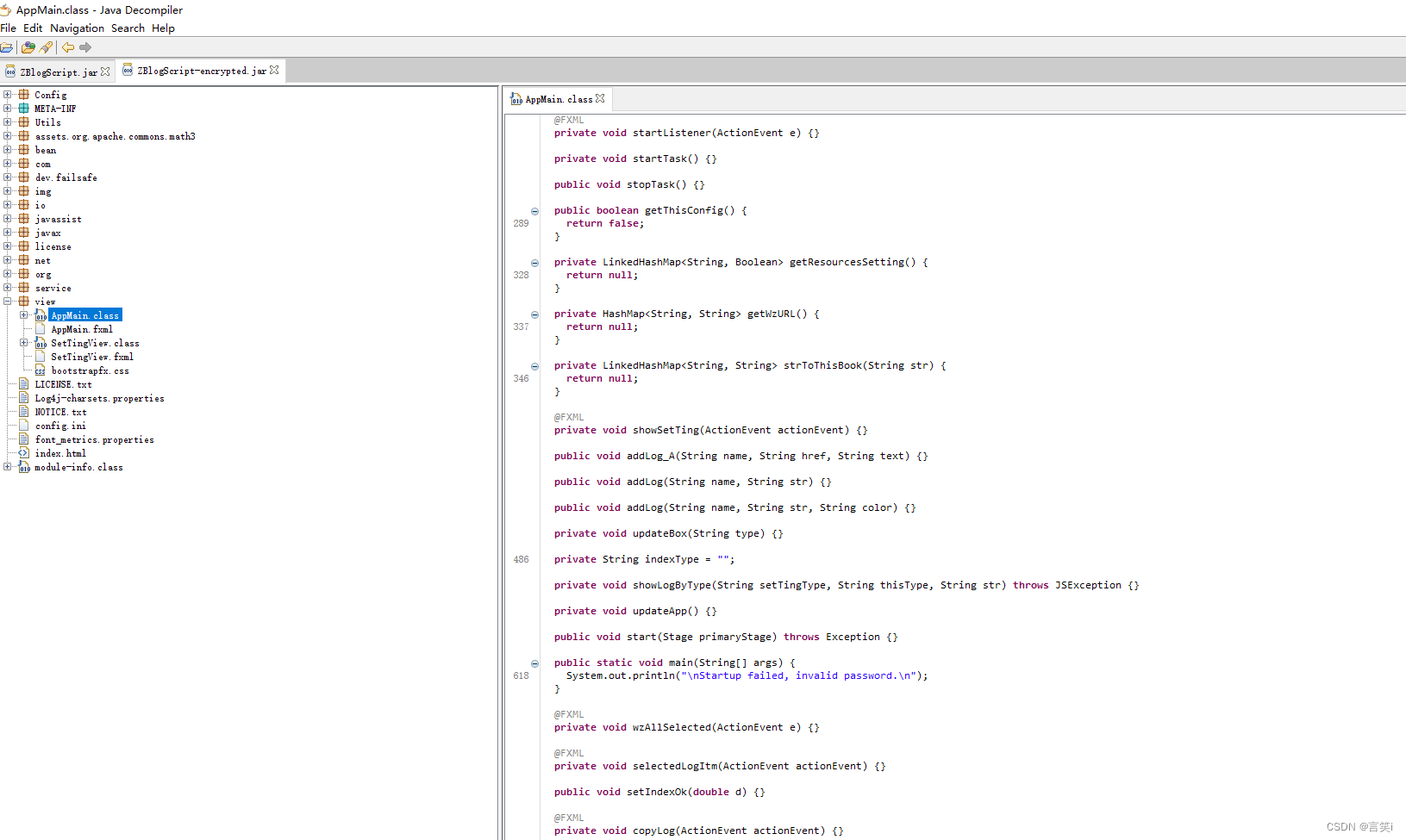

直接将该文件放入反编译工具中,发现加密的包的类中无任何有效数据

-

开始打包成exe:打开exe4j,其余地方无任何变化,就在这里将启动所需的解密参数填入然后正常打包就可以了(此处为了方便,我将*-encrypted.jar文件重命名为原文件名,忽略图片中的参数,使用下方参数)

-javaagent:%EXE4J_TEMPDIR%/ZBlogScript.jar="-pwd 123456" -XX:-DisableAttachMechanism//参数说明

// -pwd 加密项目的密码

// -pwdname 环境变量中密码的名字

-

再次运行加密后打包的exe可执行文件,从临时目录中将jar包拷贝出来用反编译软件打开

发现也没有具体的数据,加密成功

1189

1189

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?