基于eNSP配置GRE VPN

GRE VPN的概念

GRE VPN是一种基于GRE协议的VPN技术。GRE协议是一种通用的网络封装协议,它允许将一种网络协议的数据包封装到另一种网络协议的数据包中进行传输。通过使用GRE协议,可以实现不同网络协议之间的互通,从而满足企业在不同网络环境下的通信需求。

GRE VPN的核心原理

GRE VPN是一种点对点的第三层VPN技术,它使用GRE协议来封装乘客协议的数据包,在公共网络上建立加密的通信隧道。这种封装允许几乎所有的乘客协议直接通过隧道传输,无需额外的协议转换。GRE VPN不进行任何加密操作,但通常与IPSec结合使用以提供加密和认证,从而增强数据传输的安全性。

1 实验目的与需求

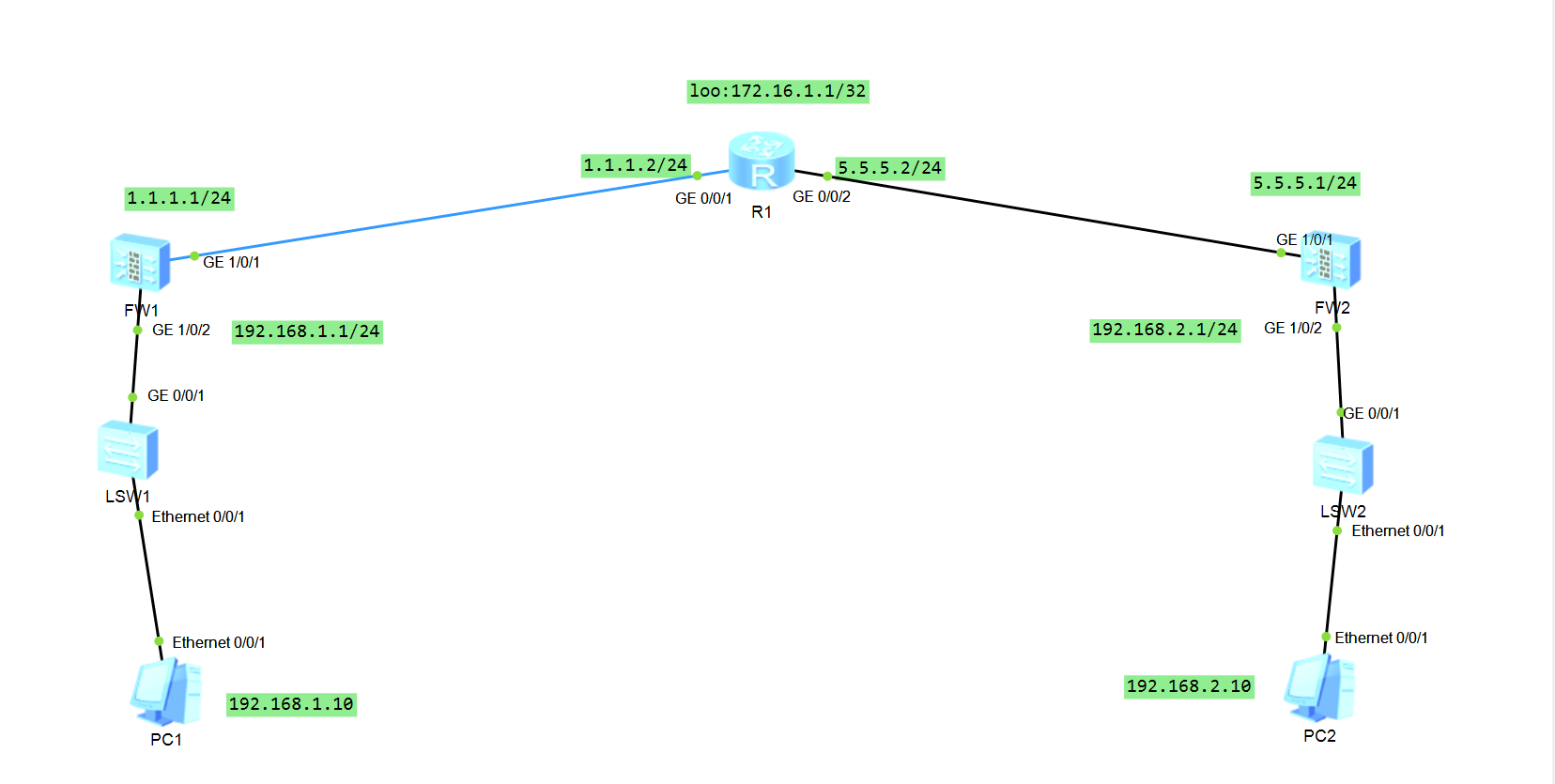

1.1 创建实验环境

1.2 实验目的

掌握GREVPN的基本原理。

掌握GREVPN的配置方法。

掌握防火墙安全区域的划分及安全策略的配置。

掌握防火墙NAT策略的配置。

1.3 实验需求

192.168.1.0/24和192.168.2.0/24网段可以通过NAT(easyip)方式访问外网,假设

AR1为两个网段的默认路由,AR1上的loo0为模拟外网。

192.168.1.0/24和192.168.2.0/24网段借助于在FW1和FW2上配置GRE-VPN的形式

来进行访问。

2 实验步骤

2.1 配置设备接口地址及开启Ping功能

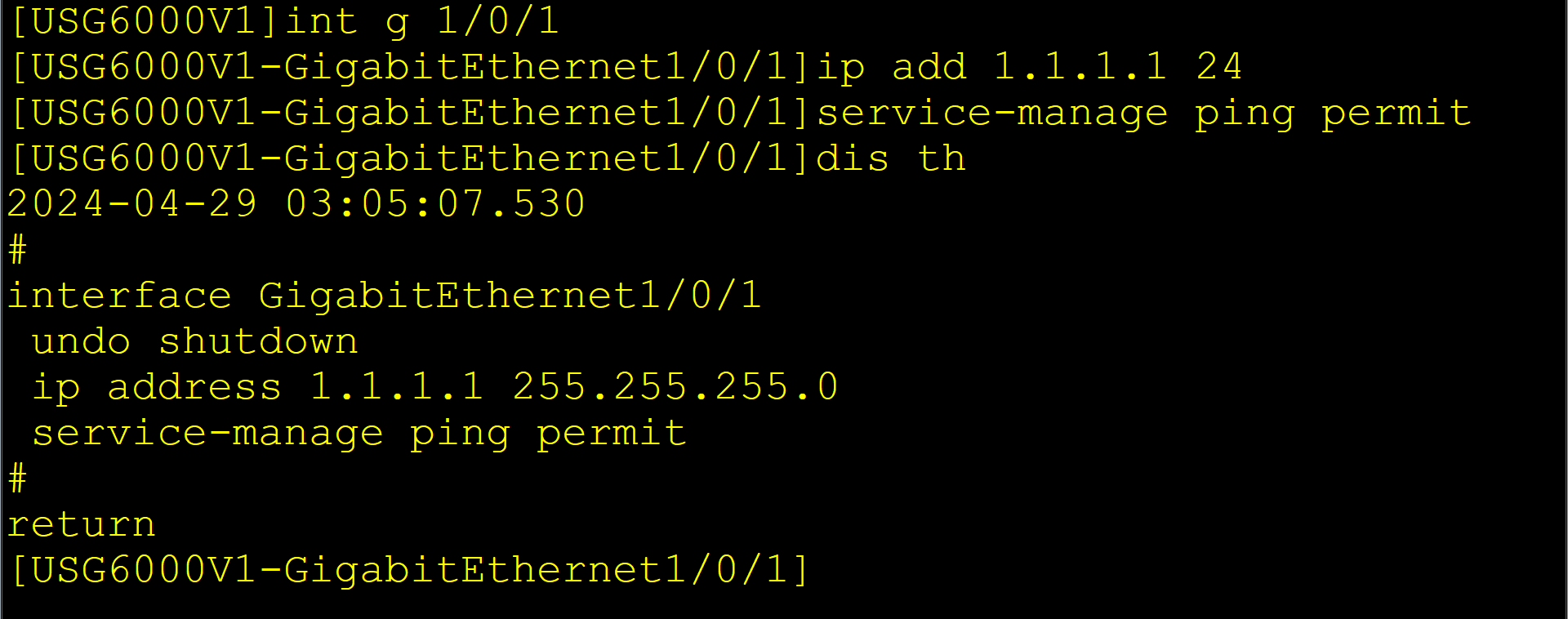

配置FW1接口g1/0/1

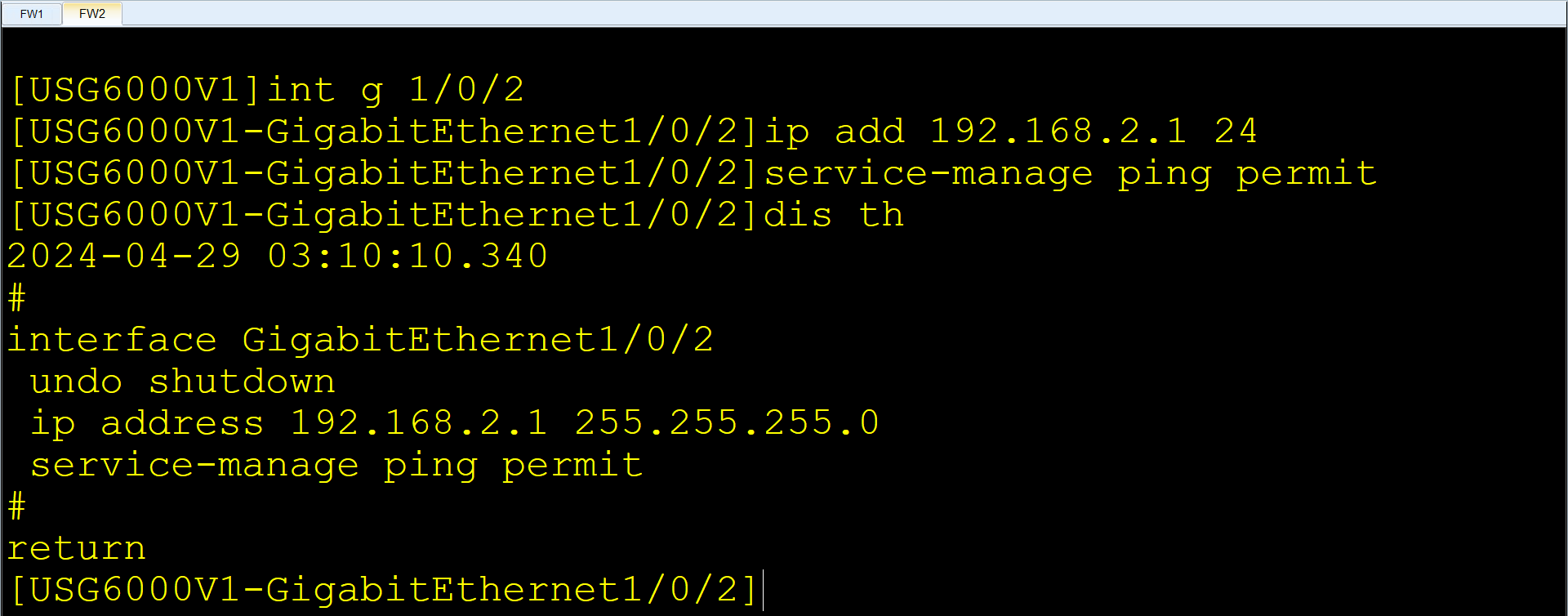

配置FW1接口g1/0/2

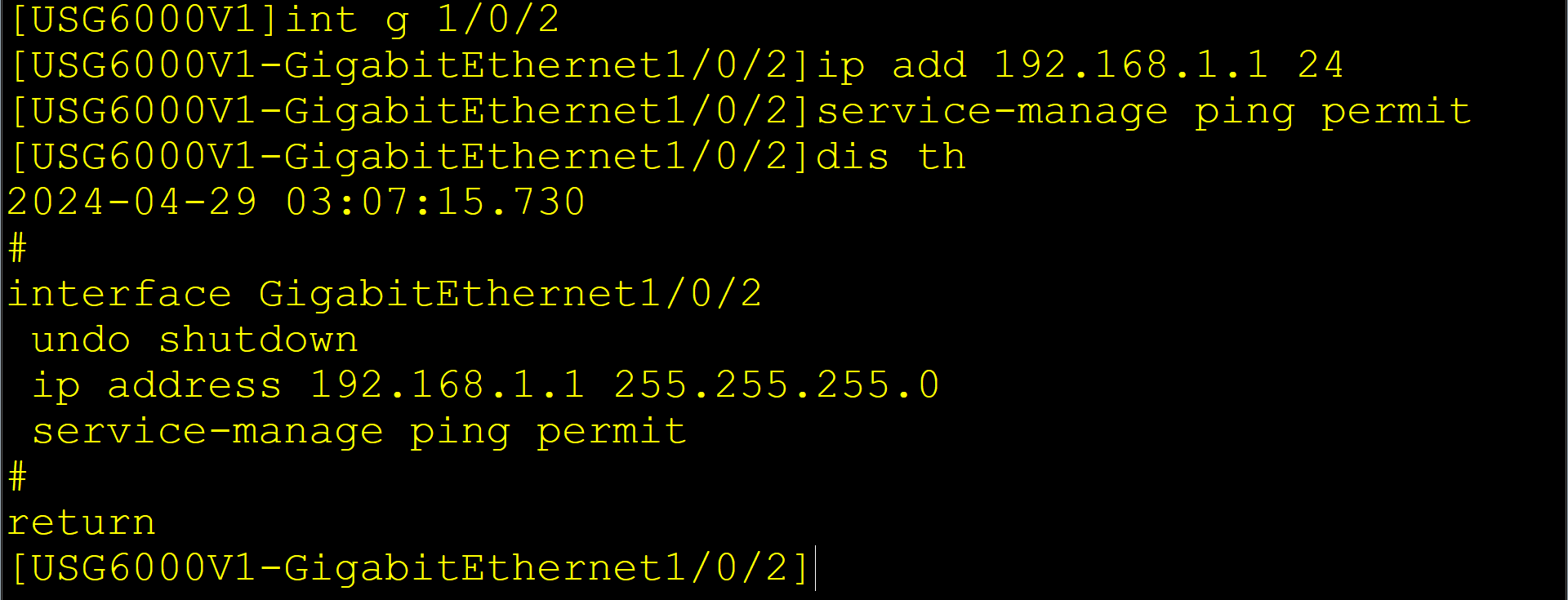

配置FW2接口g1/0/1

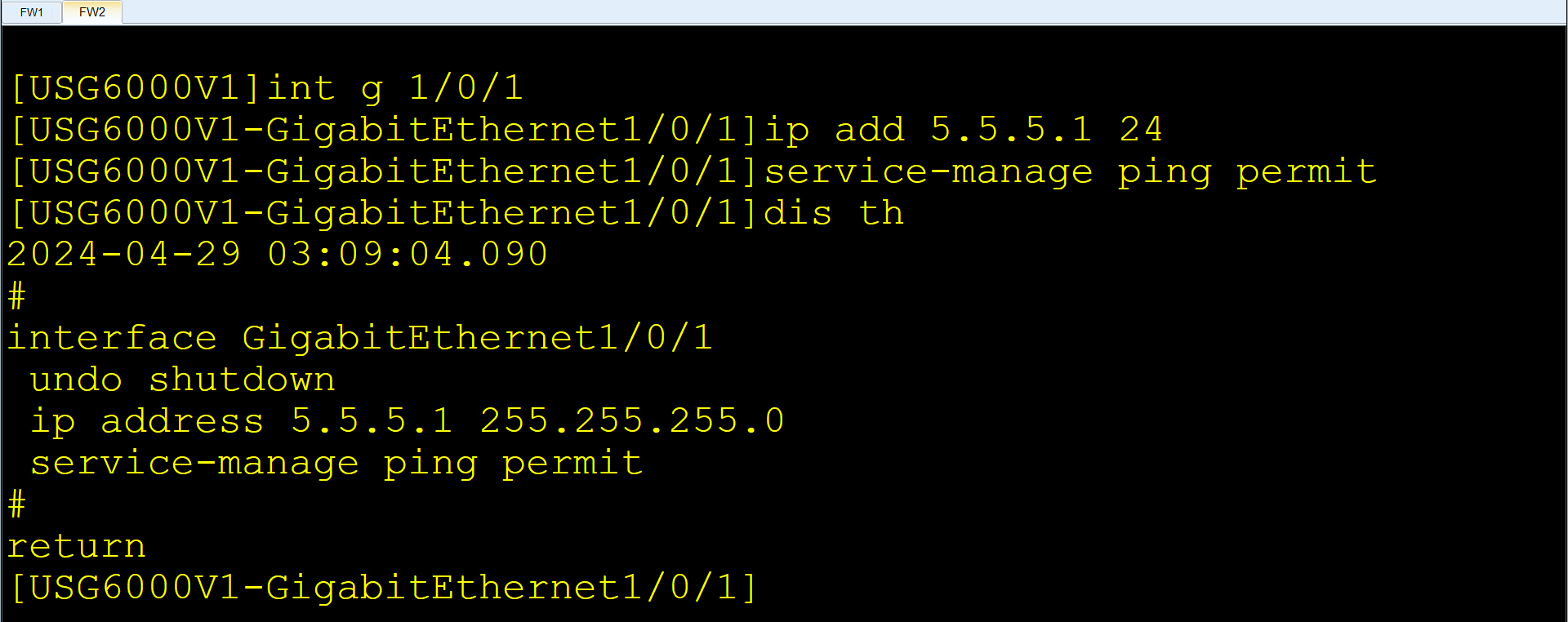

配置FW2接口g1/0/2

配置R1接口地址

2.2 配置安全区域

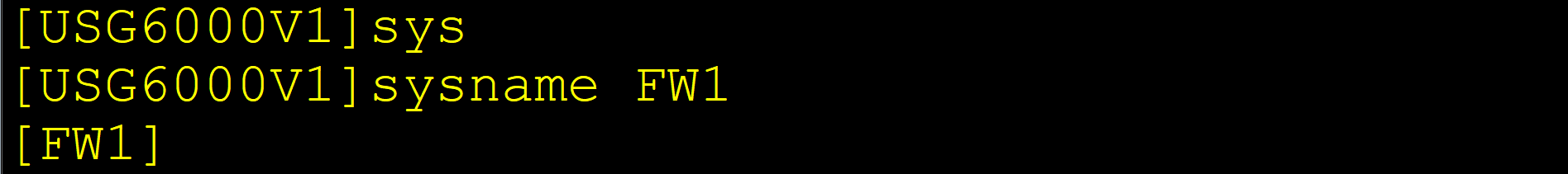

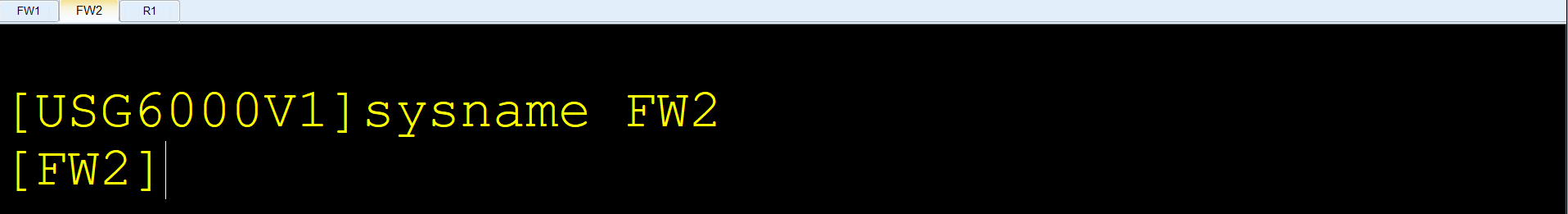

可以给防火墙改个名字,方便我们区分

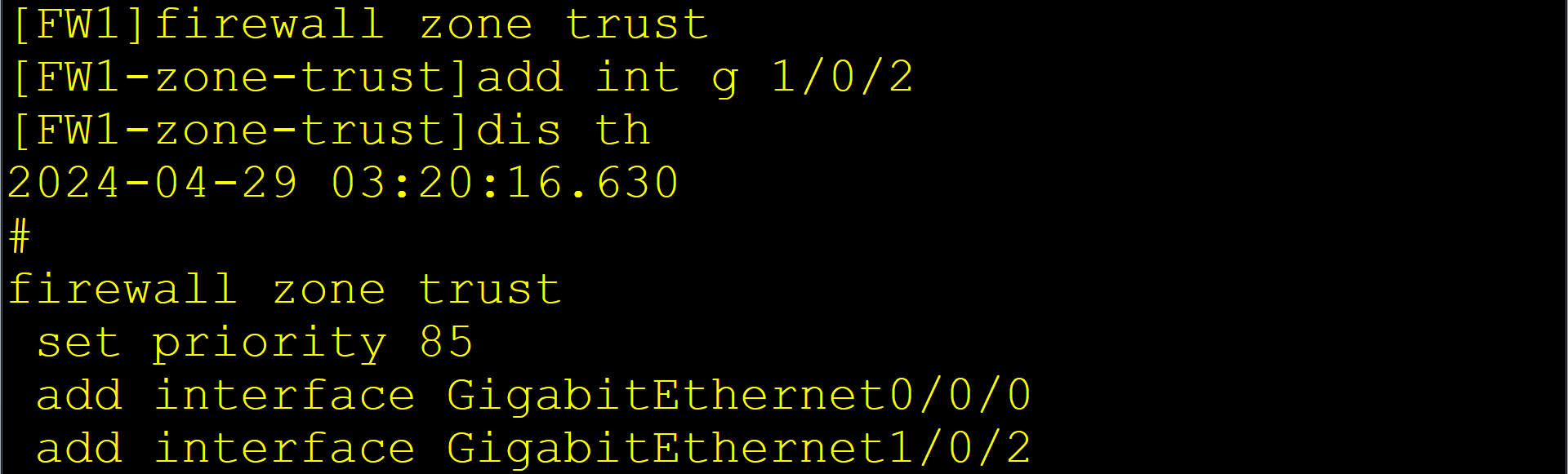

将FW1的g1/0/2口加入trust区域

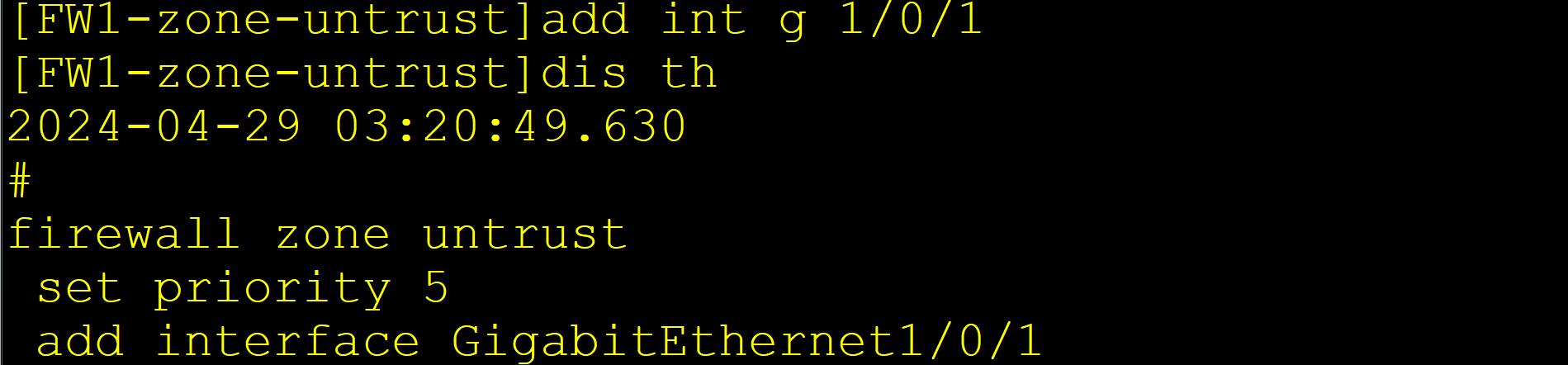

将FW1的g1/0/1口加入untrust区域

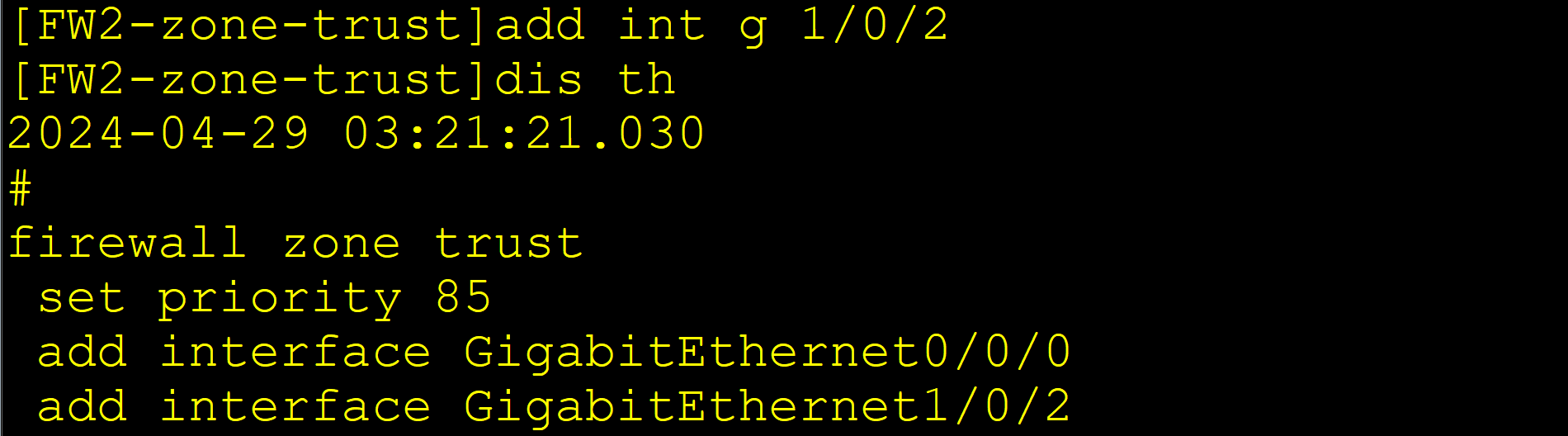

将FW2的g1/0/2口加入trust区域

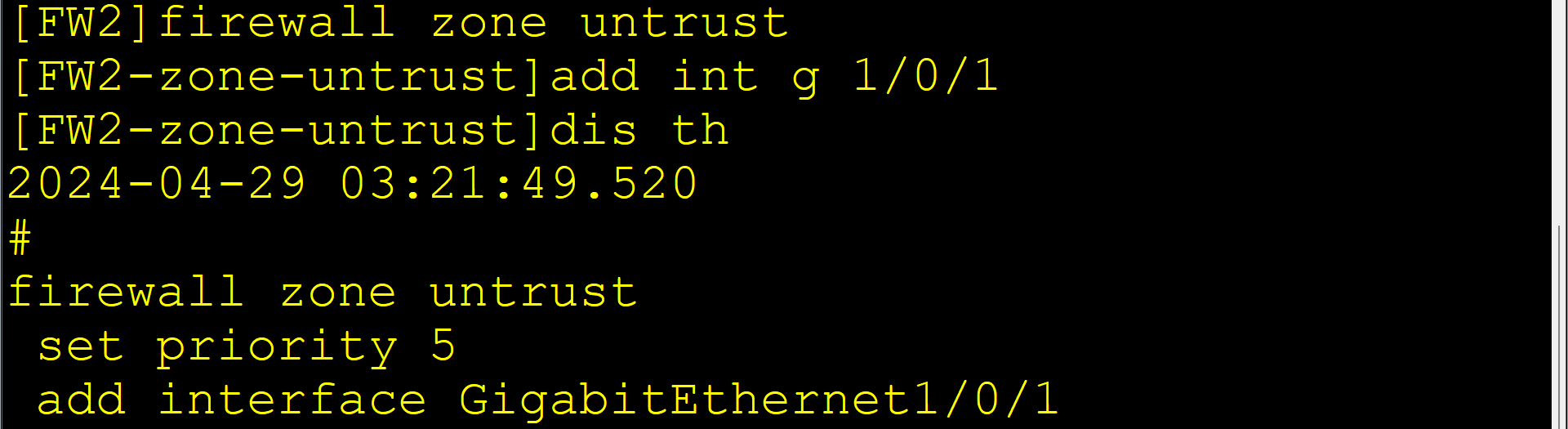

将FW2的g1/0/1口加入untrust区域

2.3 配置安全策略

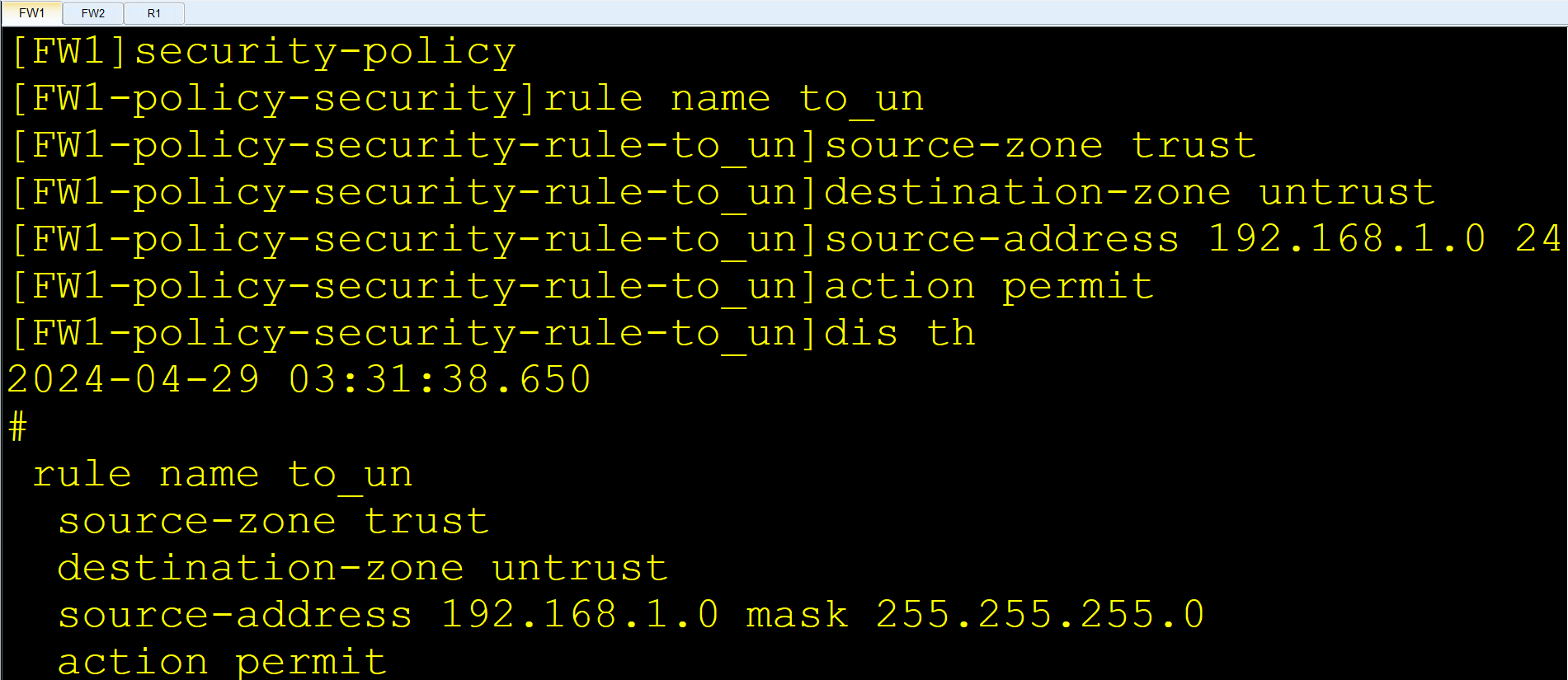

配置FW1 trust到untrust区域的安全策略

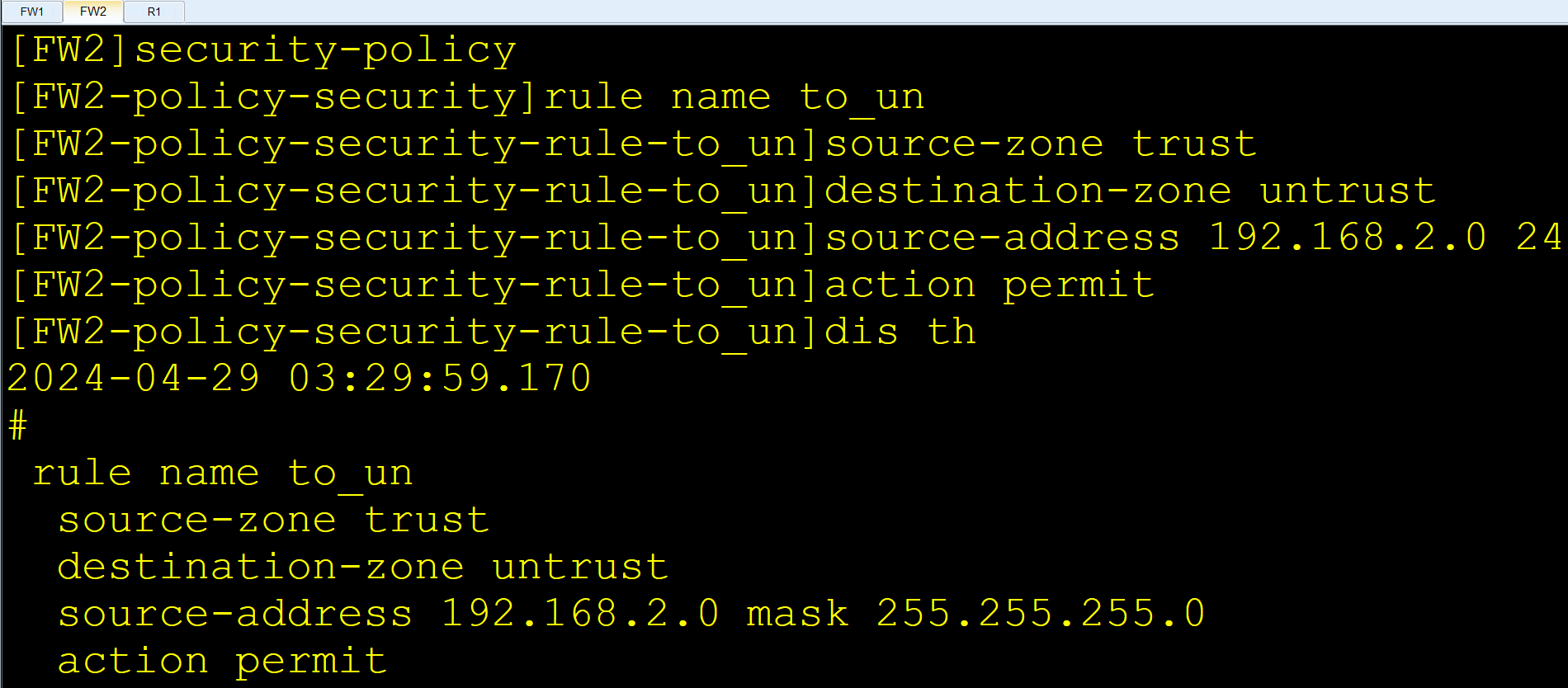

配置FW2 trust到untrust区域的安全策略

2.4 配置NAT策略

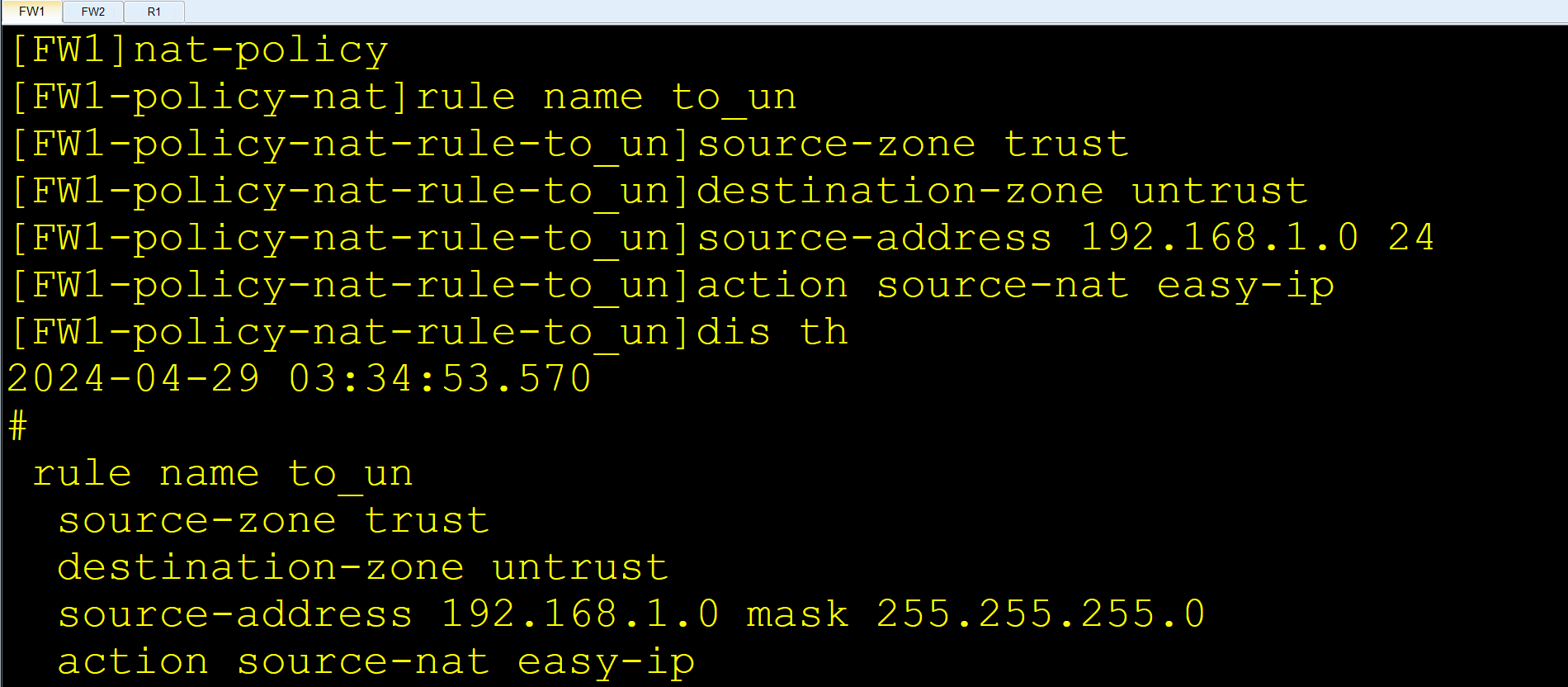

配置FW1的NAT转发策略

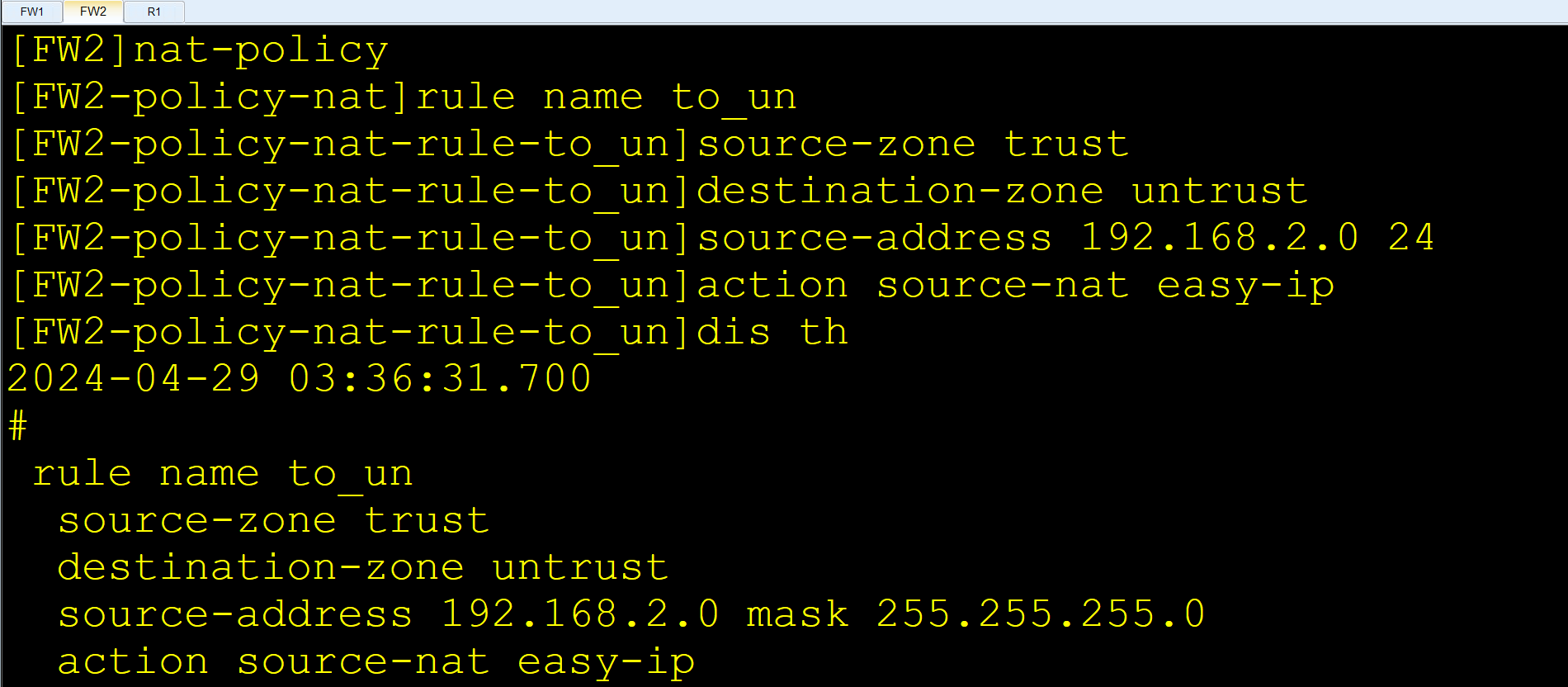

配置FW2的NAT转发策略

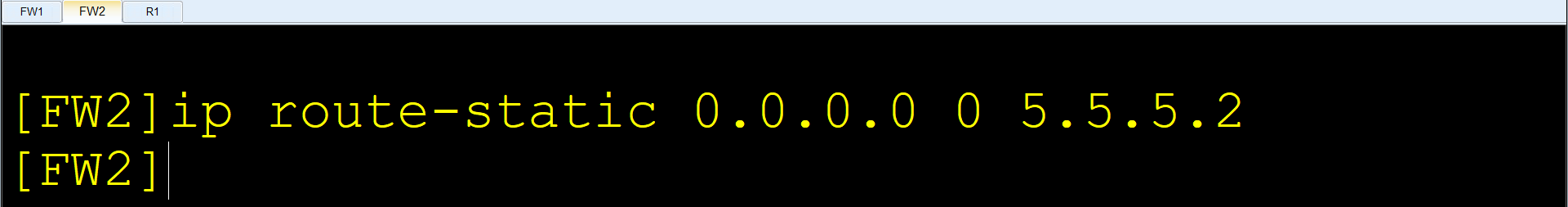

2.5 配置默认路由

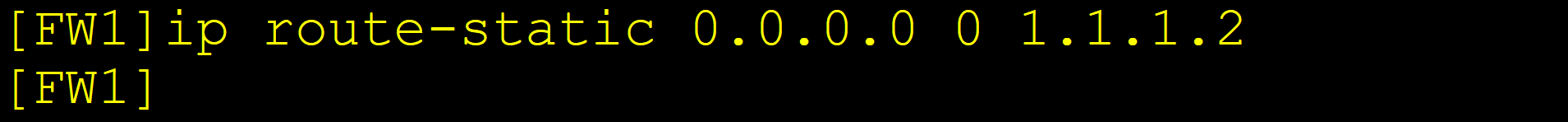

配置FW1的默认路由

配置FW2的默认路由

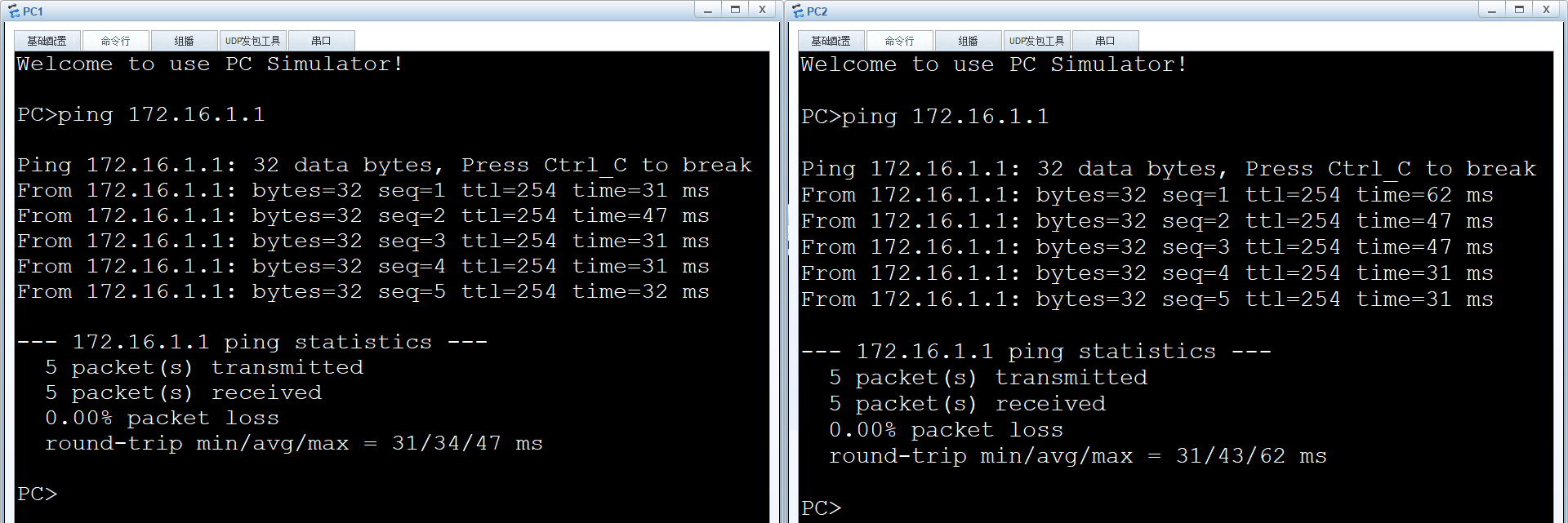

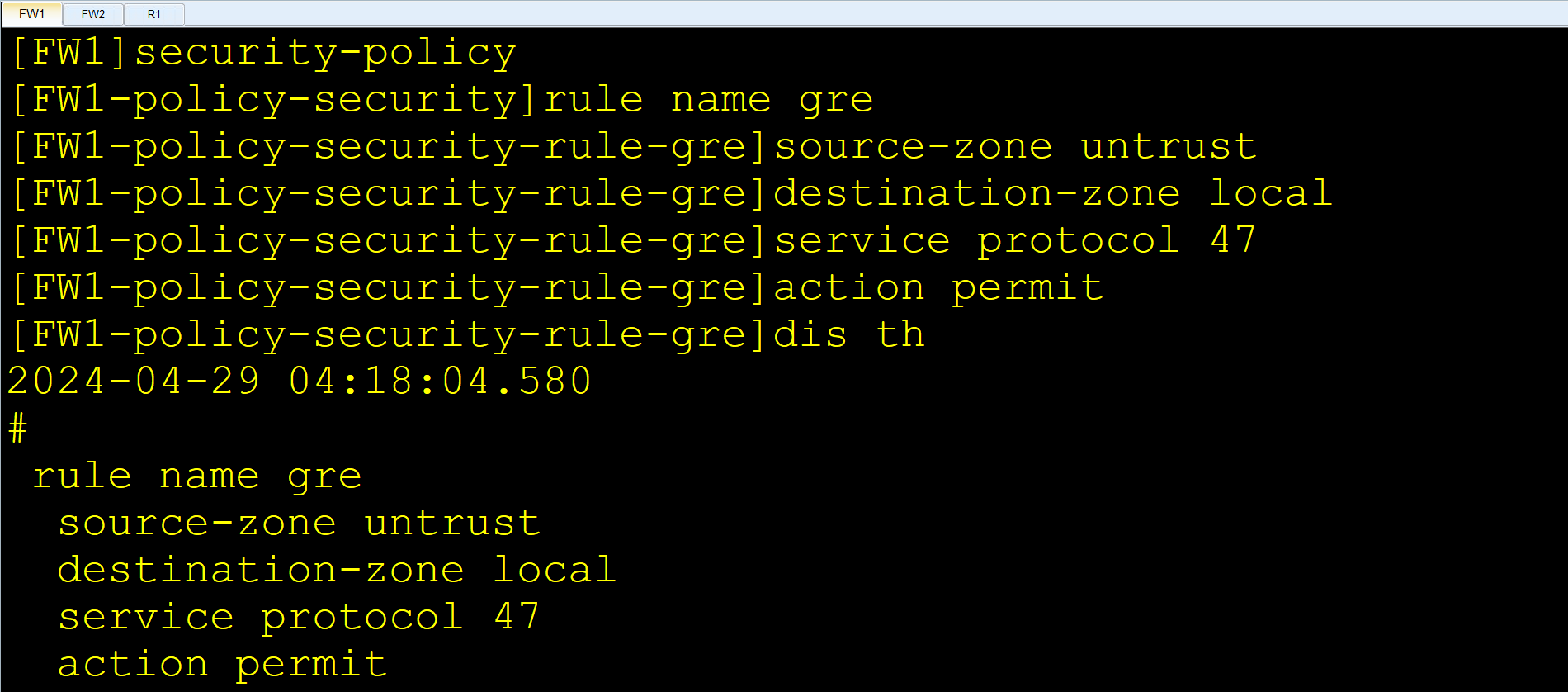

2.6 从两个内网分别ping外网,查看是否能ping通

PC1和PC2的IP地址请自行配置

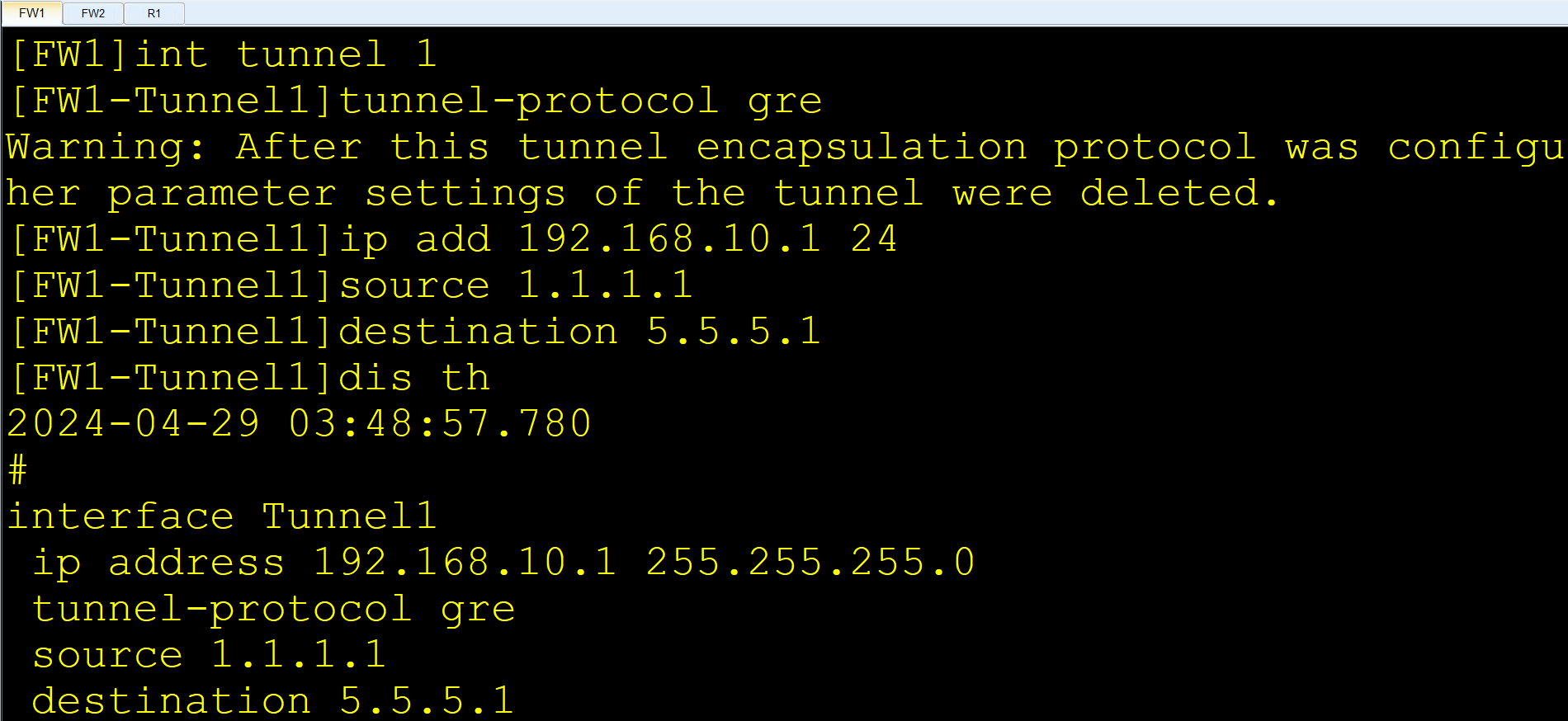

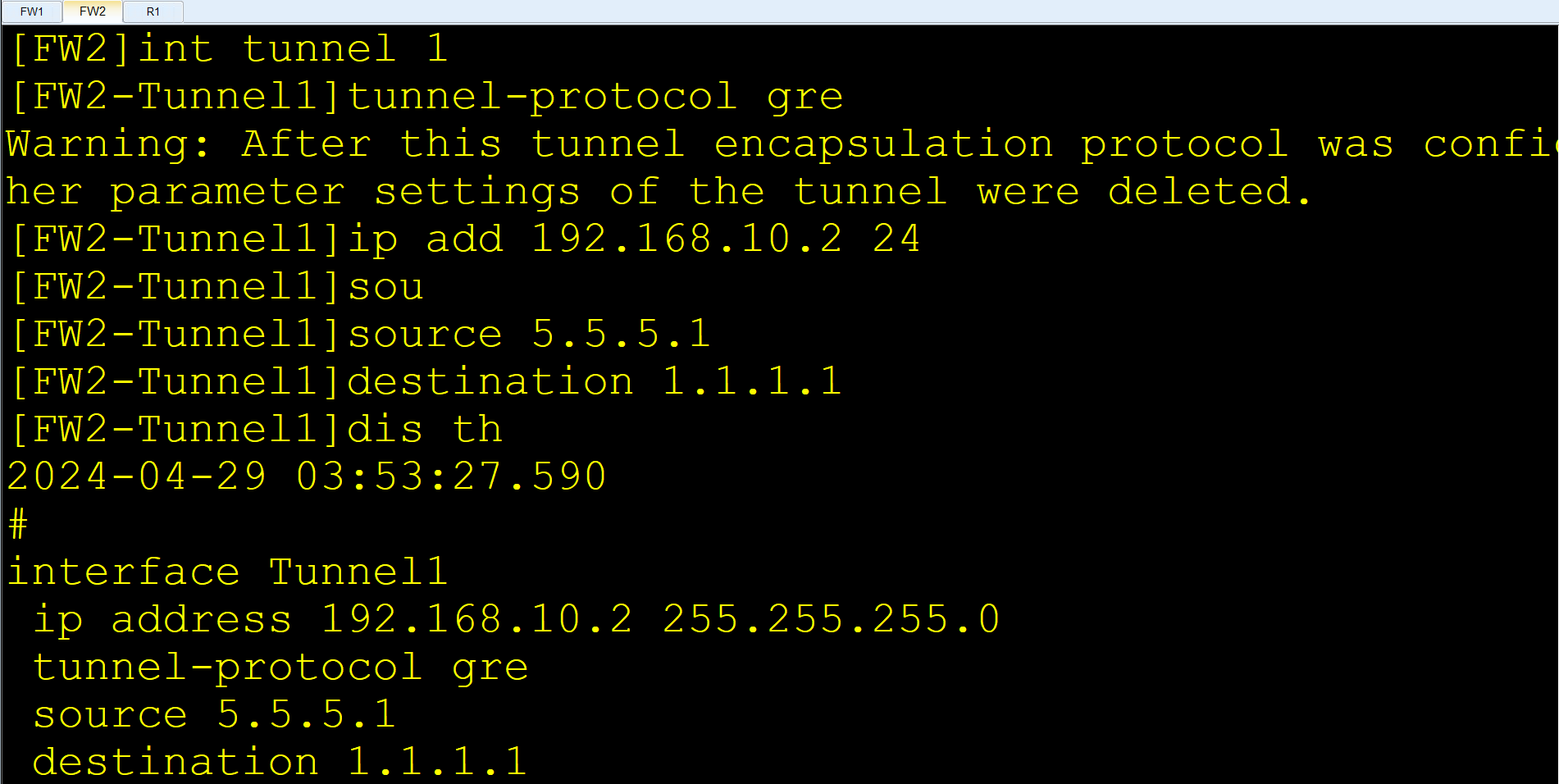

2.7 配置隧道接口

配置FW1的隧道接口

配置FW2的隧道接口

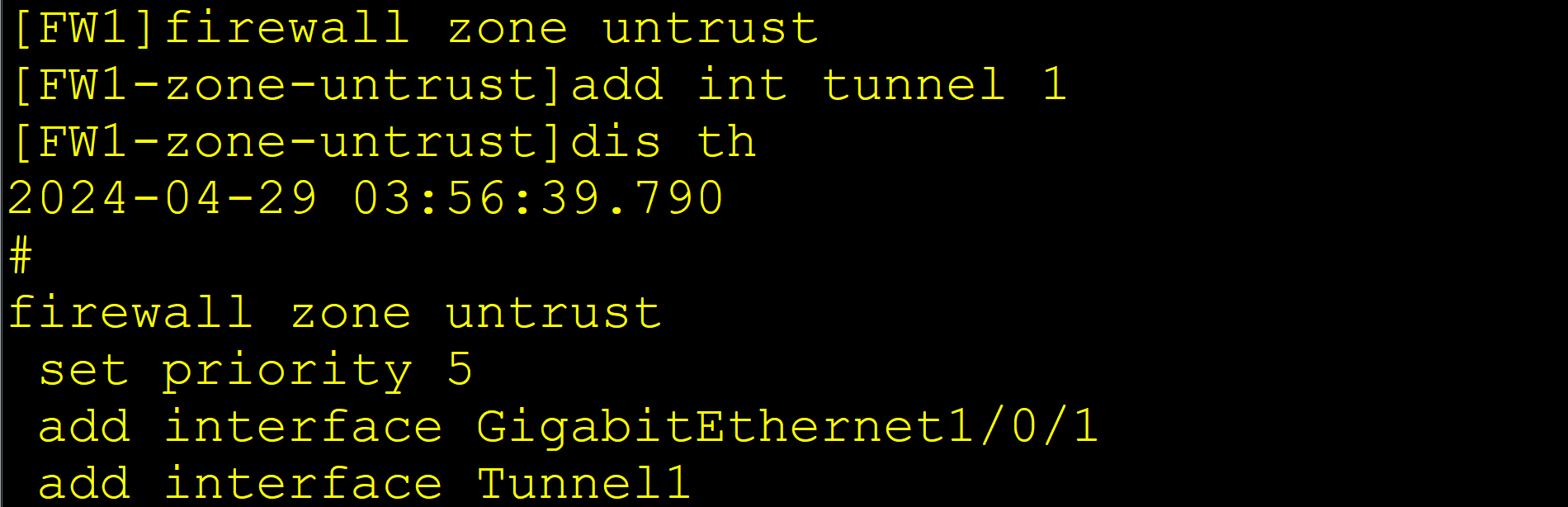

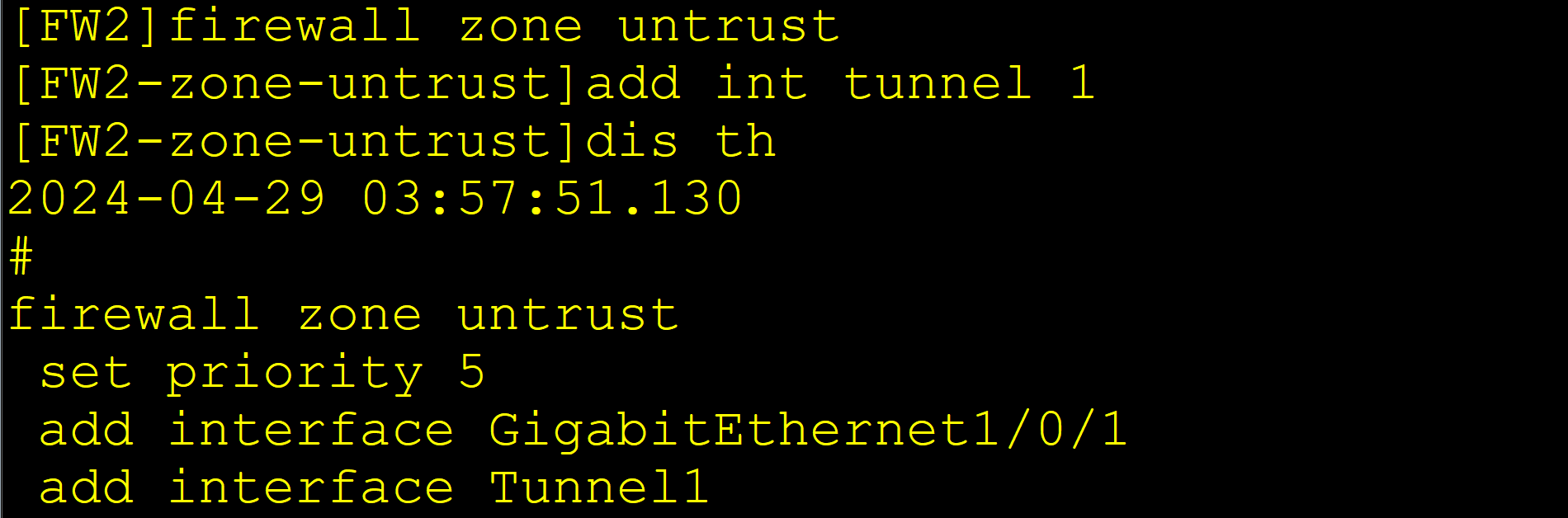

2.8 将tunnel1加入到untrust区域

将FW1的tunnel1加入到untrust区域

将FW1的tunnel2加入到untrust区域

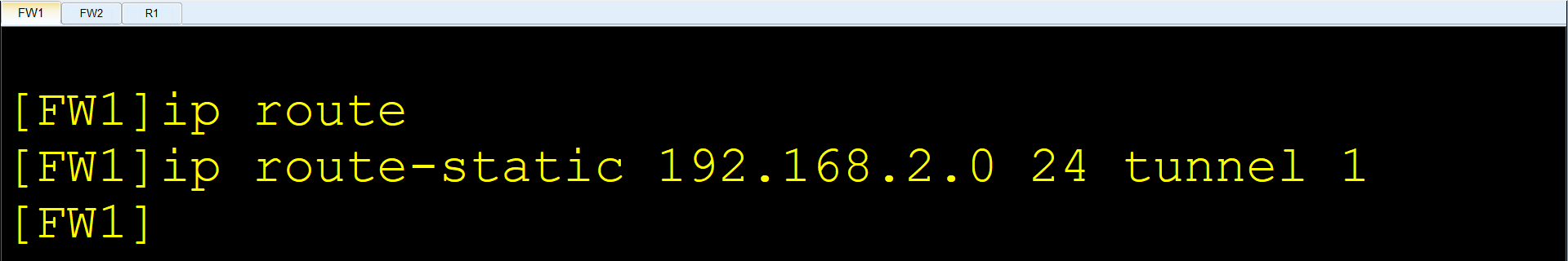

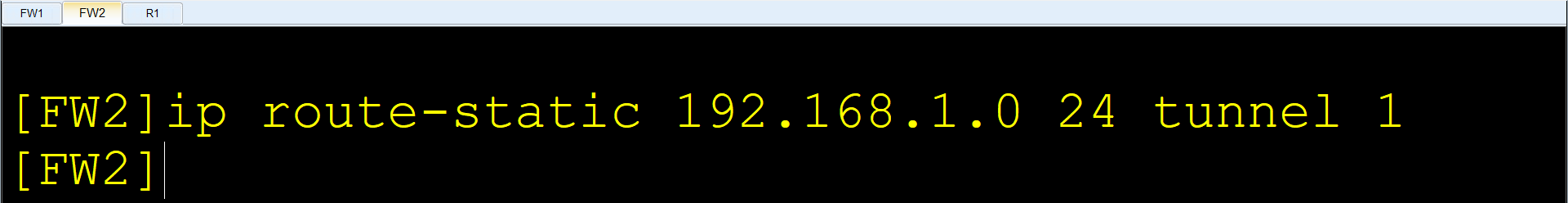

2.9 配置GRE VPN访问对端网络的静态路由,即下一跳地址指向tunnel 1

配置FW1访问对端网络的静态路由

配置FW2访问对端网络的静态路由

2.10 配置隧道访问的安全策略

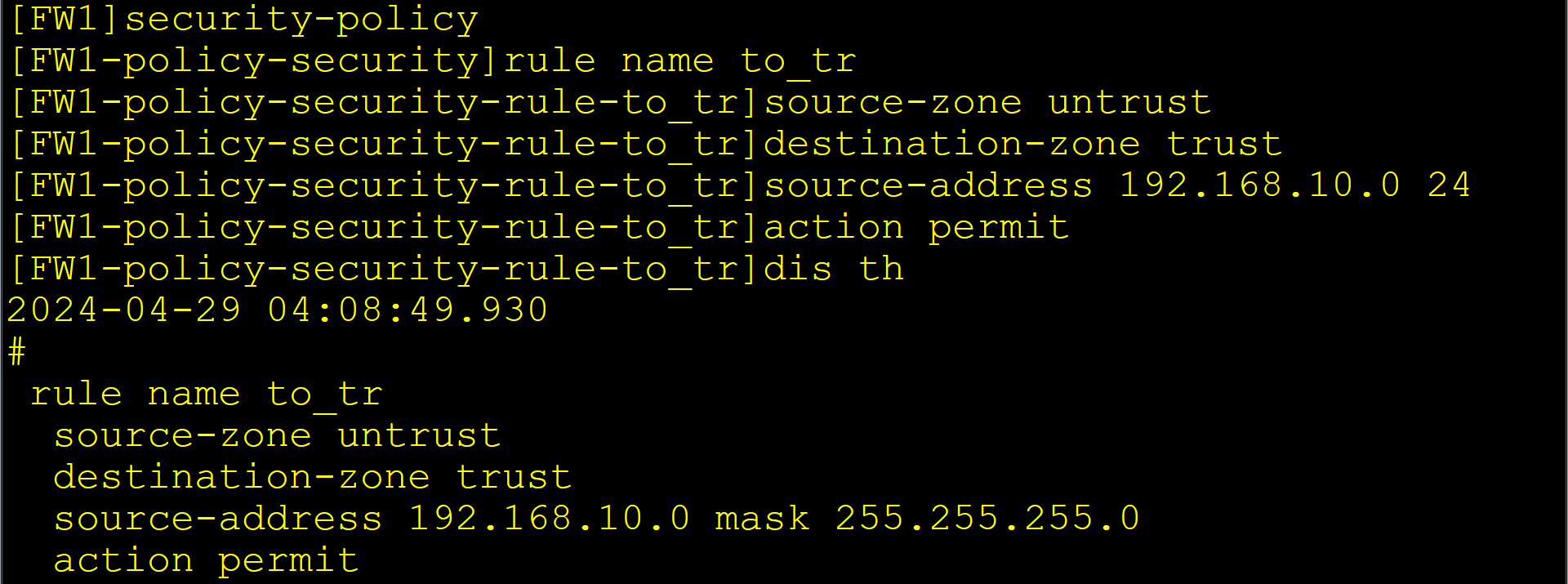

配置FW1 untrust区域到trust区域的安全策略

配置FW2 untrust区域到trust区域的安全策略

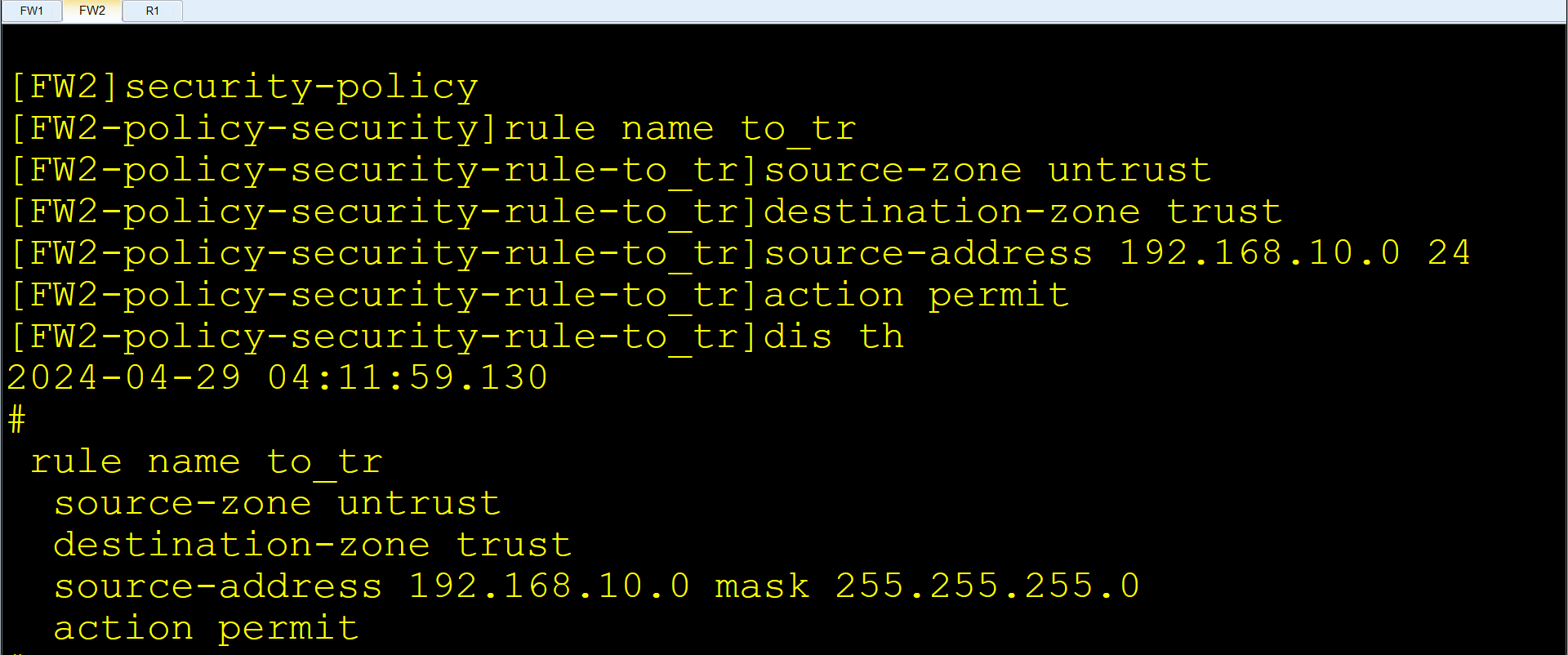

2.11 放行gre协议的数据,也就是从untrust区域到local区域

放行FW1的gre协议数据

放行FW2的gre协议数据

3 测试,从PC1 ping PC2,查看是否能ping通,抓取数据包并简要分析。

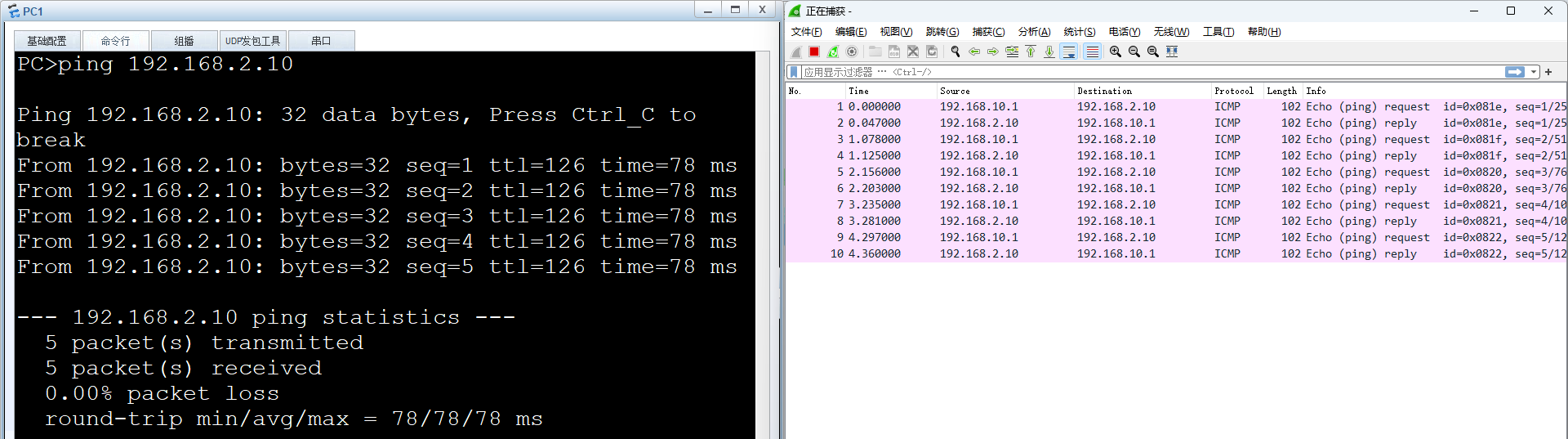

3.1 首先测试一下能否ping通,通了就成功了。

3.2 在隧道接口设置一个key,抓包分析(可以不做)

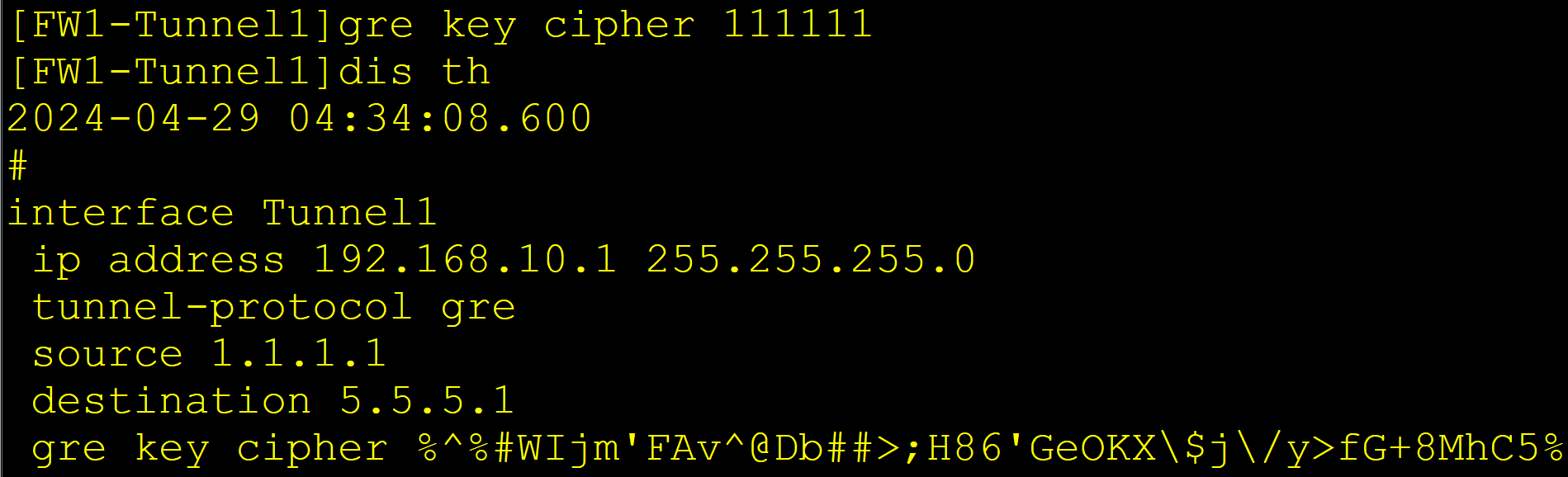

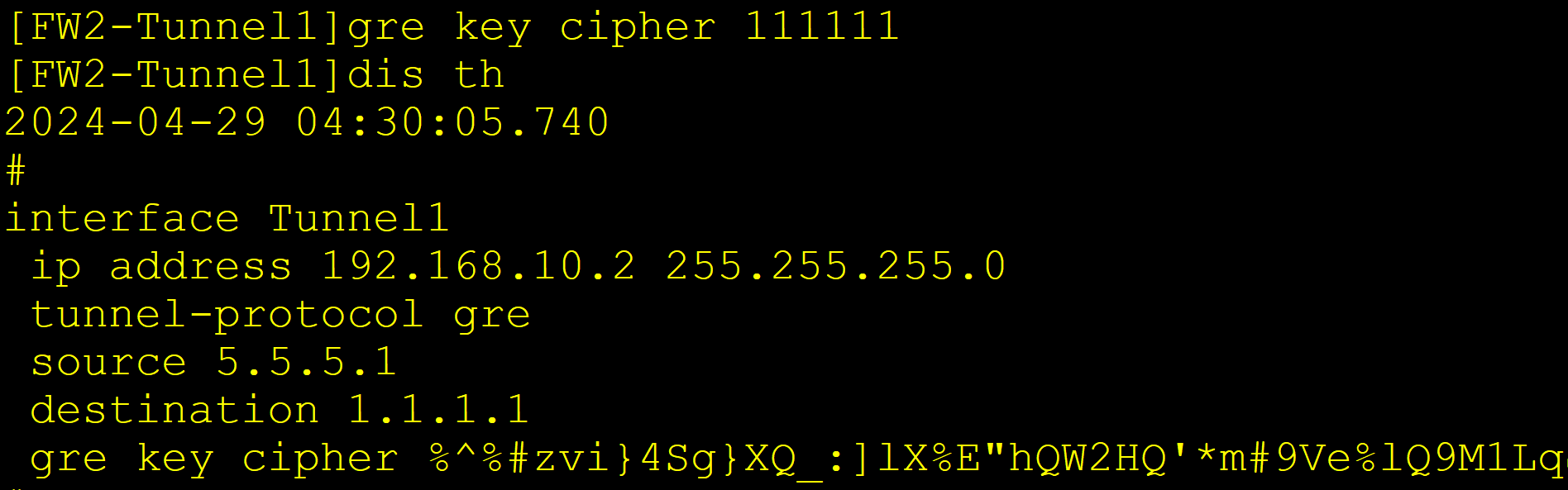

设置FW1的隧道接口key,进入tunnel 1,int tunnel 1

设置FW1的隧道接口key,进入tunnel 1,int tunnel 1

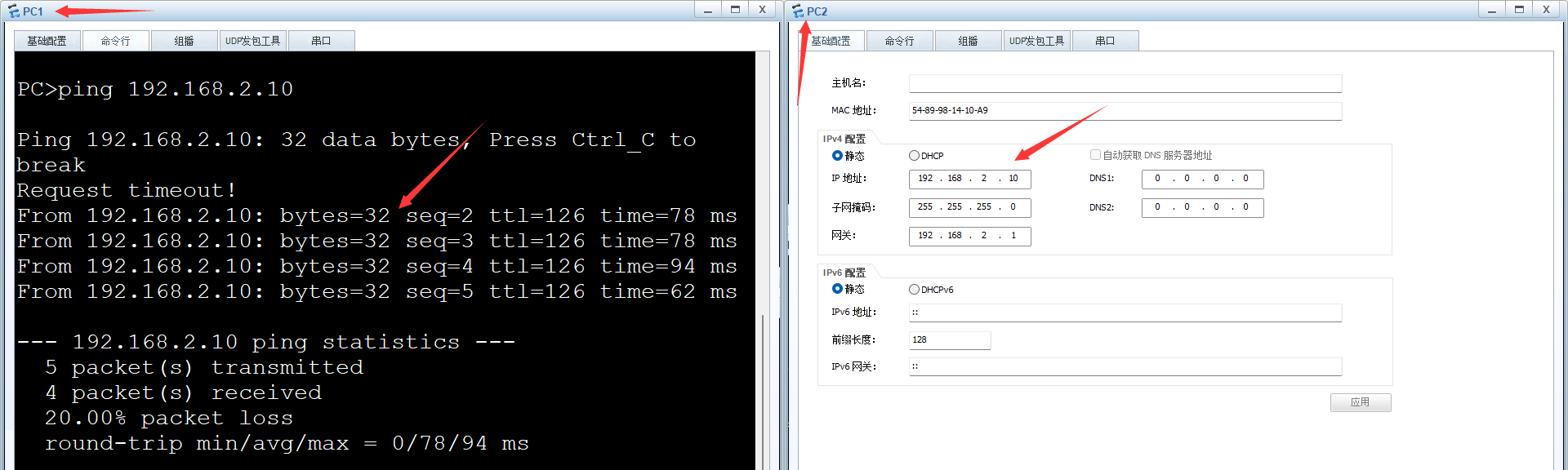

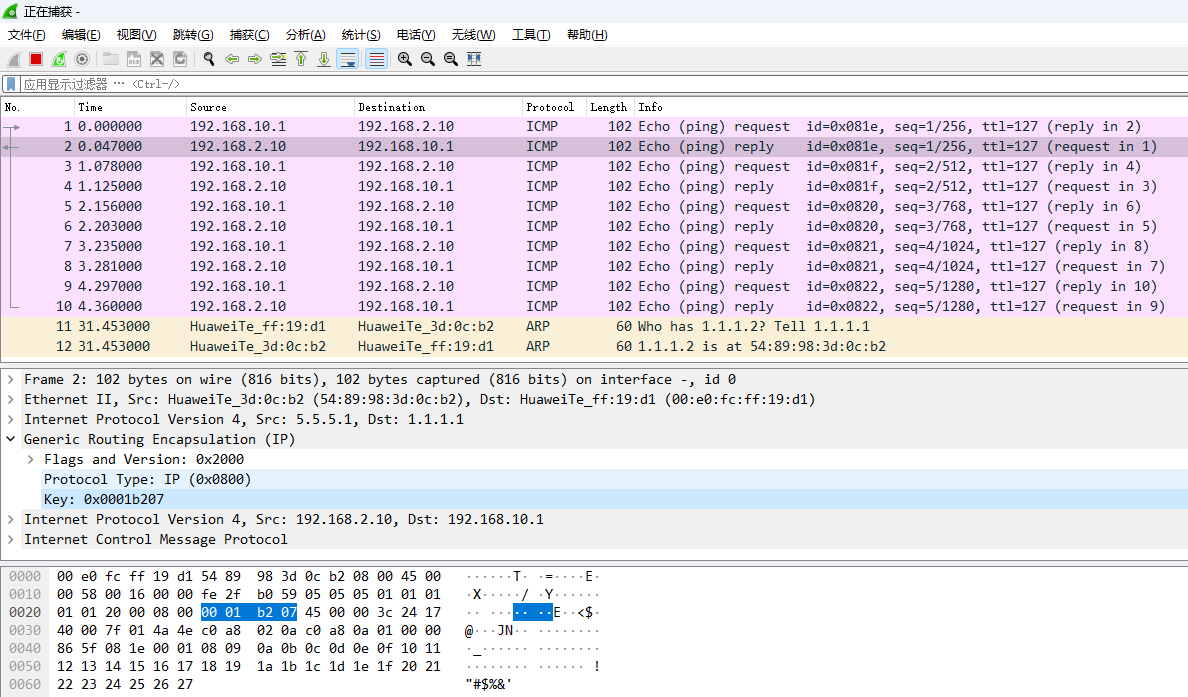

3.3 重新ping PC2,抓取FW1出接口数据包

如下图可知,PC1从(192.168.10.1)左边的gre隧道的接口通过,访问192.168.2.10。图中标蓝的就是前面配置的gre隧道,其中设置的关键字key,且key的值为1b207就是前面设置‘111111’的十六进制。

1866

1866

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?