有段时间没写文章了,水一篇,本文较为基础,仅提供给有需要的朋友,大佬们勿喷!

关注【潇湘信安】、【Hack分享吧】公众号,一起学网络安全知识!

0x00 前言

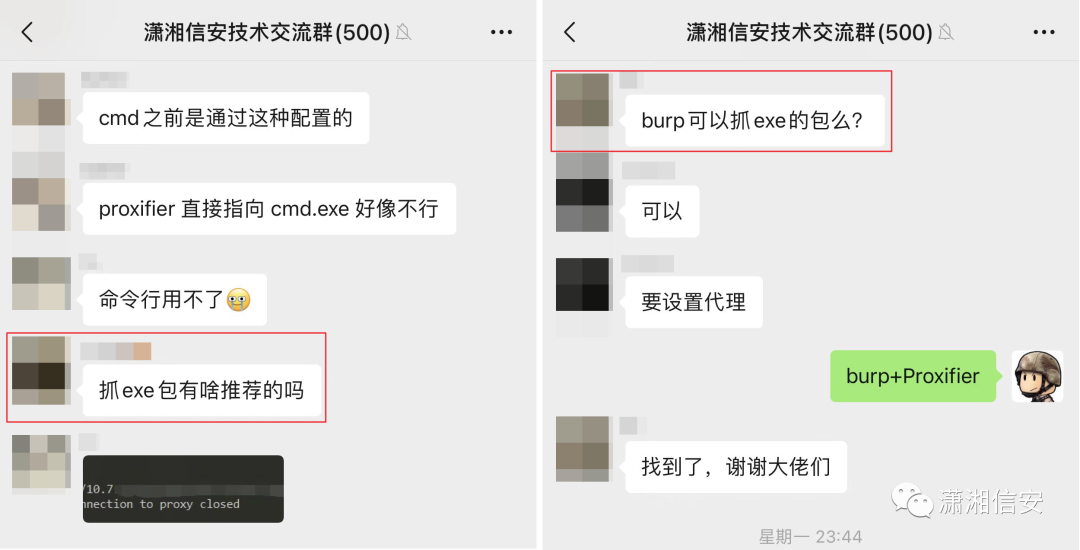

前几天在群里看到有师傅在问如何用Burpsuite抓取exe数据包的问题?所以想着写篇文章简单记录一下Burpsuite+Proxifier抓取exe数据包的方法。

注:记得很早之前我们抓exe数据包用的是岁月联盟的WSExplorer工具,但现在由于兼容性问题这个工具已经不太好使了,所以不得不换一种抓包方式。

0x01 Burpsuite设置

首先我们打开Burpsuite,Proxy->Proxy Listeners->Options添加一个代理服务器和端口,但得注意下不要使用已被占用的端口,否则可能会监听失败。

为了能顺利抓取HTTPS,我们还得先导入下证书,直接访问 http://127.0.0.1:8080/ 在右上角CA Certificate下载证书,http://burp 得在浏览器设置好代理才能访问。

Win+R运行输入certmgr.msc,找到“受信任的根证书颁发机构”证书右键->所有任务->导入->把刚下载的cacert.der导入进去,选择“所有文件(*.*)”。

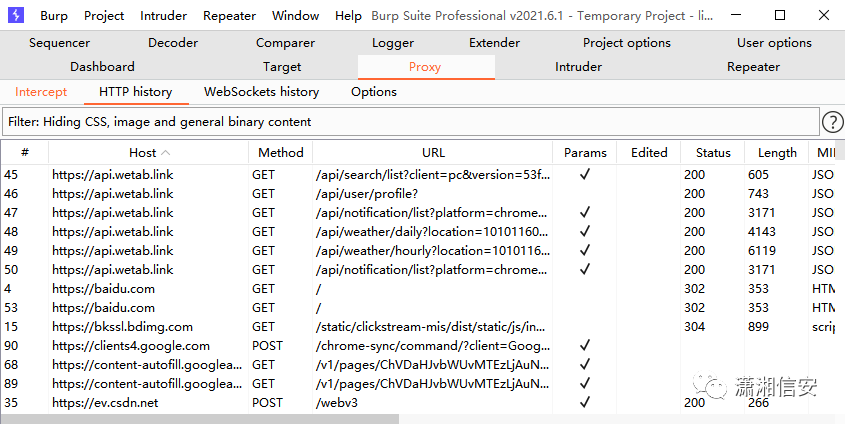

这时Burpsuite的设置基本上已经完成了,可以看到成功的抓到了HTTPS数据包。

常见问题:

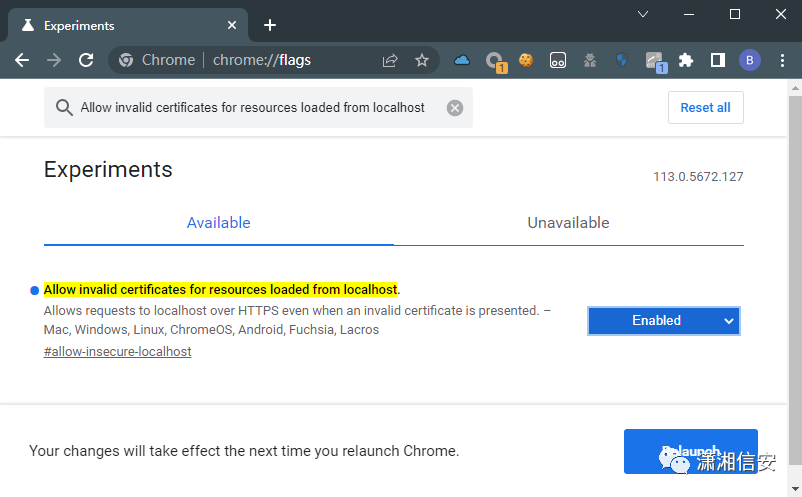

没有导入证书;或已导入证书,但在Burpsuite抓包访问HTTPS仍会提示:您的连接不是私密连接。

解决办法:

URL输入chrome://flags/,搜索:Allow invalid certificates for resources loaded from localhost.,设置为Enable,重启浏览器后Burpsuite抓包正常。

0x02 Proxifier设置

我们继续设置Proxifier,Profile->Proxy Servers...->Add添加一个HTTPS代理,填入Burpsuite监听的IP地址和端口即可。

添加完HTTPS代理后可以先Check检查下这个代理是否已连通?没问题后再继续。

之后我们再配置下代理规则,Profile->Proxification Rules...->Add添加一条规则。

Applications输入要代理的进程,如:java.exe,Action选择刚添加的HTTPS代理。

这里以前段时间分享的Exp-Tools项目为例来演示,从下图中可以看到已经成功抓取到了该工具验证漏洞时提交的POC数据包,N!9个OA高危漏洞利用工具v1.1.6。

java -javaagent:Exp-Tools-1.1.6-encrypted.jar -jar Exp-Tools-1.1.6-encrypted.jar

0x03 文末小结

这种抓包方法不仅可以抓B/S、C/S架构数据包,还可以抓常用的小程序、公众号、Webshell管理工具及漏洞利用工具POC/EXP等,只需将发数据包的进程添加进Proxifier代理规则中即可,自己去测试体验下吧!

1887

1887

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?