工具介绍

@wafinfo 师傅写的一个海康威视综合安防平台后渗透利用工具,可替换sysadmin用户password和salt以及解密数据库的连接密码。

关注【Hack分享吧】公众号,回复关键字【23823】获取下载链接

该工具只适合Windows使用,不支持Linux/Macos。

更为详细的技术分析可看作者原文:

https://wafinfo.github.io/2023/06/29/海康威视综合安防后渗透利用技巧/

工具使用

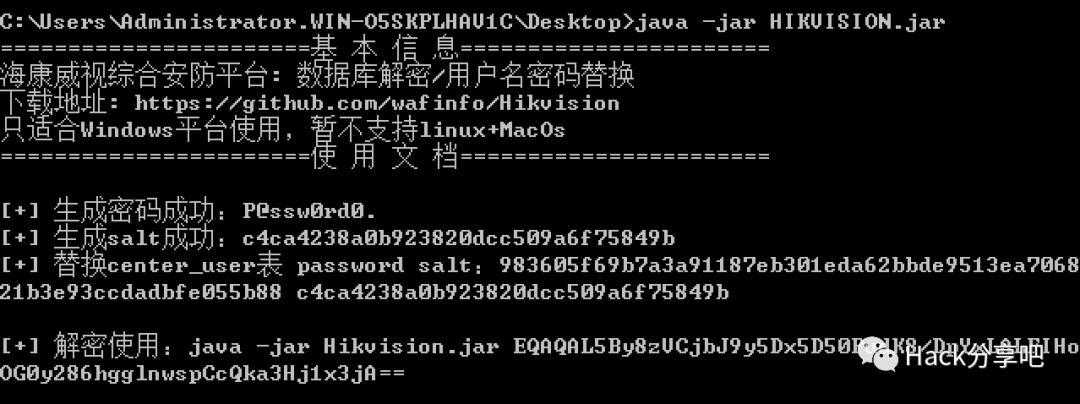

直接运行Hikvision.jar输出替换sysadmin用户password和salt。

运行管理中心地址:

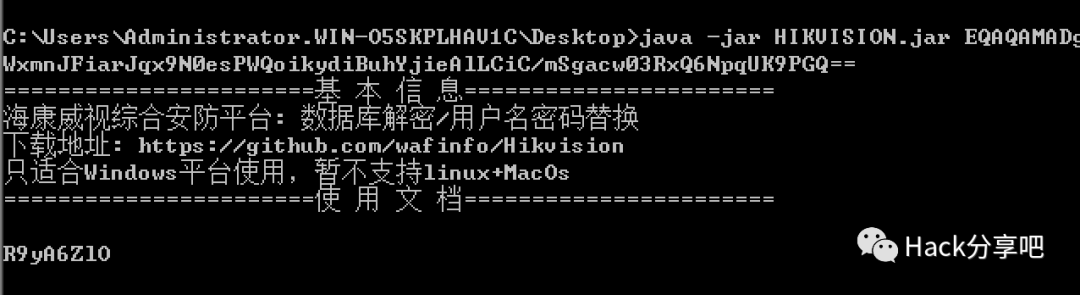

直接运行Hikvision.jar 加密的密码,输出解密后的内容。

718

718

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?