工具介绍

goon集合了fscan和kscan等优秀工具功能的扫描爆破工具。功能包含:ip探活、port扫描、web指纹扫描、title扫描、压缩文件扫描、fofa获取、ms17010、mssql、mysql、postgres、redis、ssh、smb、rdp、telnet、tomcat等爆破以及如netbios探测等功能。

关注【Hack分享吧】公众号,回复关键字【230910】获取下载链接

参数说明

可选mode:

all: 默认选项,包含ip-port(web)-title-finger-back-ftp-ms17010-mssql-mysql-postgres-redis-ssh-smb-rdp-telnet-netbios

webscan: 包含ip-port(web)-title-finger

brute: 包含ip-ftp-ms17010-mssql-mysql-postgres-redis-ssh-smb-rdp-telnet

ip: ip探活,执行-np可绕过探活

port: 端口扫描,执行-web直接探测http/https

fofa: fofa资产获取,执行-web输出host时添加http(fields为多个时host放在最后一位)

title: title扫描

finger: web指纹

dir: 单路径扫描

tomcat: tomcat爆破

ftp: ftp爆破,其他ms17010,mssql,mysql,postgres,redis,ssh,smb,rdp,telnet同理

netbios: netbios探测其他参数:

-body string dir返回内容如:root:x:0:0,支持正则

-code int dir返回code如:200、302 (default 200)

-dir string dir批量请求路径,如:/actuator/env

-fields string fofa返回类型如:ip,port

-header string dir返回头部如:rememberMe,支持正则

-ifile string 输入文件,支持webscan、brute、fofa及其他当个功能

-ip string 如:127.0.0.1、127.0.0.1/24、127.0.0.1-255

-key string fofa查询语句如:domain='fofa.so'

-mode string 运行模式如:webscan、brute、title、fofa、mysql、mssql等 (default "all")

-np bool np,不进行icmp存活检测

-num int fofa请求数量如:100、10000

-ofile string 输出文件

-pass string 指定密码

-pfile string 指定密码字典

-port string 扫描端口如:80,443-445,8000-9000

-thread int thread

-time int timeout

-ufile string 指定用户字典

-url string url

-user string 指定用户

-web bool port和fofa扫描host输出格式,如:127.0.0.1输出http://127.0.0.1:80指令参考:

fofa:

goon3.exe -mode fofa -ifile key.txt -fields host -num 1000 -web # 从key.txt文件中获取语法并从fofa爬区结果,每条语法返回1000条url,且自带http和https

goon3.exe -mode fofa -key port="8081" -fields ip # 从fofa获取语法为 port="8081" 的ip,数据量为配置文件中配置的数量

dfuzz:

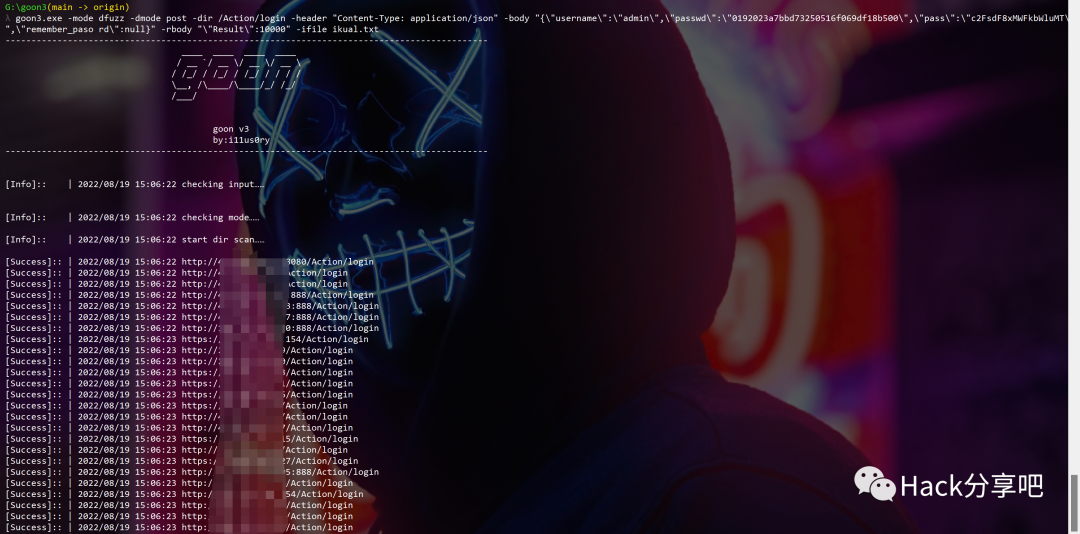

goon3.exe -mode dfuzz -dmode post -dir /Action/login -header "Content-Type: application/json" -body "{\"username\":\"admin\",\"passwd\":\"0192023a7bbd73250516f069df18b500\",\"pass\":\"c2FsdF8xMWFkbWluMT\ ",\"remember_paso rd\":null}" -rbody "\"Result\":10000" -ifile ikual.txt # 从文件中读取资产并进行爆破,返回结果中存在"Result":10000表示爆破成功

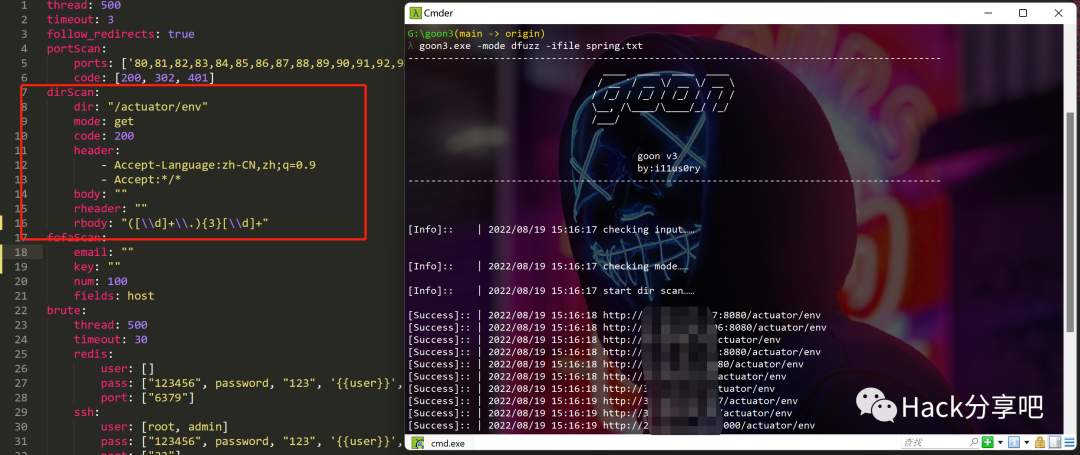

goon3.exe -mode dfuzz -ifile spring.txt # 从配置文件中读取规则fuzz spring未授权漏洞

brute:

goon3.exe -mode brute -ip 192.168.0.0/16 -thread 100 -time 3 # 对192.168.0.0/16进行爆破,线程100,超时3s

goon3.exe -mode mysql -ip 192.168.0.0/18 -user root -pass root -ofile mysql.txt # 对192.168.0.0/18进行mysql爆破,用户密码root:root,结果输出mysql.txt

goon3.exe -mode mssql -ifile ip.txt -ufile user.txt -pfile pass.txt -np # 从ip.txt读取ip进行mssql爆破且不进行探活,用户密码从文件中获取

scan:

goon3.exe -mode webscan -ifile ip.txt # 从ip.txt读取ip进行ip探活、端口扫描、title扫描和finger扫描

goon3.exe -mode title -ifile ip.txt -np -thread 100 # 从ip.txt读取ip进行端口扫码和title扫描,线程100

goon3.exe -mode tomcat -ifile tomcat.txt -ufile user.txt -pfile pass.txt # 从ip.txt读取url进行爆破,用户密码从文件中获取示例截图

默认情况

成果为一个go可执行文件和一个yaml配置文件,若无配置文件可以先运行goon生成默认配置文件

单独调用telnet模块

这是更新telnet模块后的截图

单独调用redis模块并指定密码

fofa模块批量获取资产

dfuzz模块探测使用post爆破ikuai云(非国内资产)

dfuzz模块探测使用正则探测spring未授权(非国内资产)

1197

1197

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?