dll劫持 以前学过 但是并没有注意过

但是这一天在web手的启发下 发现 dll劫持在内网渗透里面的权限维持使用率还是挺高的,,

看来不能小看老技术啊== =

一开始我的想法是 修改exe 然后直接替换exe = =

dll 查找的顺序就不说了

这里就了解到三个工具 以及他们的思路 发现学习了不少

第一个是

rattler

这个 是一个查找能利用的dll

主要的思路是

在 startUp 函数里面开启目标进程 遍历进程模块保存并打印 然后 杀掉开启的进程

然后 把自己的测试dll 加入到目标exe里面 然后 修改dll名字 然后开启程序

自己的dll 程序就是开启一个 计算器

然后在

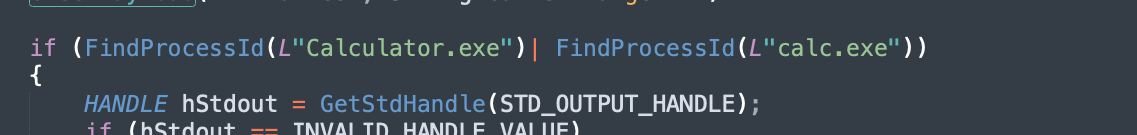

在checkpayload 里面 寻找看是否出现了计算器的进程

如果出现 就代表是容易被利用的dll

第二个 工具 就是 DLLHijacker

python 实现的 一个dll 加载程序

主要是把劫持dll的函数全部导出到我们自己的dll 里面 以防止exe 找不到dll函数而崩溃

拿到导出表 并判断位数

导出函数的部分

这里可以看效果图

唯一的坏处就是太过繁琐

SuperDllHijack

这个和上面差不多

但是这个更加明了

修改idr链的dll 基地址 不用导出dll的函数

这个更为简便

学习到了dll劫持的思路

但是感觉技术还是太过老套 感觉只能干掉一些保护不强的软件

如果软件加载前都验证一下dll 的hash值 那就很难办了= = =

5943

5943

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?