Blue CMS

运行环境

提供了VMware镜像,解压后直接打开虚拟机即可

靶机:靶机默认使用的NAT网络模式

攻击机:kali虚拟机,win10

靶机说明:

本靶机模拟真实的cms网站,黑盒测试

本次渗透目标是渗透进入靶机,并且提权到root权限

信息收集:

一.ip发现

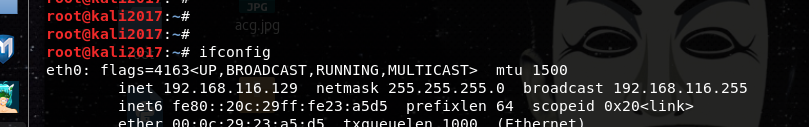

首先看一下kali的网络配置,改为nat模式,确认和靶机是同一个网段

本次实验靶机为:192.168.116.128

kali为:192.168.116.129

之后使用arp-scan -l 或者使用net discover或者fping也可也(fping-asg 192.168.116.0/24)

得到靶机ip为192.168.116.128.

//端口扫描与服务识别

使用nmap快速扫描选项 nmap -A -v -O -192.168.116.128 -T4 -oN nmap.txt

这里解释一下相关参数:

-A:详细扫描目标ip,加载所有脚本,尽可能全面探测信息

-v:显示详细的扫描过程

-O:探测目标主机的操作系统

-T4:扫描过程使用的时序

-oN:让扫描结果以普通文本的格式输出到nmap.txt

威胁建模:

得到靶机开启的端口之类的信息,发现靶机开放了22.80.3306端口,系统为centos。

22端口为SSH服务,80端口为HTTP服务,3306为MYSQL服务,Web容器为Apache/2.4.6

二.web漏洞挖掘

1.使用dirb扫描网站目录,也可使用御剑扫描

dirb http://192.168.116.128

发现/admin/ /robots.txt/ /include/ /data/ /temlates/其它都是一些静态页面

2.浏览网站功能,进行手动挖掘漏洞

在首页本地新闻url发现?id=1,可能存在sql漏洞,丢掉sqlmap中利用脚本跑一下

发现没有注入点,所以放弃,我看网上有别的sql注入教程,但是我看着不是特别懂,所以就放弃了sql注入。

注册普通用户中,登陆网站在会员中心处,发布新闻,尝试上传图片木马,使用蚁剑链接,测试链接失败,故而放弃这个地方,选择别的。

接下来,注册一个新用户在编辑资料处的电子邮件地址发现存储型xss,后台没有进行过滤,成功弹框 payload:。在msn处也可以插入">,插入之后,在点击编辑资料,那么就会直接出现弹窗。

三:尝试对登陆页面进行爆破,万能密码注入

1.burp爆破

进入http://ip/admin 内,这里猜测用户名为admin,进行爆破,其次网上有教程得到用户名和密码的,这里不作解释了

2.万能密码注入

在登陆页面上

抓包修改admin_name=%df%27+or+1%3D1%23

明文就是%df’ or 1=1#

单引号被转义后变成%df’ or 1=1#

宽字节注入是利用mysql的一个特性,因为gbk是多字节编码,他认为两个字节代表一个汉字,所以%df和后面的\也就是%5c变成了一个汉字“運”,而单引号逃逸了出来,就可以成功闭合sql语句了

再加上后面的or 1=1 #就构造成了永真语句,可以成功免密登录管理员后台了

四:获取shell

登陆到admin,找到模板管理,这里的user.htm有一个文件包含漏洞

右键编辑新打开一个链接,得到url=http://192.168.116.128/admin/tpl_manage.php?act=edit&tpl_name=user.htm

利用文件包含进入到上上层目录下的info.php(这里的php是刚开始扫出来的),进入info.php后写入一句话木马,直接菜刀连接,获得web权限。

用蚁剑或者中国菜刀连接shell,得到web权限

五:提升权限

MYSQL UDF提权

UDF是MySQL的一个共享库,通过udf创建能够执行系统命令的函数sys_exec、sys_eval,使得入侵者能够获得一般情况下无法获得的shell执行权限

要求:

在mysql库下必须有func表,并且在‑‑skip‑grant‑tables开启的情况下,UDF会被禁止;

过程: 得到插件库路径 找对应操作系统的udf库文件 利用udf库文件加载函数并执行命令

(这里还是用蚁剑进行连接数据库,猜测数据库用户密码为root进入)

1.连接进入MYSQL,查看mysql版本 select version();

2,得到插件库路径 show variables like ‘%plugin%’;

3.检查是否有人导出过了 select * from func; 返回空,没有被导出过

4.数据库中写入udf库到mysql库目录(转换成了16进制): select unhex(‘7F4…’) into dumpfile ‘/usr/lib64/mysql/plugin/udf.so’;

5.加载函数 create function sys_eval returns string soname ‘udf.so’;

6.执行函数,提权成功

7.使用不交互修改centos密码为123456 登陆靶机

5425

5425

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?