在Linux、Nginx、Tomcat和Redis环境中进行安全防护是非常重要的,以确保应用程序和数据的安全。以下是一些关键的安全防护措施:

Linux安全防护

- 保持系统更新:定期更新Linux系统和所有已安装的软件包,以修复已知的安全漏洞。

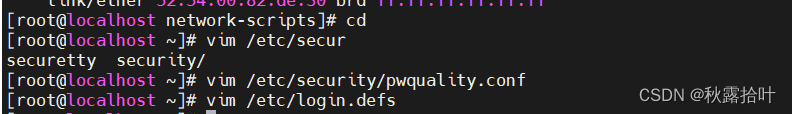

- 使用强密码:为所有系统账户设置复杂且唯一的密码,并定期更换。访问如下目录的两个文件修改

- 限制访问:使用防火墙(如iptables或firewalld)限制对服务器的访问,只允许必要的端口和IP地址。

- 最小化权限:为每个应用程序或服务使用具有最小必要权限的用户运行。

- 审计和监控:使用系统日志和监控工具(如rsyslog、ELK Stack等)来跟踪和检测潜在的安全事件。

Nginx安全防护

- 配置HTTPS:使用SSL/TLS证书配置HTTPS,以保护用户数据在传输过程中的安全。

- 限制访问:通过Nginx的配置文件限制对特定资源的访问,例如使用

deny和allow指令。 - 防止DDoS攻击:配置Nginx的防DDoS模块,如ngx_http_limit_req_module,以限制请求频率。

- 更新和打补丁:保持Nginx版本更新,以修复已知的安全漏洞。

Tomcat安全防护

- 使用HTTPS:在Tomcat上配置SSL/TLS,确保通过HTTPS进行通信。

- 限制管理访问:限制对Tomcat管理界面的访问,使用强密码并考虑使用VPN或VPN隧道。

- 更新和打补丁:定期更新Tomcat及其依赖库,以修复安全漏洞。

- 配置安全头:在Tomcat的响应中包含安全相关的HTTP头,如

X-Content-Type-Options、X-Frame-Options和X-XSS-Protection。

Redis安全防护

- 绑定到本地地址:默认情况下,Redis绑定到本地地址(127.0.0.1),配置redis.conf文件,添加bind 127.0.0.1。如果需要在远程访问,请确保使用防火墙规则限制访问。

- 使用密码认证:为Redis设置强密码,并在配置文件中启用密码认证。

- 限制命令:使用

rename-command指令重命名或禁用潜在的危险命令,如FLUSHDB和FLUSHALL。 - 更新和打补丁:保持Redis版本更新,以修复安全漏洞。

- 使用TLS/SSL:如果可能的话,配置Redis以使用TLS/SSL进行加密通信。

除了上述措施外,还应考虑实施其他安全最佳实践,如定期备份数据、使用入侵检测系统(IDS)和入侵预防系统(IPS)进行监控和防御、定期进行安全审计等。综合这些措施,可以显著提高Linux、Nginx、Tomcat和Redis环境的安全性。

本文详细介绍了在Linux、Nginx、Tomcat和Redis环境中实施的关键安全防护措施,包括系统更新、强密码策略、防火墙配置、权限控制、审计监控以及使用HTTPS、SSL/TLS等技术来保障数据安全。同时强调了备份、IDS/IPS和定期审计的重要性。

本文详细介绍了在Linux、Nginx、Tomcat和Redis环境中实施的关键安全防护措施,包括系统更新、强密码策略、防火墙配置、权限控制、审计监控以及使用HTTPS、SSL/TLS等技术来保障数据安全。同时强调了备份、IDS/IPS和定期审计的重要性。

1747

1747

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?